Trusted Execution Technology (TXT) --- 度量(Measurement)篇

版权声明:本文为博主原创文章,未经博主允许不得转载。http://www.cnblogs.com/tsec/p/8413537.html

0. 导读

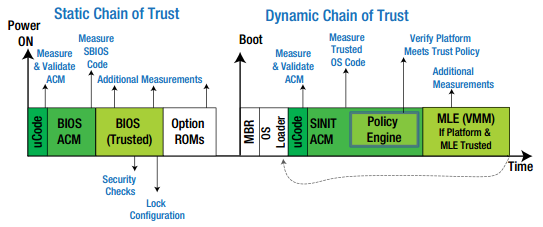

TXT基本原理篇介绍了TXT安全度量的基本概念,包括静态度量和动态度量。只有确保度量是真实的、准确的和受保护的,度量代码和配置才有意义。那么构成“安全”度量需要定义信任链(Chain of Trust),并确保:1. 度量是基于硬件的;2. 度量是免受篡改受保护的。对TXT而言,信任根(Root of Trust)就是CPU,信任根是启动信任链的组件,信任链从一个可信组件(硬件信任根)开始去度量下一个组件,直到所有需要度量的组件度量完毕。度量值被扩展(extend)到相应的TPM PCRs中,以便用于后续创建启动控制策略(LCP)以及安全启动的可信证明。由于Intel TXT的基本原则之一是所有要执行的code,只有度量后才可以执行。因此,度量值有可能已经包含了恶意代码,会使得PCR值与预期的“已知正确”的值不同,从而表明当前环境不可信,这就是度量的意义所在。

参考上面这张图,我们来理一下TXT平台启动时会发生什么。

1. TXT静态度量序列

CPU Microcode

- 加载BIOS ACM到CPU internal安全内存中,与外界隔离;

- 验证ACM的签名是否有效;

- 若签名可信,则度量BIOS ACM并Extend到PCR0中,从而启用可信度量核根(Core Root of Trust Measurement, CRTM);

- 仅当上述操作执行通过,CPU Microcode才会

- 通过启用TPM Locality 3访问和开放TXT private registers的访问来打开ACM模式;

- 执行BIOS ACM code;

- 使用CPU internal 安全内存,然后验证并确保ACM在执行前免受恶意代码攻击。

BIOS ACM

- 度量重要BIOS组件,并将度量值扩展到PCR0;

- ACM检查内存中是否存在隐私信息,即检查Secret Flag register位是否被置起,若被置起,则认定内存中还驻留Secret,会存在泄露风险,此时需要reset系统或清除内存和secret flag,然后验证BIOS启动代码的完整性;

- 退出ACM模式,通过禁用Locality 3,来禁止访问TXT private registers;

- 跳到BIOS启动代码。

BIOS

- 度量其余BIOS code,并将度量值Extend到PCR0;

- 配置平台;

- 度量BIOS配置,并将度量值Extend到PCR1;

- 通过GETSEC指令再次执行BIOS ACM,以便进行安全检查;

- CPU Microcode加载ACM到internal 安全内存中,并执行相同的验证,然后启用ACM模式并执行请求的ACM函数,即内存安全检查;

- ACM完成检查,退出ACM模式,返回BIOS。

- 结束平台配置;

- 使用GETSEC指令再次调用BIOS ACM,锁定BIOS配置;

- CPU Microcode加载ACM到internal 安全内存中,并执行相同的验证,然后启用ACM模式并执行请求的ACM函数,即锁定配置;

- ACM完成检查,退出ACM模式,返回BIOS。

锁定配置后,BIOS可能执行其它Firmware,

- 度量任何Option ROM code,扩展度量值到PCR2;

- 执行Option ROM code for each device。

Option ROM on device

- 度量任何隐藏的Option ROM code,并扩展到PCR2;

- 配置并启动device;

- 度量device 配置信息,扩展度量值到PCR3;

- 返回BIOS。

BIOS

- 选择一个引导设备;

- 度量IPL(Initial Program Loader),尤其是主引导记录(MBR),扩展度量值到PCR4;

- 执行IPL code。

IPL

- 度量IPL配置,扩展到PCR5;

- 加载并执行OS Loader。

此时,BIOS已使平台准备好了IPL,OS Loader执行后,接着执行正常的引导过程。通常情况下,开启Intel TXT的OS,加载的第一个模块是TBoot,而非内核模块。TBoot模块的目的是以安全模式来初始化平台并发起动态度量过程,即安全启动。

2. 动态度量过程(安全启动)

这是TXT技术的重要组成部分,它控制宿主OS如何进入安全执行模式并称为可信的OS。安全模式特点如下:

- 宿主OS code已被度量过,且度量值是已知的好结果(依据宿主平台建立的LCP),即宿主OS是可信的;

- 可信OS从一个确定的状态开始执行,从实模式启动,然后转换到保护模式下;

- OS有Locality 2的访问权限,此时动态PCR已经被重置位默认值,但DRTM PCR已扩展,

- 使用SINIT ACM度量值扩展PCR17,该ACM即是动态可信度量根(Dynamic Root of Trust Measurement, DRTM);

- 满足LCP策略,并允许安全启动;

- 使用可信OS的度量值来extend PCR18。

为了进入安全模式以及启动DRTM,OS所做的与BIOS所做的静态度量原理是一致的。在宿主OS进入安全模式前,必须将平台置于已知状态,然后宿主OS调用GETSEC的SENTER指令,即执行SINIT ACM:

- 加载SINIT ACM到CPU安全内存;

- 验证ACM与芯片组相匹配,即ACM的公钥Hash值必须与硬编码在芯片组里的Hash值相匹配;

- 验证ACM签名,并执行度量;

- 重置PCR17~PCR20,开启DRTM,扩展SINIT ACM度量值到PCR17;

- 若2和3所示检查通过,CPU Microcode才会执行ACM,

- 启用ACM模式,如此可以访问TPM Locality 3,并开启TXT private register访问权限;

- 执行SINIT ACM code。

SINIT ACM

- 查看是否被撤回,判断当前执行的SINIT ACM是为最新版本,且设置了撤回级别,即请求撤回存储在TPM中的旧版本SINIT ACM;

- 验证平台已通过BIOS正确配置,表明OS有合适的条件来进行安全启动;

- 度量可信OS code;

- 执行Launch Control Policy(LCP)引擎,验证属主LCP,以决定是否由可信OS来做一个安全启动;

- 如果上述检查失败,则认为存在恶意攻击,这将导致TXT平台复位,并确保内存中不会驻留恶意代码;

- 若上述检查都通过,则ACM执行如下操作,

- 用LCP扩展PCR17来允许安全启动;

- 用可信OS度量值扩展PCR18;

- open Locality 2的访问权限;

- 退出ACM模式,并跳至可信OS的入口点。

随后,可信OS将获得控制权,能够extend PCR17~PCR22。例如,OS可以度量额外需要执行的code到PCR19,度量可信OS配置到PCR20,地理位置扩展到PCR22等等。

3. 总结

以上就是TXT平台的静态引导过程和动态安全启动的所用流程,是否对TXT平台启动时会发生什么有了更清晰的认识呢。本文重在理清TXT启动流程,对涉及到某些知识没有详细的描述,如启动控制策略(LCP),这个以后会再介绍。若有问题,请留言,谢谢。

Trusted Execution Technology (TXT) --- 度量(Measurement)篇的更多相关文章

- Trusted Execution Technology (TXT) --- 基本原理篇

版权声明:本文为博主原创文章,未经博主允许不得转载. http://www.cnblogs.com/tsec/p/8409600.html 1. Intel TXT 介绍 TXT是Trusted Ex ...

- Trusted Execution Technology (TXT) --- 启动控制策略(LCP)篇

版权声明:本文为博主原创文章,未经博主允许不得转载.http://www.cnblogs.com/tsec/p/8428631.html 在TXT平台中,启动控制策略(Launch Control P ...

- Note: ENDBOX: Scalable Middlebox Functions Using Client-Side Trusted Execution

ENDBOX enable secure networking by client-Side trusted execution. What ENDBOX is a scalable middlebo ...

- TEE(Trusted Execution Environment)简介【转】

转自:https://blog.csdn.net/fengbingchun/article/details/78657188 TEE(Trusted Execution Environment),可信 ...

- Process Kill Technology && Process Protection Against In Linux

目录 . 引言 . Kill Process By Kill Command && SIGNAL . Kill Process By Resource Limits . Kill Pr ...

- Linux进程自保护攻防对抗技术研究(Process Kill Technology && Process Protection Against In Linux)

0. 引言 0x1: Linux系统攻防思想 在linux下进行"进程kill"和"进程保护"的总体思路有以下几个,我们围绕这几个核心思想展开进行研究 . 直接 ...

- Intel Active Management Technology

http://en.wikipedia.org/wiki/Intel_Active_Management_Technology Intel Active Management Technology F ...

- Intel CPU Microarchitecture

http://en.wikipedia.org/wiki/Intel_Tick_Tock Atom Roadmap[16] Fabrication process Microarchitectur ...

- Intel processor brand names-Xeon,Core,Pentium,Celeron----Celeron

http://en.wikipedia.org/wiki/Celeron Celeron From Wikipedia, the free encyclopedia Celeron Produ ...

随机推荐

- 深入理解 react-router 路由系统

作者:范洪春链接:https://zhuanlan.zhihu.com/p/20381597来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 在 web 应用开发中,路由 ...

- NYOJ201作业题

作业题 时间限制:3000 ms | 内存限制:65535 KB 难度:3 描述 小白同学这学期有一门课程叫做<数值计算方法>,这是一门有效使用数字计算机求数学问题近似解的方法与过程, ...

- 去除FineReport报表点击单元格时出现的黑框

选择模版->模版web属性 添加加载结束事件,具体代码如下 $("td").bind("click",function(){return false;}) ...

- SQL强化(一)保险业务

保险业务 : 表结构 : sql语句 : /*1. 根据投保人电话查询出投保人 姓名 身份证号 所有保单 编号 险种 缴费类型*/SELECTt2.cust_name,t2.idcard,t4.pro ...

- [学习OpenCV攻略][010][写入AVI文件]

cvSize(文件宽度,文件高度) 通过图片或视频文件的宽高得到尺寸信息,返回值是CvSize cvCreateVideoWriter(输出文件名,编码格式,帧率,图像大小) 通过设置输出视频的格式信 ...

- C语言课程设计大整数运算

该大整数运算系统用于对有符号的位数不超过500位的大整数进行加.减.乘.除四则运算和计算N(0<=N<=10000)的阶乘.注意事项 : 1.操作期间,进行四则运算时若大整数为正数请 ...

- javascript数据类型及转换

此篇数据类型和转换只限于ECMA规范,规范用了比较大的篇幅讲数据类型和类型转换,理解了这个最基本的概念对表达式.语句.执行环境.对象及继承都有非常大的帮助,遂整理如下: 数据类型和值 类型转换 表达式 ...

- KEIL MDK 查看代码量、RAM使用情况--RO-data、RW-data、ZI-data

KEIL RVMDK编译后的信息 Code是代码占用的空间, RO-data是 Read Only 只读常量的大小,如const型, RW-data是(Read Write) 初始化了的可读写变量的大 ...

- DEDE在图集列表中调出图集的所有图片[首页也适用]

在include/common.func.php 中添加以下函数代码 代码如下: // 在图集列表中调出图集的所有图片 function Getimgs($aid, $imgwith = 220, ...

- javascript如何自动去除所有空格?

1.jquery自带了trim方法: $.trim(" abc ") // abc 2.自己写方法: function trim(str) { return str.repl ...