go-zero 是如何实现计数器限流的?

原文链接: 如何实现计数器限流?

上一篇文章 go-zero 是如何做路由管理的? 介绍了路由管理,这篇文章来说说限流,主要介绍计数器限流算法,具体的代码实现,我们还是来分析微服务框架 go-zero 的源码。

在微服务架构中,一个服务可能需要频繁地与其他服务交互,而过多的请求可能导致性能下降或系统崩溃。为了确保系统的稳定性和高可用性,限流算法应运而生。

限流算法允许在给定时间段内,对服务的请求流量进行控制和调整,以防止资源耗尽和服务过载。

计数器限流算法主要有两种实现方式,分别是:

- 固定窗口计数器

- 滑动窗口计数器

下面分别来介绍。

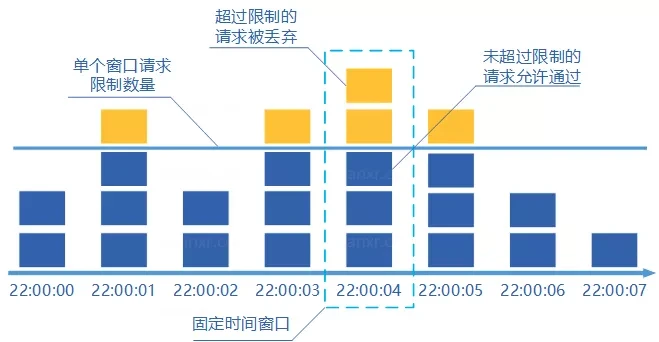

固定窗口计数器

算法概念如下:

- 将时间划分为多个窗口;

- 在每个窗口内每有一次请求就将计数器加一;

- 如果计数器超过了限制数量,则本窗口内所有的请求都被丢弃当时间到达下一个窗口时,计数器重置。

固定窗口计数器是最为简单的算法,但这个算法有时会让通过请求量允许为限制的两倍。

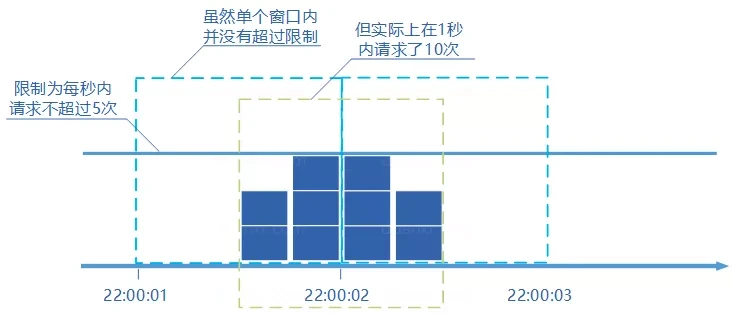

考虑如下情况:限制 1 秒内最多通过 5 个请求,在第一个窗口的最后半秒内通过了 5 个请求,第二个窗口的前半秒内又通过了 5 个请求。这样看来就是在 1 秒内通过了 10 个请求。

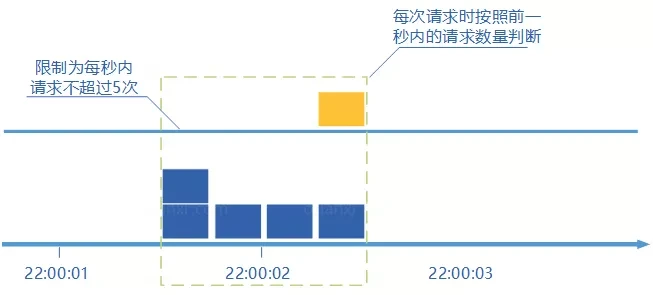

滑动窗口计数器

算法概念如下:

- 将时间划分为多个区间;

- 在每个区间内每有一次请求就将计数器加一维持一个时间窗口,占据多个区间;

- 每经过一个区间的时间,则抛弃最老的一个区间,并纳入最新的一个区间;

- 如果当前窗口内区间的请求计数总和超过了限制数量,则本窗口内所有的请求都被丢弃。

滑动窗口计数器是通过将窗口再细分,并且按照时间滑动,这种算法避免了固定窗口计数器带来的双倍突发请求,但时间区间的精度越高,算法所需的空间容量就越大。

go-zero 实现

go-zero 实现的是固定窗口的方式,计算一段时间内对同一个资源的访问次数,如果超过指定的 limit,则拒绝访问。当然如果在一段时间内访问不同的资源,每一个资源访问量都不超过 limit,此种情况是不会拒绝的。

而在一个分布式系统中,存在多个微服务提供服务。所以当瞬间的流量同时访问同一个资源,如何让计数器在分布式系统中正常计数?

这里要解决的一个主要问题就是计算的原子性,保证多个计算都能得到正确结果。

通过以下两个方面来解决:

- 使用 redis 的

incrby做资源访问计数 - 采用 lua script 做整个窗口计算,保证计算的原子性

接下来先看一下 lua script 的源码:

// core/limit/periodlimit.go

const periodScript = `local limit = tonumber(ARGV[1])

local window = tonumber(ARGV[2])

local current = redis.call("INCRBY", KEYS[1], 1)

if current == 1 then

redis.call("expire", KEYS[1], window)

end

if current < limit then

return 1

elseif current == limit then

return 2

else

return 0

end`

主要就是使用 INCRBY 命令来实现,第一次请求需要给 key 加上一个过期时间,到达过期时间之后,key 过期被清楚,重新计数。

限流器初始化:

type (

// PeriodOption defines the method to customize a PeriodLimit.

PeriodOption func(l *PeriodLimit)

// A PeriodLimit is used to limit requests during a period of time.

PeriodLimit struct {

period int // 窗口大小,单位 s

quota int // 请求上限

limitStore *redis.Redis

keyPrefix string // key 前缀

align bool

}

)

// NewPeriodLimit returns a PeriodLimit with given parameters.

func NewPeriodLimit(period, quota int, limitStore *redis.Redis, keyPrefix string,

opts ...PeriodOption) *PeriodLimit {

limiter := &PeriodLimit{

period: period,

quota: quota,

limitStore: limitStore,

keyPrefix: keyPrefix,

}

for _, opt := range opts {

opt(limiter)

}

return limiter

}

调用限流:

// key 就是需要被限制的资源标识

func (h *PeriodLimit) Take(key string) (int, error) {

return h.TakeCtx(context.Background(), key)

}

// TakeCtx requests a permit with context, it returns the permit state.

func (h *PeriodLimit) TakeCtx(ctx context.Context, key string) (int, error) {

resp, err := h.limitStore.EvalCtx(ctx, periodScript, []string{h.keyPrefix + key}, []string{

strconv.Itoa(h.quota),

strconv.Itoa(h.calcExpireSeconds()),

})

if err != nil {

return Unknown, err

}

code, ok := resp.(int64)

if !ok {

return Unknown, ErrUnknownCode

}

switch code {

case internalOverQuota: // 超过上限

return OverQuota, nil

case internalAllowed: // 未超过,允许访问

return Allowed, nil

case internalHitQuota: // 正好达到限流上限

return HitQuota, nil

default:

return Unknown, ErrUnknownCode

}

}

上文已经介绍了,固定时间窗口会有临界突发问题,并不是那么严谨,下篇文章我们来介绍令牌桶限流。

以上就是本文的全部内容,如果觉得还不错的话欢迎点赞,转发和关注,感谢支持。

参考文章:

- https://juejin.cn/post/6895928148521648141

- https://juejin.cn/post/7051406419823689765

- https://www.infoq.cn/article/Qg2tX8fyw5Vt-f3HH673

推荐阅读:

go-zero 是如何实现计数器限流的?的更多相关文章

- Java限流策略

概要 在大数据量高并发访问时,经常会出现服务或接口面对暴涨的请求而不可用的情况,甚至引发连锁反映导致整个系统崩溃.此时你需要使用的技术手段之一就是限流,当请求达到一定的并发数或速率,就进行等待.排队. ...

- nginx 、springMvc(非分布式)相应的限流、消峰

互联网服务赖以生存的根本是流量, 产品和运营会经常通过各种方式来为应用倒流,比如淘宝的双十一等,如何让系统在处理高并发的同时还是保证自身系统的稳定, 通常在最短时间内提高并发的做法就是加机器, 但是如 ...

- 限流(四)nginx接入层限流

一.nginx限流模块 接入层指的是请求流量的入口,我们可以在这里做很多控制,比如:负载均衡,缓存,限流等. nginx中针对限流有两个模块可以处理: 1)ngx_http_limit_req_mod ...

- Springboot分布式限流实践

高并发访问时,缓存.限流.降级往往是系统的利剑,在互联网蓬勃发展的时期,经常会面临因用户暴涨导致的请求不可用的情况,甚至引发连锁反映导致整个系统崩溃.这个时候常见的解决方案之一就是限流了,当请求达到一 ...

- 【Distributed】限流技巧

一.概述 1.1 高并发服务限流特技 1.2 为什么要互联网项目要限流 1.3 高并发限流解决方案 二.限流算法 2.1 计数器 2.2 滑动窗口计数 2.3 令牌桶算法 使用RateLimiter实 ...

- 常用限流算法与Guava RateLimiter源码解析

在分布式系统中,应对高并发访问时,缓存.限流.降级是保护系统正常运行的常用方法.当请求量突发暴涨时,如果不加以限制访问,则可能导致整个系统崩溃,服务不可用.同时有一些业务场景,比如短信验证码,或者其它 ...

- SpringBoot 如何进行限流?老鸟们都这么玩的!

大家好,我是飘渺.SpringBoot老鸟系列的文章已经写了四篇,每篇的阅读反响都还不错,那今天继续给大家带来老鸟系列的第五篇,来聊聊在SpringBoot项目中如何对接口进行限流,有哪些常见的限流算 ...

- coding++:高并发解决方案限流技术--计数器--demo

1.它是限流算法中最简单最容易的一种算法 计数器实现限流 每分钟只允许10个请求 第一个请求进去的时间为startTime,在startTime + 60s内只允许10个请求 当60s内超过十个请求后 ...

- spring boot:用redis+lua实现基于ip地址的分布式流量限制(限流/简单计数器算法)(spring boot 2.2.0)

一,限流有哪些环节? 1,为什么要限流? 目的:通过对并发请求进行限速或者一个时间单位内的的请求进行限速,目的是保护系统可正常提供服务,避免被压力太大无法响应服务. 如果达到限制速率则可以采取预定的处 ...

- WebApiThrottle限流框架使用手册

阅读目录: 介绍 基于IP全局限流 基于IP的端点限流 基于IP和客户端key的端点限流 IP和客户端key的白名单 IP和客户端key自定义限制频率 端点自定义限制频率 关于被拒请求的计数器 在we ...

随机推荐

- 2022-08-15:k8s安装pgadmin,yaml如何写?

2022-08-15:k8s安装pgadmin,yaml如何写? 答案2022-08-15: yaml如下: # 依赖postgres.yaml apiVersion: apps/v1 kind: D ...

- 2022-04-01:有n个人,m个任务,任务之间有依赖记录在int[][] depends里。 比如: depends[i] = [a, b],表示a任务依赖b任务的完成, 其中 0 <= a <

2022-04-01:有n个人,m个任务,任务之间有依赖记录在int[][] depends里. 比如: depends[i] = [a, b],表示a任务依赖b任务的完成, 其中 0 <= a ...

- Pyhton F字符串引起的invalid syntax

事发现场 偶然运行到之前写的爬虫,发现运行不了,报错invalid syntax,于是来找bug 报错截图: 原因: 这样用法称之为 f-string f-string,亦称为格式化字符串常量(for ...

- 2019年蓝桥杯C/C++大学B组省赛真题(特别数的和)

题目描述: 小明对数位中含有2.0.1.9 的数字很感兴趣(不包括前导0) 在1到40中这样的数包括1.2.9.10 至32.39 和40,共28 个,他们的和是574. 请问,在1到n 中,所有这样 ...

- js原型和原型链(用代码理解代码)

众所周知js原型及原型链是很多开发者的一个疼点(我也不例外),我也曾多次被问起,也问过不少其他人,如果在自己没有真正的去实践和理解过:那么突然之间要去用最简单的话语进行概述还真不是一件容易的事情: 其 ...

- GaussDB(DWS)迁移实践丨row_number输出结果不一致

摘要:迁移前后结果集row_number字段值前后不一致,前在DWS上运行不一致. 本文分享自华为云社区<GaussDB(DWS)迁移 - oracle兼容 --row_number输出结果不一 ...

- NOIP2021游记

前言: 今年我是以初中生的身份参加的 NOIP,不计奖,不排名,就去试试水. 考得也不好,幸好没计奖. 正文: 早上 7 点: 到LNBS,在旁边吃了早饭,很好吃. 早上 8 点: 校门口照相,然后进 ...

- Redis系列14:使用List实现消息队列

Redis系列1:深刻理解高性能Redis的本质 Redis系列2:数据持久化提高可用性 Redis系列3:高可用之主从架构 Redis系列4:高可用之Sentinel(哨兵模式) Redis系列5: ...

- 【WebServer】项目总体流程

1. 项目总体流程: 事件处理模式:采用Epoll边沿触发的IO多路复用技术,模拟Proactor模式: 主线程使用epoll监听与客户端连接的socket,并在主线程中对这些socket执行数据读写 ...

- Prometheus-3:一文详解promQL

读前提示: 本文字数较多且紧凑,最好预留15min一次性看完,好营养,易吸收. promQL详解 Prometheus提供了内置的数据查询语言PromQL(全称为Prometheus Query La ...