跟bWAPP学WEB安全(PHP代码)--PHP代码注入

---恢复内容开始---

# 背景

***

***

今天我们换一个方式来分析这个漏洞,从渗透的角度去搞。

渗透过程

测试漏洞

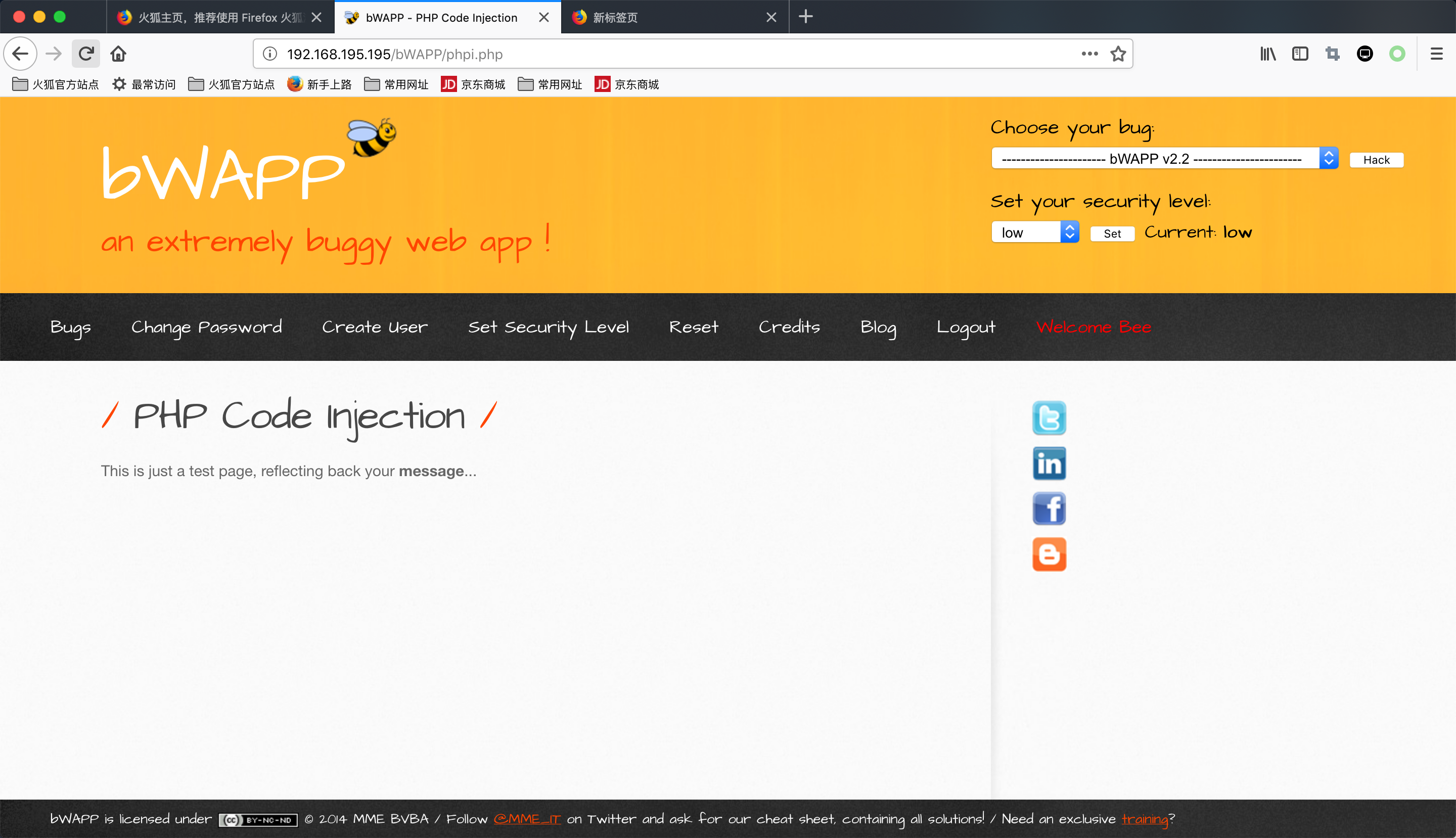

先来看看,观察URL是:http://192.168.195.195/bWAPP/phpi.php

message像是有链接,点击看看

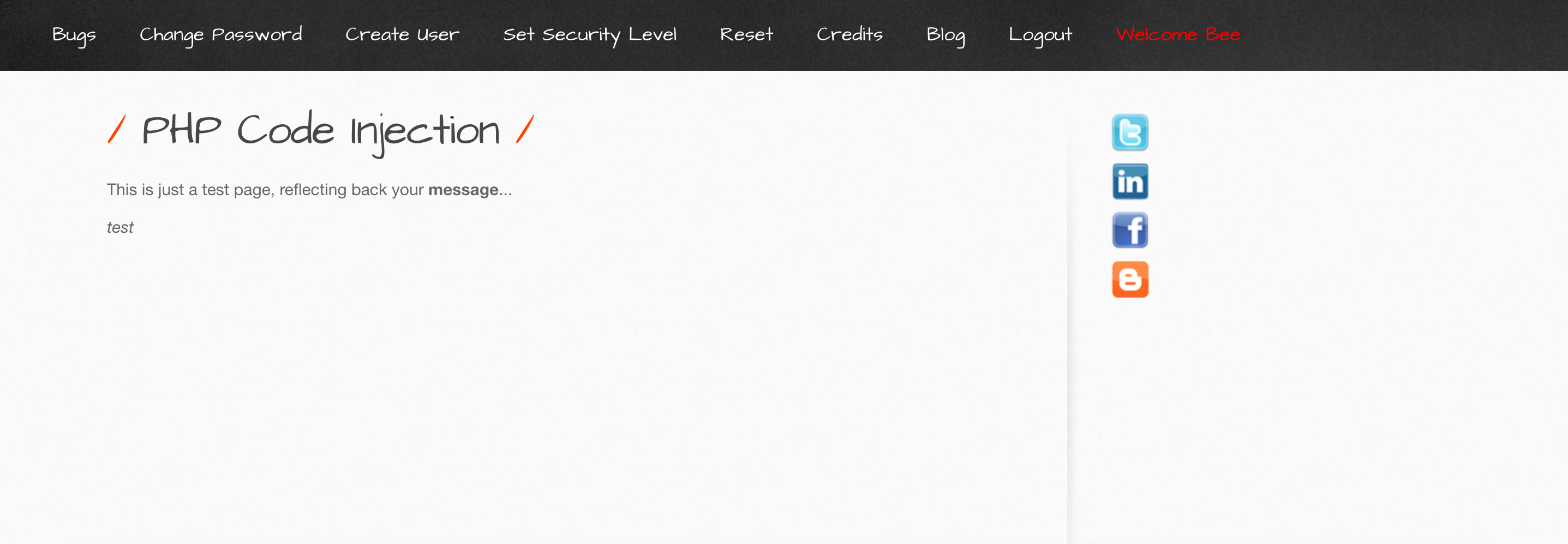

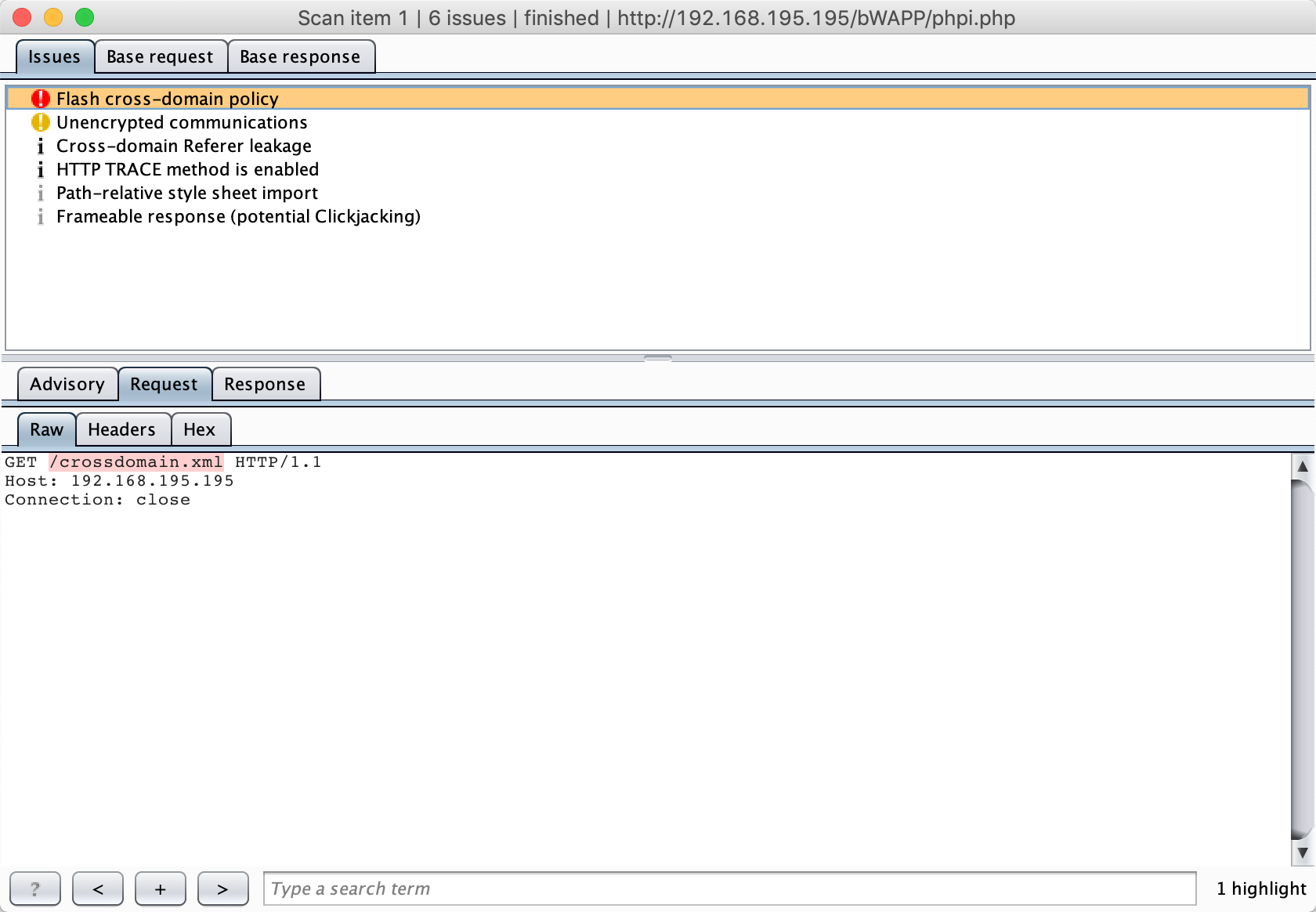

在查看url是http://192.168.195.195/bWAPP/phpi.php?message=test,GET型参数,burp扫一下

感觉不对,怎么可能只有Flash跨域红红的,目测这个地方是echo xxxx,猜测代码:

<?php

echo $_GET["message"];

?>

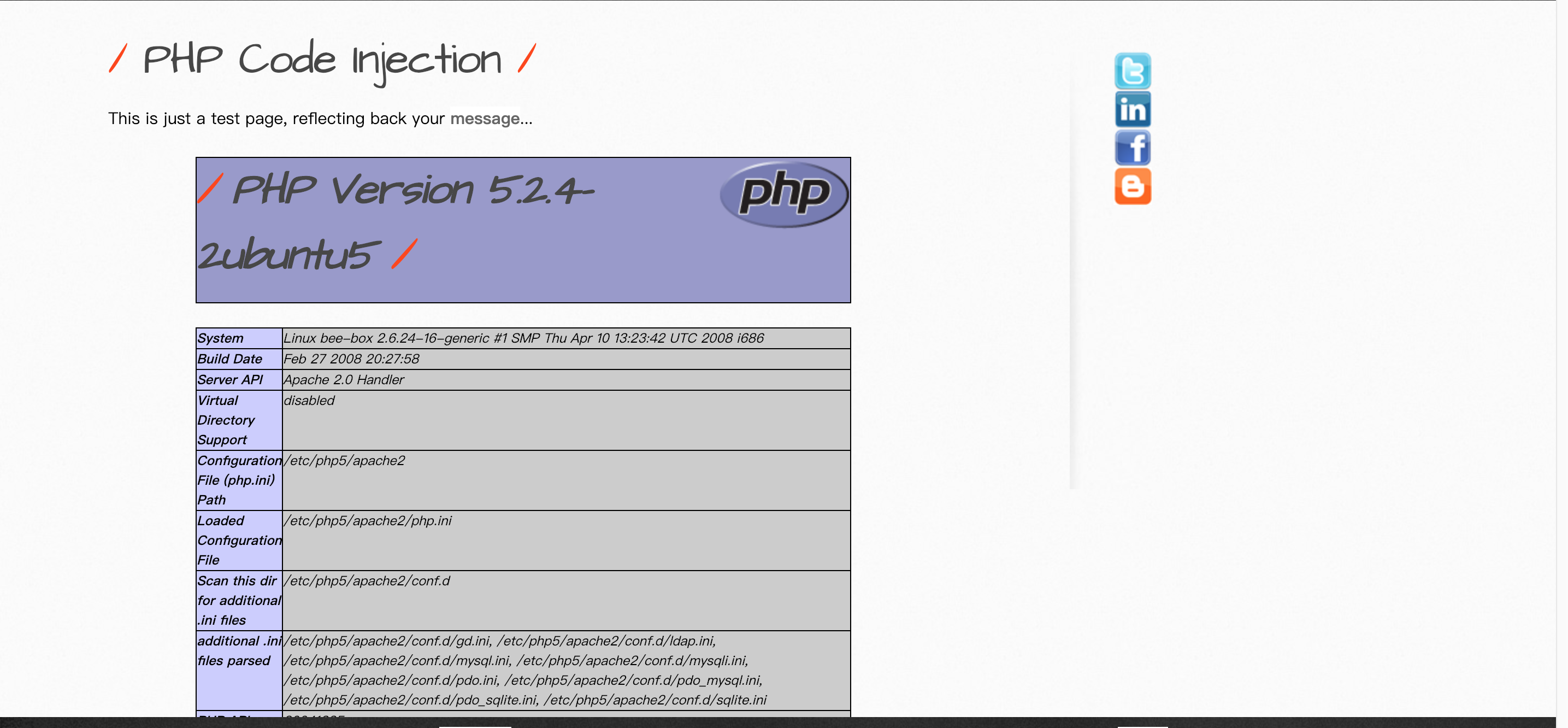

可是这样哪里来的代码注入啊,难道message有问题,测试phpinfo(),果然有问题

那就可以看代码了,执行message=system("cat phpi.php > phpi.txt") ,请求一下phpi.txt

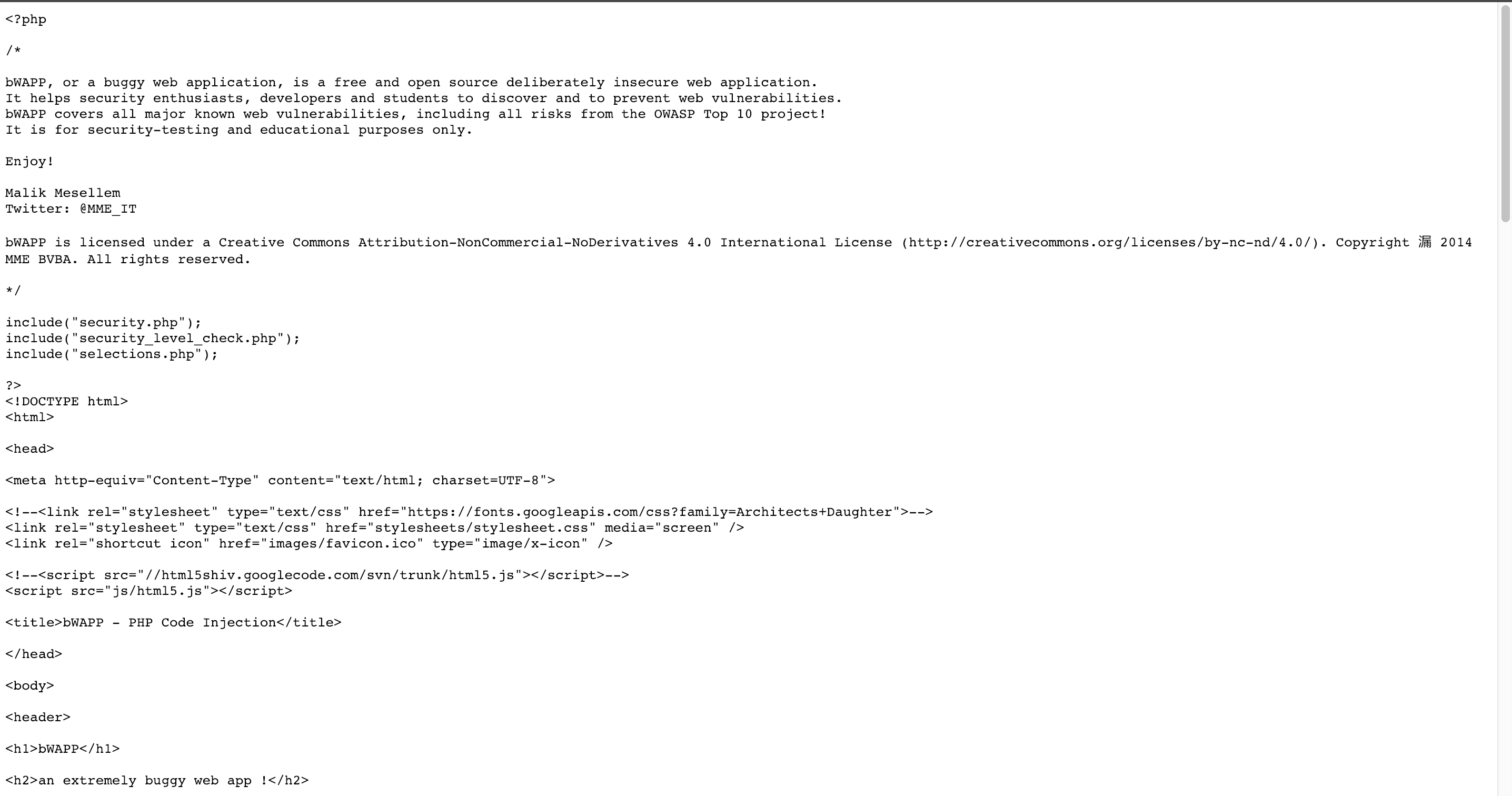

我们来看代码:

代码设计

<?php

if(isset($_REQUEST["message"]))

{

// If the security level is not MEDIUM or HIGH

if($_COOKIE["security_level"] != "1" && $_COOKIE["security_level"] != "2")

{

?>

<p><i><?php @eval ("echo " . $_REQUEST["message"] . ";");?></i></p>

<?php

}

// If the security level is MEDIUM or HIGH

else

{

?>

<p><i><?php echo htmlspecialchars($_REQUEST["message"], ENT_QUOTES, "UTF-8");;?></i></p>

<?php

}

}

?>

卧槽,什么鬼竟然用了eval,这个可是执行代码内容的函数,类似的还有asset、preg_replace、call_user_func, call_user_func_array,array_map等等,这其中还包括thinkphp5-RCE的罪魁祸首函数哈哈。中级和高级过滤了,使用了htmlspecialchars函数就OK了

跟bWAPP学WEB安全(PHP代码)--PHP代码注入的更多相关文章

- 跟bWAPP学WEB安全(PHP代码)--OS命令注入

背景 这是温故知新的一个系列,也是重新拾起WEB安全的一个系列,同时希望能稍微有点对初学者的帮助.第一篇先来讲讲OS命令注入 bWAPP里面有两个页面也就是两个漏洞,来验证OS命令注入.一个是有回显的 ...

- 跟bWAPP学WEB安全(PHP代码)--终结篇:文件目录遍历、文件上传、SSRF、CSRF、XXE、文件包含

前言 过年过的很不顺,家里领导和我本人接连生病,年前腊月29才都治好出院,大年初六家里的拉布拉多爱犬又因为细小医治无效离开了,没能过年回家,花了好多钱,狗狗还离世了.所以也就没什么心思更新博客.今天初 ...

- 跟bWAPP学WEB安全(PHP代码)--认证绕过与会话管理

背景 这里主要是代码逻辑问题,而不是代码使用函数的问题,因此在这个里面就不粘贴具体代码了,而是分类介绍下bWAPP中涉及的安全问题: 验证码问题 找回问题 账号口令问题 Cookies问题 Sessi ...

- 跟bWAPP学WEB安全(PHP代码)--SQL注入的一些技巧

背景 模拟环境还是 bWAPP,只不过这个bWAPP的SQL注入有点多,一一写意义不大,在这边就利用这个环境来尝试一些SQL注入的技巧.并研究下PHP的防御代码. 普通的bWAPPSQL注入的简单介绍 ...

- 跟bWAPP学WEB安全(PHP代码)--邮件头和LDAP注入

背景 由于时间限制和这俩漏洞也不是特别常用,在这里就不搭建环境了,我们从注入原来和代码审计的角度来看看. 邮件头注入 注入原理: 这个地方首先要说一下邮件的结构,分为信封(MAIL FROM.RCPT ...

- 跟bWAPP学WEB安全(PHP代码)--XSS跨站脚本攻击

背景 这个系列有很多题,但是其实考察的相近,类似的就不在多说,我们来看吧.主要分几个点来讲: 反射型 存储型 JSON XM 头部字段相关 分类介绍 反射型 在请求中构造了XSS的Payload,一般 ...

- 跟bWAPP学WEB安全(PHP代码)--XPath注入

XML/Xpath注入 看了下,A2里面是认证与会话管理的破坏或称之为绕过,没有特别要写的,很多就是小问题,可能会将这类问题放在最后写一下.一篇博客,这里还是更多的着重在能够获取信息或者服务器权限的漏 ...

- 跟bWAPP学WEB安全(PHP代码)--SSL(Server-Side-Include)漏洞

什么是Server-Side-Include漏洞 服务端包含漏洞是指发送指令到服务器,服务器会将指令运行完,把运行结果包含在返回文件中发送给你.利用这种漏洞可以获取服务端的信息甚至执行命令,这样的指令 ...

- 跟bWAPP学WEB安全(PHP代码)--HTML注入和iFrame注入

背景 这里讲解HTML注入和iFrame注入,其他的本质都是HTML的改变.那么有人会问,XSS与HTML注入有啥区别呢?其实本质上都是没有区别的,改变前端代码,来攻击客户端,但是XSS可以理解为注入 ...

随机推荐

- Python自然语言处理学习——jieba分词

jieba——“结巴”中文分词是sunjunyi开发的一款Python中文分词组件,可以在Github上查看jieba项目. 要使用jieba中文分词,首先需要安装jieba中文分词,作者给出了如下的 ...

- js document.activeElement及使用

// 解决键盘弹出后挡表单的问题 // 解决键盘弹出后挡表单的问题 window.addEventListener('resize', function() { if( document.active ...

- 配置IDEA Scala环境

http://snglw.blog.51cto.com/5832405/1634595

- HTML5 FileReader

利用HTML5中的FileReader类,动态切换af中Panel的背景,动态设置img元素的图片 1 if(FileReader){ 2 $('.panel').on("tap" ...

- kuser_cmpxchg_check 原子操作

对于ARM体系结构,每一个由用户态到内核态的中断或异常处理路径都经过kuser_cmpxchg_check,kuser_cmpxchg_check中检查被中断的地址是否大于TASK_SIZE:TASK ...

- 黏性Session和非黏性Session

黏性Session和非黏性Session黏性Session:此模式下同一会话中的请求都被派送到同一个tomcat实例上,这样我们就无须在多台服务器之间实现session共享了,这是其好处,不好的地方就 ...

- mysql备份小记

常用备份工具是mysql自带的mysqldump,mysqldump -u root -p密码 dbname >d:\test.sql ------------备份某个库mysqldu ...

- Github上搭建个人博客记录

1.注册,用户名一定要起好,别随便起. 2.登录后,新建一个仓库repositories.new一个. 命名为用户名.github.io.如果发现不一样进Settings修改,rename. 3.仓库 ...

- selenium chrome登陆手机 pc淘宝

接口登录淘宝,困难度极高,没有人已经实现过. 淘宝登录selenium 手机版 pc版. 由于每天需要使用ip代理大批量的异地登录淘宝帐号,这种情况必然会出现淘宝滑动验证码,使用ActionChai ...

- MyBatis踩坑记录

在线文档: 动态SQL http://www.mybatis.org/mybatis-3/zh/dynamic-sql.html 1. Error setting null for paramete ...