分析Android APK-砸壳-Fdex2

砸壳的工具千千万,但是FDex2 是最有能耐的,我尝试过各种壳,都是秒砸的。特别说明一下,360的壳,oncreated 方法还是空的,但是其他大部分内容还是有的,反正是可以参考一下的。

安装环境:

1,安卓手机root ,必须root,记住是必须,只支持6.0 或者更低的版本,太高版本也不行。

Root 手机很好找,淘宝买个nexus 手机,然后家里用工具就可以root,为什么不 推荐其他手机,是因为其他手机现在root 特别麻烦,买个旧手机就几百块钱。

2,安装virtual xposed

Xposed 的安装,使用,之前已经讲过了,这里不在赘述。

3,安装Fdex2.

下载地址:链接:https://pan.baidu.com/s/1smxtinr 密码:dk4v

4, 激活FDex2 模块

开始砸壳:

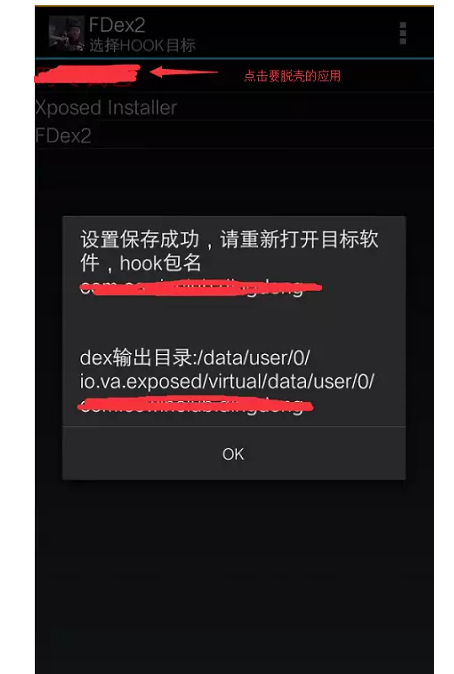

安装app 到xposed, 启动FDex2 ,然后配置需要砸壳的app,

再提示的目录,就可以找到脱壳后的dex 文件。

Fdex2 的程序代码:

package com.ppma.xposed;

importjava.io.File;importjava.io.FileOutputStream;importjava.io.IOException;importjava.io.OutputStream;importjava.lang.reflect.Method;

importde.robv.android.xposed.IXposedHookLoadPackage;importde.robv.android.xposed.XC_MethodHook;importde.robv.android.xposed.XSharedPreferences;importde.robv.android.xposed.XposedBridge;importde.robv.android.xposed.XposedHelpers;importde.robv.android.xposed.callbacks.XC_LoadPackage;

publicclass MainHook implements IXposedHookLoadPackage{

XSharedPreferences xsp; Class Dex; Method Dex_getBytes; Method getDex; String packagename; public void handleLoadPackage(XC_LoadPackage.LoadPackageParam lpparam) throws Throwable{

xsp =newXSharedPreferences("com.ppma.appinfo","User");

xsp.makeWorldReadable(); xsp.reload(); initRefect();packagename = xsp.getString("packagename",null);

XposedBridge.log("设定包名:"+packagename);

if((!lpparam.packageName.equals(packagename))||packagename==null) {

XposedBridge.log("当前程序包名与设定不一致或者包名为空");

return;

}XposedBridge.log("目标包名:"+lpparam.packageName);

String str ="java.lang.ClassLoader";

String str2 ="loadClass";

XposedHelpers.findAndHookMethod(str, lpparam.classLoader, str2, String.class, Boolean.TYPE,newXC_MethodHook() {

protected void afterHookedMethod(MethodHookParam param) throws Throwable{

super.afterHookedMethod(param);

Class cls = (Class) param.getResult();if(cls ==null) {

//XposedBridge.log("cls == null");

return;

} String name = cls.getName();XposedBridge.log("当前类名:"+ name);

byte[] bArr = (byte[]) Dex_getBytes.invoke(getDex.invoke(cls,newObject[0]),newObject[0]);

if(bArr ==null) {

XposedBridge.log("数据为空:返回");

return;

}XposedBridge.log("开始写数据");

String dex_path ="/data/data/"+ packagename +"/"+ packagename +"_"+ bArr.length +".dex";

XposedBridge.log(dex_path);File file =newFile(dex_path);

if(file.exists())return;

writeByte(bArr, file.getAbsolutePath()); } } ); } public void initRefect(){

try{

Dex = Class.forName("com.android.dex.Dex");

Dex_getBytes = Dex.getDeclaredMethod("getBytes",newClass[0]);

getDex = Class.forName("java.lang.Class").getDeclaredMethod("getDex",newClass[0]);

}catch(ClassNotFoundException e) {

e.printStackTrace();}catch(NoSuchMethodException e) {

e.printStackTrace(); } } public void writeByte(byte[] bArr, String str){

try{

OutputStream outputStream =newFileOutputStream(str);

outputStream.write(bArr); outputStream.close();}catch(IOException e) {

e.printStackTrace();XposedBridge.log("文件写出失败");

} }}分析Android APK-砸壳-Fdex2的更多相关文章

- Android APK加壳技术方案

Android APK加壳技术方案[1] Android APK加壳技术方案[2]

- android apk壳

壳对于有过pc端加解密经验的同学来说并不陌生,android世界中的壳也是相同的存在.看下图(exe = dex): 概念清楚罗,我们就说下:壳最本质的功能就是实现加载器.你看加壳后,系统是先执 ...

- android apk 防止反编译技术第一篇-加壳技术

做android framework方面的工作将近三年的时间了,现在公司让做一下android apk安全方面的研究,于是最近就在网上找大量的资料来学习.现在将最近学习成果做一下整理总结.学习的这些成 ...

- 爱加密Android APk 原理解析

转载请标明出处:http://blog.csdn.net/u011546655/article/details/45921025 爱加密Android APK加壳原理解析 一.什么是加壳? 加壳是在二 ...

- [转]Android APK签名原理及方法

准备知识:数据摘要 这个知识点很好理解,百度百科即可,其实他也是一种算法,就是对一个数据源进行一个算法之后得到一个摘要,也叫作数据指纹,不同的数据源,数据指纹肯定不一样,就和人一样. 消息摘要算法(M ...

- Android Apk加固的初步实现思路(dex整体加固)

一.前 言 Android Apk加固的发展已经有一段时间了,相对来说本篇博客要记录的Android加壳的实现思路是4年的东西了,已经被老鸟玩烂了,Android加固的安全厂商也不会采用这么粗犷的方式 ...

- 转: android apk 防止反编译技术(1~5连载)

转: android apk 防止反编译技术 做android framework方面的工作将近三年的时间了,现在公司让做一下android apk安全方面的研究,于是最近就在网上找大量的资料来学习. ...

- Android apk逆向实战

简介 逆向Android apk其实是一个分析Android apk的一个过程,必须了解Android程序开发的流程.结构.语句分支.解密原理等等. 功能 破解一个注册验证程序(自写一个简单的注册验证 ...

- android apk 防止反编译技术第四篇-对抗JD-GUI

又到周末一个人侘在家里无事可干,这就是程序员的悲哀啊.好了我们利用周末的时间继续介绍android apk防止反编译技术的另一种方法.前三篇我们讲了加壳技术(http://my.oschina.net ...

随机推荐

- Swoole高效跟传统的web开发有什么区别?

一.swoole的运行模式 Swoole高效跟传统的web开发有什么区别,除了传统的LAMP/LNMP同步开发模式,swoole的异步开发模式是怎么样的. 1.1.传统web开发模式 PHP web开 ...

- [TimLinux] Python 迭代器(iterator)和生成器(generator)

1. 可迭代对象 from collection import Iterable class Iterable(metaclass=ABCMeta): ... def __iter__(self): ...

- Open-Pit Mining

Description Open-pit mining is a surface mining technique of extracting rock or minerals from the ea ...

- java概述和java环境按照,java开发体验

java概述: Java的发展可以归纳如下的几个阶段. (1)第一阶段(完善期):JDK 1.0 ( 1995年推出)一JDK 1.2 (1998年推出,Java更名为Java 2): (2)第二阶段 ...

- 用span写一个特殊样式的1

用span写一个如下样式的 1 span { display: inline-block; width: 17px; height: 17px; background: var(--themeColo ...

- 页面导入样式时,使用link和@import有什么区别

link和@import两种导入样式表的方法比较 link属于HTML标签,而@import是CSS提供的 页面被加载的时候,link会同时被加载,而@import引用的CSS会等到页面被加载完再加载 ...

- 还不懂MySQL索引?这1次彻底搞懂B+树和B-树

前言 看了很多关于索引的博客,讲的大同小异.但是始终没有让我明白关于索引的一些概念,如B-Tree索引,Hash索引,唯一索引….或许有很多人和我一样,没搞清楚概念就开始研究B-Tree,B+Tree ...

- getX,getY,getScrollX,getScrollY,ScrollTo(),ScrollBy()辨析

前言:前两天看了自定义控件,其中有一些东西我觉得有必要深入理解一下 以下图为例: getX(),getY()返回的是触摸点A相对于view的位置 getRaw(),getRawY()返回的是触摸点B相 ...

- 获取本地计算机名称和Ip地址

using System.Net; Dns.GetHostName();//获取本地计算机主机名 IPAddress[] IP = Dns.GetHostAddresses(Dns.GetHostNa ...

- FCC---CSS Flexbox: Align Elements Using the justify-content Property

Sometimes the flex items within a flex container do not fill all the space in the container. It is c ...