KiSystemCall64 win10 21h2函数流程分析 3环到0环

0x00基本信息

系统:windows 10 21h2

工具:ida 7.7 , windbg 10

3环写一个win32k 函数 看访问流程

0x01分析

例如:3环函数

FlattenPath(x)

会调用到 win32u.dll 的 NtGdiFlattenPath eax=12a0 ssdt 表的下标地址就是 2a0 就是他的映射地址

.text:0000000180006430 public NtGdiFlattenPath

.text:0000000180006430 NtGdiFlattenPath proc near ; DATA XREF: .rdata:000000018000CE4D↓o

.text:0000000180006430 ; .rdata:off_18000F178↓o ...

.text:0000000180006430 mov r10, rcx

.text:0000000180006433 mov eax, 12A0h

.text:0000000180006438 test byte ptr ds:7FFE0308h, 1

.text:0000000180006440 jnz short loc_180006445

.text:0000000180006442 syscall ; Low latency system call

.text:0000000180006444 retn

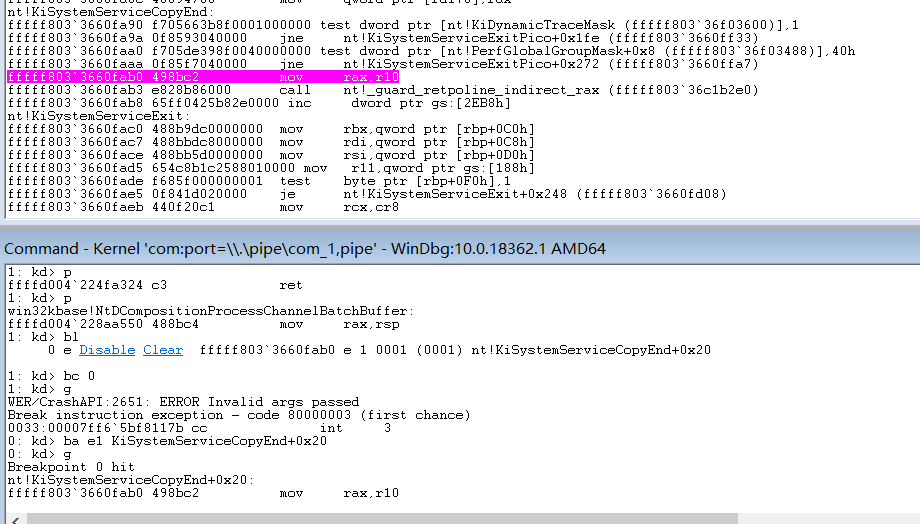

windbg查看rdmsr 看到KiSystemCall64 地址

rdmsr 0xC0000082

下断点注意不要在 KiSystemCall64 地址下断点 会报错 3行汇编是堆栈切换 不要下断点

.text:00000001404088C0 ; __unwind { // KiSystemServiceHandler

.text:00000001404088C0 swapgs

.text:00000001404088C3 mov gs:10h, rsp

.text:00000001404088CC mov rsp, gs:1A8h

.text:00000001404088D5 push 2Bh ; '+'

可以在KiSystemCall64 偏移15位置下断点 就可以断下

ba e1 KiSystemCall64+15

直接分析到 KiSystemServiceStart 取下标

.text:0000000140408C20 KiSystemServiceStart: ; DATA XREF: KiServiceInternal+5A↑o

.text:0000000140408C20 ; .data:0000000140C00340↓o

.text:0000000140408C20 mov [rbx+90h], rsp

.text:0000000140408C27 mov edi, eax

.text:0000000140408C29 shr edi, 7

.text:0000000140408C2C and edi, 20h

.text:0000000140408C2F and eax, 0FFFh ; 取下标

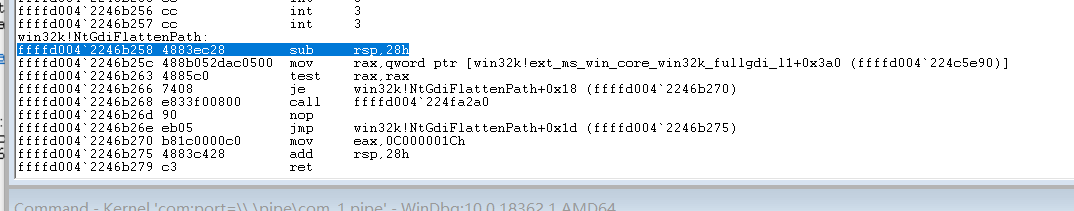

获取FlattenPath 0环地址

.text:0000000140408C5E loc_140408C5E: ; CODE XREF: KiSystemCall64+389↑j

.text:0000000140408C5E cmp eax, [r10+rdi+10h]

.text:0000000140408C63 jnb loc_140409195

.text:0000000140408C69 mov r10, [r10+rdi]

.text:0000000140408C6D movsxd r11, dword ptr [r10+rax*4] ; 获取地址

.text:0000000140408D90 KiSystemServiceCopyEnd: ; CODE XREF: KiSystemCall64+413↑j

.text:0000000140408D90 ; DATA XREF: KiSystemServiceHandler+27↑o ...

.text:0000000140408D90 test cs:KiDynamicTraceMask, 1

.text:0000000140408D9A jnz loc_140409233

.text:0000000140408DA0 test dword ptr cs:PerfGlobalGroupMask+8, 40h

.text:0000000140408DAA jnz loc_1404092A7

.text:0000000140408DB0 mov rax, r10

.text:0000000140408DB3 call rax

.text:0000000140408DB5 nop dword ptr [rax]

call rax 下断点 也可以直接下偏移断点

ba e1 KiSystemServiceCopyEnd+0x20

nt!_guard_retpoline_indirect_rax 跟进去

call nt!_guard_retpoline_indirect_rax (fffff803`36c1b2e0)

继续f11 一个ret 返回就可以跳到 win32k!NtGdiFlattenPath:

fffff803`36c1b2ff e81c000000 call nt!_guard_retpoline_indirect_rax+0x40 (fffff803`36c1b320)

这里的

ffffd004`2246b268 e833f00800 call ffffd004`224fa2a0

也是直接f11 和上边一样

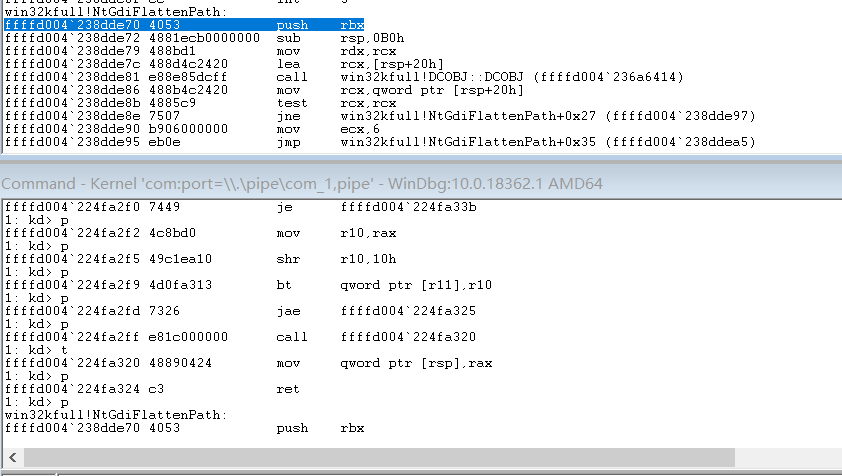

成功到实际汇编代码 这就看到一个函数内核实现了 可以分析调试了

win32kfull!NtGdiFlattenPath:

ffffd004`238dde70 4053 push rbx

ffffd004`238dde72 4881ecb0000000 sub rsp,0B0h

ffffd004`238dde79 488bd1 mov rdx,rcx

ffffd004`238dde7c 488d4c2420 lea rcx,[rsp+20h]

ffffd004`238dde81 e88e85dcff call win32kfull!DCOBJ::DCOBJ (ffffd004`236a6414)

ffffd004`238dde86 488b4c2420 mov rcx,qword ptr [rsp+20h]

ffffd004`238dde8b 4885c9 test rcx,rcx

ffffd004`238dde8e 7507 jne win32kfull!NtGdiFlattenPath+0x27 (ffffd004`238dde97)

当然最方便的是 3环下断点 直接步过到内核 进行调试

bp win32kfull!NtGdiFlattenPath

记住要记载符号 win32kfull.sys 可以用.reload 命令

KiSystemCall64 win10 21h2函数流程分析 3环到0环的更多相关文章

- Windows系统调用中API从3环到0环(下)

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中API从3环到0环(下) 如果对API在 ...

- Windows系统调用中API从3环到0环(上)

Windows内核分析索引目录:https://www.cnblogs.com/onetrainee/p/11675224.html Windows系统调用中API从3环到0环(上) 如果对API在三 ...

- 64位CreateProcess逆向:(二)0环下参数的整合即创建进程的整体流程

转载:https://bbs.pediy.com/thread-207683.htm 点击下面进入总目录: 64位Windows创建64位进程逆向分析(总目录) 在上一篇文章中,我们介绍了Create ...

- 洛谷3953 (NOIp2017) 逛公园——记忆化搜索+用栈判0环

题目:https://www.luogu.org/problemnew/show/P3953 因为K只有50,所以想到用dp[ cr ][ j ]表示在点cr.比最短路多走了 j 的方案数.(看了TJ ...

- Hogp连接流程分析

当BLE设备已经完成配对,并且完成GATT服务的搜索,下一步就开始profile 的连接流程了,一般LE设备都是走的HOGP的流程,我们这篇文章就分析一下hogp的连接流程. 连接是从framewor ...

- Windows进程创建的流程分析

. 创建进程的大体流程: 创建进程的过程就是构建一个环境,这个环境包含了很多的机制 (比如自我保护, 与外界通信等等). 构建这个环境需要两种"人"来协调完成(用户态和内核 ...

- rest_framework框架之认证功能的使用和源码实现流程分析

rest_framework框架之认证的使用和源码实现流程分析 一.认证功能的源码流程 创建视图函数 Note 创建视图函数后,前端发起请求,url分配路由,执行视图类,视图类中执行对应方法必须经过d ...

- freeswitch呼叫流程分析

今天翻文档时发现之前整理的关于freeswitch呼叫相关的内容,写成博文分享出来也方便我以后查阅. 整体结构图 FreeswitchCore 模块加载过程 freeswitch主程序初始化时会从mo ...

- u-boot 流程分析

u-boot 介绍: 对于计算机来说 , 从一开始上机通电是无法直接启动操作系统的 , 这中间需要一个引导过程 , 嵌入式Linux系统同样离不开引导程序 , 这个启动程序就叫启动加载程序(Boot ...

随机推荐

- springboot集成oss阿里云存储

一.注册阿里云 二.购买OSS 三.创建桶 设定权限,其它默认即可 四.创建目录 点击桶名,进入创建目录即可. 五.开发文档 引入依赖: <dependency> <groupId& ...

- FIS本地发布-其他同事通过IP访问

方法很简单,只需在fis的配置文件那里进行修改即可. 文件路径在 C:\Users\Su\AppData\Roaming\npm\node_modules\fis\node_modules\fis-c ...

- Presto 在字节跳动的内部实践与优化

在字节跳动内部,Presto 主要支撑了 Ad-hoc 查询.BI 可视化分析.近实时查询分析等场景,日查询量接近 100 万条.本文是字节跳动数据平台 Presto 团队-软件工程师常鹏飞在 Pre ...

- SpringMVC 解析(一)概览

Spring MVC是Spring提供的构建Web应用程序的框架,该框架遵循了Servlet规范,负责接收并处理Servelt容器传递的请求,并将响应写回Response.Spring MVC以Dis ...

- 记一次 .NET 某药品仓储管理系统 卡死分析

一:背景 1. 讲故事 这个月初,有位朋友wx上找到我,说他的api过一段时间后,就会出现只有请求,没有响应的情况,截图如下: 从朋友的描述中看样子程序是被什么东西卡住了,这种卡死的问题解决起来相对简 ...

- 论文翻译:2019_TCNN: Temporal convolutional neural network for real-time speech enhancement in the time domain

论文地址:TCNN:时域卷积神经网络用于实时语音增强 论文代码:https://github.com/LXP-Never/TCNN(非官方复现) 引用格式:Pandey A, Wang D L. TC ...

- Three.js之绘制物体的边框及修改lineWidth

本博文主要记录如何使用three.js绘制物体的边框及修改其lineWidth.three.js是个技术点比较多,查询资料又比较少的框架,单单就这个修改lineWidth就是一个坑.先放一个动态的效果 ...

- 计算机二级考试office专题之绝对引用相对引用

- 一种Django多租户解决方案

什么是多租户? 多租户技术或称多重租赁技术,简称SaaS,是一种软件架构技术,是实现如何在多用户环境下(此处的多用户一般是面向企业用户)共用相同的系统或程序组件,并且可确保各用户间数据的隔离性. 多租 ...

- 运用Spring Aop,一个注解实现日志记录

运用Spring Aop,一个注解实现日志记录 1. 介绍 我们都知道Spring框架的两大特性分别是 IOC (控制反转)和 AOP (面向切面),这个是每一个Spring学习视频里面一开始都会提到 ...