20155320《网络对抗》Exp4 恶意代码分析

20155320《网络对抗》Exp4 恶意代码分析

【系统运行监控】

使用schtasks指令监控系统运行

- 首先在C盘目录下建立一个netstatlog.bat文件(由于是系统盘,所以从别的盘建一个然后拷过去),用来将记录的联网结果格式化输出到netstatlog.txt文件中,netstatlog.bat内容为:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

- 以管理员权限运行命令提示符,输入如下命令来创建一个每隔五分钟分钟记录计算机联网情况的任务,并将结果导入netstatlog.txt文件夹:

schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\netstatlog.bat"

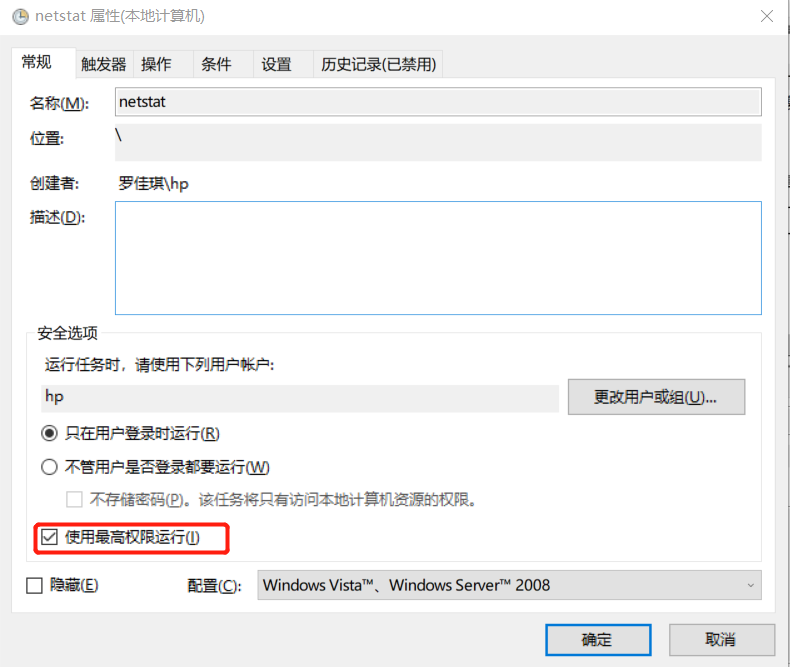

- 但是一开始我发现netstatlog.txt里面没有记录,然后我打开任务管理器,发现居然手动都运行不了它,最后查到双击这个任务,将使用最高权限运行勾上就可以啦。

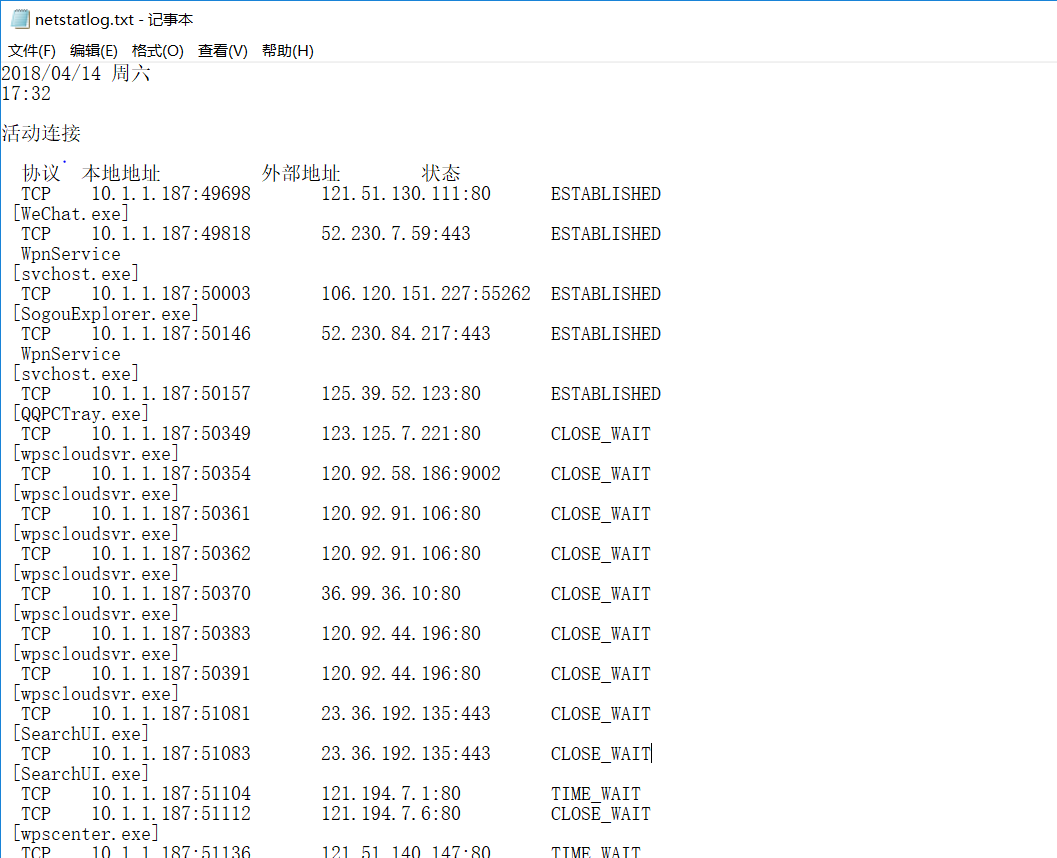

- 打开netstatlog.txt发现他已经开始记录联网情况了。

- 第二天我将记录下来的数据导入excel里进行分析,首先导入数据将其分割,使得更加规范,然后通过excel分别对程序和IP进行详细分析

程序分析

对程序进行过滤然后做成图表进行分析,由于周五我才重装了一遍瓦特的电脑,电脑里东西不是特别多,所以看起来进程也比较少。发现最活跃的进程分别是wpscloudsvr.exe和SogouExplorer.exe,查询发现他们都是正常的访问。

wpscloudsvr.exe

wpscloudsvr.exe是什么云端程序,占内存很厉害,将她删掉可以避免wps那个烦人的老让我登录的弹窗

SogouExplorer.exe

就是搜狗浏览器的进程,它出现的频繁很正常,因为我最常用的就是它了。

随后继续对怀疑的进程进行分析,那些例如wps.exe,QQPC.exe,Explorer.exe和service.exe这些显而易见的安全进程就不分析了,我怀疑的还有以下几个。

- WinStore.App.exe

网上也没有具体的说法,只是好像是个windows store的文件,应该是安全的

- et.exe

et.ext为金山表格,好像是我用来分析时打开的。

- svchost.exe

vchost.exe是微软的窗口Windows操作系统里面,专门用来运行DLL程序的前导程序。它是一个系统进程,全名为Generic Service Host Process for Win32 Services,这个程序对系统的正常运行非常重要。

- ChsIME.exe

貌似是中文输入法

进程不多,分析了一遍好像都是安全进程。

IP分析

- 将IP导入搜到的批量IP查询网站,发现我居然有访问什么澳大利亚,东南大学等奇怪的地址,惊恐TAT,随后我对我认为比较可疑的以下几个IP进行了分析。

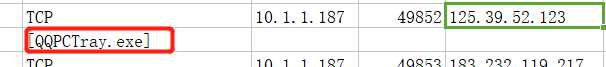

首先是天津市联通,我通过在表格里查到他是由QQPCTray.exe这个程序运行的,通过查询发现这是QQ电脑管家的程序软件,应该是安全的,虽然我也不知道为啥会访问天津联通。

QQPCTray.exe是腾讯公司推出的qq电脑管理程序软件。该程序是对用户的系统进行安全检测、修复漏洞及木马查杀等功能。一般运行了该程序会在任务管理器上的进程上发现QQPCTray.exe进程文件了。

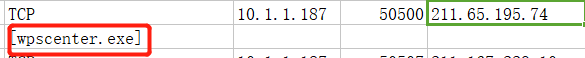

然后是江苏南京的东南大学,查询是wpscenter.exe这个进程,查到这居然是WPS的热点,待会给他删掉,浪费我流量,后边还有个武汉的大学估计也和这个差不多了。

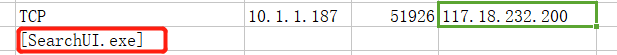

澳大利亚美国MCI通信服务有限公司(韦里孙商业Verizon Business)EdgeCast亚太网络CDN节点,这个看上去很高级的公司查询是SearchUI.exe,这个居然是Cortanar 进程,就是win10的小娜,但是貌似我没用过这个,很神奇。

最后是北京市赛尔网络有限公司IDC事业部,这也是个高大上但是出现的很莫名的IP,查询它是搜狗浏览器访问的。

综上,我的这几个可疑的访问地址都是我的正规软件访问的,虽然我也不知道他是怎么访问的,但是应该是安全的。

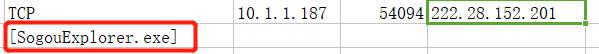

用Symon进行运行监控

在老师提供的附件中下载Sysinternals套件

- 首先按老师给的文件配置文件

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

- 运行cmd,进入下载的套件文件内运行

Sysmon.exe -i C:\Sysmoncfg.txt安装symon

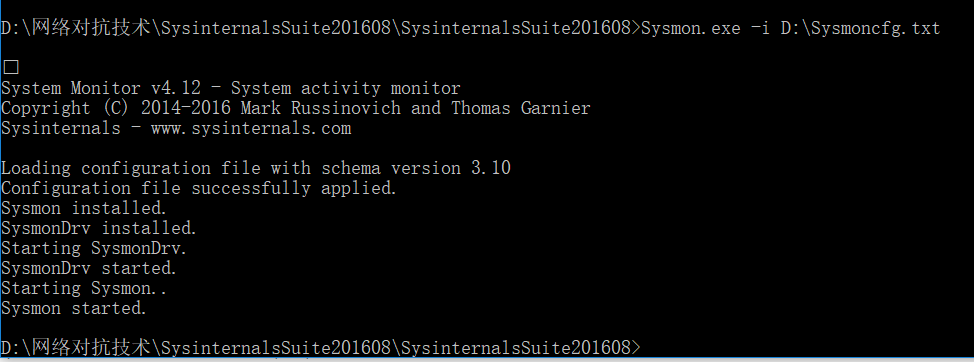

- 之后输入eventvwr命令进入事件查看器,依次进入Microsoft->Windows->Sysmon->Operational路径找到记录文件,可以查看日志啦。

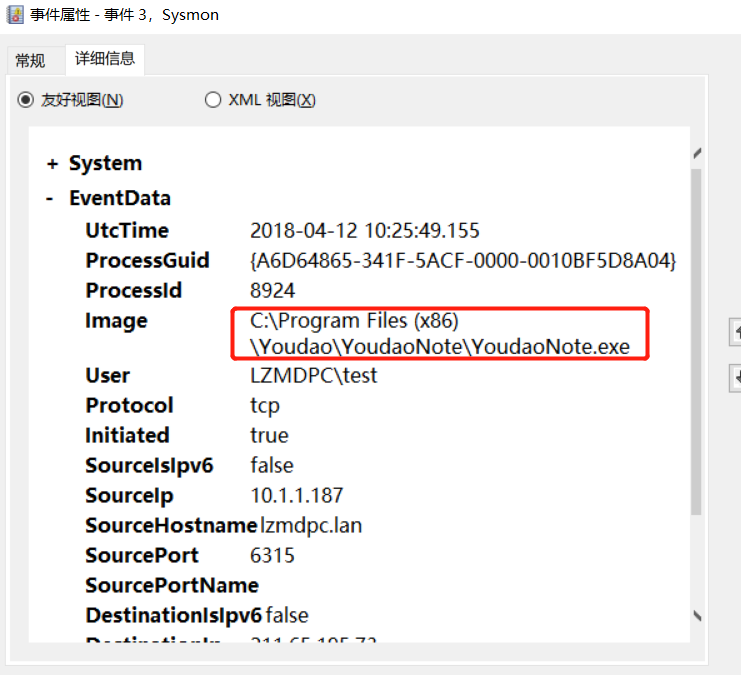

- 我查看了一些我感兴趣的目录文件,比如如下是打开有道云写博客时创建的(事件3)

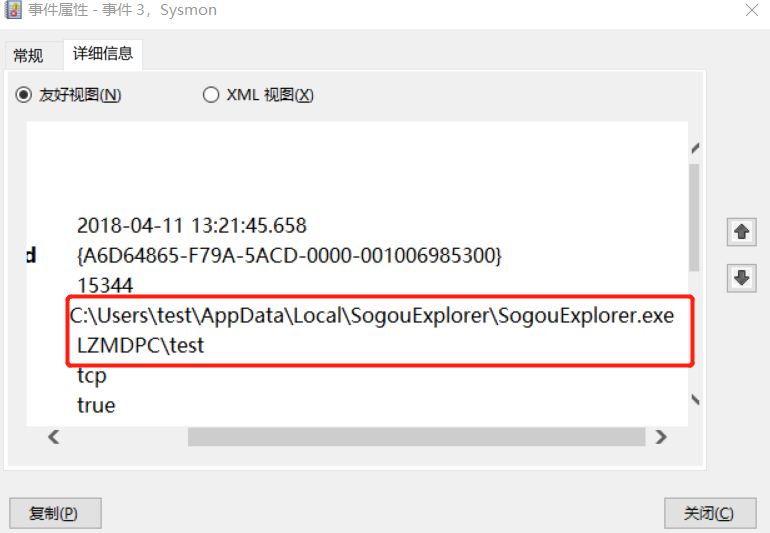

- 这是在打开搜狗浏览器时创建的

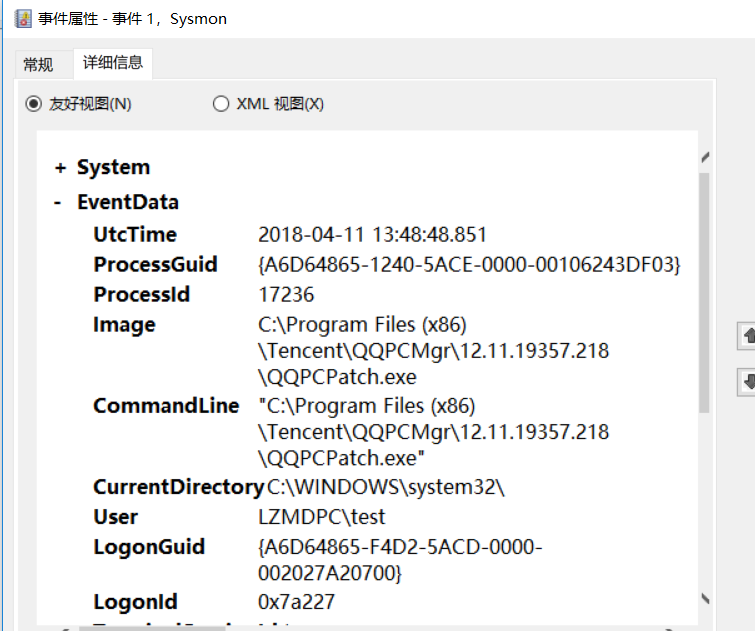

- 这是打开电脑管家创建进程时创建的,但是居然是比较少见的事件1感觉很神奇。 (事件1)

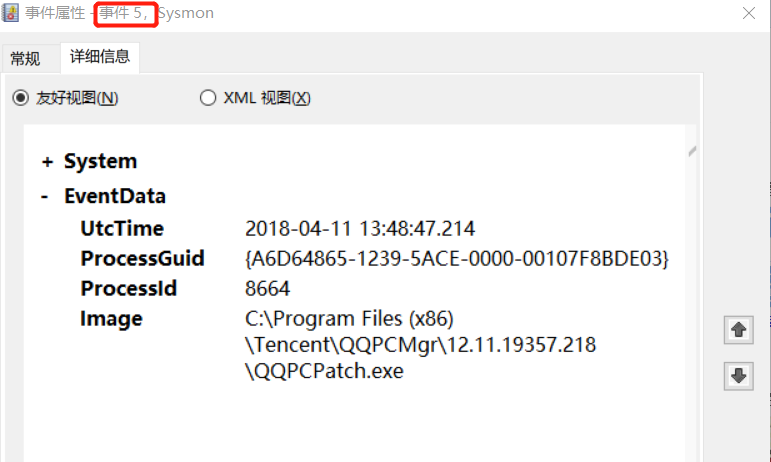

- 这是事件5,我发现一般事件5都比较看不懂,这个是我好不容易找到能看懂的,通过百度我终于还原了事件真相,这个应该是电脑管家的补丁程序终止时的日志。(事件5)

【恶意软件分析】

使用virscan分析

本来是尝试学长学姐的virscan,然而发现今年居然用不了,难受,只好换种方法了

使用systracer注册表分析

首先在附件中下载systracer

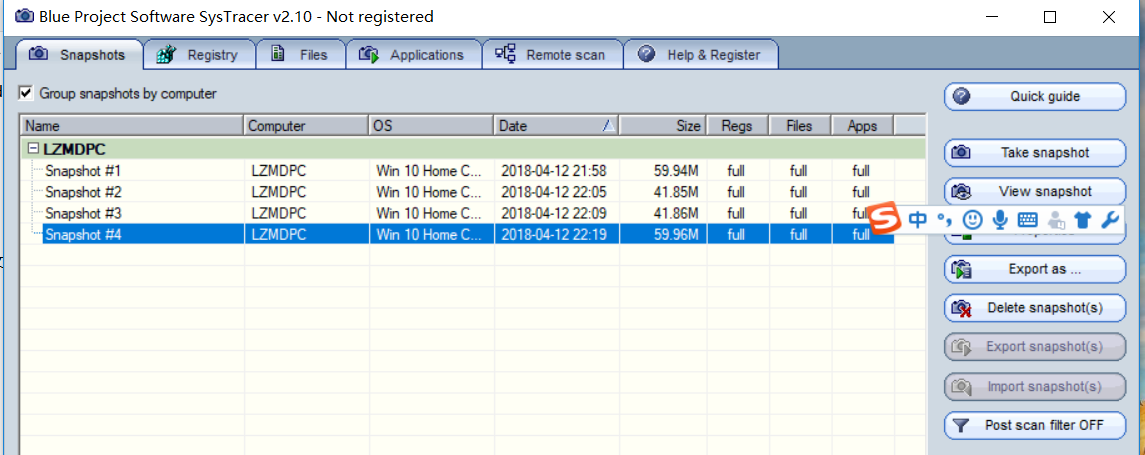

- 由于从来没有使用过这个软件,还特意查了波教程,发现systracer可以通过拍摄快照来比较快照拍摄时系统的不同,我使用了四个快照

- 第一个快照是正常状态下的系统

- 第二个是将后门拷到系统下后照的

- 第三个是再kali上运行MSF,同时运行后门程序照的

- 第四个是kali获取了主机shellcode后,运行dir后的快照

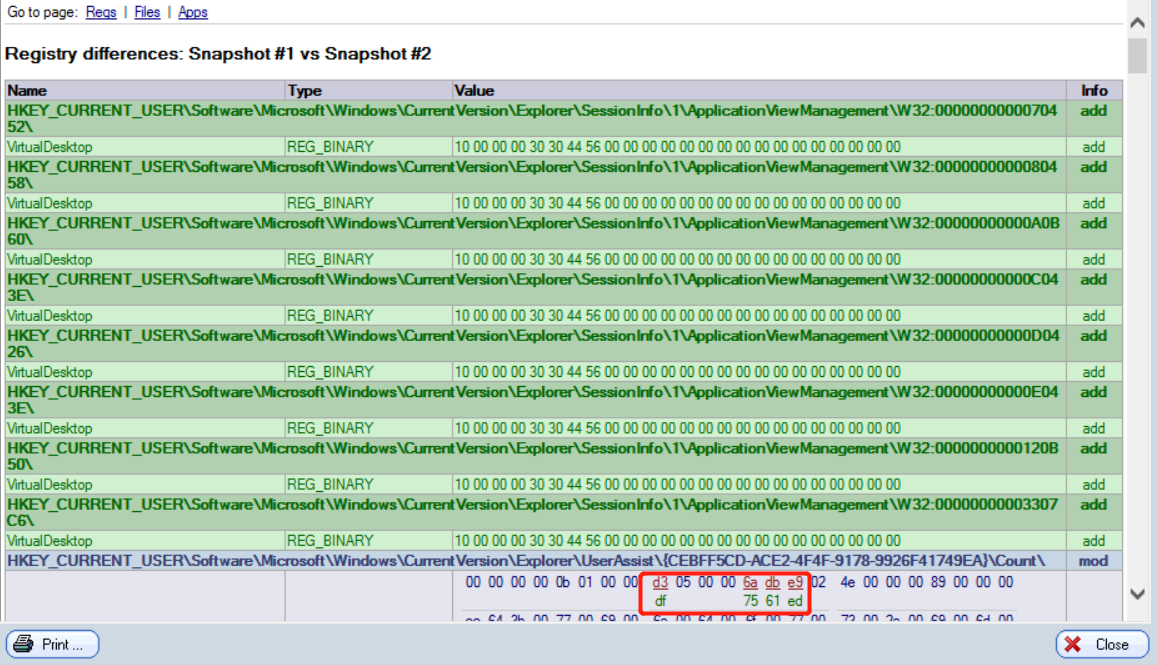

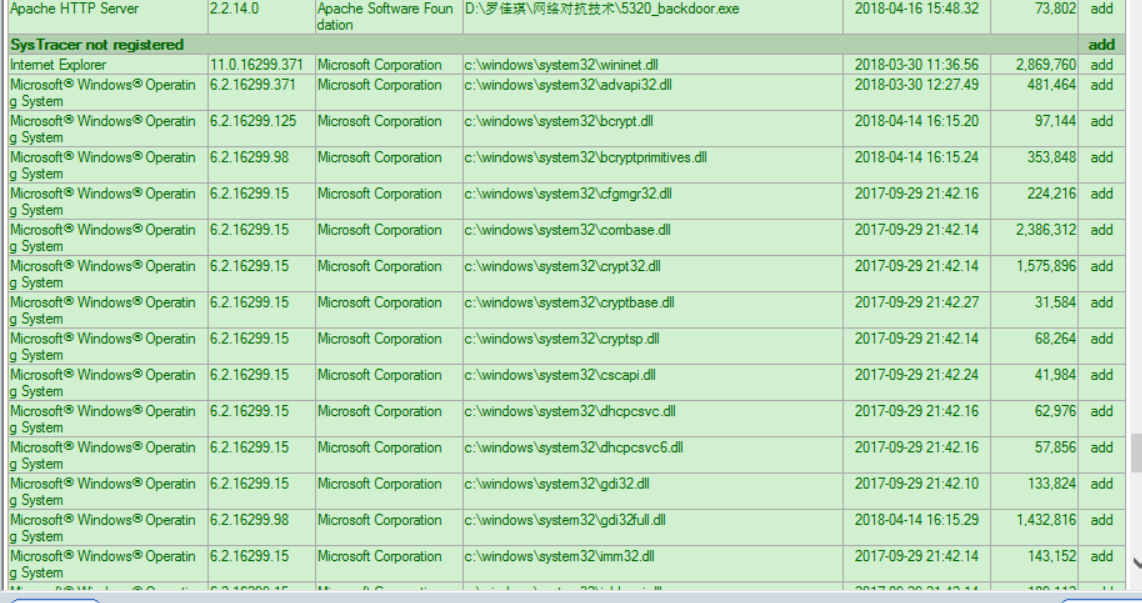

- 首先比较了快照1和2,发现虽然只是简单的一个后门拷贝进来,但是主机里却add了很多东西,

可以清晰的看到后门5320ljq_backdoor.exe也被add了进来

- 之后重点比较快照3和4,一开始是按学长学姐的方法使用compare得到如下图,我发现发现后门运行回连后注册表发生了许多变化,感觉看compare不是很好看,但是舍友推荐我view difference list感觉更好查看,列出来的更直观。

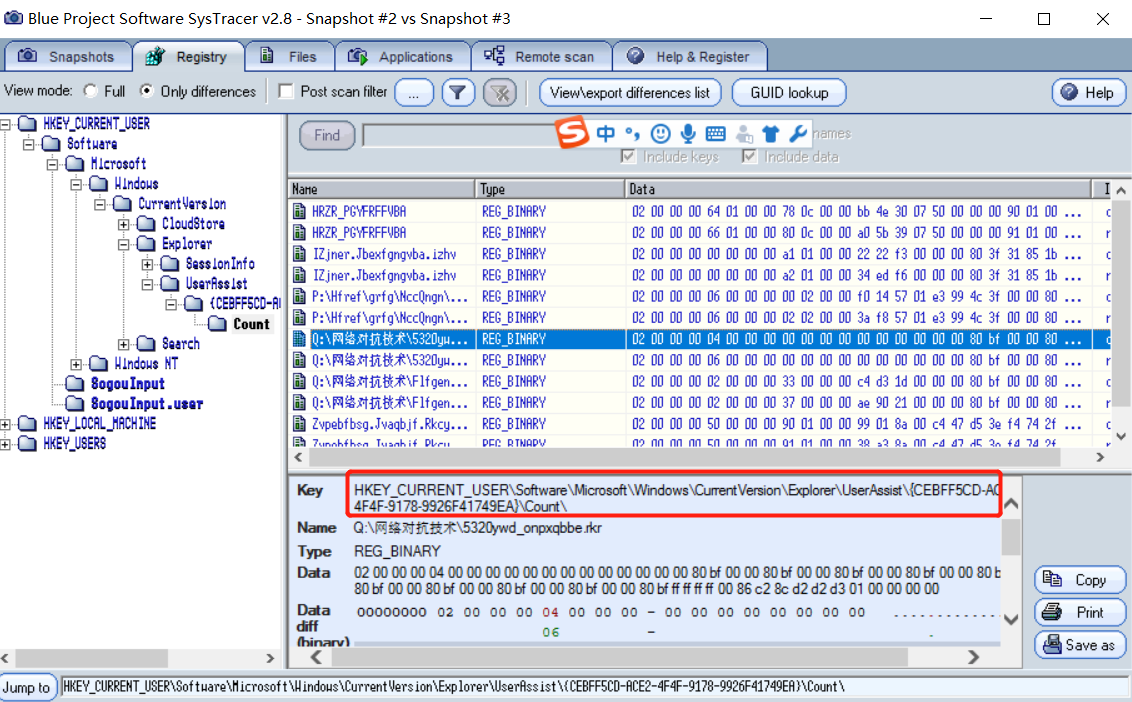

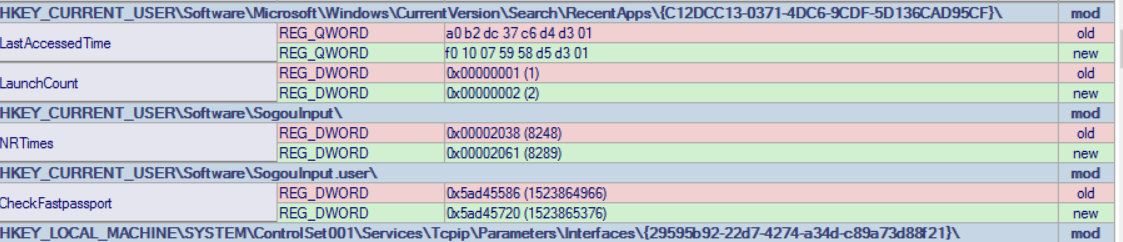

通过view difference list查看不同的详细比较,,可以清晰的看到后门运行了,还增加了许多许多配置文件

更改了注册列表的值。

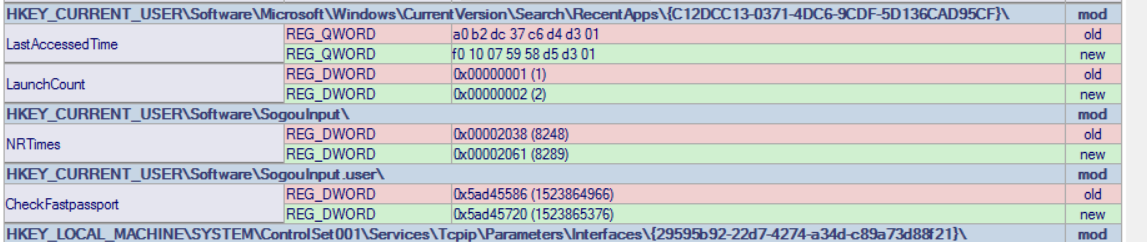

更改了一些系统文件

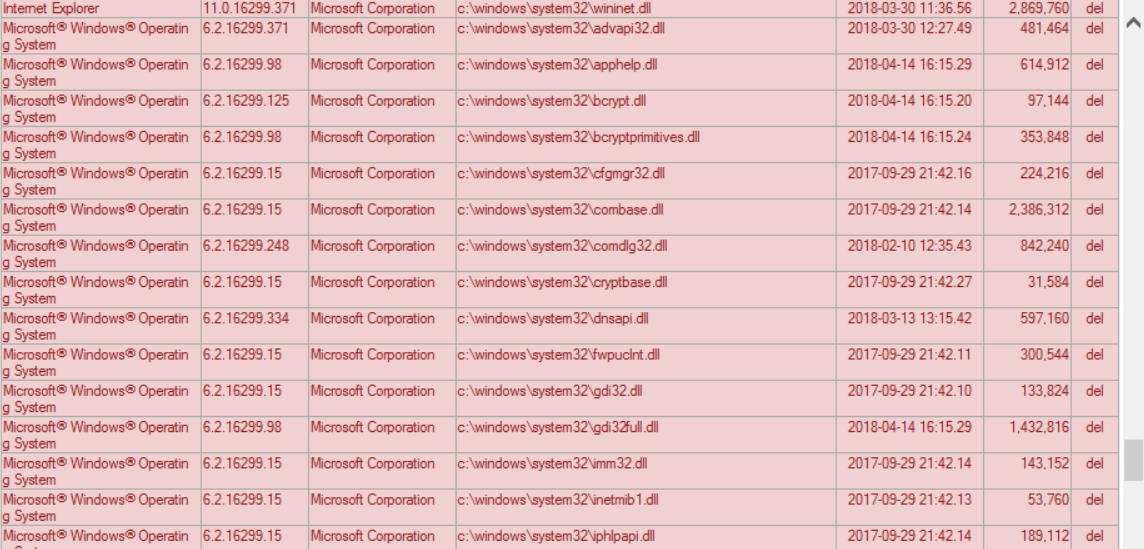

同时还能看到后门程序运行后,删除了许多.dll文件,搜了一下,.dll是

DLL文件即动态链接库文件,是一种可执行文件,允许程序共享执行特殊任务所必需的代码和其他资源。Windows提供的DLL文件中包含了允许基于Windows的程序在Windows环境下操作的许多函数和资源。

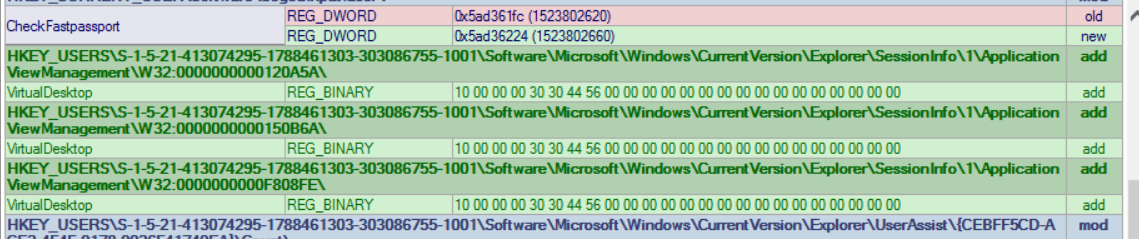

比较快照3和4,发现在kali中运行dir命令后

更改了注册列表的值

更改了系统文件

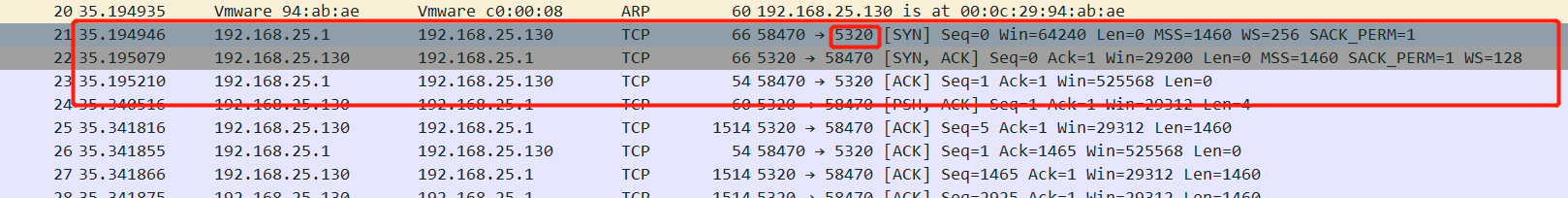

使用wirshark进行抓包分析

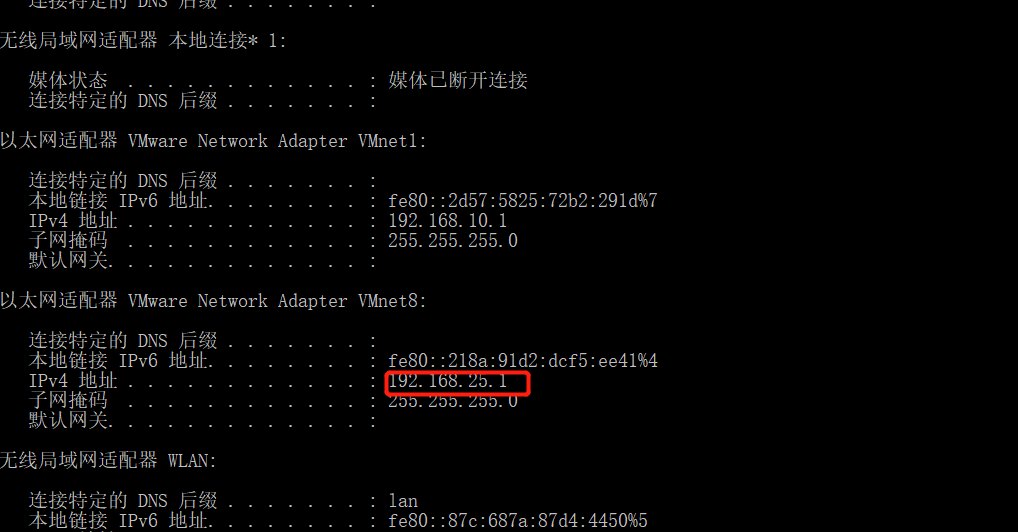

- 在开启wirshark抓包的同时,开启回连成功之后分析抓到的包,可以清晰的看到kali(IP为192.168.25.30)

通过5320这个端口与IP为192.168.25.1的IP进行通信,还抓到了三次握手包

- 查看发现正是我的主机地址,特别的是这个主机地址不是我们通常所说的主机地址,而是以太网适配器地址,由此可以清晰看到我的kali与主机是如何进行进行通信的啦。

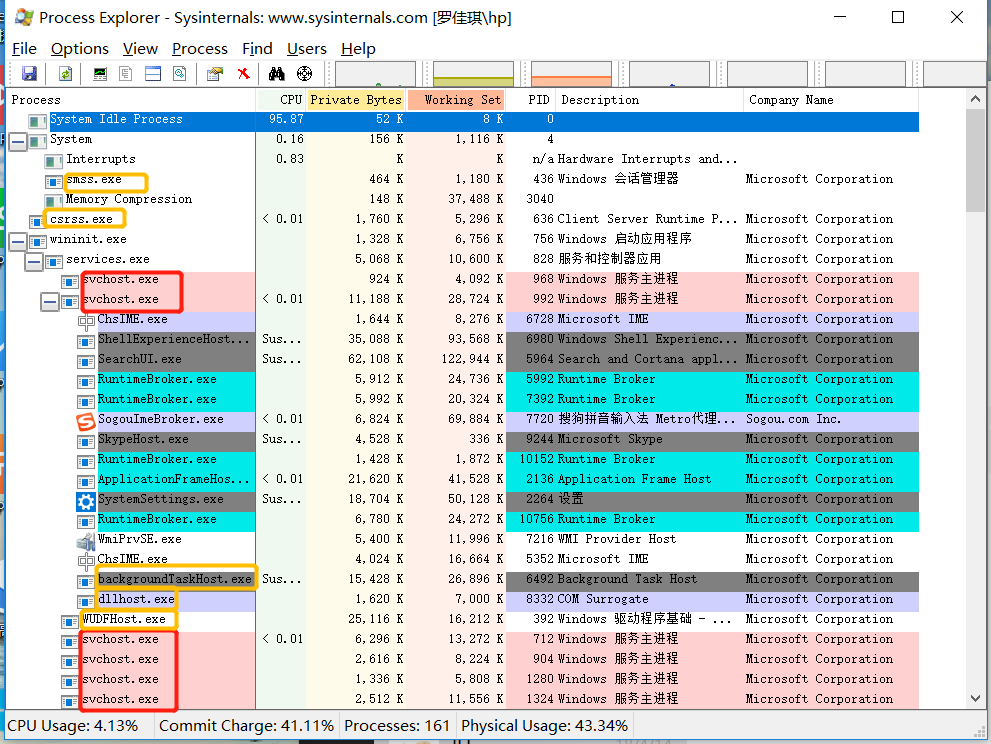

使用Process Explorer进行监控

- 这个软件是比较好用的啦,打开就自动开始监控,作用也很广泛,主要是后台监控

Process Explorer是一款进程查看进程管理工具,能让我们看到平时看不到的在后台执行的处理程序,能显示目前已经载入哪些模块,分别是正在被哪些程序使用着,还可显示这些程序所调用的DLL进程,以及他们所打开的端口。有利行发现后门程序和恶意插件等。Process Explorer最大的特色就是可以中终任何进程,甚至包括系统的关键进程

- 监控结果如下,我分析了一下我比较怀疑的几个进程

首当其冲的就是svchost.exe,这个在之前查过的是安全且必不可少的程序

svchost.exe是微软的窗口Windows操作系统里面,专门用来运行DLL程序的前导程序。

然后是smss.exe,一查惊恐居然说是病毒,在多看了几个,发现经常有病毒伪装成它,吓了一跳,其实正常来说这是个安全的进程,不放心的我特意去检测了一下,他还是可以的,放心啦。

smss.exe[1](Session Manager Subsystem),该进程为会话管理子系统用以初始化系统变量,MS-DOS驱动名称类似LPT1以及COM,调用Win32壳子系统和运行在Windows登陆过程。这是一个会话管理子系统,负责启动用户会话。这个进程是通过系统进程初始化的并且对许多活动的,包括已经正在运行的Windows登录程序(winlogon.exe),Win32子系统(csrss.exe)线程和设定的系统变量作出反映。由于Smss.exe所有基于Win NT的系统都存在此进程,所以有众多病毒都盯上了这个进程,这些木马病毒有些采用完全相同的名称来迷惑用户。

csrss.exe这个进程比较特殊,要是出现在不该出现的地方或者是多了一个出来就有可能是感染了病毒的情况,还好我的是正常的

Csrss 全称Client/Server Runtime Server Subsystem,客户端服务子系统,用以控制Windows图形相关子系统。正常情况下在Windows NT4/2000/XP/2003系统中只有一个CSRSS.EXE进程,正常位于System32文件夹中,若以上系统中出现两个(其中一个位于Windows文件夹中),或在Windows 9X/Me系统中出现该进程,则是感染了Trojan.Gutta或W32.Netsky.AB@mm病毒

dllhost.exe查询也是安全的

dllhost.exe(Microsoft Dcom Dll Host Process)是运行com+的组件,即com代理,运行Windows中的Web和FTP服务器必须要有该程序

【实验后回答问题】

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 用netstat创建一个任务进行监控,然后进行分析,看有没有什么可疑的操作

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 可以用wirshark抓包,详细分析有没有连上可疑IP

- 用systracer进行监控。

【实验总结】

这次实验主要是学会用各种工具分析,我发现看似安全的电脑也没有很安全,连的一些网站很多都不是我自己连的,而且自己做的简单后门也会在我看不见的地方进行注册表,系统文件的修改,不监控根本看不出来,看来以后要加强安全防护。

20155320《网络对抗》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 20155207 《网络对抗》exp4 恶意代码分析 学习总结

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155207王雪纯《网络对抗》Exp4 恶意代码分析

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155338《网络对抗》 Exp4 恶意代码分析

20155338<网络对抗>恶意代码分析 实验过程 1.计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

随机推荐

- LeetCode题解之 Merge k Sorted Lists

1.题目描述 2.问题分析 使用合并两个链表的方法,逐次合并,效率较低.可以考虑同时合并K个链表. 3.代码 ListNode* mergeKLists(vector<ListNode*> ...

- oracle--ORA-00054: 资源正忙, 但指定以 NOWAIT 方式获取资源, 或者超时失效

SELECT sid, serial#, username, osuser FROM v$session where sid in(select session_id from v$locked_ob ...

- Git & GitHub 的安装配置

参考 教你免费搭建个人博客,Hexo&Github 安装Git 1. 注册 GitHub 注册.登录 https://github.com/ 2. 创建仓库 在 GitHub 的右上角 ...

- [python]如何理解uiautomator里面的 right,left,up,down 及使用场景

关于Android自动化uiautomator 框架,前面有讲在有些场景下,比如需要在设置界面中将某些选项开关打开或者关闭(前提是这些选项和开关的控件(resourceId,className,tex ...

- 【jquery】 在异步加载的元素上绑定事件

最近因为工作关系又重新回归到了jquery的怀抱,发现很多jquery的一些细节处理的部分都忘记了.这里记录一下最近在做项目时频繁遇到的一个问题:给异步加载的元素添加事件绑定. 问题发生的前提是项目前 ...

- 如何弹出QQ临时对话框实现不添加好友在线交谈效果

如何不添加好友弹出QQ临时对话框实现在线交谈效果,这样的一个需求,我们真的是太需要了,实现起来也很简单,一行代码即可搞定,需要的朋友可以参考下 其实这个很简单,在img我们加入一个a标签,然后 < ...

- Netty入门(十)解码分隔符和基于长度的协议

我们需要区分不同帧的首尾,通常需要在结尾设定特定分隔符或者在首部添加长度字段,分别称为分隔符协议和基于长度的协议,本节讲解 Netty 如何解码这些协议. 一.分隔符协议 Netty 附带的解码器可以 ...

- nowcoder练习赛28

https://www.nowcoder.com/acm/contest/200#question 最近突然找到了打比赛的乐趣,于是参加了这场比赛. 生日宴会:https://www.nowcoder ...

- JVM系列三:JVM参数设置

JVM系列三:JVM参数设置.分析 不管是YGC还是Full GC,GC过程中都会对导致程序运行中中断,正确的选择不同的GC策略,调整JVM.GC的参数,可以极大的减少由于GC工作,而导致的程序运 ...

- ElasticSearch + Logstash + Kibana 搭建笔记

ElasticSearch 安装 1.下载 ElasticSearch,本文使用的版本为 5.5.1. 2.配置 path.data: /data/es #数据路径 path.logs: /data/ ...