linux下UsbMon-WireShark之USB协议抓取分析

usbmon配置

使用usbmon抓包分的,是需要 内核开启CONFIG_USB_MON=m, 重新编译内核, 编译ko :

make ARCH=arm64 CROSS_COMPILE=aarch64-himix100-linux- CONFIG_USB_MON=m M=./drivers/usb/ modules

设备挂载debugfs, 加载ko :

mount -t debugfs debugfs /sys/kernel/debug/

insmod usbmon.ko

查看是否成功产生/sys/kernel/debug/usb/usbmon/目录 :

[root@dvrdvs config] # ls /sys/kernel/debug/usb/usbmon/

0s 0u 1s 1t 1u 2s 2t 2u 3s 3t 3u 4s 4t 4u

找到所需监控的总线编号

运行“cat /sys/kernel/debug/usb/devices”。分别设备的信息,包括设备描述、Vendor、ProdID等。例如:

T: Bus=03 Lev=01 Prnt=01 Port=00 Cnt=01 Dev#= 2 Spd=12 MxCh= 0

D: Ver= 1.10 Cls=00(>ifc ) Sub=00 Prot=00 MxPS= 8 #Cfgs= 1

P: Vendor=0557 ProdID=2004 Rev= 1.00

S: Manufacturer=ATEN

S: Product=UC100KM V2.00

"Bus=03"指的是3号总线。通常使用使用lsusb得到设备的总线号。例如:

Bus 003 Device 002: ID 0557:2004 ATEN UC100KM V2.00

tcpdump 配置

下载最新libpcap和tcpdump, 当前是libpcap-1.9.1和tcpdump-4.9.3.

下载地址 :Index of /release

将libpcap-1.9.1和tcpdump-4.9.3放在同一个目录下, 先编译libcap :

./configure --host=aarch64-himix100-linux --with-pcap=linuxmake

再编译tcpdump :

./configure --host=aarch64-himix100-linuxmake

将tcpdump放到设备上, 运行./tcpdump -D :

[root@dvrdvs ] # ./tcpdump -D

1.eth0 [Up, Running]

2.lo [Up, Running, Loopback]

3.any (Pseudo-device that captures on all interfaces) [Up, Running]

4.usbmon0 (Raw USB traffic, all USB buses) [none]

5.usbmon1 (Raw USB traffic, bus number 1)

6.usbmon2 (Raw USB traffic, bus number 2)

7.usbmon3 (Raw USB traffic, bus number 3)

8.usbmon4 (Raw USB traffic, bus number 4)

9.eth1 [none]

可以看到有多个usbmon, 这里查看一下我们需要的设备 :

[root@dvrdvs config] # cat /sys/kernel/debug/usb/devices

T: Bus=01 Lev=00 Prnt=00 Port=00 Cnt=00 Dev#= 1 Spd=480 MxCh= 1

B: Alloc= 0/800 us ( 0%), #Int= 0, #Iso= 0

D: Ver= 2.00 Cls=09(hub ) Sub=00 Prot=01 MxPS=64 #Cfgs= 1

P: Vendor=1d6b ProdID=0002 Rev= 4.09

S: Manufacturer=Linux 4.9.37 xhci-hcd

S: Product=xHCI Host Controller

S: SerialNumber=12300000.xhci_0

C:* #Ifs= 1 Cfg#= 1 Atr=e0 MxPwr= 0mA

I:* If#= 0 Alt= 0 #EPs= 1 Cls=09(hub ) Sub=00 Prot=00 Driver=hub

E: Ad=81(I) Atr=03(Int.) MxPS= 4 Ivl=256ms

T: Bus=01 Lev=01 Prnt=01 Port=00 Cnt=01 Dev#= 2 Spd=480 MxCh= 4

D: Ver= 2.00 Cls=09(hub ) Sub=00 Prot=01 MxPS=64 #Cfgs= 1

P: Vendor=05e3 ProdID=0608 Rev=85.37

S: Product=USB2.0 Hub

C:* #Ifs= 1 Cfg#= 1 Atr=e0 MxPwr=100mA

I:* If#= 0 Alt= 0 #EPs= 1 Cls=09(hub ) Sub=00 Prot=00 Driver=hub

E: Ad=81(I) Atr=03(Int.) MxPS= 1 Ivl=256ms

T: Bus=02 Lev=00 Prnt=00 Port=00 Cnt=00 Dev#= 1 Spd=5000 MxCh= 1

B: Alloc= 0/800 us ( 0%), #Int= 0, #Iso= 0

D: Ver= 3.00 Cls=09(hub ) Sub=00 Prot=03 MxPS= 9 #Cfgs= 1

P: Vendor=1d6b ProdID=0003 Rev= 4.09

S: Manufacturer=Linux 4.9.37 xhci-hcd

S: Product=xHCI Host Controller

S: SerialNumber=12300000.xhci_0

C:* #Ifs= 1 Cfg#= 1 Atr=e0 MxPwr= 0mA

I:* If#= 0 Alt= 0 #EPs= 1 Cls=09(hub ) Sub=00 Prot=00 Driver=hub

E: Ad=81(I) Atr=03(Int.) MxPS= 4 Ivl=256ms

T: Bus=03 Lev=00 Prnt=00 Port=00 Cnt=00 Dev#= 1 Spd=480 MxCh= 1

B: Alloc= 0/800 us ( 0%), #Int= 0, #Iso= 0

D: Ver= 2.00 Cls=09(hub ) Sub=00 Prot=01 MxPS=64 #Cfgs= 1

P: Vendor=1d6b ProdID=0002 Rev= 4.09

S: Manufacturer=Linux 4.9.37 xhci-hcd

S: Product=xHCI Host Controller

S: SerialNumber=12310000.xhci_1

C:* #Ifs= 1 Cfg#= 1 Atr=e0 MxPwr= 0mA

I:* If#= 0 Alt= 0 #EPs= 1 Cls=09(hub ) Sub=00 Prot=00 Driver=hub

E: Ad=81(I) Atr=03(Int.) MxPS= 4 Ivl=256ms

T: Bus=04 Lev=00 Prnt=00 Port=00 Cnt=00 Dev#= 1 Spd=5000 MxCh= 1

B: Alloc= 0/800 us ( 0%), #Int= 0, #Iso= 0

D: Ver= 3.00 Cls=09(hub ) Sub=00 Prot=03 MxPS= 9 #Cfgs= 1

P: Vendor=1d6b ProdID=0003 Rev= 4.09

S: Manufacturer=Linux 4.9.37 xhci-hcd

S: Product=xHCI Host Controller

S: SerialNumber=12310000.xhci_1

C:* #Ifs= 1 Cfg#= 1 Atr=e0 MxPwr= 0mA

I:* If#= 0 Alt= 0 #EPs= 1 Cls=09(hub ) Sub=00 Prot=00 Driver=hub

E: Ad=81(I) Atr=03(Int.) MxPS= 4 Ivl=256ms

T: Bus=04 Lev=01 Prnt=01 Port=00 Cnt=01 Dev#= 3 Spd=5000 MxCh= 0

D: Ver= 3.10 Cls=ff(vend.) Sub=00 Prot=00 MxPS= 9 #Cfgs= 2

P: Vendor=0525 ProdID=a4a0 Rev= 4.09

S: Manufacturer=Linux 4.9.37 with dwc3-gadget

S: Product=Gadget Zero

S: SerialNumber=0123456789.0123456789.0123456789

C:* #Ifs= 1 Cfg#= 3 Atr=c0 MxPwr= 8mA

I:* If#= 0 Alt= 0 #EPs= 2 Cls=ff(vend.) Sub=00 Prot=00 Driver=(none)

E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms

E: Ad=01(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms

I: If#= 0 Alt= 1 #EPs= 4 Cls=ff(vend.) Sub=00 Prot=00 Driver=(none)

E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms

E: Ad=01(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms

E: Ad=82(I) Atr=01(Isoc) MxPS=1024 Ivl=1ms

E: Ad=02(O) Atr=01(Isoc) MxPS=1024 Ivl=1ms

C: #Ifs= 1 Cfg#= 2 Atr=c0 MxPwr= 8mA

I: If#= 0 Alt= 0 #EPs= 2 Cls=ff(vend.) Sub=00 Prot=00 Driver=

E: Ad=81(I) Atr=02(Bulk) MxPS=1024 Ivl=0ms

E: Ad=01(O) Atr=02(Bulk) MxPS=1024 Ivl=0ms

选择包含有 P: Vendor=xxx ProdID=xxx Rev= xxx 的段落(即筛选出你要抓包的USB设备的PID/VID号), 如果总线号是1(即Bus=01), 则是1u, 如果总线号是2, 则是2u, 依次类推.

特殊情况是0u表示监听所有总线.

Gadget Zero的Bus=04, 利用tcpdump截取usb数据 :

./tcpdump -i usbmon4 -w /home/config/usb_log.pcap

wireshark

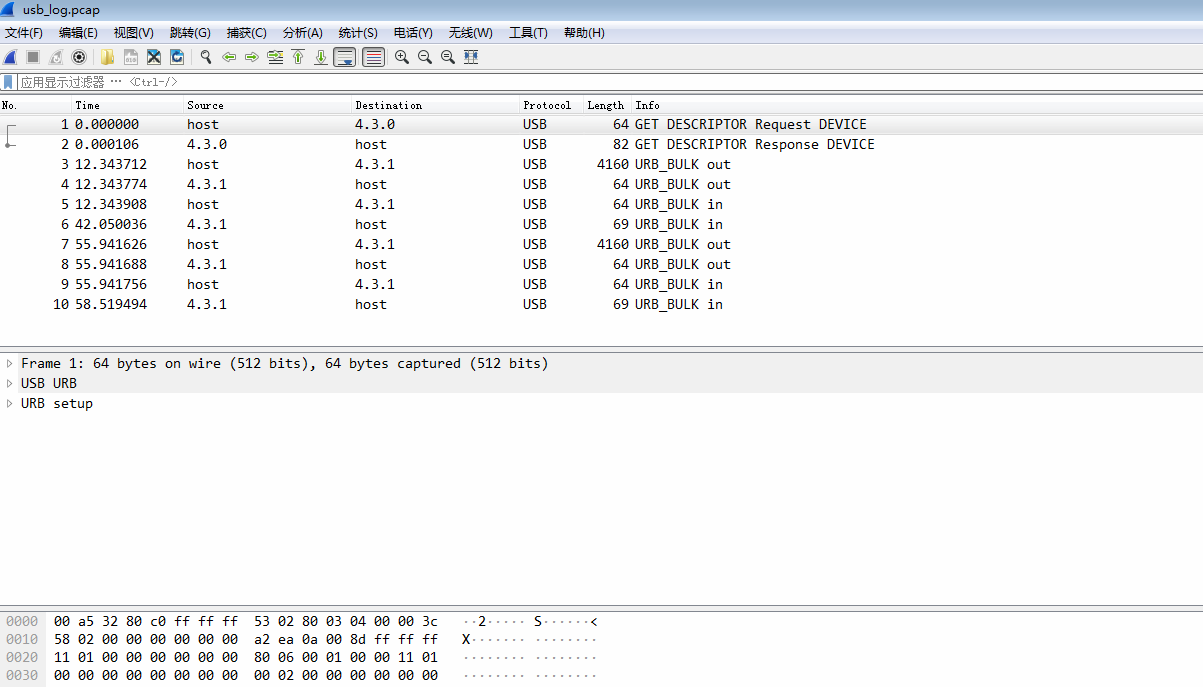

wireshark中选择文件->打开, 找到相应的数据, 打开. (如果没有, 安装稍微新一点的wireshark)如图 :

接下来就可以对里面的数据进行分析了.

linux下UsbMon-WireShark之USB协议抓取分析的更多相关文章

- Linux下的硬件驱动——USB设备(转载)

usb_bulk_msg函数 当对usb设备进行一次读或者写时,usb_bulk_msg 函数是非常有用的; 然而, 当你需要连续地对设备进行读/写时,建议你建立一个自己的urbs,同时将urbs 提 ...

- Linux下安装Wireshark

Linux下安装Wireshark wireshark依赖于libpcap,所以如果系统中未安装libpcap,也要将其一并安装 一.下载源码 源码文件 wireshark-x.x.x.tar.gz ...

- Linux下用FFMPEG采集usb摄像头到RTMP

Linux下用 FFMPEG 采集 usb摄像头视频 和 摄像头内置麦克风音频 到RTMP服务 ffmpeg -f video4linux2 -qscale 10 -r 12 -s 640x480 ...

- 使用Wireshark mac下抓取分析iphone数据包 --IOS端

mac系统版本:mac 10.10 Yosemite xcode版本:6.3.1 在追踪bug或者分析借鉴其他公司的app通讯思路时,抓包这件事是非常有必要的.下面说说Wireshark怎么截获iph ...

- 数据抓取分析(python + mongodb)

分享点干货!!! Python数据抓取分析 编程模块:requests,lxml,pymongo,time,BeautifulSoup 首先获取所有产品的分类网址: def step(): try: ...

- python数据抓取分析(python + mongodb)

分享点干货!!! Python数据抓取分析 编程模块:requests,lxml,pymongo,time,BeautifulSoup 首先获取所有产品的分类网址: def step(): try: ...

- linux下的wireshark最新版安装(源码安装)以及一些常见问题

源码安装教程 http://www.cnblogs.com/littleTing/p/3765589.html 1.下载wireshark: 网址:http://www.wireshark.org/d ...

- 【原创】-- Linux 下利用dnw进行USB下载

原帖地址: http://blog.csdn.net/jjzhoujun2010 http://blog.csdn.net/yf210yf/article/details/6700391 http:/ ...

- 网络协议抓包分析——IP互联网协议

前言 IP协议是位于OSI模型的第三层协议,其主要目的就是使得网络间可以相互通信.在这一层上运行的协议不止IP协议,但是使用最为广泛的就是互联网协议. 什么是IP数据报 TCP/IP协议定义了一个在因 ...

- wireshark如何抓取分析https的加密报文

[问题概述] https流量基于ssl/tls加密,无法直接对报文进行分析. [解决方案] 方案1 -- 利用"中间人攻击"的代理方式抓包分析.整个方案过程比较简单,这里不赘述,大 ...

随机推荐

- windows server dhcp与AD域

创建两台windows server 2016 同一个网络适配器 windows1 配置window1手动网络 安装域 设置密码下一步下一步 重启 完成域安装后创建用户 配置windows1 dhcp ...

- RPA京麦咚咚批量发送消息

京麦咚咚发送消息,首先我们需要确定给谁发,发送什么内容 给谁发:可以传入京东用户名.京东订单号.咚咚将通过此条件进行搜索进入会话框 发送什么内容:批量发送信息给不同的用户,比如给不同的订单用户发送其相 ...

- 【Zookeeper】Win平台伪集群搭建

下载稳定版Zookeeper https://downloads.apache.org/zookeeper/stable/ GZ包: apache-zookeeper-3.6.3-bin.tar.gz ...

- 【MongoDB】Re02 文档CRUD

三.文档操作(行记录) 不管comment集合是否存在,直接在comment集合中创建一份文档 > db.comment.insert({"articleid":" ...

- @Valid和@Validated的service层的应用

1.背景 实际开发中,很多时候要对参数校验,比如为空等, 除了要在接口的入口处使用,很多普通方法也需要检查,比如service方法, 那么如何在service上使用这个参数校验呢? 2.使用方式 步骤 ...

- 2024 睿抗机器人开发者大赛CAIP-编程技能赛-本科组(国赛)

2024 睿抗机器人开发者大赛CAIP-编程技能赛-本科组(国赛) 前言 补题只补了前四道,第五题打个暴力都有 \(24\) 分,我这死活只有 \(22\) 分 \(QAQ\) RC-u1 大家一起查 ...

- MPTCP(六):MPTCP测试

MPTCP测试 1.注意事项 测试主机已替换支持MPTCPv1的内核,并且已使能MPTCP,本次测试中使用的内核版本均为5.18.19 测试主机中确保已经正确配置了iproute2 和 mptcpd, ...

- loj6669 Nauuo and Binary Tree 题解

https://loj.ac/p/6669 赛时做法 先 \(n-1\) 次问出深度 逐层考虑.slv(vector<int> a,vector<int> b) 表示在点集 \ ...

- 处理报错 ResizeObserver loop completed with undelivered notifications.

// 处理报错 ResizeObserver loop completed with undelivered notifications. export const handlerResizeObse ...

- 从海量信息中脱颖而出:Workflow智能分析解决方案,大语言模型为AI科技文章打造精准摘要评分体系(总篇章)

从海量信息中脱颖而出:Workflow智能分析解决方案,大语言模型为AI科技文章打造精准摘要评分体系(总篇章) 1.简介 该项目整合了编程.AI.产品设计.商业科技及个人成长等多领域的精华内容,源自顶 ...