CTF-Reverse-[GXYCTF2019]luck_guy

CTF-Reverse-[GXYCTF2019]luck_guy

博客说明

文章所涉及的资料来自互联网整理和个人总结,意在于个人学习和经验汇总,如有什么地方侵权,请联系本人删除,谢谢!本文仅用于学习与交流,不得用于非法用途!

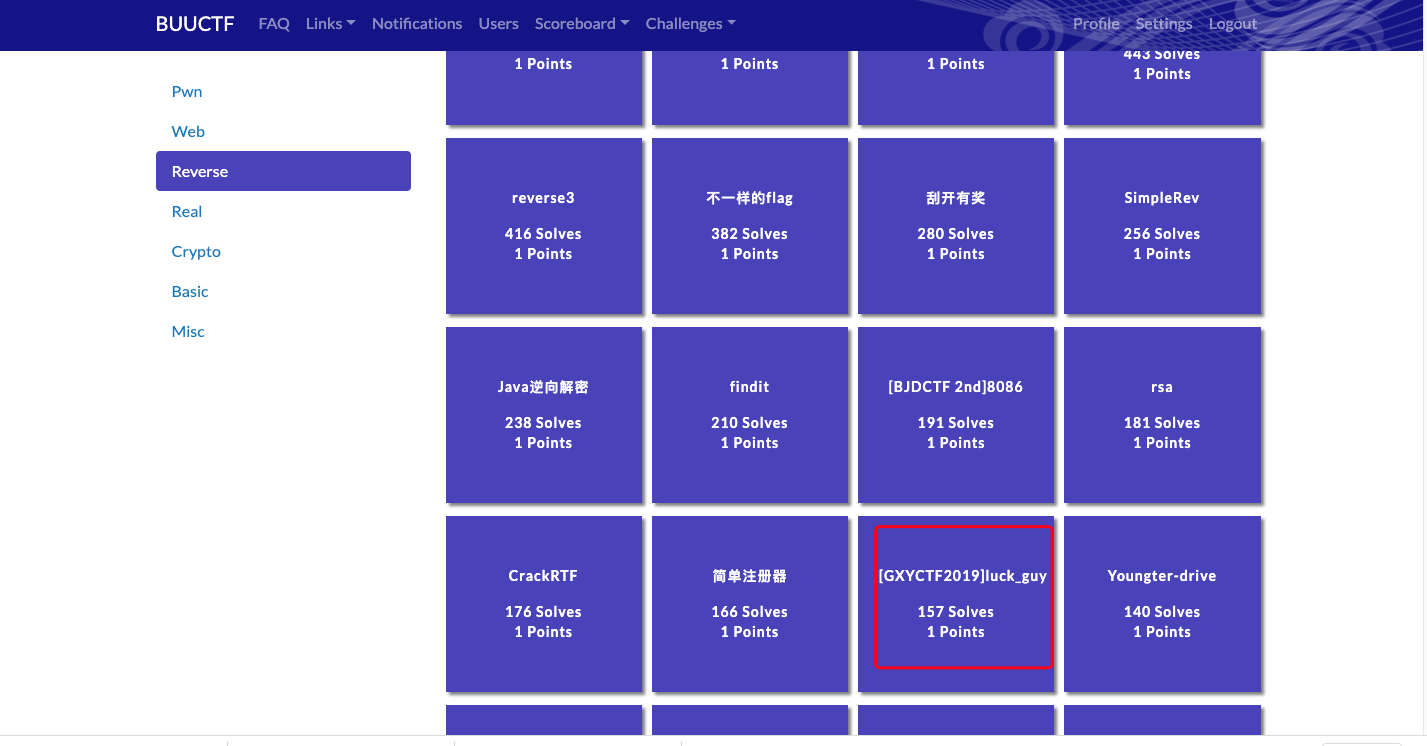

CTP平台

网址

题目

Reverse类,[GXYCTF2019]luck_guy

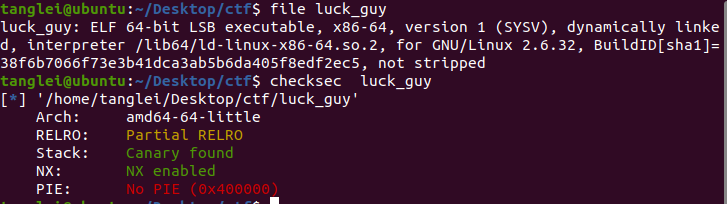

下载attachment.zip,里面有luck_guy文件

思路

分析文件file和checksec命令

使用ida64位打开,F5,这是基本流程了

main方法

// local variable allocation has failed, the output may be wrong!

int __cdecl main(int argc, const char **argv, const char **envp)

{

unsigned int v4; // [rsp+14h] [rbp-Ch]

unsigned __int64 v5; // [rsp+18h] [rbp-8h]

v5 = __readfsqword(0x28u);

welcome(*(_QWORD *)&argc, argv, envp);

puts("_________________");

puts("try to patch me and find flag");

v4 = 0;

puts("please input a lucky number");

__isoc99_scanf("%d", &v4);

patch_me(v4);

puts("OK,see you again");

return 0;

}

看一下这个patch_me方法,需要输入为偶数

int __fastcall patch_me(int a1)

{

int result; // eax

if ( a1 % 2 == 1 )

result = puts("just finished");

else

result = get_flag();

return result;

}

再进入get_flag方法,发现有效的就是1,4,5

unsigned __int64 get_flag()

{

unsigned int v0; // eax

char v1; // al

signed int i; // [rsp+4h] [rbp-3Ch]

signed int j; // [rsp+8h] [rbp-38h]

__int64 s; // [rsp+10h] [rbp-30h]

char v6; // [rsp+18h] [rbp-28h]

unsigned __int64 v7; // [rsp+38h] [rbp-8h]

v7 = __readfsqword(0x28u);

v0 = time(0LL);

srand(v0);

for ( i = 0; i <= 4; ++i )

{

switch ( rand() % 200 )

{

case 1:

puts("OK, it's flag:");

memset(&s, 0, 0x28uLL);

strcat((char *)&s, f1);

strcat((char *)&s, &f2);

printf("%s", &s);

break;

case 2:

printf("Solar not like you");

break;

case 3:

printf("Solar want a girlfriend");

break;

case 4:

v6 = 0;

s = 9180147350284624745LL;

strcat(&f2, (const char *)&s);

break;

case 5:

for ( j = 0; j <= 7; ++j )

{

if ( j % 2 == 1 )

v1 = *(&f2 + j) - 2;

else

v1 = *(&f2 + j) - 1;

*(&f2 + j) = v1;

}

break;

default:

puts("emmm,you can't find flag 23333");

break;

}

}

return __readfsqword(0x28u) ^ v7;

}

这里的函数的意思就是随机进行排列组合,其中会有一个flag,

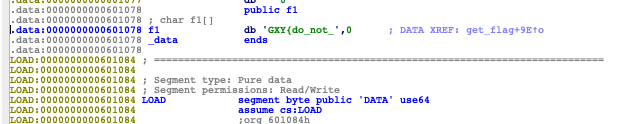

在case1中,flag=f1+f2,f1的值就是GXY{do_not_,f2的值默认为空

在case4中,给f2赋值了

在case5中,对f2进行了一些处理

所以我们的顺序应该就是4->5->1

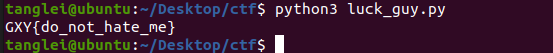

脚本

luck_guy.py

flag = 'GXY{do_not_'

f2 = [0x7F, 0x66, 0x6F, 0x60, 0x67, 0x75, 0x63, 0x69][::-1]

s = ''

for i in range(8):

if i % 2 == 1:

s = chr(int(f2[i]) - 2)

else:

s = chr(int(f2[i]) - 1)

flag += s

print(flag)

测试

获得flag,在buu提交的时候要使用flag{}格式

感谢

BUUCTF

以及勤劳的自己

CTF-Reverse-[GXYCTF2019]luck_guy的更多相关文章

- [BUUCTF]REVERSE——[GXYCTF2019]luck_guy

[GXYCTF2019]luck_guy 附件 步骤: ida载入,shift+f12查看程序里的字符串,看到了关于flag的提示 双击跟进跳转,ctrl+x找到关键函数 flag是由f1和f1拼接而 ...

- 【CTF REVERSE】ctf02-查找字符串

1.前言 公司大拿给写的一个CTF逆向程序,提升我们组内人员的水平. 基于对话框MFC框架开发,使用EDIT控制特性隐藏Flag,可借助spy4win之类窗体工具找出Flag. 程序加UPX壳,已对壳 ...

- 【CTF REVERSE】WHCTF2017-CRACKME

1.前言 假装大学生水一下CTF题目,常规思路.程序没有加壳,是VC写的MFC程序. 2.破题思路 1.MessageBox 下断点 2.找到提示错误字符串的函数B 3.跟踪函数 4.跟踪算法 3.实 ...

- 【我要学python】函数的系统学习

我的短期目标:python+CTF reverse 一起加油! #1,函数介绍 1,功能性 函数目的 2,隐藏性 (封装) (避免写重复代码) 例: #round为保留小数的函数 a = 3.1415 ...

- zctf 2016 android writeup - Jieming的博客

本文为2016年zctf中android的writeup. 首先点我下载题目.使用jeb反编译,对username和password进行部分验证后,再将username+password及一个数据库查 ...

- ctf study of jarvisoj reverse

[61dctf] androideasy 164求解器 50 相反 脚本如下: s='' a=113, 123, 118, 112, 108, 94, 99, 72, 38, 68, 72, 87, ...

- (未完成)catalyst-system WriteUp(2019暑假CTF第一周reverse)

目录 预备学习--Linux实践:ELF文件格式分析 一.概述 二.分析ELF文件头(ELF header) 三.通过文件头找到section header table,理解其内容 四.通过secti ...

- 一个入门级CTF的Reverse

这道题是XCTF攻防世界上的一道新手入门题目! 年前刚接触逆向时IDA,OD了这些工具都不会用(负基础),当时做这些题的时候觉得挺难(主要是缺少练习,没思路无从下手).现在回头再来看这些题目感觉确实是 ...

- 个人CTF资源聚合

i春秋 幻泉 CTF入门课程笔记 视频地址 能力 思维能力 快速学习能力 技术能力 基础 编程基础 (c语言 汇编语言 脚本语言) 数学基础 (算法 密码学) 脑洞 (天马行空的想象推理) 体力耐力( ...

随机推荐

- Java类锁和对象锁实践和内部私有锁关联

Java类锁和对象锁实践 感谢[jiehao]同学的投稿,投稿可将文章发送到tengfei@ifeve.com 类锁和对象锁是否会冲突?对象锁和私有锁是否会冲突?通过实例来进行说明. 一.相关约定 为 ...

- Arthas-Java的线上问题定位工具

Arthas(阿尔萨斯) 能为你做什么? Arthas 是Alibaba开源的Java诊断工具,深受开发者喜爱. 当你遇到以下类似问题而束手无策时,Arthas可以帮助你解决: 这个类从哪个 jar ...

- Android 修改应用程序字体

在网上搜索了相关资料,研究了两种算是比较快速的改变程序字体的方法,好,先来介绍着两种方法. 首先第一种方法是重写控件(以Textview为例): 1.Android在写程序的时候谷歌早已将所有字体都默 ...

- 利用 Github 网络钩子实现自动化部署

GitHub 的网络钩子(webhook)功能,可以很方便的实现自动化部署.本文记录了使用 Node.js 的开发部署过程,当项目的 master 分支被推时,将在服务器进行自动部署 添加网路钩子 在 ...

- day8作业

# 一:for循环 # 1.1 for循环嵌套之打印99乘法表 for i in range(1,10): for j in range(1,i+1): print("{} * {} = { ...

- Cobalt Strike系列教程第七章:提权与横向移动

Cobalt Strike系列教程分享如约而至,新关注的小伙伴可以先回顾一下前面的内容: Cobalt Strike系列教程第一章:简介与安装 Cobalt Strike系列教程第二章:Beacon详 ...

- 【Jenkins】插件更改国内源

最近调试脚本,本机安装了Jenkins,但是安装插件时一直失败.更改升级站点也不生效,究其原因是因为default.json中插件下载地址还https://updates.jenkins.io,升级站 ...

- Fiddler抓包过滤

1.User Fiters启用 2.Action Action:Run Filterset now是否运行,Load Filterset加载,Save Filterset保存: 3.Hosts过滤 Z ...

- [YII2] 展示页面显示图片 以及手机号隐藏为*和姓名隐藏姓为*,

- 爬虫与反爬相生相克,道高一丈魔高一尺,如何隐藏ID(附代码)

Python 反爬篇之 ID 混淆 作为爬虫的一方,如果知道了某个站点的数据自增 ID,那么就能轻而易举把整个站点都爬下来. 是不是有点耸人听闻,你去看很多大站例如油管.P 站等,他们都不会轻易把业务 ...