west_wild 靶机

ways:smb枚举+suid提权

1:扫描主机发现IP

老套路:netdiscover 一波

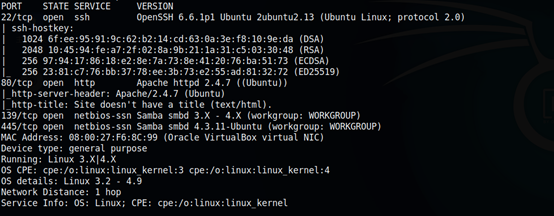

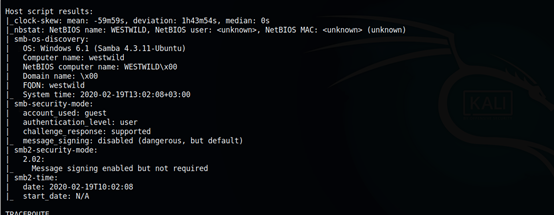

2:nmap扫描,发现开放的 端口很多并且开放是SMB协议

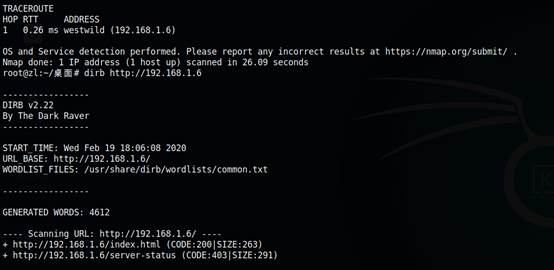

3:对目录扫描,发现没有可以利用的点

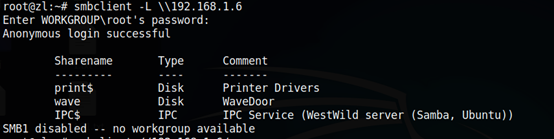

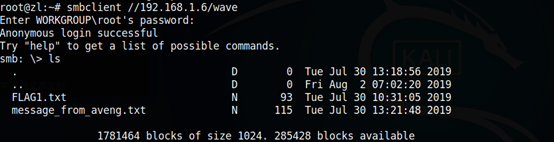

4:从smb入手查看

使用smbclient进行枚举,发现存在一个和主页提示一样名字的目录我们进入发现一个flag1文件,我们下载在主机。

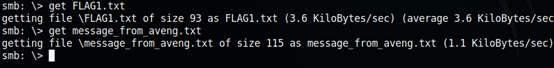

5:打开文件发现已经加密,解密发现是账号密码并且拿到flag1

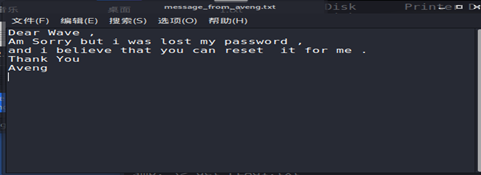

6:感觉这是一个ssh账号和密码,尝试可以连接

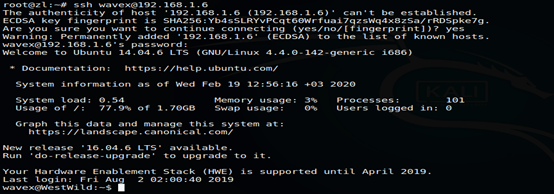

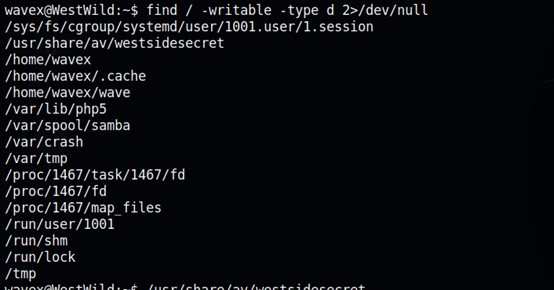

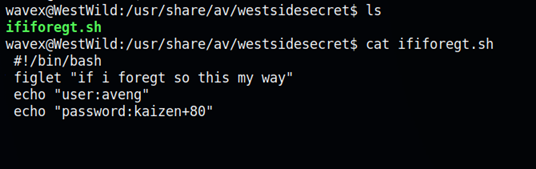

7:我们查看是否存在suid提权,查看可以写入的权限我们依次查看可疑的目录,我们发现一个脚本,打开发现又一个账户的密码

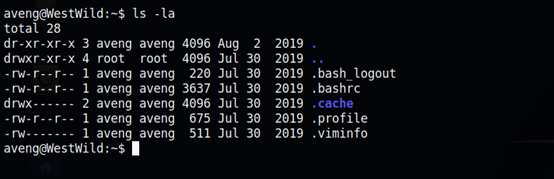

8:连接过去才看有什么有线索的文件

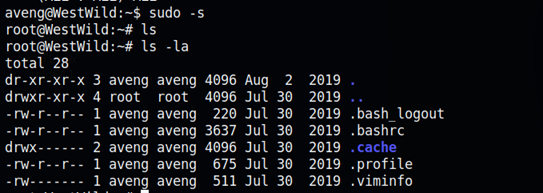

9:查看用户权限拥有root权限

10:sudo su 和 sudo -s都是切换到root用户,不同的是:

sudo su 环境用的是目标用户(root)的环境

sudo -s 环境用的是当前用户本身的环境

拿到root

west_wild 靶机的更多相关文章

- CTF线下防御战 — 让你的靶机变成“铜墙铁壁”

本文首发安全客,未经允许禁止转载.原文链接 一. 前言 随着CTF的普及,比赛的形式也有了越来越多的花样,对于线下赛来说,开始出现了安全加固或者防御战之类的环节,亦或者因为拿下靶机后不希望其他攻击者进 ...

- Ms17-010进行WEB提权之实践下某培训靶机服务器

前言:该机器为某个其他培训机构的靶机,说实话在这里没炫耀啥,只是给各位学习Ms17010的同学指一条路,我原先也折腾这玩意儿好久,但是就是不行,最近才找到了出路,所以多写两篇文章,把各种需要注意的地方 ...

- metasploit利用漏洞渗透攻击靶机

1.网络测试环境构建 首先需要先配置好一个渗透测试用的网络环境,包括如图1所示的运行Kali Linux系统的计算机,如图2所示的老师给的Windows Server 2000系统的计算机.这两台计算 ...

- web 攻击靶机解题过程

sql注入靶机攻击过程请参考 https://pentesterlab.com/exercises/from_sqli_to_shell/course http://www.sohu.com/a/12 ...

- Fowsniff: 1靶机入侵

一.信息收集 1.存活主机扫描 arp-scan -l 发现192.168.1.13是目标靶机的IP地址 2.端口扫描 接下来用nmap神器来扫描目标IP地址,命令如下: root@kali2018 ...

- digitalworld.local: MERCY靶机入侵

0x01 前言 MERCY是一个致力于PWK课程安全的靶机系统.MERCY是一款游戏名称,与易受攻击的靶机名称无关.本次实验是攻击目标靶机获取root权限并读系统目录中的proof.txt信息 靶机的 ...

- Moonraker:1靶机入侵

0x01 前言 攻击Moonraker系统并且找出存在最大的威胁漏洞,通过最大威胁漏洞攻击目标靶机系统并进行提权获取系统中root目录下的flag信息. Moonraker: 1镜像下载地址: h ...

- FourAndSix: 2.01靶机入侵

0x01 前言 FourAndSix2是易受攻击的一个靶机,主要任务是通过入侵进入到目标靶机系统然后提权,并在root目录中并读取flag.tx信息 FourAndSix2.镜像下载地址: htt ...

- Typhoon-v1.02 靶机入侵

0x01 前言 Typhoon VM包含多个漏洞和配置错误.Typhoon可用于测试网络服务中的漏洞,配置错误,易受攻击的Web应用程序,密码破解攻击,权限提升攻击,后期利用步骤,信息收集和DNS ...

随机推荐

- 一文入门DNS?从访问GitHub开始

前言 大家都是做开发的,都有GitHub的账号,在日常使用中肯定会遇到这种情况,在不修改任何配置的情况下,有时可以正常访问GitHub,有时又直接未响应,来一起捋捋到底是为啥. GitHub访问的千层 ...

- TSGCTF-web Beginner's Web (js内置方法__defineSetter__)

const fastify = require('fastify'); const nunjucks = require('nunjucks'); const crypto = require('cr ...

- three.js 制作魔方

因为之前的几节讲了一些数学方法,例如Vector3.Matrix4.Euler还有Quaternion的知识.所以这篇郭先生就来说说用three.js怎么制作一个魔方.在线案例请点击博客原文 制作魔方 ...

- Java基础-语法基础

一.Java中的关键字和保留字 关键字:某种语言赋予了特殊含义的单词 保留字:没有赋予特殊含义,但是准备日后要使用的单词 二.Java中的标识符 其实就是在从程序中自定义的名词.比如类名.变量名,函数 ...

- 修改docker中mysql登入密码(包括容器内和本地远程登入的密码)

查看docker中正在运行的容器 docker ps 进入MySQL 容器中 sudo docker exec -it cd800a1cd503 /bin/bash 在容器中: /etc/mysql/ ...

- 你不知道的JavaScript 上卷 2/11

第一部分——作用域和闭包 第一章 作用域是什么 1.几乎所有编程语言最基本的功能之一,就是能够储存变量当中的值,并且能在之后对这个值进行访问或修改.事实上,正是这种储存和访问变量的值的能力将状态带给了 ...

- Python大礼包-安装视频+pycharm编译器|Mac版本+64位+32位版本pycharm安装包+python安装|内附网盘链接带提取码

pycharm安装包+环境安装打包带走,附带视频教程与pdf教程. (下载链接在本文最下方) 多的不说,直接上图: Python大礼包-安装视频+pycharm编译器详细文件: 点击此处进入下载地址 ...

- 预定义的 $_GET 变量用于收集来自 method="get" 的表单中的值

PHP $_GET 变量 在 PHP 中,预定义的 $_GET 变量用于收集来自 method="get" 的表单中的值. $_GET 变量 预定义的 $_GET 变量用于收集来自 ...

- PHP hypot() 函数

实例 计算不同的直角三角形的斜边长度: <?phpecho hypot(3,4) . "<br>";echo hypot(4,6) . "<br& ...

- layer.js : n.on is not a function

当时使用的jQuery为1.4.x的版本.换成高版本就好了. 参考 https://blog.csdn.net/marswill/article/details/69316003