openssl 全面支持国密SM2/SM3/SM4加密算法

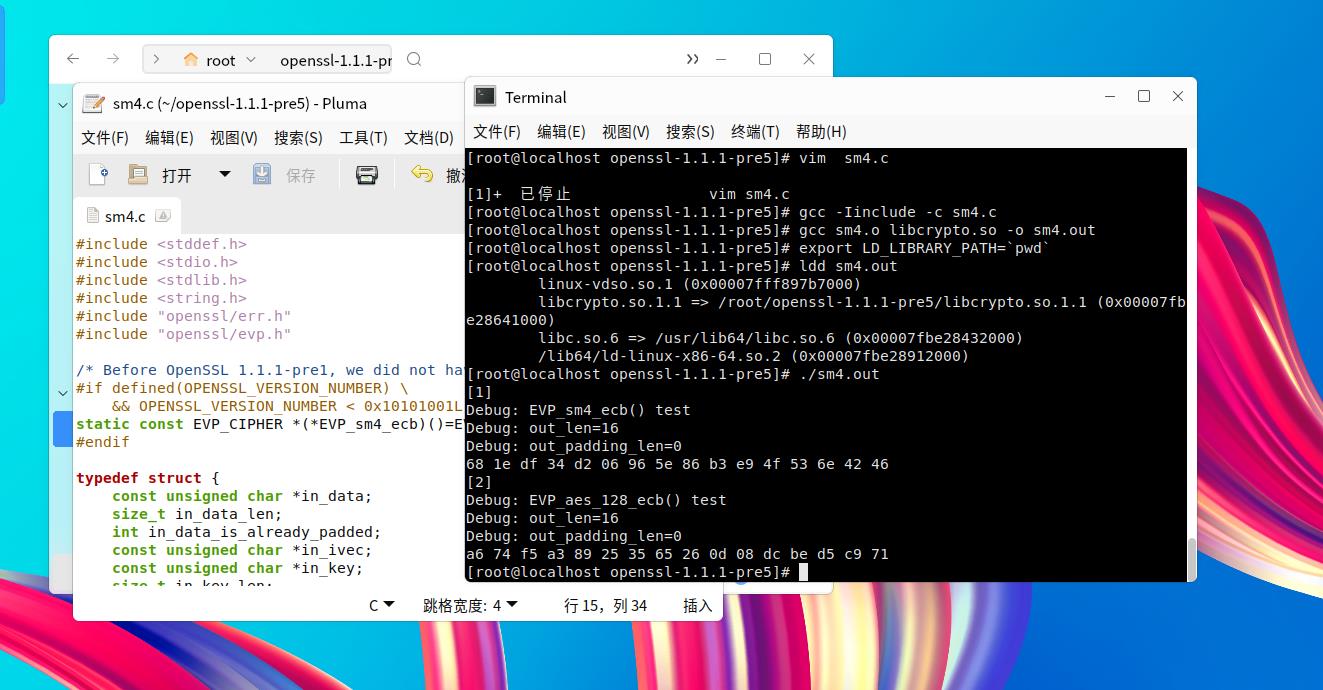

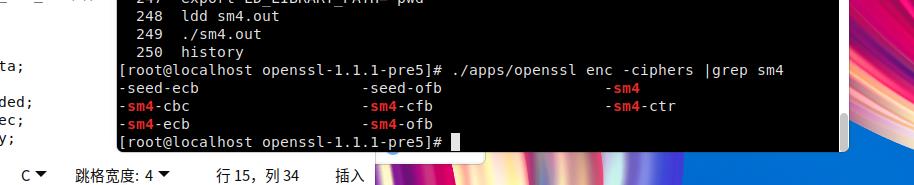

sm4展示

代码

/** 文件名: https://github.com/liuqun/openssl-sm4-demo/blob/cmake/src/main.c */

#include <stddef.h>

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include "openssl/err.h"

#include "openssl/evp.h"

/* Before OpenSSL 1.1.1-pre1, we did not have EVP_sm4_ecb() */

#if defined(OPENSSL_VERSION_NUMBER) \

&& OPENSSL_VERSION_NUMBER < 0x10101001L

static const EVP_CIPHER *(*EVP_sm4_ecb)()=EVP_aes_128_ecb;

#endif

typedef struct {

const unsigned char *in_data;

size_t in_data_len;

int in_data_is_already_padded;

const unsigned char *in_ivec;

const unsigned char *in_key;

size_t in_key_len;

} test_case_t;

void test_encrypt_with_cipher(const test_case_t *in, const EVP_CIPHER *cipher)

{

unsigned char *out_buf = NULL;

int out_len;

int out_padding_len;

EVP_CIPHER_CTX *ctx;

ctx = EVP_CIPHER_CTX_new();

EVP_EncryptInit_ex(ctx, cipher, NULL, in->in_key, in->in_ivec);

if (in->in_data_is_already_padded)

{

/* Check whether the input data is already padded.

And its length must be an integral multiple of the cipher's block size. */

const size_t bs = EVP_CIPHER_block_size(cipher);

if (in->in_data_len % bs != 0)

{

printf("ERROR-1: data length=%d which is not added yet; block size=%d\n", (int) in->in_data_len, (int) bs);

/* Warning: Remember to do some clean-ups */

EVP_CIPHER_CTX_free(ctx);

return;

}

/* Disable the implicit PKCS#7 padding defined in EVP_CIPHER */

EVP_CIPHER_CTX_set_padding(ctx, 0);

}

out_buf = (unsigned char *) malloc(((in->in_data_len>>4)+1) << 4);

out_len = 0;

EVP_EncryptUpdate(ctx, out_buf, &out_len, in->in_data, in->in_data_len);

if (1)

{

printf("Debug: out_len=%d\n", out_len);

}

out_padding_len = 0;

EVP_EncryptFinal_ex(ctx, out_buf+out_len, &out_padding_len);

if (1)

{

printf("Debug: out_padding_len=%d\n", out_padding_len);

}

EVP_CIPHER_CTX_free(ctx);

if (1)

{

int i;

int len;

len = out_len + out_padding_len;

for (i=0; i<len; i++)

{

printf("%02x ", out_buf[i]);

}

printf("\n");

}

if (out_buf)

{

free(out_buf);

out_buf = NULL;

}

}

void main()

{

int have_sm4 = (OPENSSL_VERSION_NUMBER >= 0x10101001L);

int have_aes = 1;

const unsigned char data[]=

{

0x01, 0x23, 0x45, 0x67, 0x89, 0xab, 0xcd, 0xef,

0xfe, 0xdc, 0xba, 0x98, 0x76, 0x54, 0x32, 0x10,

};

unsigned char ivec[EVP_MAX_IV_LENGTH]; ///< IV 向量

const unsigned char key1[16] = ///< key_data, 密钥内容, 至少16字节

{

0x01, 0x23, 0x45, 0x67, 0x89, 0xab, 0xcd, 0xef,

0xfe, 0xdc, 0xba, 0x98, 0x76, 0x54, 0x32, 0x10,

};

test_case_t tc;

tc.in_data = data;

tc.in_data_len = sizeof(data);

tc.in_data_is_already_padded = (tc.in_data_len % 16)==0; // Hard coded 16 as the cipher's block size

tc.in_key = key1;

tc.in_key_len = sizeof(key1);

memset(ivec, 0x00, EVP_MAX_IV_LENGTH);

tc.in_ivec = ivec;

#if defined(OPENSSL_NO_SM4)

have_sm4 = 0;

#endif

if (have_sm4)

{

printf("[1]\n");

printf("Debug: EVP_sm4_ecb() test\n");

test_encrypt_with_cipher(&tc, EVP_sm4_ecb());

}

#if defined(OPENSSL_NO_AES)

have_aes = 0;

#endif

if (have_aes)

{

printf("[2]\n");

printf("Debug: EVP_aes_128_ecb() test\n");

test_encrypt_with_cipher(&tc, EVP_aes_128_ecb());

}

}

相关性质

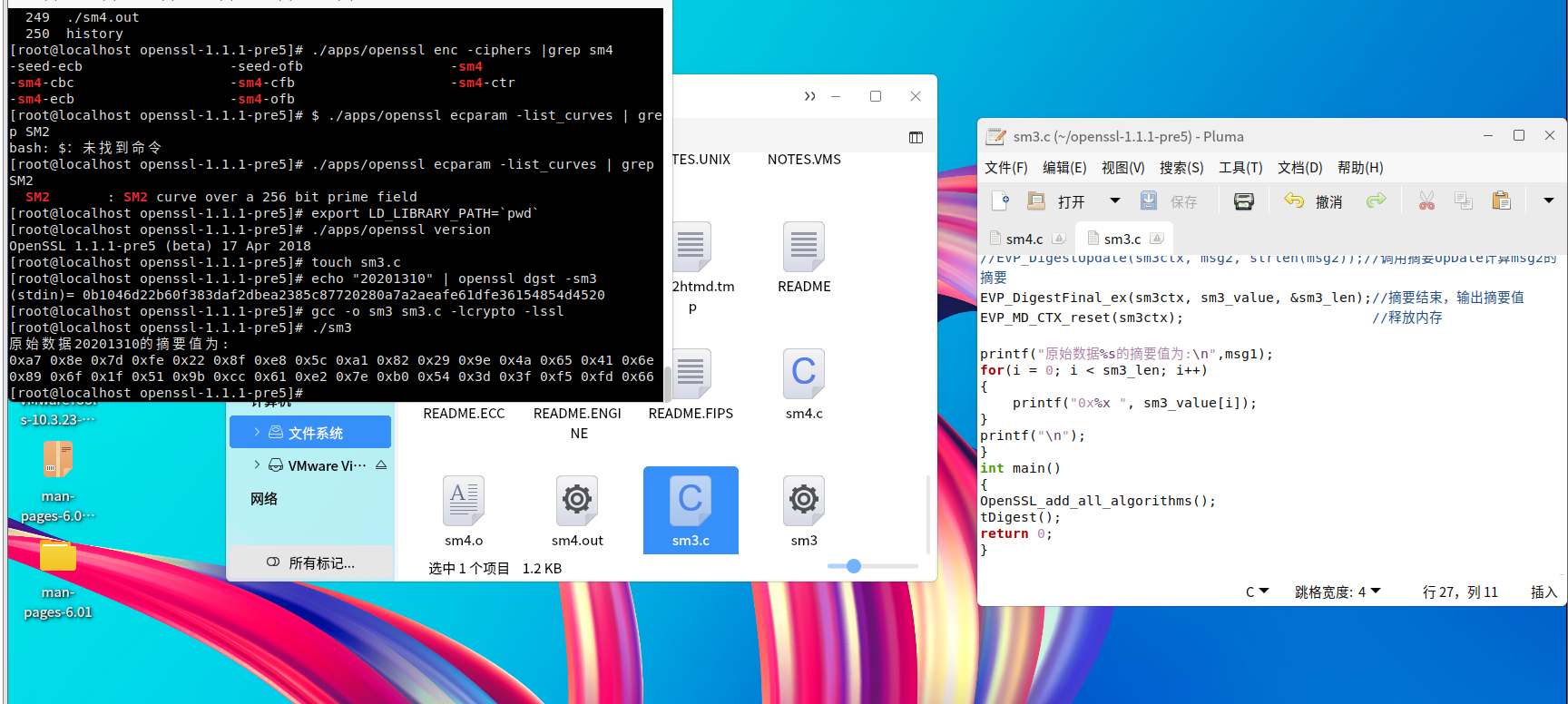

sm3展示

sm3代码

#include <stdio.h>

#include <string.h>

#include <openssl/evp.h>

void tDigest()

{

unsigned char sm3_value[EVP_MAX_MD_SIZE]; //保存输出的摘要值的数组

int sm3_len, i;

EVP_MD_CTX *sm3ctx; //EVP消息摘要结构体

sm3ctx = EVP_MD_CTX_new();//调用函数初始化

char msg1[] = "20201310"; //待计算摘要的消息1

//char msg2[] = "hzx"; //待计算摘要的消息2

EVP_MD_CTX_init(sm3ctx); //初始化摘要结构体

EVP_DigestInit_ex(sm3ctx, EVP_sm3(), NULL); //设置摘要算法和密码算法引擎,这里密码算法使用sm3,算法引擎使用OpenSSL默认引擎即软算法

EVP_DigestUpdate(sm3ctx, msg1, strlen(msg1));//调用摘要UpDate计算msg1的摘要

//EVP_DigestUpdate(sm3ctx, msg2, strlen(msg2));//调用摘要UpDate计算msg2的摘要

EVP_DigestFinal_ex(sm3ctx, sm3_value, &sm3_len);//摘要结束,输出摘要值

EVP_MD_CTX_reset(sm3ctx); //释放内存

printf("原始数据%s的摘要值为:\n",msg1);

for(i = 0; i < sm3_len; i++)

{

printf("0x%x ", sm3_value[i]);

}

printf("\n");

}

int main()

{

OpenSSL_add_all_algorithms();

tDigest();

return 0;

}

openssl 全面支持国密SM2/SM3/SM4加密算法的更多相关文章

- 一个支持国密SM2/SM3/SM4/SM9/ZUC/SSL的密码工具箱

转:https://blog.csdn.net/xuq09/article/details/91815366 The GmSSL Project网址:http://gmssl.org/docs/qui ...

- 推荐一款能支持国密SM2浏览器——密信浏览器

密信浏览器( MeSince Browser )是基于Chromium开源项目开发的国密安全浏览器,支持国密算法和国密SSL证书,同时也支持国际算法及全球信任SSL证书:密信浏览器使用界面清新,干净. ...

- 谈谈PBOC3.0中使用的国密SM2算法

转载请注明出处 http://blog.csdn.net/pony_maggie/article/details/39780825 作者:小马 一 知识准备 SM2是国密局推出的一种他们自己说具有自主 ...

- bouncycastle 国密SM2 API的使用

摘要:本文不对SM2做过多的介绍,主要介绍java bouncycastle库关于SM2的相关API的使用及注意事项 1. SM2 签名: 注意: 1)签名格式ASN1(描述了一种对数据进行表示.编码 ...

- java 解析国密SM2算法证书

首先说明用Java自带的解析x509证书类,是不能解析sm2算法的证书,执行会抛出异常. 用开源库bouncycastle能够解析.详细代码 private byte[] getCSPK(byte[] ...

- 使用Docker编译OpenResty支持国密ssl加密

编译环境 执行编译操作环境如下 #操作系统 CentOS Linux release 7.4.1708 (Core) #docker版本 Version: 19.03.5 编译过程 Dockerfil ...

- OpenSSL 1.1.1 国密算法支持

OpenSSL 1.1.1 国密算法支持 https://www.openssl.org/ https://github.com/openssl/openssl OpenSSL 1.1.1 新特性: ...

- 2017-2018-2 20179204《网络攻防实践》第十三周学习总结 python实现国密算法

国密商用算法是指国密SM系列算法,包括基于椭圆曲线的非对称公钥密码SM2算法.密码杂凑SM3算法.分组密码SM4算法,还有只以IP核形式提供的非公开算法流程的对称密码SM1算法等. 第1节 SM2非对 ...

- SM2国密证书合法性验证

通常我们遇到过的X509证书都是基于RSA-SHA1算法的,目前国家在大力推行国密算法,未来银行发行的IC卡也都是基于PBOC3.0支持国密算法的,因此我们来学习一下如何验证SM2国密证书的合法性.至 ...

- 国密SSL证书申请免费试用

沃通提供国密SSL证书免费申请试用服务,一次申请可同时签发SM2/RSA双算法证书,试用周期1个月,用于测试国密SM2 SSL证书的运行效果和SM2/RSA双证书部署效果. 试用产品:SM2/RSA双 ...

随机推荐

- 如何修改vagrant系统的root用户密码

1. 先使用vagrant 用户登录. 2. $sudo passwd root #按照提示输入两次新的密码,并加以确认. 然后就可以修改root用户密码

- prometheus 对接飞书告警

prometheus对接飞书告警 环境 名称 ip地址 cpu 内存 yz-feishu 10.65.6.91 4c 8G 飞书创建群组机器人,参考飞书官网 https://www.feishu.cn ...

- Linux下的zip和tar压缩解压缩命令详解

一.zip压缩工具 zip的压缩包在windows和linux中都比较常用,它可以压缩目录和文件,压缩时录时,需要指定目录下的文件.zip后面先跟目标文件名,即压缩后得自定义压缩包名,然后跟要压缩的文 ...

- HCIP-ICT实战进阶02-OSPF特殊区域及其他特性

HCIP-ICT实战进阶02-OSPF特殊区域及其他特性 1 ospf区域 如果ospf只有单个区域, 会有什么问题? 如果只有当个区域, 该区域设备数量如果比较多, 对应一类LSA数量可能较少, 但 ...

- 记一次p标签内容不换行记录

p标签内容l里面如果全部是英文,那么默认是不会换行的. 需要添加word-wrap: break-word; 属性 这样就会自动换行了

- Windows下Redis安装及自启动

Redis下载 Redis 官方网站没有提供 Windows 版的安装包,可以通过 GitHub 来下载 Windows 版 Redis 安装包,下载地址:点击前往. 打开上述的下载地址链接,Redi ...

- 修改element-ui 面包屑的样式

开发者模式,一层层的找啊 .el-breadcrumb__item{ .el-breadcrumb__inner{ &.is-link{ } } } 第二层的class 使用了& 如果 ...

- scala之函数式编程

1.面相对象编程和函数式编程 2.函数和方法的区别 scala可以在任何的语法结构中声明任何的语法: scala中函数可以嵌套定义: scala中如果main内部的函数 和 main外部的函数名称.参 ...

- @Async异步注解的使用

@Async 简介 使用spring快速开启异步执行服务的注解 应用场景 同步:同步就是整个处理过程顺序执行,当各个过程都执行完毕,并返回结果. 异步: 异步调用则是只是发送了调用的指令,调用者无需等 ...

- nodejs 配置国内镜像

npm config set registry https://registry.npm.taobao.org npm config set disturl https://npm.taobao.or ...