Metasploit one test

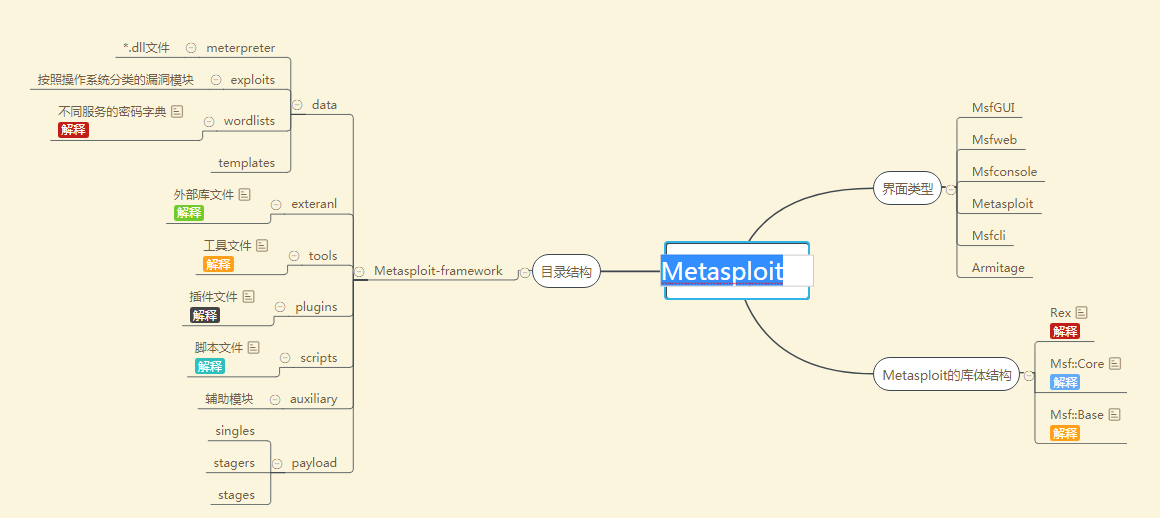

1、对Metasploit的文件结构层次做一个目录结构图

2、漏洞利用的原理及其过程

攻击者发送一个附加攻击载荷的漏洞攻击代码给存在漏洞的系统。漏洞攻击代码首先执行,如果执行成功,攻击载荷中的实际代码开始执行,执行之后,攻击者获得了漏洞系统的控制权限。就可以上传数据和删除数据。或者开启后门等。

一个典型的漏洞攻击过程演示:

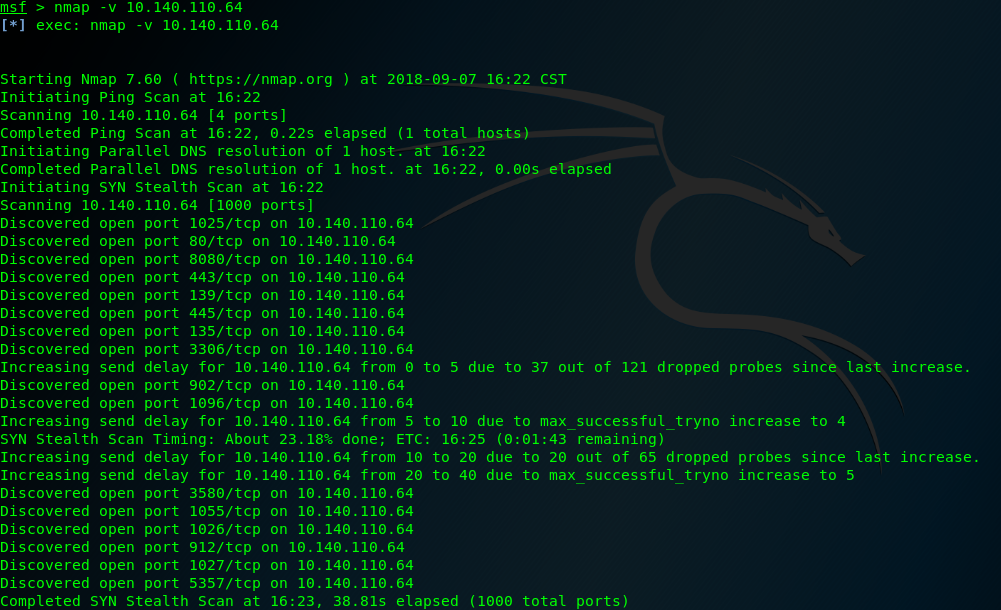

第一步: 扫描系统的IP地址 nmap -v -n 192.168.1.2 或者使用更加详细的扫描 namp -T4 -A -v 192.168.1.2 (这里的IP地址可以使用自己提前架设好的模拟机)

附:查询服务单位时候可以定义服务 nmap -n -oX my.xml 192.168.1.2 ,之后将查询的结果导入到Metasploit中 db_import my.xml

附: 查询的同时将查询结果导入到Metasploit。 db_namp - -n -A 192.168.1.2

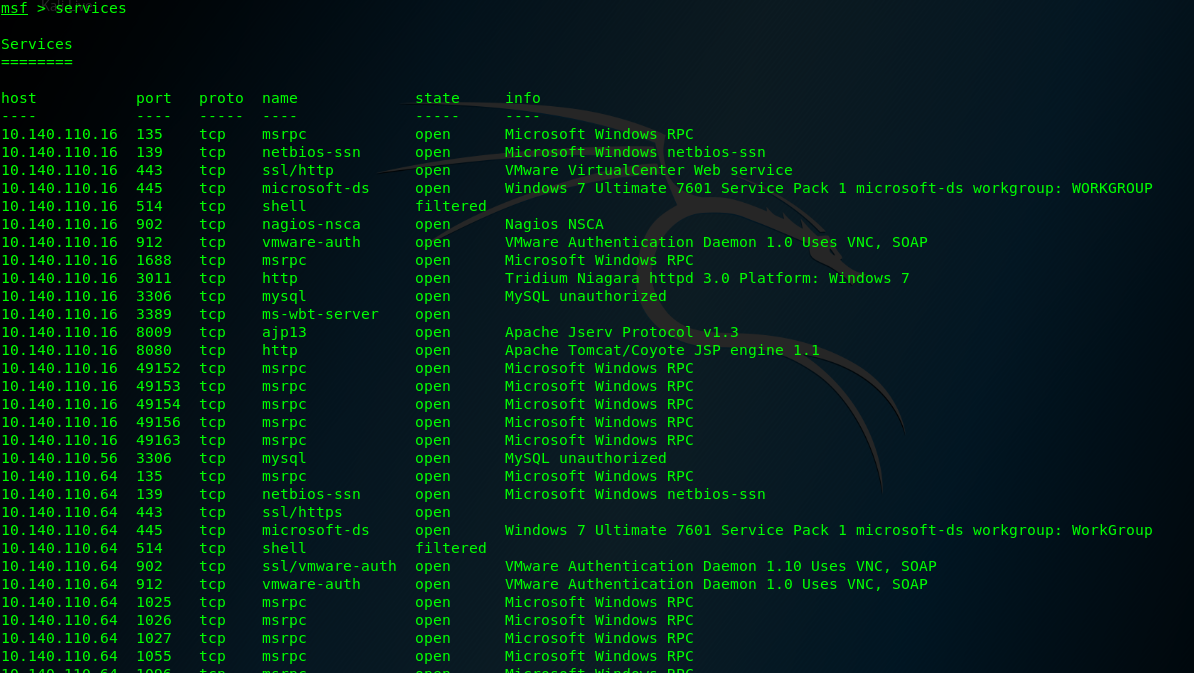

第二步:查看服务 search services ,

第三步: 查询某个服务存在的漏洞 search msrpc type:exploit platform:windows 7

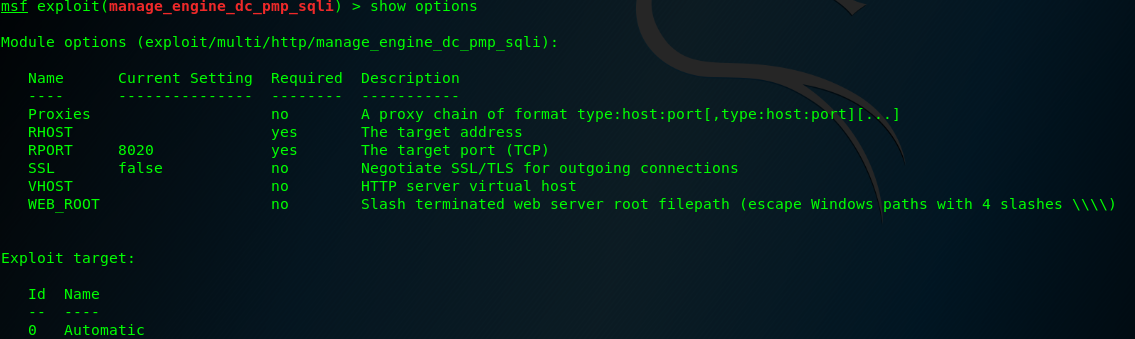

第四步:利用漏洞 use 之后查询操作要求

第五步:按照要求设置好,添加攻击载荷

第六步:执行 漏洞攻击

如果Metasploit库存在的漏洞攻击代码不能攻击存在的系统漏洞,需要查找最新的攻击代码。

对下载的漏攻攻击代码进行编译成二进制代码再进行运行 编译命令 gcc <exploit name with path > -o <exploitname> (gcc dcom.c -o dcom) 然后执行编译文件 ./dcom

可以在下面的网站上下载攻击漏洞 然后进行编译,使用该漏攻攻击代码 ./dcom 根据提示添加 信息

可以在下面的网站上下载攻击漏洞 然后进行编译,使用该漏攻攻击代码 ./dcom 根据提示添加 信息

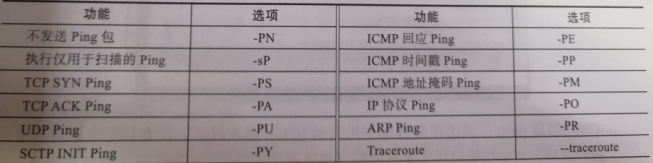

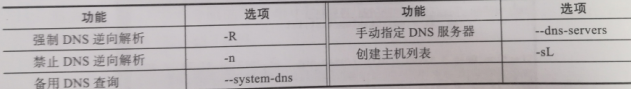

附:在进行nmap扫描的时候 要根据nmap自己的语法进行扫描。

提示:如果是对多个IP地址进行扫描 ,但是IP地址又不是想换关联的就可以设置列表进行扫描

创建一个TXT文件 罗列要扫描的所有IP地址 记为 ip.txt

扫描命令 使用 nmap -iL <ip.txt>

nmap 参数

Metasploit one test的更多相关文章

- Metasploit各版本对比

功能特性 描述 Metasploit Framework Metasploit Community Metasploit Express Metasploit Pro Pricing ...

- 关于kali2.0rolling中metasploit升级后无法启动问题的解决总结

最近在学习metasploit的使用,文中提到可以使用msfupdate命令来对metasploit的payload.exploit等进行升级,我就试了一下,没想到升级过程并不麻烦,但升级后却出现了无 ...

- [转]初探Metasploit的自动攻击

1. 科普Metasploit 以前只是个Back Track操作系统(简称:BT) 下的攻击框架,自成继承了后攻击渗透模块,隐隐有成为攻击平台的趋势. 我们都戏称它为美少妇,很简单,msf. 它 ...

- 移动安全初探:窃取微信聊天记录、Hacking Android with Metasploit

在这篇文章中我们将讨论如何获取安卓.苹果设备中的微信聊天记录,并演示如何利用后门通过Metasploit对安卓设备进行控制.文章比较基础.可动手性强,有设备的童鞋不妨边阅读文章边操作,希望能激发大家对 ...

- metasploit渗透初探MR.robot(一)

看了MR.robot,有一种研究渗透技术的冲动, 网上也看了些教程,要从kali linux说起, 下载vmware 12,http://www.vmware.com/go/tryworkstatio ...

- metasploit用法

1.msfconsole 进入metasploit 2.help connect 查看帮助 3.msfcli -h 查看帮助 4.ms08_067_netapi O 字符命令后加“O”,查看配置 5. ...

- chapter1 渗透测试与metasploit

网络对抗技术课程学习 chapter1 渗透测试与metasploit 一.读书笔记 二.渗透测试 通过模拟恶意攻击者的技术与方法进行攻击,挫败目标系统安全控制措施,取得访问控制权,并发现具备业务影响 ...

- 原创教程:《metasploit新手指南》介绍及下载

原创教程:<metasploit新手指南>介绍及下载 1.1 作者简介 这份教程并不是“玄魂工作室”原创,但是我还是要力推给大家.相比那些一连几年都在问“我怎么才能入门”的人而言,我们更欣 ...

- kali 2.0 启动metasploit服务

kali 2.0 已经没有metasploit 这个服务了,所以service metasploit start 的方式不起作用. 在kali 2.0中启动带数据库支持的MSF方式如下: 首先启动po ...

- CentOS 6.x安装Metasploit

现在开始安装Metasploit框架,前面的包安装成功之后,我们需要再安装一些Metasploit依赖的Ruby库,命令如下: gem install wirble pg sqlite3 msgpac ...

随机推荐

- java.lang.Enum

参考博客链接 java枚举类型的优势在哪里? Java 枚举(enum) 详解7种常见的用法

- 关于java11 - 应该知道的

Local Variable Type Inference# HTTP Client# Collections# Streams# Optionals# Strings# InputStreams# ...

- keepalived高可用系列~ keepalived+proxysql

一 简介:介绍下高可用通用的方案 二 目的:一个中间件提供服务,故障后,另一个中间件提供服务 三 手段: 应用keepalived的vrrp_scripts服务 四 具体配置 global_defs ...

- 51nod 1294 修改数组

若a[i]-i(i从1开始)的值小于0,那么a[i]必须改变 若a[i]-i的值大于等于0,将a[i]-i存入新的数组中,求出新数组的最长非严格上升子序列,所得即最多的,不用改变的数. #includ ...

- 通用redis命令

Redis五种数据类型,String,hash,list,set,有序set keys pattern:获取所有与pattern匹配的key,返回所有与该key匹配的keys. 通配符: *表示任意0 ...

- truncate、delete、drop区别

语法: truncate table 表名 delete from 表名 drop table 表名 应用范围: truncate 只能对表,且不能用于参与了索引的表,不能用于外键约束引用的表 del ...

- 1.Python_字符串_常用办法总结

明确:对字符串的操作方法都不会改变原来字符串的值. 1.去掉空格和特殊符号 name.strip() 去掉空格和换行符 name.strip("xx") 去掉某个字符串 name. ...

- Focal Loss理解

1. 总述 Focal loss主要是为了解决one-stage目标检测中正负样本比例严重失衡的问题.该损失函数降低了大量简单负样本在训练中所占的权重,也可理解为一种困难样本挖掘. 2. 损失函数形式 ...

- Eclipse下egit插件的使用

接触GIT已经很久了,但碰到的公司一直都在使用SVN,并因为各种理由拒绝换成GIT.今年换了份工作,乘着搭建公司新框架和项目的机会,总算在正式项目上使用了GIT.GIT的服务器直接就用了https:/ ...

- MySQL主从复制故障1595报错【原创】

服务器环境 架构图 架构搭成后,在B机器上发现主从报错Last_IO_Errno: 1595 Last_IO_Error: Relay log write failure: could not que ...