2018-2019-1 20189201 《LInux内核原理与分析》第六周作业

希望是美好的 但仅仅是所想

一、书本第五章知识总结【系统调用的三层机制(下)】

- 深入理解系统调用的过程

- system_call并不是一个普通的函数,只是一段汇编代码的起点,且内部没有严格遵守函数调用堆栈机制。

- 通过set_system_trap_gate函数绑定了中断向量0x80和system_call中断服务程序入口之后,一旦执行

0x80,CPU就直接跳转到system_call这个位置来执行。即系统调用的工作机制在start_kernel里初始化之后,

CPU一旦执行到int 0x80指令就会立即跳转到system_call的位置。 - 代码中的sys_call_table是一个系统调用的表,EAX寄存器传递的系统调用号,使用者在调用它时会根据

EAX寄存器值来调用对应的系统调用内核处理函数。 - 中断向量0x80和system_call中断服务程序入口的关系

0x80对应着system_call中断服务程序入口,在start_kernel函数中调用了trap_init函数,trap_init函数中

调用了set_system_trap_gate函数,其中有系统调用的中断向量0x80和system_call中断服务程序入口的

函数指针,system_call被声明为一个函数,通过set_system_trap_gate函数绑定了中断向量0x80和

system_call中断服务程序入口之后,一旦执行int 0x80,CPU就直接跳转到system_call这个位置执行。 - 系统调用用户态接口和系统调用的内核处理函数是通过系统调用号匹配起来的

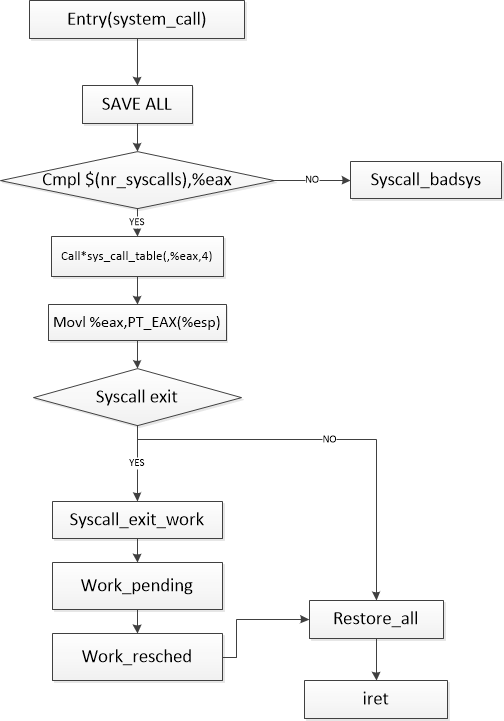

- system_call中断服务程序执行流程

从entry(system_call)开始执行,根据系统调用号来查sys_call_table表中的位置,调用系统调用对应的处理

函数,在syscall_exit里面判断当前任务是否需要处理syscall_exit_work,进入syscall_exit_work,这是最常

见的进程调度时机点。

其中sys_call_table(,%eax,4)可以理解为,分派表中每个表项占4个字节,所以先把系统调用号(eax)乘以4,

再加上sys_call_table分派表的起始地址,得到系统调用号对应的系统调用内核处理函数的指针。- system_call的执行流程图如下图所示:

- system_call的执行流程图如下图所示:

二、实验部分【分析system_call中断处理过程】

(1)给操作系统MenuOS添加一些指令

- 如utsname和utsname-asm指令或者time 和time_asm。

例如输入:rm -rf menu git clone http://github.com/mengning/menu.git make rootfs给Menu OS增加命令

time 和time_asm指令。

或者

- 首先是删除menu目录,并用git clone重新克隆一个新版本的menu;

- 进入menu,由于已经提供了一个脚本rootfs,运行make rootfs脚本就可以自动编译并自动生成根文件系统,

并同时运行MenuOS系统。也可以给Menu OS增加命令time 和time_asm指令。

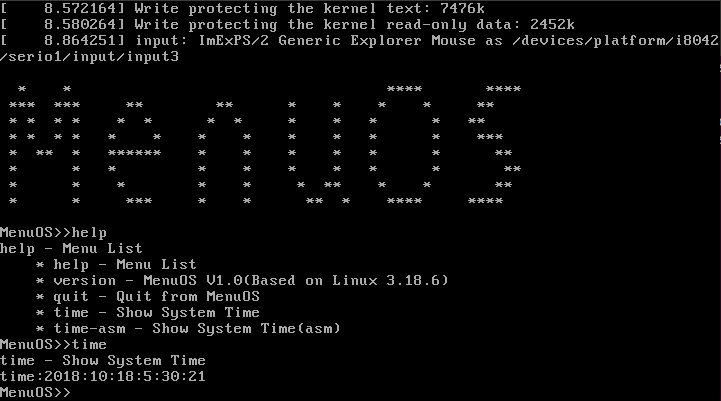

如下图所示。

make rootfs 可以打开增加了新功能的MenuOS系统,在系统中使用新增的功能time和time-asm。

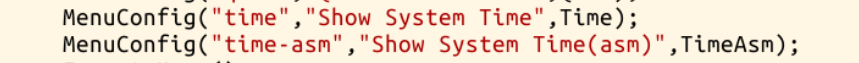

然后我们打开menu目录下的test.c文件,找打定义的time函数和time-asm函数:

int Time(int argc, char *argv[])

{

time_t tt;

struct tm *t;

tt = time(NULL);

t = localtime(&tt);

printf("time:%d:%d:%d:%d:%d:%d\n",t->tm_year+1900, t->tm_mon, t->tm_mday, t->tm_hour, t->tm_min, t->tm_sec);

return 0;

}

int TimeAsm(int argc, char *argv[])

{

time_t tt;

struct tm *t;

asm volatile(

"mov $0,%%ebx\n\t"

"mov $0xd,%%eax\n\t"

"int $0x80\n\t"

"mov %%eax,%0\n\t"

: "=m" (tt)

);

t = localtime(&tt);

printf("time:%d:%d:%d:%d:%d:%d\n",t->tm_year+1900, t->tm_mon, t->tm_mday, t->tm_hour, t->tm_min, t->tm_sec);

return 0;

}在main函数中对这两个函数进行调用:

(2)使用gdb跟踪系统调用内核函数sys_getpid

- 在gdb中连接MenuOS的1234端口,对其中的time函数进行调试,查看其运行过程。由于其调用了系统调用

sys_time对该系统调用进行跟踪,查看其调用的功能。 - system_call代码

ENTRY(system_call)

RING0_INT_FRAME

ASM_CLAC

pushl_cfi %eax //保存系统调用号;

SAVE_ALL //可以用到的所有CPU寄存器保存到栈中

GET_THREAD_INFO(%ebp) //ebp用于存放当前进程thread_info结构的地址

testl $_TIF_WORK_SYSCALL_ENTRY,TI_flags(%ebp)

jnz syscall_trace_entry

cmpl $(nr_syscalls), %eax //检查系统调用号(系统调用号应小于NR_syscalls),

jae syscall_badsys //不合法,跳入到异常处理

syscall_call:

call *sys_call_table(,%eax,4) //合法,对照系统调用号在系统调用表中寻找相应服务例程

movl %eax,PT_EAX(%esp) //保存返回值到栈中

syscall_exit:

testl $_TIF_ALLWORK_MASK, %ecx //检查是否需要处理信号

jne syscall_exit_work //需要,进入 syscall_exit_work

restore_all:

TRACE_IRQS_IRET //不需要,执行restore_all恢复,返回用户态

irq_return:

INTERRUPT_RETURN //相当于iretsystem_call流程图

system_call函数的重点

从entry(system_call)开始看这段代码,根据系统调用号来查sys_call_table表中的位置,调用系统调用对应

的系统函数,在syscall_exit里面判断当前的任务是否需要处理syscall_exit_work,进入syscall_exit_work,这是

最常见的进程调度时机点。

三、实验收获

1. 小总结

通过本章的学习和实验,我首先明白了系统调用是一种特殊的中断,初步理解了系统调用的过程。

在系统调用时,我们需要SAVE_ALL,用于保存系统调用时的上下文。同样,中断处理的第一步应该也要保存中断

程序现场。目的:在中断处理完之后,可以返回到原来被中断的地方,在原有的运行环境下继续正确的执行下去。

在系统调用时,我们需要将系统调用号通过eax传入,通过sys_call_table查询到调用的系统调用,然后跳转到相应

的程序进行处理。同样,中断处理时系统也需要有一个中断号,通过检索中断向量表,了解中断的类型和设备。

系统调用时最后要restore_all恢复系统调用时的现场,并用iret返回用户态。同样,执行完中断处理程序,内核也要

执行特定指令序列,恢复中断时现场,并使得进程回到用户态。

2. 使用gdb跟踪调试内核的方法

qemu -kernel linux-3.18.6/arch/x86/boot/bzImage -initrd rootfs.img -s -S

gdb

(gdb)file linux-3.18.6/vmlinux # 在gdb界面中targe remote之前加载符号表

(gdb)target remote:1234 # 建立gdb和gdbserver之间的连接,按c 让qemu上的Linux继续运行

(gdb)break start_kernel # 断点的设置,注意寻找对应的系统调用函数名字,例如time命令对应sys_time

2018-2019-1 20189201 《LInux内核原理与分析》第六周作业的更多相关文章

- 2019-2020-1 20199329《Linux内核原理与分析》第九周作业

<Linux内核原理与分析>第九周作业 一.本周内容概述: 阐释linux操作系统的整体构架 理解linux系统的一般执行过程和进程调度的时机 理解linux系统的中断和进程上下文切换 二 ...

- 2019-2020-1 20199329《Linux内核原理与分析》第二周作业

<Linux内核原理与分析>第二周作业 一.上周问题总结: 未能及时整理笔记 Linux还需要多用 markdown格式不熟练 发布博客时间超过规定期限 二.本周学习内容: <庖丁解 ...

- 20169212《Linux内核原理与分析》第二周作业

<Linux内核原理与分析>第二周作业 这一周学习了MOOCLinux内核分析的第一讲,计算机是如何工作的?由于本科对相关知识的不熟悉,所以感觉有的知识理解起来了有一定的难度,不过多查查资 ...

- 20169210《Linux内核原理与分析》第二周作业

<Linux内核原理与分析>第二周作业 本周作业分为两部分:第一部分为观看学习视频并完成实验楼实验一:第二部分为看<Linux内核设计与实现>1.2.18章并安装配置内核. 第 ...

- 2018-2019-1 20189221 《Linux内核原理与分析》第九周作业

2018-2019-1 20189221 <Linux内核原理与分析>第九周作业 实验八 理理解进程调度时机跟踪分析进程调度与进程切换的过程 进程调度 进度调度时机: 1.中断处理过程(包 ...

- 2017-2018-1 20179215《Linux内核原理与分析》第二周作业

20179215<Linux内核原理与分析>第二周作业 这一周主要了解了计算机是如何工作的,包括现在存储程序计算机的工作模型.X86汇编指令包括几种内存地址的寻址方式和push.pop.c ...

- 2019-2020-1 20209313《Linux内核原理与分析》第二周作业

2019-2020-1 20209313<Linux内核原理与分析>第二周作业 零.总结 阐明自己对"计算机是如何工作的"理解. 一.myod 步骤 复习c文件处理内容 ...

- 2018-2019-1 20189221《Linux内核原理与分析》第一周作业

Linux内核原理与分析 - 第一周作业 实验1 Linux系统简介 Linux历史 1991 年 10 月,Linus Torvalds想在自己的电脑上运行UNIX,可是 UNIX 的商业版本非常昂 ...

- 《Linux内核原理与分析》第一周作业 20189210

实验一 Linux系统简介 这一节主要学习了Linux的历史,Linux有关的重要人物以及学习Linux的方法,Linux和Windows的区别.其中学到了LInux中的应用程序大都为开源自由的软件, ...

- 2018-2019-1 20189221《Linux内核原理与分析》第二周作业

读书报告 <庖丁解牛Linux内核分析> 第 1 章 计算工作原理 1.1 存储程序计算机工作模型 1.2 x86-32汇编基础 1.3汇编一个简单的C语言程序并分析其汇编指令执行过程 因 ...

随机推荐

- 机器学习---文本特征提取之词袋模型(Machine Learning Text Feature Extraction Bag of Words)

假设有一段文本:"I have a cat, his name is Huzihu. Huzihu is really cute and friendly. We are good frie ...

- Nim积解法小结

由于某毒瘤出题人 redbag 不得不学习一下这个史诗毒瘤算法. 本文参考了 Owaski 的 GameTheory 的课件. 定义 我们对于一些二维 \(\mathrm{Nim}\) 游戏(好像更高 ...

- BZOJ4552 HEOI2016/TJOI2016排序(线段树合并+线段树分裂)

很久以前写过二分答案离线的做法,比较好理解.事实上这还是一个线段树合并+分裂的板子题,相比离线做法以更优的复杂度做了更多的事情.具体不说了.怎么交了一遍luogu上就跑第一了啊 #include< ...

- ajax实现长连接

项目需求:需要实时的读取日志文件里的数据,并且使用Echart实时更新折线图. 使用ajax实现客户端与服务器端的数据传输. 目的:我想通过ajax与服务器建立一个长连接,服务器会不断的传输数据给前台 ...

- TOMCAT ---> servlet概念

1 TOMCAT ---> servlet概念 2 TOMCAT 目录结构 (各个文件夹都存放什么东西) 3 TOMCAT 程序的层级 web | |---- js,jsp,html,css ( ...

- linux,pthread(转)

互斥量.条件变量与pthread_cond_wait()函数的使用,详解(二) 1.Linux“线程” 进程与线程之间是有区别的,不过linux内核只提供了轻量进程的支持,未实现线程模型.Linu ...

- 第四节:Task的启动的四种方式以及Task、TaskFactory的线程等待和线程延续的解决方案

一. 背景 揭秘: 在前面的章节介绍过,Task出现之前,微软的多线程处理方式有:Thread→ThreadPool→委托的异步调用,虽然也可以基本业务需要的多线程场景,但它们在多个线程的等待处理方面 ...

- [物理学与PDEs]第3章第2节 磁流体力学方程组 2.3 磁流体力学方程组

1. 磁流体力学方程组 $$\beex \bea \cfrac{\p {\bf H}}{\p t} &-\rot({\bf u}\times{\bf H})=\cfrac{1}{\sigma ...

- 五十二、linux 编程——网络介绍

52.1 网络介绍 使用远程资源 共享信息.程序和数据 分布处理 52.1.1 协议的概念 计算机网络中实现通信必须有一些约定,如对速率.传输代码.代码结构.传输控制步骤和出错控制等约定,这些约定即被 ...

- EffectiveC++ 第3章 资源管理

我根据自己的理解,对原文的精华部分进行了提炼,并在一些难以理解的地方加上了自己的"可能比较准确"的「翻译」. Chapter 3 资源管理 条款13: 以对象管理资源 有时即使你顺 ...