golang简单实现jwt验证(beego、xorm、jwt)

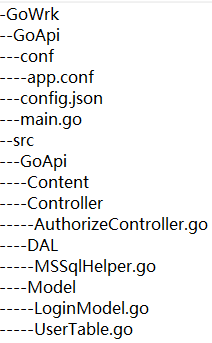

程序目录结构

简单实现,用户登录后返回一个jwt的token,下次请求带上token请求用户信息接口并返回信息。

app.conf文件内容(可以用个beego直接读取里面的内容)写的是一个jwt的secretkey

jwtkey="12345678"

config.json里面保存的是连接数据库的用户名和密码(这里只是学习如何读取json的配置文件,可以集成到beego的app.conf文件里)

{

"sqltype":"mssql"

,"connstring":"server=.;port=1433;user id=sa;password=123;database=table1"

}

MSSqlHelper.go实现连接mssqlserver的数据库

package mssqlhelper import (

"fmt" "github.com/akkuman/parseConfig"

_ "github.com/denisenkom/go-mssqldb"

"github.com/go-xorm/core"

"github.com/go-xorm/xorm"

) // 创建 XORM 客户端

func CreateClient() *xorm.Engine {

var config = parseConfig.New("config.json")

sqltype := config.Get("sqltype")

fmt.Println(sqltype)

connstring := config.Get("connstring")

fmt.Println(connstring)

engine, err := xorm.NewEngine(sqltype.(string), connstring.(string))

if err != nil {

println("open error:", &err)

}

engine.SetMapper(core.SameMapper{}) //表示Struct的类的名称和数据库中相同

engine.ShowSQL(true) //显示SQL语句

engine.Logger().SetLevel(core.LOG_DEBUG) //打印SQL语句 return engine

}

AuthorizeController.go实现用户登录、获取用户信息接口

package controller import (

"GoApi/DAL"

"GoApi/Model"

"encoding/json"

"fmt"

"net/http"

"strconv"

"strings"

"time" "github.com/astaxie/beego/context" "github.com/astaxie/beego"

jwt "github.com/dgrijalva/jwt-go"

"github.com/go-xorm/xorm"

) var engine *xorm.Engine type AuthorizeController struct {

beego.Controller

} var filterUser = func(ctx *context.Context) {

token := ctx.Input.Header("Authorization") b, _ := CheckToken(token) //验证Token是否合法

if !b {

http.Error(ctx.ResponseWriter, "Token verification not pass", http.StatusBadRequest)

return

}

fmt.Println("Request token:", token)

} func init() {

engine = mssqlhelper.CreateClient()

//访问接口前验证token

beego.InsertFilter("/Authorize/Userinfo", beego.BeforeRouter, filterUser)

} type Token struct {

Token string `json:"token"`

} func fatal(err error) {

if err != nil {

beego.Error(err)

}

} //登录

func (this *AuthorizeController) Login() {

var user Model.LoginModel

// url?username=111&password=222 这种形式

user.UserName = this.GetString("username")

user.PassWord = this.GetString("password") //err := this.ParseForm(&user) //接收application/x-www-form-urlencoded形式POST传递数据,如Username=111&Password=2222

// err := json.NewDecoder(this.Ctx.Request.Body).Decode(&user) //接收json形式Post的数据 loginuser := &Model.Usertable{Userloginname: user.UserName}

has, err := engine.Get(loginuser)

if err != nil {

fatal(err)

}

if !has {

fatal(err)

http.Error(this.Ctx.ResponseWriter, "User Not Exist", http.StatusBadRequest)

return

} if user.PassWord != loginuser.Userloginpwd {

this.Ctx.Output.Header("SetStatus", strconv.Itoa(http.StatusBadRequest)) http.Error(this.Ctx.ResponseWriter, "Password Wrong", http.StatusBadRequest)

return

} claims := make(jwt.MapClaims)

claims["exp"] = time.Now().Add(time.Hour * time.Duration(1)).Unix()

claims["iat"] = time.Now().Unix()

claims["nameid"] = loginuser.Userloginname

claims["User"] = "true"

token := jwt.NewWithClaims(jwt.SigningMethodHS256, claims) tokenString, err := token.SignedString([]byte(beego.AppConfig.String("jwtkey")))

if err != nil {

this.Ctx.Output.Header("SetStatus", strconv.Itoa(http.StatusInternalServerError))

fatal(err)

http.Error(this.Ctx.ResponseWriter, "Server is Wrong", http.StatusInternalServerError)

return

} fmt.Println("Token:", tokenString)

this.Ctx.WriteString(fmt.Sprintf("{\"Token\":\"%s\"}", tokenString))

} func (this *AuthorizeController) Userinfo() {

token := this.Ctx.Input.Header("Authorization") b, t := CheckToken(token)

if !b {

this.Ctx.WriteString(fmt.Sprintf("Error:%s", token))

return

}

loginuser := &Model.Usertable{Userloginname: claims["nameid"].(string)}

has, err := engine.Get(loginuser)

if err != nil {

fatal(err)

}

if !has {

fatal(err)

http.Error(this.Ctx.ResponseWriter, "User Not Exist", http.StatusBadRequest)

return

}

data, err := json.Marshal(loginuser)

if err != nil {

fmt.Println(err)

}

this.Ctx.WriteString(fmt.Sprintf("{\"Token\":\"%s\",\"User\":%s}", token, string(data)))

} // 校验token是否有效

func CheckToken(token string) (b bool, t *jwt.Token) {

kv := strings.Split(token, " ")

if len(kv) != 2 || kv[0] != "Bearer" {

beego.Error("AuthString invalid:", token)

return false, nil

}

t, err := jwt.Parse(kv[1], func(*jwt.Token) (interface{}, error) {

return []byte(beego.AppConfig.String("jwtkey")), nil

})

fmt.Println(t)

if err != nil {

fmt.Println("转换为jwt claims失败.", err)

return false, nil

}

return true, t

}

LoginModel.go 提交登录用户名和密码的结构

package Model

type LoginModel struct {

UserName string `xorm:"VARCHAR(50)"`

PassWord string `xorm:"VARCHAR(50)"`

}

UserTable.go 用户信息实体结构

package Model

type Usertable struct {

Userid int `xorm:"not null pk INT(4)"`

Userloginname string `xorm:"VARCHAR(50)"`

Userloginpwd string `xorm:"VARCHAR(50)"`

Username string `xorm:"NVARCHAR(200)"`

Usermobile string `xorm:"VARCHAR(11)"`

Userislock int `xorm:"BIT(1)"`

}

main.go中通过beego启动http的web服务

package main import (

"GoApi/controller"

"github.com/astaxie/beego"

) func main() {

beego.AutoRouter(&controller.AuthorizeController{})

beego.Run()

}

下一步

1、学习如何在拦截器里拦截验证后把某个结果值传递给要访问的接口(目前是在接口里重新解析一遍jwt的token)

2、beego如何实现只允许post访问某个controller的接口(AutoRouter模式下)

3、Struct如何实现中文的说明(就是鼠标放上去会显示中文描述,类似C#类的说明那种)

golang简单实现jwt验证(beego、xorm、jwt)的更多相关文章

- webapi中使用token验证(JWT验证)

本文介绍如何在webapi中使用JWT验证 准备 安装JWT安装包 System.IdentityModel.Tokens.Jwt 你的前端api登录请求的方法,参考 axios.get(" ...

- golang学习笔记10 beego api 用jwt验证auth2 token 获取解码信息

golang学习笔记10 beego api 用jwt验证auth2 token 获取解码信息 Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放 ...

- JWT验证

理解 JSON Web Token(JWT) 验证 JSON Web Token认证的操作指南 在本文中,我们将了解JSON Web Token的全部内容. 我们将从JWT的基本概念开始,然后查看其结 ...

- Web验证方式(4)--JWT

OAuth协议中说到的AccessToken可以是以下两种: 1.任意只起到标识作用的字符串:这种情况下Resource Server处理请求时需要去找Authorization Server获取用户 ...

- 手写jwt验证,实现java和node无缝切换

前言 前端时间和我朋友写了一个简易用户管理后台,功能其实很简单,涉及到的技术栈有:vue+elementUI,java+spring MVC以及node+egg,数据库用的mysql,简单方便. 一开 ...

- JWT验证机制【刘新宇】【Django REST framework中使用JWT】

JWT 在用户注册或登录后,我们想记录用户的登录状态,或者为用户创建身份认证的凭证.我们不再使用Session认证机制,而使用Json Web Token认证机制. 什么是JWT Json web t ...

- JWT验证机制【Python版Flask或自己写的后端可以用】【刘新宇】

JWT Json Web Token(JWT) JSON Web Token(JWT)是一个非常轻巧的规范.这个规范允许我们使用JWT在两个组织之间传递安全可靠的信息. 官方定义:JSON Web T ...

- Nginx实现JWT验证-基于OpenResty实现

介绍 权限认证是接口开发中不可避免的问题,权限认证包括两个方面 接口需要知道调用的用户是谁 接口需要知道该用户是否有权限调用 第1个问题偏向于架构,第2个问题更偏向于业务,因此考虑在架构层解决第1个问 ...

- 踩坑之路---JWT验证

使用JWT验证客户的携带的token 客户端在请求接口时,需要在request的head中携带一个token令牌 服务器拿到这个token解析获取用户资源,这里的资源是非重要的用户信息 目前我的理解, ...

随机推荐

- so文件相关

2018-08-31 今天尝试了一下编译so文件. 最开始是按照这个博主来操作的https://blog.csdn.net/tianshuai4317618/article/details/79073 ...

- 数据结构和Java集合

list接口,可重复,有序的.list有arrayList,因为是数组结构,适合用在数据的查询,linkedList,因为是链表结构,适合用在增删操作.数组如果增删的话,需要后面的元素都往前或者往后移 ...

- Linux修改/etc/profile配置错误command is not found自救方法

export PATH=/usr/local/sbin:/usr/local/bin:/sbin:/bin:/usr/sbin:/usr/bin:/root/bin

- 为什么要用jvm .

挚享科技 2018.4.8 运行java程序字节码,实现跨平台.. Java语言使用Java虚拟机屏蔽了与具体平台相关的信息,使得Java语言编译程序只需生成 在Java虚拟机上运行的目标代码(字节码 ...

- java 开发微信中回调验证一直提示 解密失败处理(Java)

微信公众号平台接入JDK6和JDK7及JDK8加解密失败处理(Java) 根据自己jdk版本编译,如jdk7或者jdk6 ,此时部署后提示报错:java.security.InvalidKeyExce ...

- 非接触IC卡中typeA卡和typeB卡的区别--总结,二者的调制方式和编码方式不同

非接触IC卡中typeA卡和typeB卡的区别--总结,二者的调制方式和编码方式不同 1.非接触式IC卡的国际规范ISO/IEC14443的由来? 在非接触式IC卡的发展过程中,这些问题逐渐被解决并形 ...

- springMVC学习 六 跳转方式

SpringMVC的controller中的方法执行完之后,默认的跳转方式是请求转发 如果想要修改跳转方式,可以设置返回值字符串内容(1) 添加 redirect:资源路径 重定向 "red ...

- codeforces C. Functions again

题意:给定了一个公式,让你找到一对(l,r),求解出公式给定的F值. 当时没有想到,我把(-1)^(i-l)看成(-1)^i,然后思路就完全错了.其实这道题是个简单的dp+最长连续子序列. O(n)求 ...

- 代理设计模式 (静态代理设计模式)+ 动态代理(JDK和Cglib)

一.代理设计模式 1.设计模式:前人总结一套解决特定问题的代码 2.代理设计模式优点: 2.1 保护真实对象 2.2 让真实对象职责更明确 2.3 扩展 3.代理设计模式 3.1 真实对象(老总) 3 ...

- 2018.10.25 uestc上天的卿学姐(计数dp)

传送门 看了DZYODZYODZYO的题解之后发现自己又sbsbsb了啊. 直接dpdpdp是O(2d)O(2^d)O(2d)更新,O(1)O(1)O(1)查询或者O(1)O(1)O(1)更新,O(2 ...