Exp4 恶意代码分析 20155223

Exp4 恶意代码分析 20155223

使用原生命令schtasks监视系统运行

- 在系统盘目录下建立脚本文件netstatlog.bat,包含以下命令:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

在netstatlog.bat同一目录下建立空文本文件netstatlog.txt,用来接收系统运行信息。

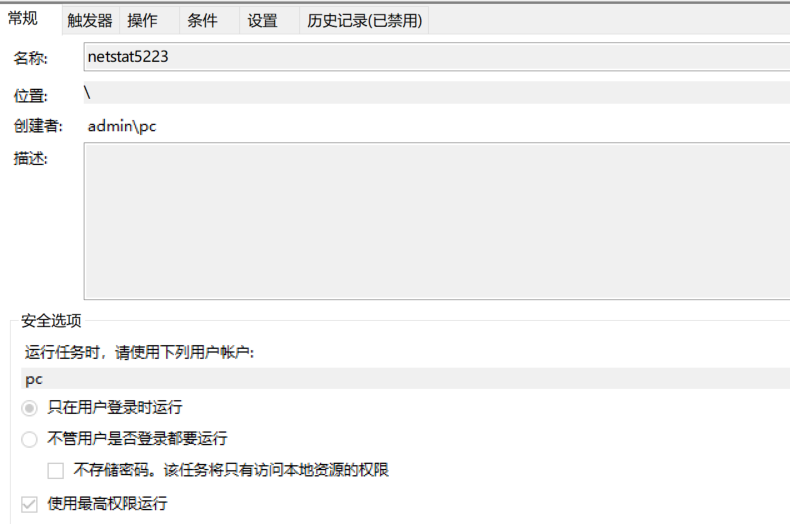

进入Windows系统下的计划任务程序,新建立一个任务,刚才的脚本文件为操作,给予该任务 最高权限。

运行计划任务。

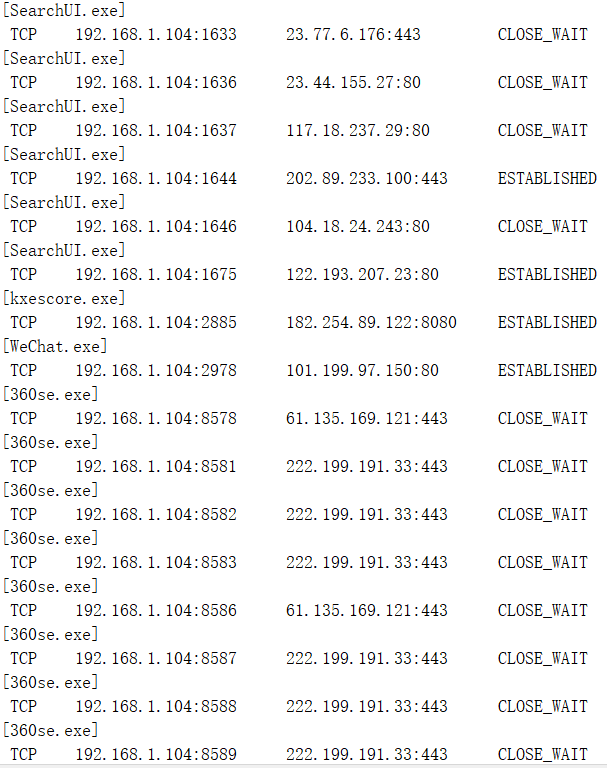

运行一个小时之后,删除该计划任务,查看netstatlog.txt。

我似乎不应该在计划任务运行时开这么多的网页。

学习使用Sysmon

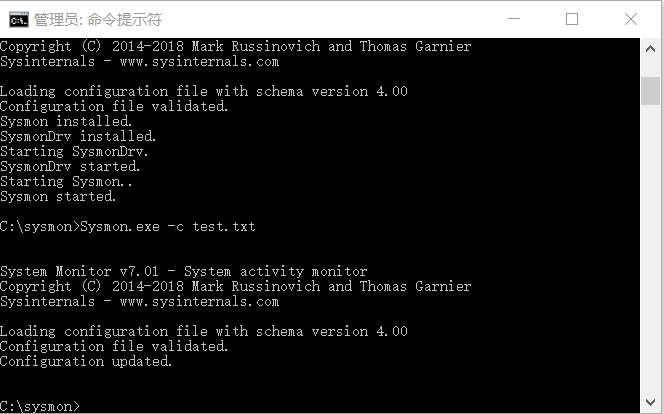

- 下载最新版本的Sysmon并安装。

- 在Sysmon.exe同目录下建立文件

test.txt,文件内容包括以下XML:

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

使用命令行

Sysmon.exe -i test.txt安装,使用命令行Sysmon.exe -c test.txt配置。

使用win+R,输入 eventvwr 打开事件查看器。

事件1(进程创建):

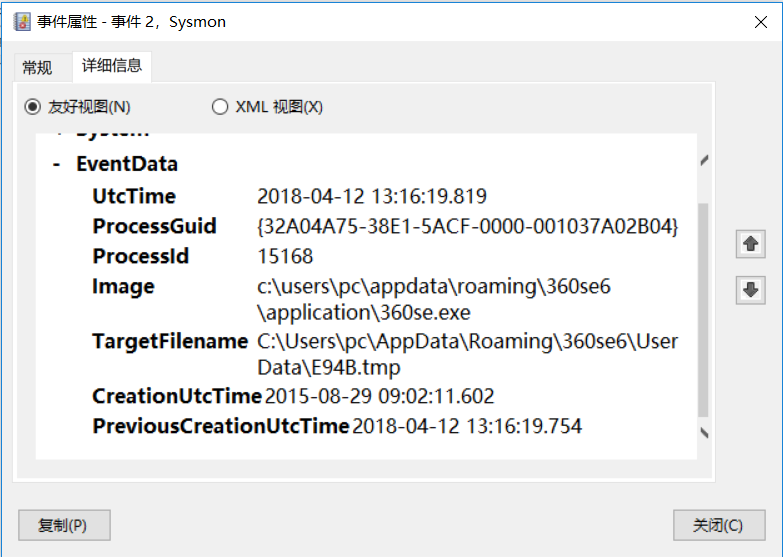

事件2(事件更改):

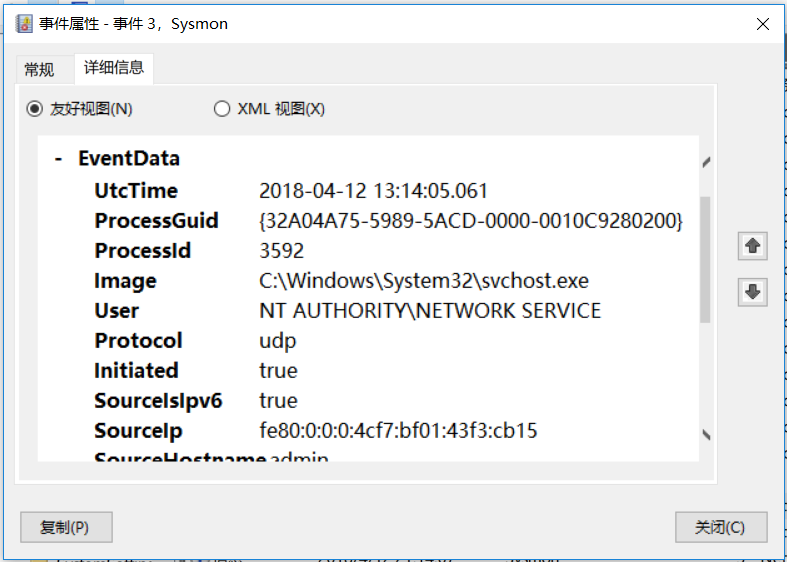

事件3(连接记录):

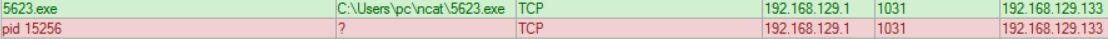

玩玩TCPView

TCPView可以监控当前系统所有进程的状态,后门进程在TCPView之下难以隐藏。

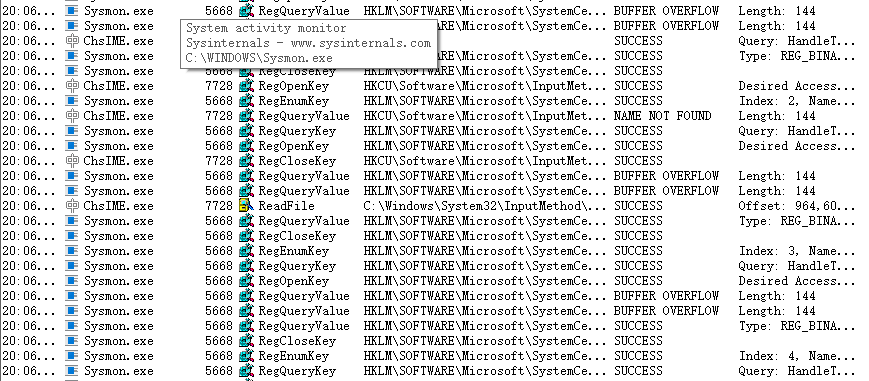

我忘记关Sysmon了!

抓包分析

启动Wireshark。

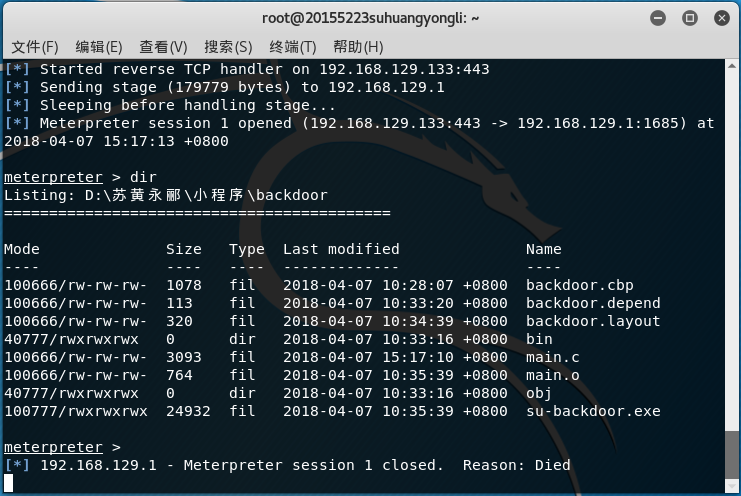

按照前两次实验在虚拟机Kali启动监听。

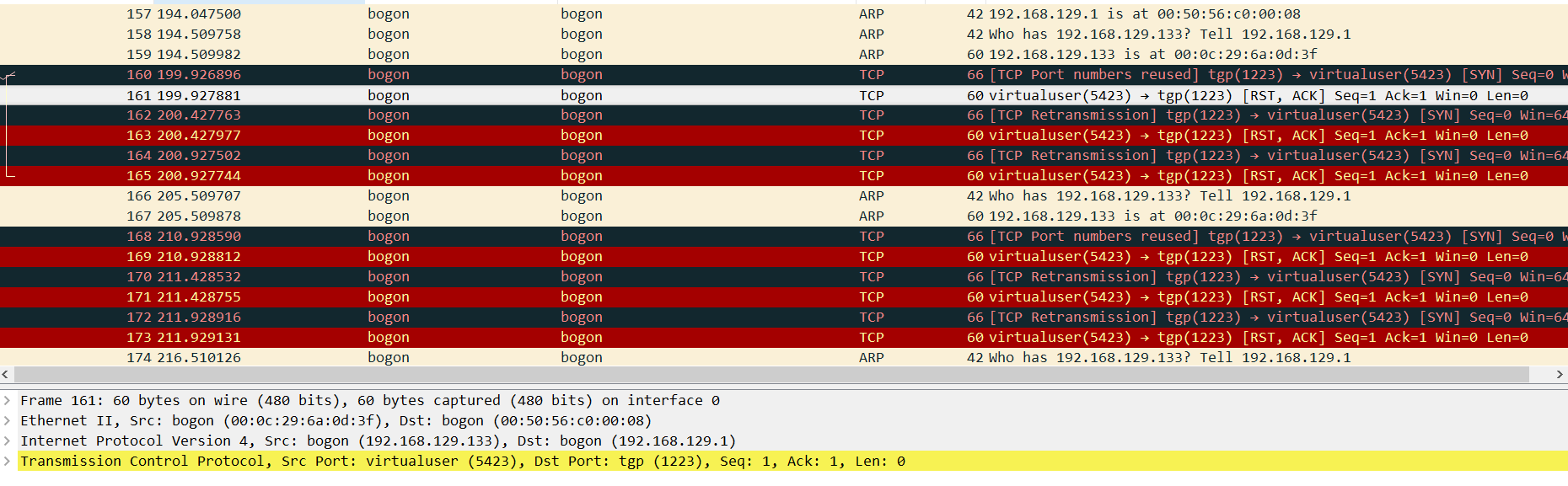

搜索攻击机的IP:192.168.129.133以寻找后门开启的数据包.

这一部分我很好奇,明明后门已经连接好了,怎么会还有那么多的“三次握手”过程?

我可以肯定的是,那一段时间我已经是在通过后门查看本机的文件了。那么有没有可能是后门正在使用TCP“三次握手”的特点来传输数据给攻击机?有意思,伪装得挺好。

systracer工具

- 下载。这工具在网上一百度就可以得到。

- 启动。

- 建立三个快照,每个快照都只扫描C盘。

- 第一个快照只是扫描C盘的正常运转情况。

- 第二个快照是C盘后门已开启(并没有使用后门)的情况。

- 第三个快照是C盘后门以开启并被使用的情况。

- 对比结果:

没看到多少实质性信息。

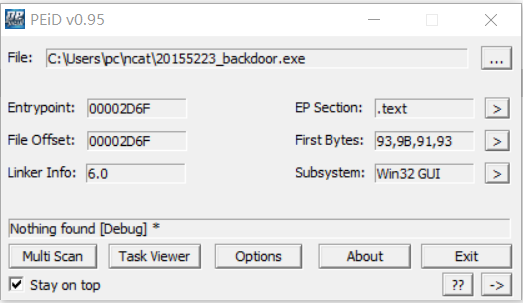

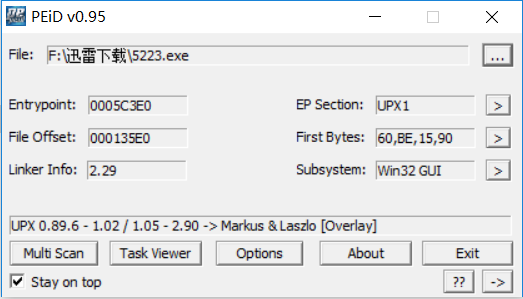

PEiD工具

PEiD工具可以用来检测是否存在加壳程序。

未加壳的后门:

已加壳的后门:

连加壳用的程序版本都可以看到。

实验后问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

首先用systracer进行广泛的监视,当发现可疑进程后,再调用sysmon更详细的监控。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

原生命令stchtasks、wireshark、TCPView可以监视可疑进程,并可以获取可疑进程的网络连接信息、对其他进程的影响、可疑进程的运行信息。

感想

说是恶意代码分析,实际上并不是对恶意代码本体的分析,而是对其行为的分析。要想真的找到并消灭恶意代码,只靠观察其特征码还不够。只观察特征码容易引起误伤,当然只看代码行为也会引起误伤。都看,误伤率就大大降低。

不过,我还是认为引入人工智障智能来监视可疑进程会更好。

Exp4 恶意代码分析 20155223的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

- 2018-2019-2 20165239《网络对抗技术》Exp4 恶意代码分析

Exp4 恶意代码分析 实验内容 一.基础问题 1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. •使用w ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019-2 网络对抗技术 20162329 Exp4 恶意代码分析

目录 Exp4 恶意代码分析 一.基础问题 问题1: 问题2: 二.系统监控 1. 系统命令监控 2. 使用Windows系统工具集sysmon监控系统状态 三.恶意软件分析 1. virustota ...

- 20155312 张竞予 Exp4 恶意代码分析

Exp4 恶意代码分析 目录 基础问题回答 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控. (2)如果 ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

随机推荐

- vs2015 停 在 update kb2999226 一直不动

查找原因是因为装微软补丁,官网找到该补丁安装 Update for Windows 7 for x64-based Systems (KB2999226) https://www.microsoft. ...

- SublimeText3常用插件及快捷键总结

SublimeText可谓是前端工程师的代码编辑神器,自从用上它以后一直爱不释手,特别是它强大的插件功能,简直要逆天了.网上也有很多关于SublimeText3的各种插件介绍,其插件功能之多,让人眼花 ...

- python 流程控制(for循环语句)

1,for循环基本语法 2, for循环常用序列 3,for循环 else使用方法 1,for循环基本语法 for iterating_var in sequence: statements(s) 2 ...

- Twain Capabilities 转

转自:http://blog.csdn.net/pamxy/article/details/8629213 Asynchronous Device Events 异步设备事件 CAP_DEVICE ...

- 认识与入门 MarkDown 标记语言

一.MarkDown 概念: 一种轻量级的标记语言,标记符号不超过十个,现有很多支持MarkDown语法的编辑器以及网站.Markdown从写作到完成,导出格式随心所欲,可以导出HTML,也可以导出P ...

- Python socket应用

Server端: #-*- coding: UTF-8 -*- import socket,time host='192.168.0.9' port=12307 s=socket.socket(soc ...

- PHP 定界符

双引号和单引号是常用的字符串定界符,在php4.0以后 还可以使用字符串定界符<<<,功能和双引号差不多,用法如下 <<<标识符 字符串 标识符 其中最后的标识符必 ...

- JSONCPP to Visual Studio

I am having some trouble getting the JSONCPP Library into Visual Studio. I have downloaded the libra ...

- 关于mybatis反向生成为什么有时候实体类会变成两个

一般来说,将TEXT字段,从一张操作频繁的表中拆分出去,成为一个Key-Value结构的独立表是 好处颇多的. 其有利之处主要体现在下面三个方面: PS:以下的讨论对象均基于Innodb引擎 1. 便 ...

- List特有迭代器--ListIterator的特殊功能

/** * >列表迭代器: * ListIterator listIterator():List集合特有的迭代器 * 该迭代器继承了Iterat ...