cisco 的ACL

搞网络好几年了,怎么说呢,水平一直停留在NA-NP之间,系统的学完NA后,做了不少实验,后来也维护了企业的网络,各种网络设备都玩过(在商汤用的Juniper srx 550 我认为在企业环境,非IDC里算是比较高端的了,那个时候学Juniper怎么配,怎么搞vpn..怎么做流量过滤....cisco的三层3750,二层2960,华为的路由,H3C的,还有锐捷的都整了),也去过没落的500强做过KDDI做过项目。怎么说了,网络,在台湾叫网路,很形象。所以学完NA之后,觉得一个搞计算机的不应该把精力放在这上面。后来找工作发现,其实从事网络方面的工作大部分的最后是资深的CCNP , 比较高端的最好是资深的CCIE,再好一点是多个方向的CCIE,比如安全。

好了,虽然网工在计算机行业里工资是比较低的,但怎么说呢,既然搞了,就要把他搞精吧,随着SDN的最近几年的应用,虽然不温不火,不知道以后网络技术这块会怎么发展。

今天先来总结下cisco的ACL吧。

Access Control List :访问控制列表

1-99 IP standard access list //ip 标准访问控制列表 EX 1300-1999

100-199 IP extend access list //IP扩展访问控制列表 EX 2000-2699

200-299 Protocol type-code access list 协议类型访问控制列表。

自定义ACL,也叫命名ACL,用字母,数字,字符串标识标准和扩展acl

标准,扩展,自定义

标准

-检查源地址

-通常允许、拒绝的是完整的协议

*扩展

-检查源地址和目的地址

-通常允许、拒绝的是某个特定的协议

*进方向和出方向

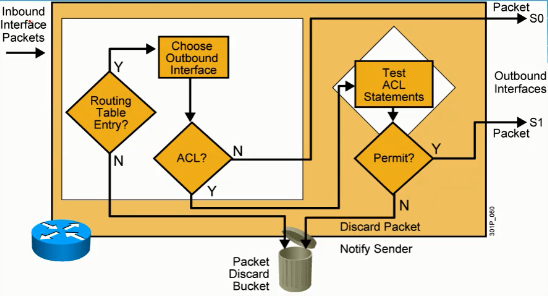

-出方向 先查路由表,如果有去往目的网段的路由,就转到出接口,如果出接口调用了访问控制列表ACL,那么就看是否和ACL的访问控制列表匹配,是允许permit还是拒绝deny,如果是允许,就根据路由表转发数据,如果是拒绝就直接将数据包丢弃了。

-入方向 当入接口收到数据包的时候,先跟入接口的ACL访问控制列表进行匹配,如果允许则查看路由表从而进行转发,如果拒绝则直接丢弃。

而在这个deny的机制中,有一条隐藏的deny所有报文的语句。

也就是说,当接收到的数据包和前面所有的访问控制列表ACL都不匹配的时候,则就会触发这条隐藏的命令

标准访问控制列表可以用来匹配:

1用来匹配源地址和目标地址

2用来匹配远程登录

标准访问控制列表建议配在接近于目标的位置,因为如果配置在接近于源的目标的位置,那么发出来的报文就会立刻被deny掉了,而且数据包不仅发送不到目标位置,甚至连接近于源的目标位置以外的其他的路由器也发送不到了,都不可以访问了。所以标准访问控制列表一定要放在接近于目标的位置。

配置概要: 允许|拒绝 原地址 反掩码

access-list 1 deny 192.168.5.0 0.0.0.255

access-list 1 permit 0.0.0.0 255.255.255.255 (也可以用any)

挂载到接口上

interface f0/1

ipaccess-group 1 in

查看acl

show access-lists

删除访问控制列表

no access-list 1

cisco 的ACL的更多相关文章

- CISCO VLAN ACL

对于cisco VLAN ACL 首先得定义 standard ACL或 extented ACL用于抓取流量 注意这里的抓取流量不是最终的对流量的操作,而是决定什么样的流量用VLAN ACL 来处理 ...

- Cisco VLAN ACL配置

什么是ACL? ACL全称访问控制列表(Access Control List),主要通过配置一组规则进行过滤路由器或交换机接口进出的数据包, 是控制访问的一种网络技术手段, ACL适用于所有的被路由 ...

- FreeBSD从零开始---安装后配置(三)

IPFW和IPF 一.IPFW IPFW意思可以理解为ip防火墙,主要作用是拦截设定规则外的ip包.你可以把这个理解为linux下的iptables,但是,ipfw要比iptables简单易用. ...

- Linux TC(Traffic Control)框架原理解析

近日的工作多多少少和Linux的流控有点关系.自打几年前知道有TC这么一个玩意儿而且多多少少理解了它的原理之后,我就没有再动过它,由于我不喜欢TC命令行,实在是太繁琐了.iptables命令行也比較繁 ...

- ip route rule 路由策略 高级路由 捆绑 网桥

http://lwfs.net/2005/11/28/10/ #!/bin/bash IP0= IP1= GW0= GW1= NET0= NET1= DEV0=eth0 DEV1=eth1 # com ...

- linux防火墙iptables

2.1 框架图 -->PREROUTING-->[ROUTE]-->FORWARD-->POSTROUTING--> mangle | mangle ^ mangle n ...

- iptables规则绑定在port而不是拦截在协议栈

版权声明:本文为博主原创,无版权.未经博主同意能够任意转载,无需注明出处,任意改动或保持可作为原创! https://blog.csdn.net/dog250/article/details/2417 ...

- Linux路由表的抽象扩展应用于nf_conntrack

思想 标准IP路由查找的过程为我们提供了一个极好的"匹配-动作"的例程. 即匹配到一个路由项.然后将数据包发给该路由项指示的下一跳.假设我们把上面对IP路由查找的过程向上抽象一个层 ...

- CISCO ACL配置(目前)

什么是ACL? 访问控制列表简称为ACL,访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制 ...

随机推荐

- 2018.12.22 bzoj3277: 串(后缀自动机+启发式合并)

传送门 跟这道题是一模一样的. 于是本蒟蒻又写了一遍10min1A庆祝 代码: #include<bits/stdc++.h> #define ri register int using ...

- Ubuntu下 QT添加外部链接库(.so文件)示例

参考:https://blog.csdn.net/KKALL1314/article/details/81915354 https://forum.qt.io/topic/80301/file-not ...

- c#多线程编程实战(原书第二版)文摘

Thread t = new Thread(PrintNumbersWithDelay); t.Start(); t.Join(); 但我们在主程序中调用了t.Join方法,该方法允许我们等待直到线程 ...

- centos firewalld 基本操作【转】

1.firewalld的基本使用启动: systemctl start firewalld关闭: systemctl stop firewalld查看状态: systemctl status fire ...

- 2-具体学习Github---init add commit log diff

1.安装: 首先找到git的官网,内部有下载链接. 也可以用下面的,我的是win7的64位系统: 可以在此处下载:Git-2.13.0-64-bit.exe链接:http://pan.baidu.co ...

- 振动器(Vibrator)

package com.wwj.serviceandboardcast; import android.app.Activity; import android.app.Service; impo ...

- 开源javacsv读取csv文件

一.下载地址:https://sourceforge.net/projects/javacsv/ 读取示例: public static void main(String[] args) { // 1 ...

- nginx调优操作之nginx隐藏其版本号

1.nginx下载 下载网址:nginx.org 2.解压nginx [root@iZwz9cl4i8oy1reej7o8pmZ soft]# ls nginx-.tar.gz [root@iZwz9 ...

- TCP报文首部详解

首部固定部分各字段的意义如下: 1.源端口和目的端口,各占2个字节. 2.序号:占4个字节,序号范围为0到2的32次方-1,序号增加到2的32次方-1之后,下一个序号变为0,在一个TCP连接中传送的字 ...

- 一个封存Id与状态对应键值的神器,BigInteger的setBit和testBit用法实例

1,首先描述一下应用场景 比如,我们要对菜单做权限,控制不同角色菜单显示与不显示,角色为经理时,我们需要菜单id为 4,7,13,24的菜单显示,别的菜单不显示. 就是说,这时候我们要把4,7,13, ...