Samba远程代码执行-分析(CVE-2017-7494)

经历了前一阵windows的EternalBlue之后,某天看见了360的 samba高危预警,这个号称linux端的EternalBlue(EternalRed),于是便研究了一波

概述(抄)

Samba是在Linux和UNIX系统上实现SMB协议的一个软件。2017年5月24日Samba发布了4.6.4版本,中间修复了一个严重的远程代码执行漏洞,漏洞编号CVE-2017-7494,漏洞影响了Samba 3.5.0 之后到4.6.4/4.5.10/4.4.14中间的所有版本。

原因分析

注:个人认为对于已经打过patch的代码,根据他的git diff可以很方便也很简单地定位到漏洞代码

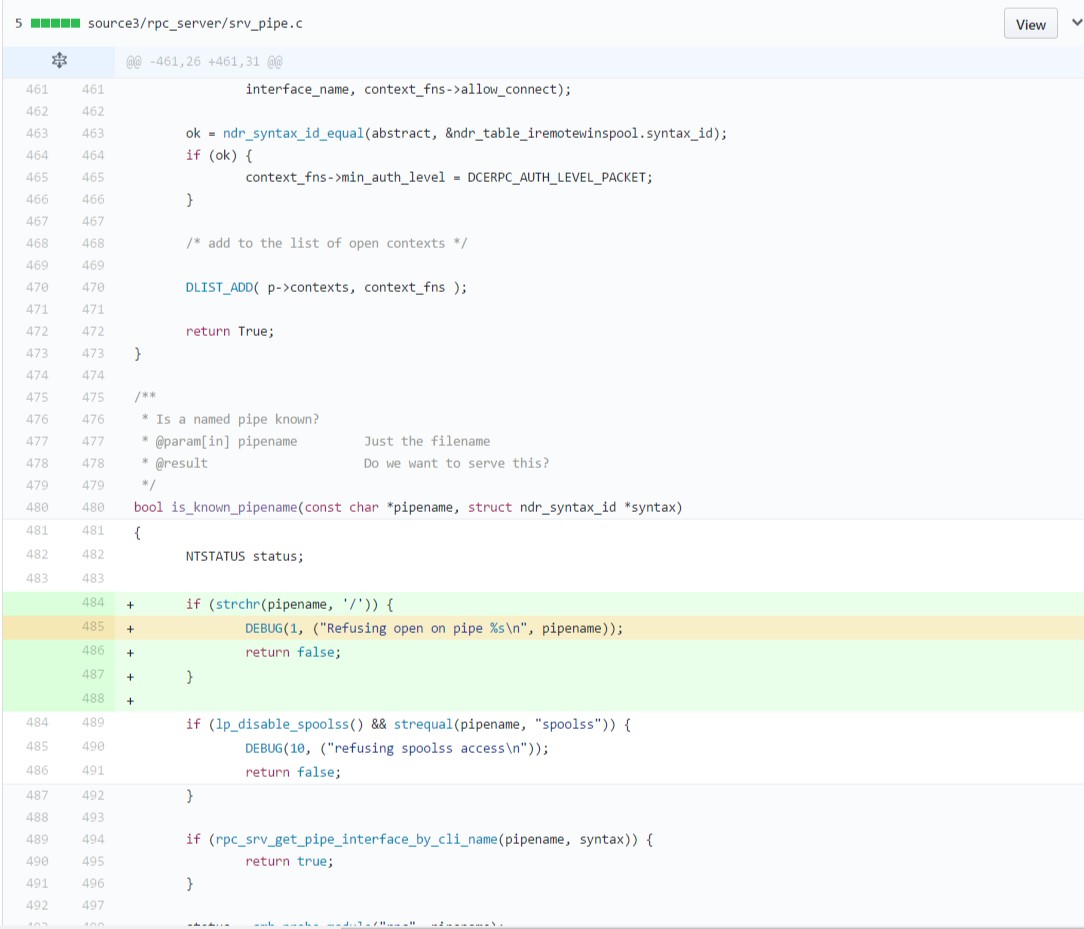

首先从samba github上打的patch入手来看的话

patch代码就只添加了一行过滤,

所以可以确定成因在于is_known_pipename函数中对pipename路径符号的过滤不全导致的。

那么继续向下分析其将pipename传入smb_probe_module中

bool is_known_pipename(const char *pipename, struct ndr_syntax_id *syntax)

{

//...

status = smb_probe_module("rpc", pipename);

if (!NT_STATUS_IS_OK(status)) {

DEBUG(10, ("is_known_pipename: %s unknown\n", pipename));

return false;

}

//...

}

而smb_probe_module则将pipename传入do_smb_load_module

NTSTATUS smb_probe_module(const char *subsystem, const char *module)

{

return do_smb_load_module(subsystem, module, true);

}

再继续深入do_smb_load_module,其在加载模块时对module_name进行了一次判断(模块路径第一个字符是否为/)

若为false,则直接调用load_module函数加载模块,若成功加载将返回一个init函数指针,并执行它

static NTSTATUS do_smb_load_module(const char *subsystem,

const char *module_name, bool is_probe)

{

//...

if (subsystem && module_name[0] != '/') {

full_path = talloc_asprintf(ctx,

"%s/%s.%s",

modules_path(ctx, subsystem),

module_name,

shlib_ext());

if (!full_path) {

TALLOC_FREE(ctx);

return NT_STATUS_NO_MEMORY;

}

DEBUG(5, ("%s module '%s': Trying to load from %s\n",

is_probe ? "Probing": "Loading", module_name, full_path));

init = load_module(full_path, is_probe, &handle);

} else {

init = load_module(module_name, is_probe, &handle);

}

//...

if (!init) {

TALLOC_FREE(ctx);

return NT_STATUS_UNSUCCESSFUL;

}

DEBUG(2, ("Module '%s' loaded\n", module_name));

status = init(NULL); //RCE POINT!!!

}

那么load_module究竟又做了什么呢?它返回的init函数指针又是什么?

它直接打开path,若成功加载则调用dlsym函数用于加载该模块中的samba_init_module。

init_module_fn load_module(const char *path, bool is_probe, void **handle_out)

{

//...

handle = dlopen(path, RTLD_NOW);

//...

if (handle == NULL) {

//...

}

init_fn = (init_module_fn)dlsym(handle, SAMBA_INIT_MODULE);

//...

}

//...

#define SAMBA_INIT_MODULE "samba_init_module"

至此,整个漏洞成因也就清晰了,is_known_pipename函数由于路径符号过滤不严谨,导致攻击者可以通过上传恶意so文件,并且猜测路径导致任意代码执行。

攻击过程

条件:攻击者拥有上传文件权限

- 首先攻击者上传含有恶意代码的so文件至samba服务器

- 猜测绝对路径,通过构造以

/开头的路径名(eg. /home/samba/attacker.so)发送到服务端,使其返回该文件FID - 请求该FID便可调用so文件中的

samba_init_module,实现任意代码执行。

POC

在自己搭建的环境中,没利用成功,期末考后继续尝试

Samba远程代码执行-分析(CVE-2017-7494)的更多相关文章

- Samba远程代码执行漏洞(CVE-2017-7494)复现

简要记录一下Samba远程代码执行漏洞(CVE-2017-7494)环境搭建和利用的过程,献给那些想自己动手搭建环境的朋友.(虽然已过多时) 快捷通道:Docker ~ Samba远程代码执行漏洞(C ...

- s2-029 Struts2 标签远程代码执行分析(含POC)

1.标签介绍 Struts2标签库提供了主题.模板支持,极大地简化了视图页面的编写,而且,struts2的主题.模板都提供了很好的扩展性.实现了更好的代码复用.Struts2允许在页面中使用自定义组件 ...

- CVE-2017-7494复现 Samba远程代码执行

Samba是在Linux和Unix系统上实现Smb协议的一个免费软件,由服务器及客户端程序构成,Samba服务对应的TCP端口有139.445等.Smb一般作为文件共享服务器,专门提供Linux与Wi ...

- (CVE-2015-0240)Samba远程代码执行

简介 Samba 是利用 SMB 协议实现文件共享的一款著名开源工具套件.日前 Samba 曝出一个严重安全漏洞,该漏洞出现在 smbd 文件服务端,漏洞编号为 CVE-2015-0240,可以允许攻 ...

- Samba远程代码执行漏洞(CVE-2017-7494)本地复现

一.复现环境搭建 搭建Debian和kali两个虚拟机: 攻击机:kali (192.168.217.162): 靶机:debian (192.168.217.150). 二.Debian安装并配置s ...

- (CVE-2017-7494)Samba远程代码执行[Linux]

简介 此漏洞是针对开启了共享的smb服务 漏洞利用 启动msfconsole search is_known_pipename 搜索此模块 use exploit/linux/samba/is_k ...

- Spring框架的反序列化远程代码执行漏洞分析(转)

欢迎和大家交流技术相关问题: 邮箱: jiangxinnju@163.com 博客园地址: http://www.cnblogs.com/jiangxinnju GitHub地址: https://g ...

- thinkphp5.0.22远程代码执行漏洞分析及复现

虽然网上已经有几篇公开的漏洞分析文章,但都是针对5.1版本的,而且看起来都比较抽象:我没有深入分析5.1版本,但看了下网上分析5.1版本漏洞的文章,发现虽然POC都是一样的,但它们的漏洞触发原因是不同 ...

- ECShop全系列版本远程代码执行高危漏洞分析+实战提权

漏洞概述 ECShop的user.php文件中的display函数的模版变量可控,导致注入,配合注入可达到远程代码执行.攻击者无需登录站点等操作,可以直接远程写入webshell,危害严重. 漏洞评级 ...

随机推荐

- 隐马尔科夫模型HMM(三)鲍姆-韦尔奇算法求解HMM参数

隐马尔科夫模型HMM(一)HMM模型 隐马尔科夫模型HMM(二)前向后向算法评估观察序列概率 隐马尔科夫模型HMM(三)鲍姆-韦尔奇算法求解HMM参数(TODO) 隐马尔科夫模型HMM(四)维特比算法 ...

- C#从基于FTPS的FTP server下载数据 (FtpWebRequest 的使用)SSL 加密

FTPS,亦或是FTPES, 是FTP协议的一种扩展,用于对TLS和SSL协议的支持. 本文讲述了如何从一个基于FTPS的Server中下载数据的实例. 任何地方,如有纰漏,欢迎诸位道友指教. ...

- 使用DBeaver连接hive

介绍 在hive命令行beeline中写一些很长的查询语句不是很方便,查询结果也不是很友好,于是找了一个hive的客户端界面工具DBeaver,它也支持很多符合JDBC连接的数据库,例如MySQL.O ...

- Winform中Chart图表的简单使用

在常见的一些数据采集的系统中, 都少不了一个就是, 数据分析, 无论是报表的形式, 还是图形的形式. 他都是可以迅速的展现一个数据趋势的实现方法, 而今天, 就是简单介绍一下, 微软的工具库自带的 C ...

- php中引用&的一个小实例

在百度知道上碰到一段关于php的引用符&的代码,对于初学都来说还是很考验理解分析能力的,把代码和自己的分析贴上来作一个备份,也与大家共勉. 代码片段: $arr =array(1,2,3,4) ...

- Masonry 在swift下的使用

Masonry在oc下使用很方便,但是在swift下,由于oc方法和property都可以使用.fuc的语法,swift下只有属性可以使用.property的语法,方法只能写成.func().因此在s ...

- 探索Windows命令行系列(4):通过命令管理文件和文件夹

1.文件夹操作 1.1.DIR(directory)命令 1.2.TREE 命令 1.3.CD(change directory)命令 1.4.MD(make directory)命令 1.5.RD( ...

- Web.config 自动替换值

开发项目中,有些可能会改变的值,如是否记录日志,记录日志路径等,我们都会配置在Web.config的<appSettings></appSettings>节点, 也比如数据库的 ...

- Intellij IDEA查看方法的调用栈

在IDEA中,先双击选定要查看的方法,使用快捷键Ctrl+Alt+h,在右侧就会显示该方法的详细信息,再双击右侧的方法,就定位到方法的代码区.如下图:

- Django 踩过的坑(一)

平台:win10 工具:cmd python3 刚刚学习Django搭建环境,网站还木有发布,就直接来了个大麻烦. 一切按着<Django 学习笔记(二)>这篇文章来的,在最后cmd运行服 ...